Содержание

- 2. Утечка информации-самый крупный источник потерь и ущерба (особенно авторизированных пользователей) До сих пор самые большие ресурсы

- 3. Знайте Вашего врага

- 4. Первый вид: не злоумышленный пользователь Честная ошибка Работа на дому(The Boss needs it done Yesterday!) Желание

- 5. Второй вид:Проблематичные политики,методы и процессы Политики,допускающие двоякое толкование – никто по-настоящему не знает что можно,а что

- 6. ТРЕТИИ ВИД: ЗЛОУМЫШЛЕННИКИ!!!! МОТИВЫ: Эмоциональные: гнев,раздражение, месть Жадность: Обман; мошенничество, деловой шпионаж, коммерция,базированная на наличие внутренней

- 7. 4 МИФА О ПОТЕРЕ ИНФОРМАЦИИ

- 8. Миф 1-ый Миф 1: Самая большая угроза утечки информации это – внешние атаки системы обнаружения, фаэрволы,

- 9. Реальность1 По данным Michigan State University Identity Theft Lab, было установлено, что более чем 50% случаев

- 10. Миф 2-ой Миф 2: Существующие меры предосторожности такие как: обучение персонала и установление внутренних правил безопасности

- 11. Реальность 2 Компании полагаются на установленные правила, процесс документации и обучение персонала, но эти меры предосторожности

- 12. Миф 3 Миф 3: Если нет официальных данных об утечки информации, то компании уверены, что эта

- 13. Любое решение по предотвращению информационной утечки должно быть ненавязчивым для пользователей, но обеспечивать точное обнаружение возможных

- 14. Миф 4-ый Миф 4: Существующие решения электронной безопасности останавливают утечку информации, защищая от вирусов путем архивации

- 15. Реальность 4: Контроль над исходящим контентом и коммуникационными каналами обеспечивает обнаружение и остановку утечки конфиденциальной информации,

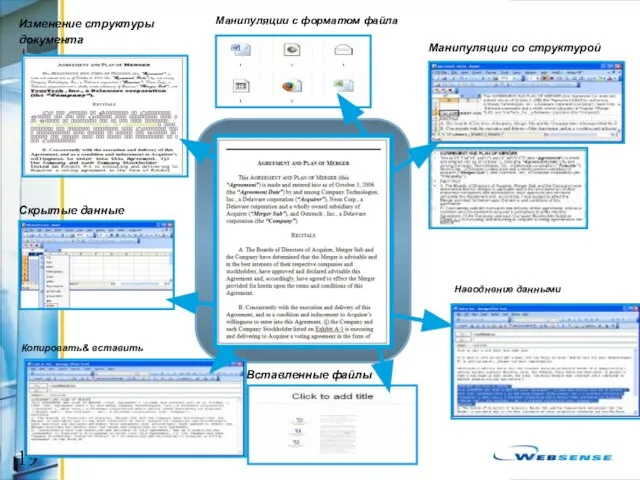

- 16. Сложности связанные с защитой информации

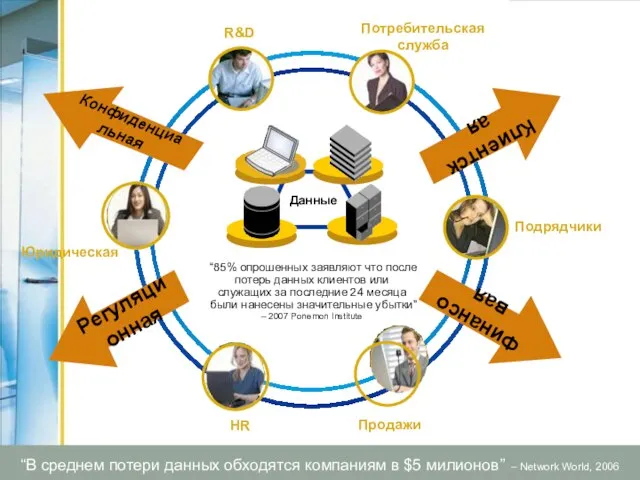

- 17. “85% опрошенных заявляют что после потерь данных клиентов или служащих за последние 24 месяца были нанесены

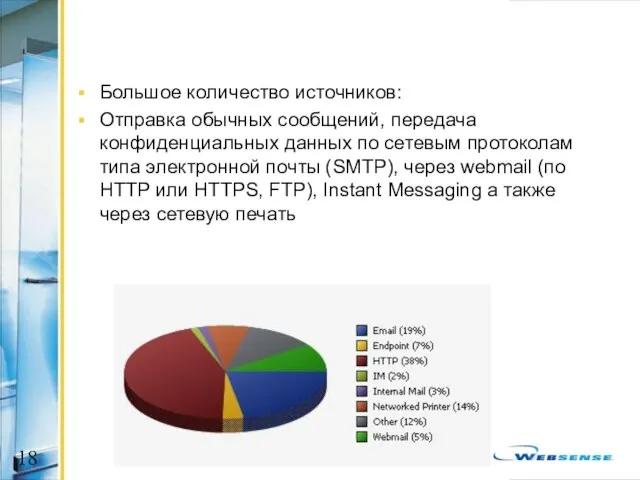

- 18. Большое количество источников: Отправка обычных сообщений, передача конфиденциальных данных по сетевым протоколам типа электронной почты (SMTP),

- 20. Программа Оценка Рисков

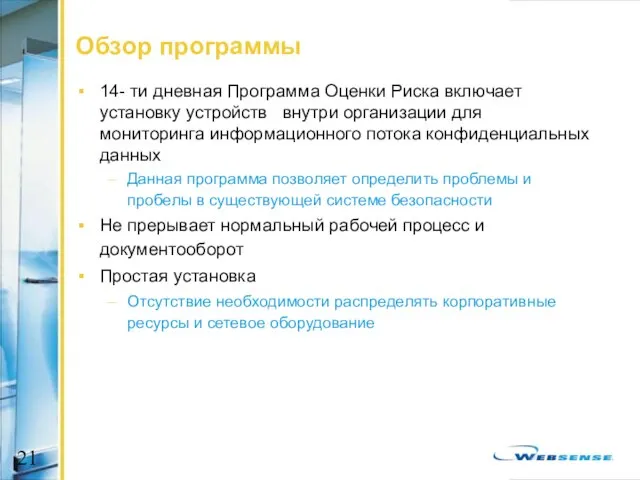

- 21. Обзор программы 14- ти дневная Программа Оценки Риска включает установку устройств внутри организации для мониторинга информационного

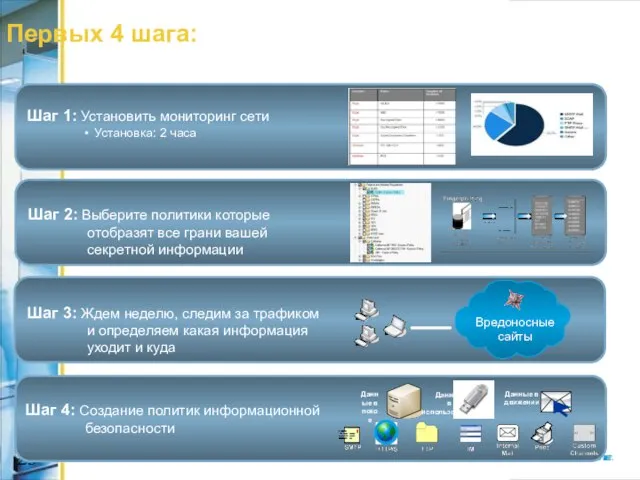

- 23. Первых 4 шага: Шаг 4: Создание политик информационной безопасности

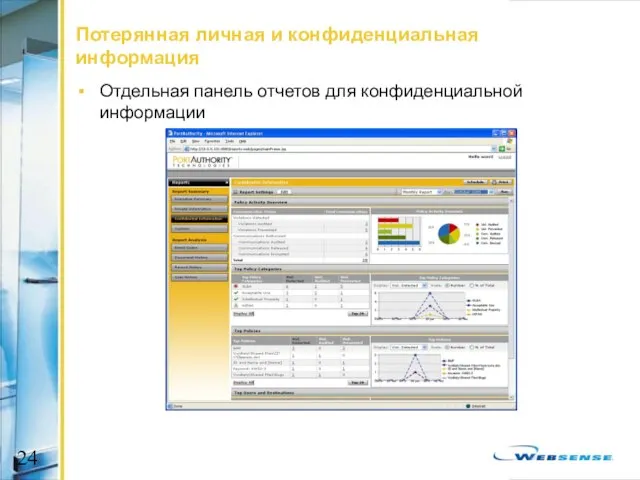

- 24. Потерянная личная и конфиденциальная информация Отдельная панель отчетов для конфиденциальной информации

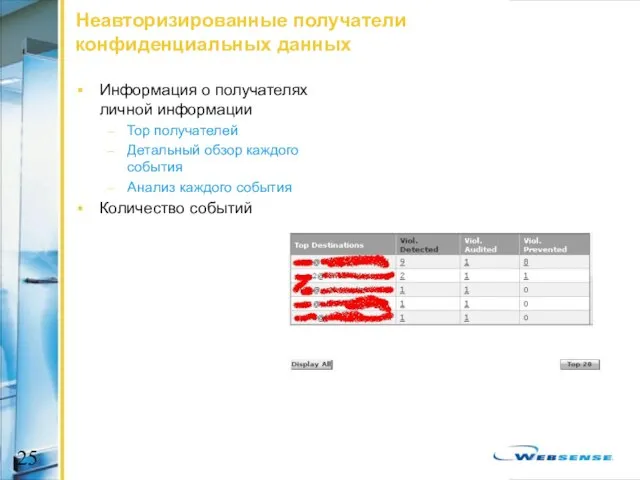

- 25. Неавторизированные получатели конфиденциальных данных Информация о получателях личной информации Top получателей Детальный обзор каждого события Анализ

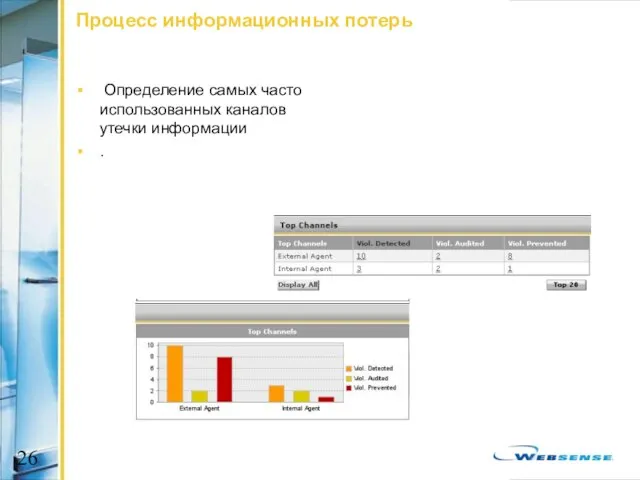

- 26. Процесс информационных потерь Определение самых часто использованных каналов утечки информации .

- 27. Новая концепция защиты конфиденциальной информации

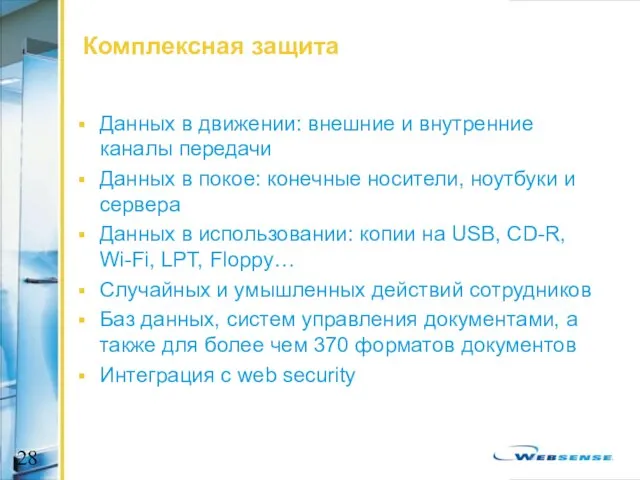

- 28. Комплексная защита Данных в движении: внешние и внутренние каналы передачи Данных в покое: конечные носители, ноутбуки

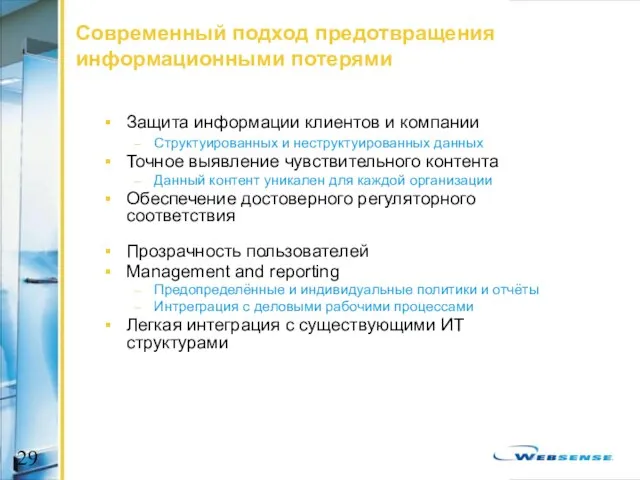

- 29. Защита информации клиентов и компании Структуированных и неструктуированных данных Точное выявление чувствительного контента Данный контент уникален

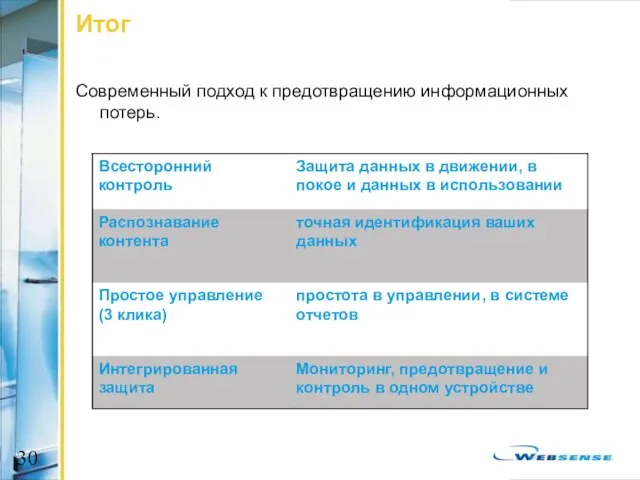

- 30. Итог Современный подход к предотвращению информационных потерь.

- 31. Статистические данные об утечке конфиденциальной информации

- 32. Статистические данные Данные совместного исследования 2004 года Computer Institute и ФБР (2004 CSI/FBI Computer Crime and

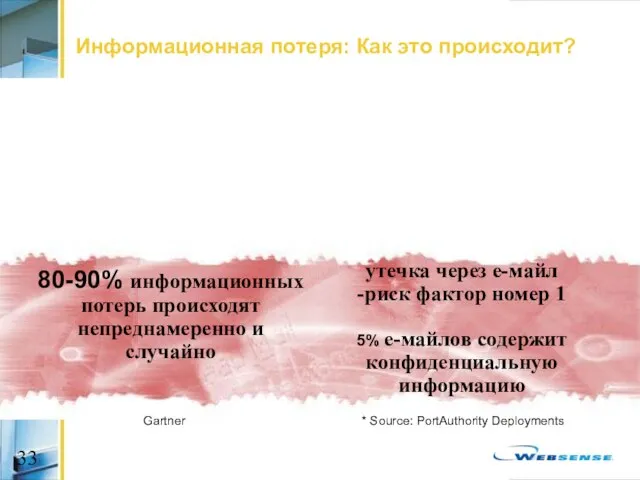

- 33. Информационная потеря: Как это происходит? Gartner * Source: PortAuthority Deployments 80-90% информационных потерь происходят непреднамеренно и

- 34. Статистические данные ежегодный объем деловой переписки увеличится на 25% - 30% до 2009 года. 68 %

- 35. Статистические данные Данные ежегодного исследования проблем ИТ-безопасности (2005 Ernst & Young Global Information Security Survey): В

- 37. Скачать презентацию

Время и календарь

Время и календарь Методические рекомендации по организации портфолио по курсу «Юридическая психология»

Методические рекомендации по организации портфолио по курсу «Юридическая психология» Яркие представители мира динозавров

Яркие представители мира динозавров Тип кольчатые черви 7 класс

Тип кольчатые черви 7 класс Дизайн и реклама – составляющие художественной культуры

Дизайн и реклама – составляющие художественной культуры Рождение капитализма (новый общественный строй)

Рождение капитализма (новый общественный строй) Сущность и принципы маркетинга

Сущность и принципы маркетинга Древние мифы, легенды, сказки, предания, благожеланиея дальневосточной земли.

Древние мифы, легенды, сказки, предания, благожеланиея дальневосточной земли. Всероссийский День правовой помощи детям. Права человека

Всероссийский День правовой помощи детям. Права человека Талант помогает исправиться

Талант помогает исправиться Зинин

Зинин Urok_11

Urok_11 Политическое поведение

Политическое поведение Спорт в Британии

Спорт в Британии Таможенное оформление круизных лайнеров и их пассажиров

Таможенное оформление круизных лайнеров и их пассажиров «Построение маркетинговых коммуникаций с молодёжной аудиторией в соответствии с её образом жизни и моделью потребления»

«Построение маркетинговых коммуникаций с молодёжной аудиторией в соответствии с её образом жизни и моделью потребления» Виды Дверей

Виды Дверей Рецепция римского права

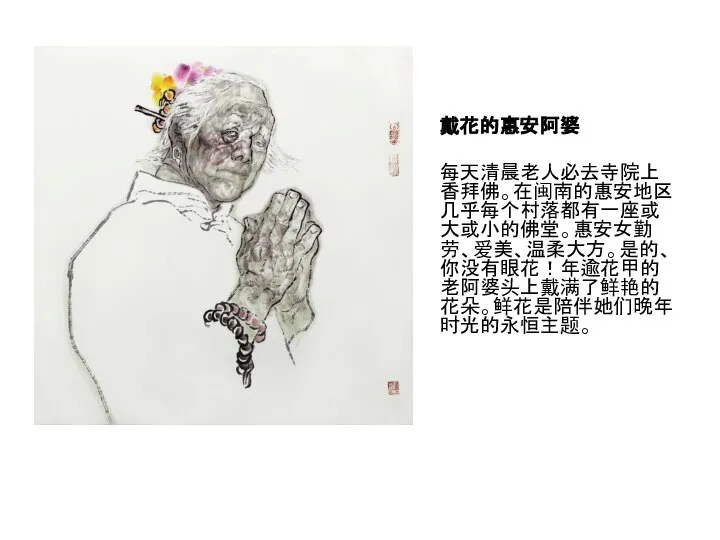

Рецепция римского права 幅作品. 戴花的惠安阿婆

幅作品. 戴花的惠安阿婆 Основы научных исследований и инновационной деятельности

Основы научных исследований и инновационной деятельности “Fried Green Tomatoes at the Whistle Stop Café”

“Fried Green Tomatoes at the Whistle Stop Café” Синяя лента апреля

Синяя лента апреля Формы и системы оплаты труда на предприятиях

Формы и системы оплаты труда на предприятиях КАК ОРГАНИЗОВАТЬ КОНКУРС КИО В ШКОЛЕ

КАК ОРГАНИЗОВАТЬ КОНКУРС КИО В ШКОЛЕ Числа с собственными именами

Числа с собственными именами Послеоперационный период

Послеоперационный период  Программа amoCRM

Программа amoCRM Реализация PR и IR стратегий: особенности национального информационного поля

Реализация PR и IR стратегий: особенности национального информационного поля