Содержание

- 2. Які існують загрози безпеці під час роботи за комп’ютером?

- 3. Попри корисність використання інтернету для навчання, розвитку та розваг, існують також ризики й загрози безпеці. Під

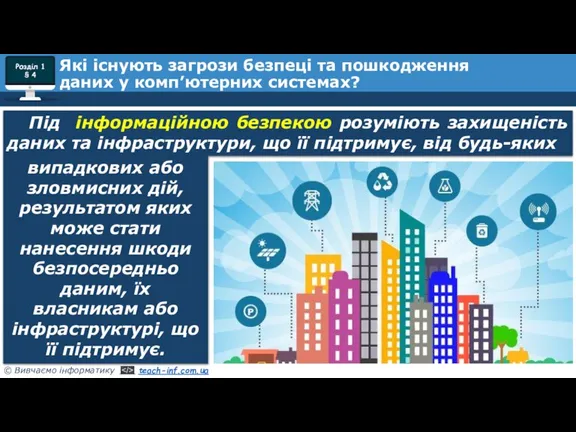

- 4. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Під інформаційною безпекою розуміють захищеність даних

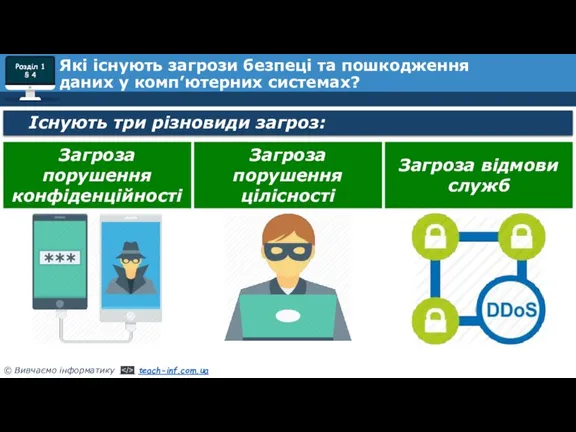

- 5. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Існують три різновиди загроз: Загроза порушення

- 6. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Загроза порушення конфіденційності — полягає в

- 7. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Загроза порушення цілісності — включає в

- 8. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Санкціонованими змінами є ті, які зроблено

- 9. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Загроза відмови служб (загроза доступності), що

- 10. Напад на комп’ютерну систему з наміром зробити комп’ютерні ресурси недоступними користувачам, для яких комп’ютерна система була

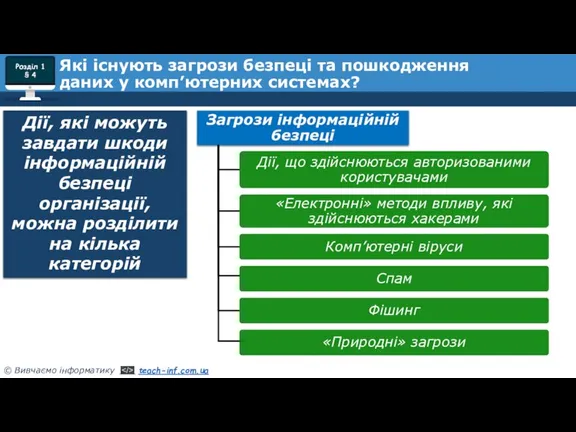

- 11. Дії, які можуть завдати шкоди інформаційній безпеці організації, можна розділити на кілька категорій Які існують загрози

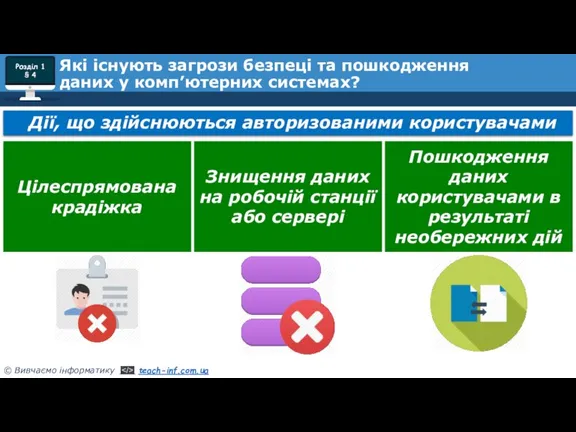

- 12. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Дії, що здійснюються авторизованими користувачами Цілеспрямована

- 13. «Електронні» методи впливу, які здійснюються хакерами Які існують загрози безпеці та пошкодження даних у комп’ютерних системах?

- 14. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Останнім часом поняття «хакер» використовують для

- 15. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Комп’ютерні віруси Комп’ютерний вірус (англ. computer

- 16. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Спам Спам — небажані рекламні електронні

- 17. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? Фішинг Фішинг — один з найпопулярніших

- 18. Далі він замовляє спам-розсилку листів, у яких переконує своїх жертв зайти за посиланням на сайт і

- 19. Cкрипти, що автоматично запускаються при відкритті вебсторінки, можуть виконувати шкідливі дії на вашому комп’ютері: Які існують

- 20. Використовуючи мережеві технології, зловмисники реалізують атаки на віддалені комп’ютери й сервери компаній. Результатом таких атак може

- 21. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? У зв’язку з появою кредитних карт,

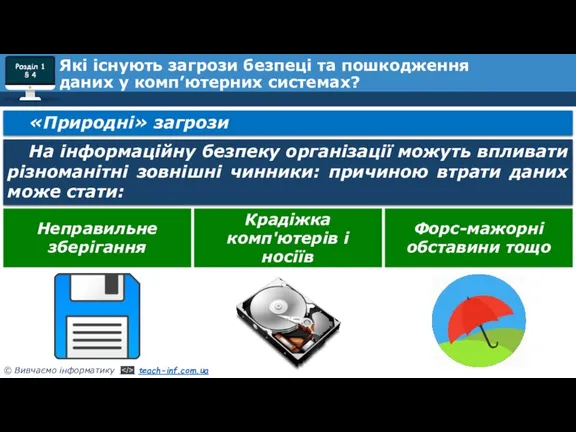

- 22. Які існують загрози безпеці та пошкодження даних у комп’ютерних системах? «Природні» загрози На інформаційну безпеку організації

- 23. Розгадайте ребус Безпека «Ребуси українською» © rebus1.com

- 24. Домашнє завдання Проаналізувати § 4, с. 32-35

- 25. Працюємо за комп’ютером Сторінка 35

- 27. Скачать презентацию

Детки в клетке

Детки в клетке New York City

New York City Наследственная изменчивость (10 класс)

Наследственная изменчивость (10 класс) 1

1 Британская кухня Кочнев АЮ

Британская кухня Кочнев АЮ В мире спорта

В мире спорта Выступление заместителя директора школы по учебно-воспитательной работе Татьяны Николаевны Логачёвой

Выступление заместителя директора школы по учебно-воспитательной работе Татьяны Николаевны Логачёвой Трудовой договор. Немного истории

Трудовой договор. Немного истории What is human?

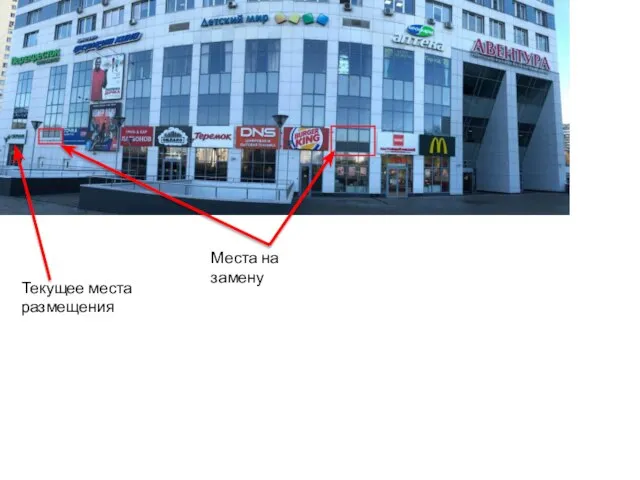

What is human? Места под замену. Текущее места размещения

Места под замену. Текущее места размещения Светский костюм русского дворянства XVIII-XIX столетий

Светский костюм русского дворянства XVIII-XIX столетий 8 августа - 24августа 2008 года

8 августа - 24августа 2008 года Решение задач с помощью систем уравнений второй степени

Решение задач с помощью систем уравнений второй степени Презентация Животноводство итоги август

Презентация Животноводство итоги август Развиваем логическое мышление

Развиваем логическое мышление Роль статистики в определении политики на основе практики

Роль статистики в определении политики на основе практики Internet Explorer для разработчика

Internet Explorer для разработчика Дымковская игрушка. Выставка. Альбом для детей 4 - 5 лет

Дымковская игрушка. Выставка. Альбом для детей 4 - 5 лет презентация

презентация Стиральные машины с фронтальной загрузкой

Стиральные машины с фронтальной загрузкой СОВЕТ СТАРШЕКЛАССНИКОВ«ЛИДЕР»

СОВЕТ СТАРШЕКЛАССНИКОВ«ЛИДЕР» ВИЧ… СПИД… Мифы и реальность

ВИЧ… СПИД… Мифы и реальность Итальянский язык

Итальянский язык О стажировке в МТС

О стажировке в МТС Оптимизация организации дорожного движения с учетом формирования велосипедных маршрутов в городе Гатчина

Оптимизация организации дорожного движения с учетом формирования велосипедных маршрутов в городе Гатчина ГКОУ школа-интернат VIII вида ст. Тацинской (начальные классы) Учитель Маратканов С.М.

ГКОУ школа-интернат VIII вида ст. Тацинской (начальные классы) Учитель Маратканов С.М. Использование компакт-дисков

Использование компакт-дисков Отдел голосеменные 6 класс

Отдел голосеменные 6 класс