Слайд 2Введение

Принимая решение о переходе к беспроводной сети, не стоит забывать, что на

сегодняшнем этапе их развития они имеют одно уязвимое место - безопасность беспроводных сетей.

Слайд 3Аспекты безопасности беспроводных сетей

- защита от несанкционированного доступа ;

- шифрование передаваемой информации.

Слайд 4Аспекты безопасности беспроводных сетей

- «аутентификация не пройдена и точка не опознана»;

- «аутентификация пройдена, но точка не опознана»;

- «аутентификация принята и точка присоединена».

Слайд 5Механизмы защиты

Wired Equivalent Protocol (WEP);

WEP 2;

Open System Authentication;

Access

Control List;

Closed Network Access Control.

Слайд 6Виды атак на беспроводные сети

- Access Point Spoofing & Mac Sniffing;

- WEP

Attacks;

- Plaintext атака;

- XOR;

Повторное использование шифра;

Атака Fluther-Mantin-Shamir;

- Low-Hanging Fruit.

Слайд 7Способы защиты

фильтрация MAC адресов;

SSID (Network ID);

Firewall;

AccessPoint.

Слайд 8Атака против неассоциированного клиентского хоста

1. Находится неассоциированное клиентское устройство, либо используется «затопление» сети

фреймами деассоциации или деаутентификации для его получения.

2. Специфически эмулируется точка доступа для подсоединения этого хоста.

3. Выдается IP адрес, а также IP адреса фальшивых шлюза и DNS сервера через DHCP.

4. Атакуется устройство.

5. Если это необходимо и удаленный доступ к устройству был успешно получен, хост «отпускается» обратно на «родную» сеть, предварительно запускается на нем «троян».

Слайд 9Процесс работы Алгоритма беспроводной самонастройки (АБС)

1. Составление СДС путем посылки широковещательных Probe Request

фреймов с пустым полем ESSID по одному на каждый из используемых 802.11 каналов.

2. Клиентское устройство ассоциируется с самой верхней сетью СПС, которая присутствует в СДС.

3. Посылка Probe Request фреймов специфически для поиска сетей, перечисленных в СПС.

4. Поиск ad-hoc сетей.

5. Установление клиентского устройства в режим ad-hoc и присваивание IP адреса, принадлежащего диапазону RFC 3330.

6. Проверка флага «Присоединение к Непредпочитаемым сетям».

The Europian Union

The Europian Union  Онлайн-курс Школьная тревожность и способы ее преодоления

Онлайн-курс Школьная тревожность и способы ее преодоления Стрелковое оружие времён второй Мировой войны.

Стрелковое оружие времён второй Мировой войны. Орден Ломоносова

Орден Ломоносова Маркетинг 2

Маркетинг 2 Поэзия и живопись

Поэзия и живопись Создание школьных сайтов

Создание школьных сайтов Музыкальный калейдоскоп

Музыкальный калейдоскоп John Milton

John Milton Prezentatsia_bez_nazvania

Prezentatsia_bez_nazvania Сохранение жизни и здоровья работников – приоритетное направление государственной политики в области охраны труда Заместитель

Сохранение жизни и здоровья работников – приоритетное направление государственной политики в области охраны труда Заместитель  Проект «О чем «говорят» звезды?»

Проект «О чем «говорят» звезды?» Презентация на тему Современная туристическая одежда

Презентация на тему Современная туристическая одежда Урок русского языка в 6 классе по теме «Изменение имён существительных множественного числа.»Учитель: Гольцман А. А.

Урок русского языка в 6 классе по теме «Изменение имён существительных множественного числа.»Учитель: Гольцман А. А. БАЗА ДАННЫХ «КАРТОТЕКА КАДРОВ ПЕДРАБОТНИКОВ»

БАЗА ДАННЫХ «КАРТОТЕКА КАДРОВ ПЕДРАБОТНИКОВ» Презентация на тему Абхазия

Презентация на тему Абхазия Газировка! Пить или не пить?

Газировка! Пить или не пить? Продукция NIK NUT

Продукция NIK NUT Презентация на тему Цветки и плоды

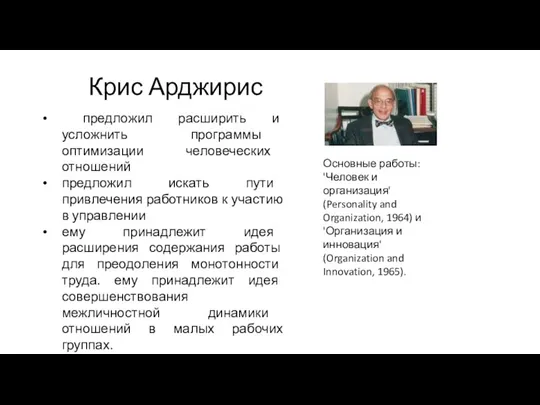

Презентация на тему Цветки и плоды  Крис Арджирис

Крис Арджирис Лекарственные растения Ленинградской области

Лекарственные растения Ленинградской области Сочинения учащихся о Великой Отечественной войне

Сочинения учащихся о Великой Отечественной войне An informal letter

An informal letter  Стены древнего Кремля

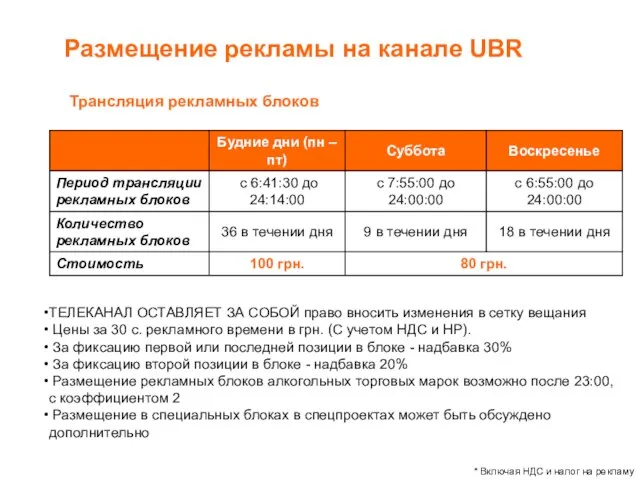

Стены древнего Кремля Размещение рекламы на канале UBR

Размещение рекламы на канале UBR Лаборатория Бионанофизики представляет уникальный проект

Лаборатория Бионанофизики представляет уникальный проект Введение в макроэкономику

Введение в макроэкономику Banded offers Q1 2016. HPC&KALINA

Banded offers Q1 2016. HPC&KALINA