Содержание

- 2. На сервере Windows 2003 может храниться более чем миллионе объектов. Служба каталога Active Directory позволяет структурировать,

- 3. Прежде чем приступить к созданию и реализации этих уровней, необходимо собрать информацию об организационной структуре и

- 4. . Фактически существует три сценария: изолированное пространство имен DNS; пространство имен DNS, интегрированное с внешним пространством

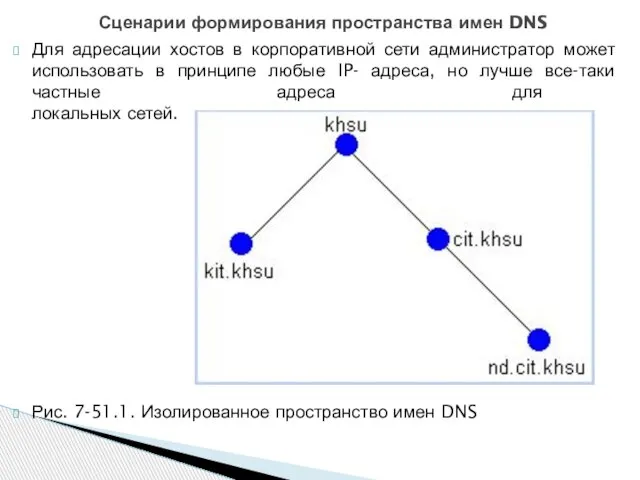

- 5. Для адресации хостов в корпоративной сети администратор может использовать в принципе любые IP- адреса, но лучше

- 6. На следующем этапе администратор должен выбрать способ именования доменов. Формируя пространство имен DNS. не являющегося частью

- 7. Администратор может выбрать любую схему именования доменов, а также может выбрать любую схему адресации хостов. Все

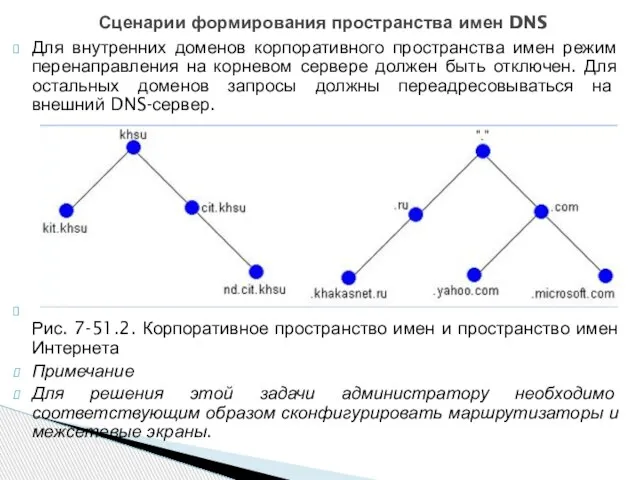

- 8. Для внутренних доменов корпоративного пространства имен режим перенаправления на корневом сервере должен быть отключен. Для остальных

- 9. Корпоративное пространство имен, являющееся частью внешнего пространства имен. В последнем рассматриваемом сценарии корпоративное пространство имен является

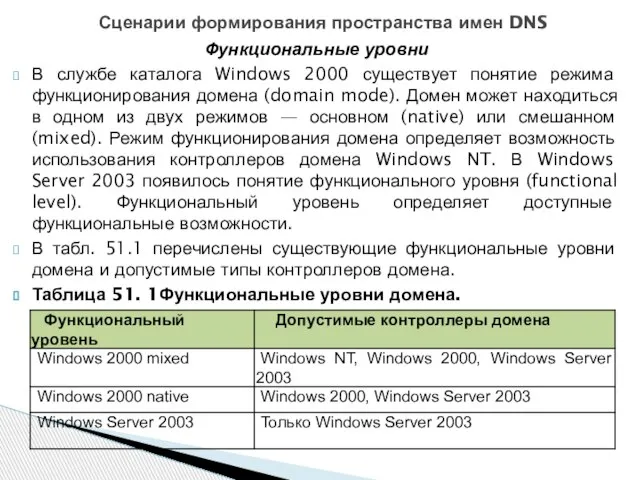

- 10. Функциональные уровни В службе каталога Windows 2000 существует понятие режима функционирования домена (domain mode). Домен может

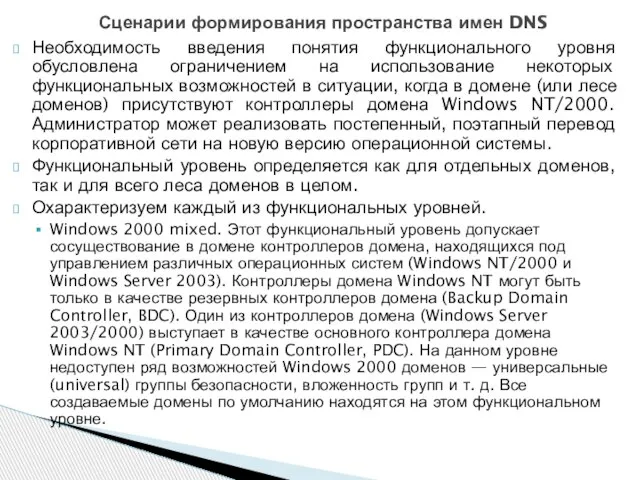

- 11. Необходимость введения понятия функционального уровня обусловлена ограничением на использование некоторых функциональных возможностей в ситуации, когда в

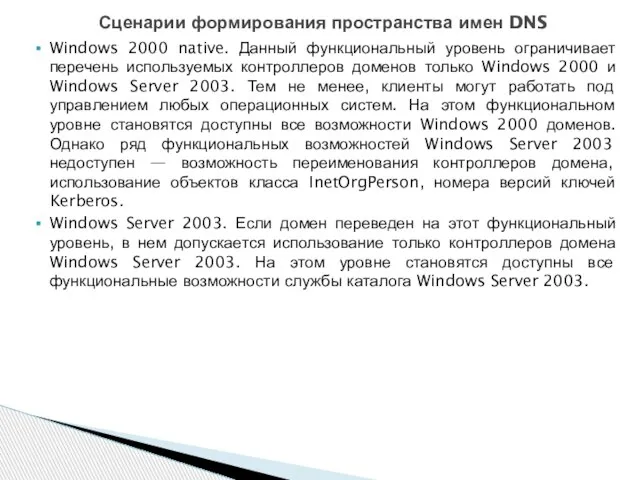

- 12. Windows 2000 native. Данный функциональный уровень ограничивает перечень используемых контроллеров доменов только Windows 2000 и Windows

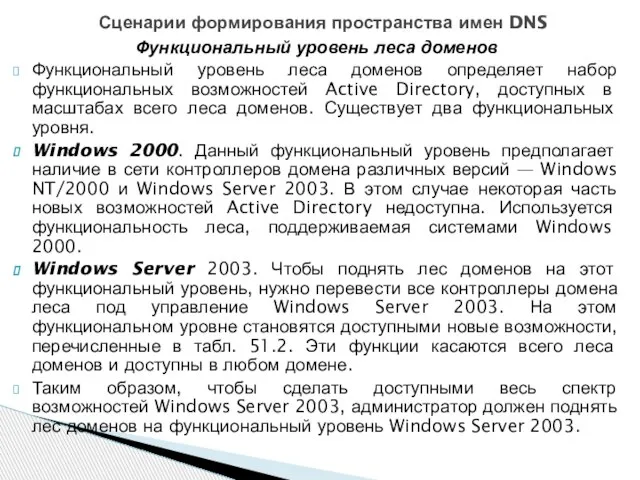

- 13. Функциональный уровень леса доменов Функциональный уровень леса доменов определяет набор функциональных возможностей Active Directory, доступных в

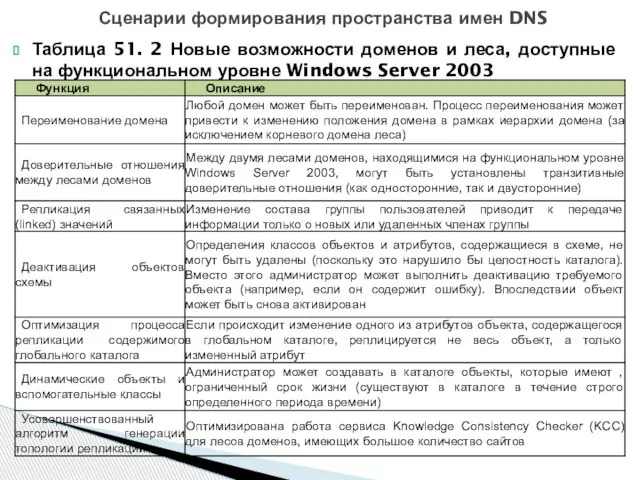

- 14. Таблица 51. 2 Новые возможности доменов и леса, доступные на функциональном уровне Windows Server 2003 Сценарии

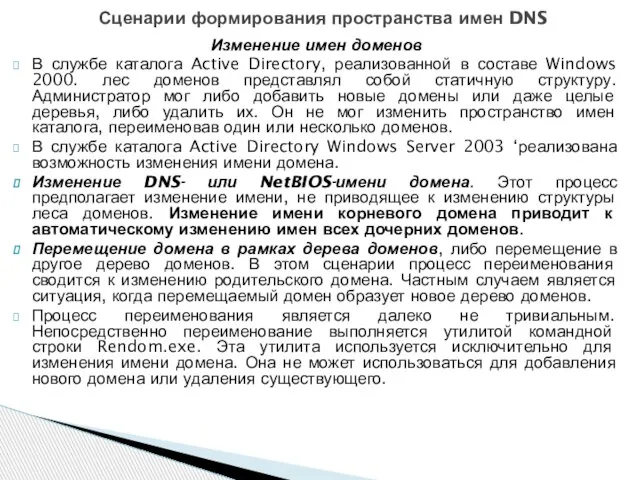

- 15. Изменение имен доменов В службе каталога Active Directory, реализованной в составе Windows 2000. лес доменов представлял

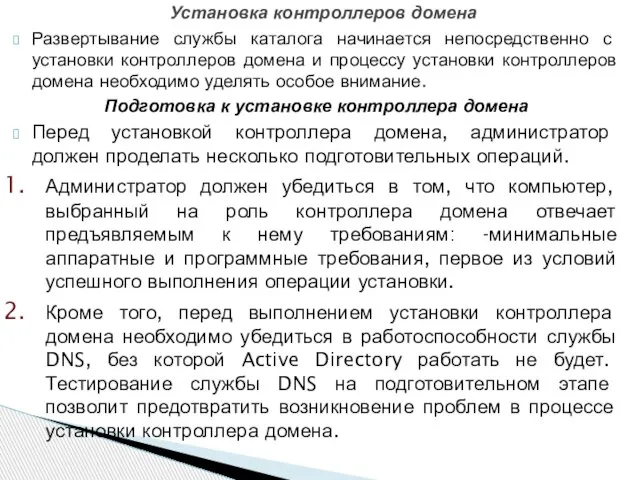

- 16. Развертывание службы каталога начинается непосредственно с установки контроллеров домена и процессу установки контроллеров домена необходимо уделять

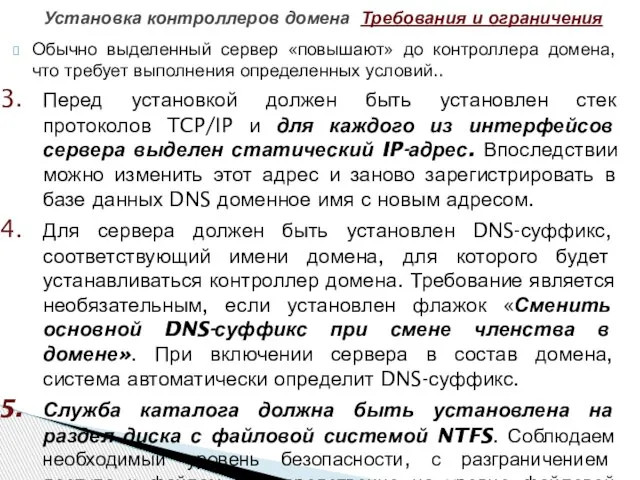

- 17. Обычно выделенный сервер «повышают» до контроллера домена, что требует выполнения определенных условий.. Перед установкой должен быть

- 18. Раздел, предназначенный для установки службы каталога, должен иметь как минимум 250 Мбайт свободного дискового пространства. С

- 19. Проверка службы DNS Прежде чем запустить на сервере мастер установки Active Directory, администратор должен проверить настройки

- 20. Проверка службы DNS Типичны следующие ошибки: настройки сервера, выбранного на роль контроллера домена, не содержат сведений

- 21. На первом этапе развертывания в сети службы каталога (первый контроллер домена в лесу), необходимо предоставить возможность

- 22. Если сервер имен DNS не Windows 2003/2000, необходимо убедиться в том, что он поддерживает ресурсные записи

- 23. В случае ошибки проверяются настройки DNS-сервера или берется другой DNS. С помощью этой утилиты можно проверить

- 24. Обновление существующего леса доменов Windows 2000 Архитектура службы каталога Windows Server 2003 претерпела ряд принципиальных изменений.

- 25. Установка контроллера домена Windows Server 2003 Процедура установки контроллера домена (повышение роли сервера до контроллера домена)

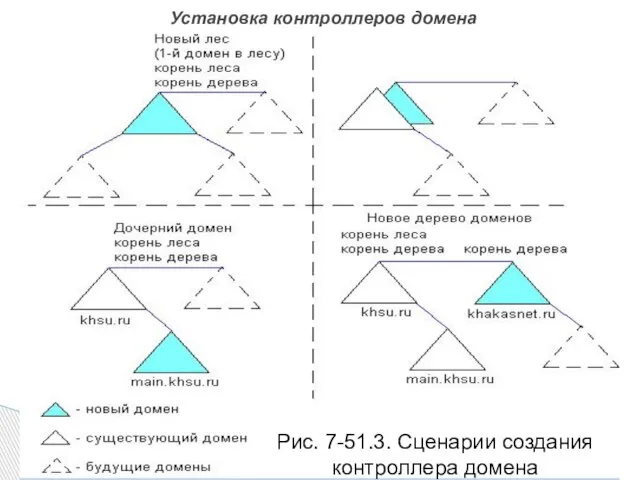

- 26. содержимое каталога воссоздается из резервной копии каталога. Каждый вариант имеет свои плюсы и минусы. Выполнение установки

- 27. Установка контроллеров домена Рис. 7-51.3. Сценарии создания контроллера домена

- 28. Администратор осуществляет выбор одного из этих сценариев на первых страницах мастера. Если сценарий предполагает создание нового

- 29. Проблема решена. Запустить диагностический тест DNS снова. (I have corrected the problem. Perform the DNS diagnostic

- 30. Установка контроллеров домена Рис. 7-51.4. Мастер установки обнаружил проблемы с разрешением имени будущего домена

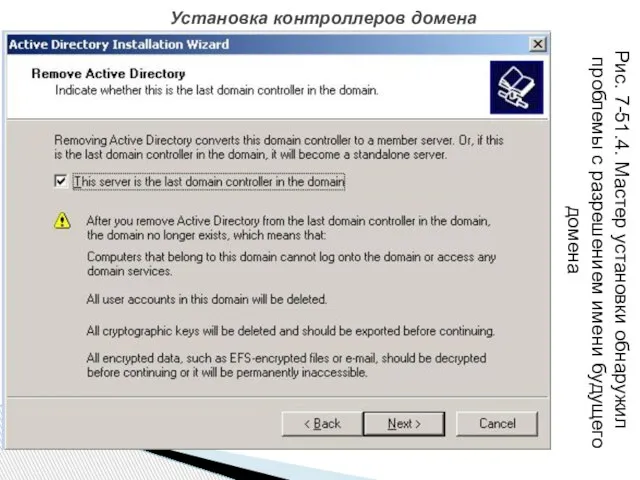

- 31. Проблема будет решена позже ручной настройкой DNS (расширенная) (I will correct the problem later by configuring

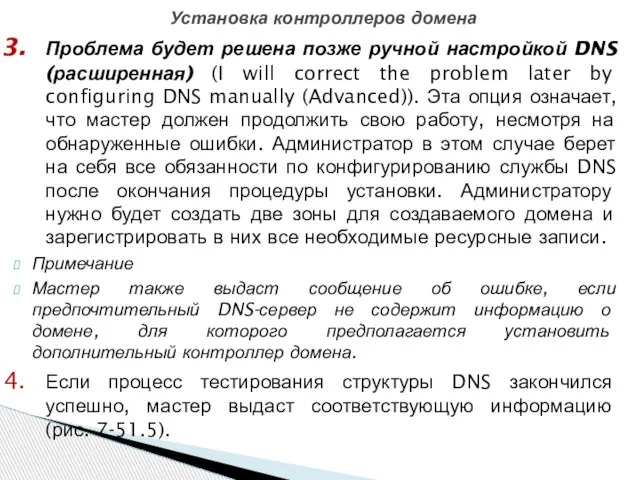

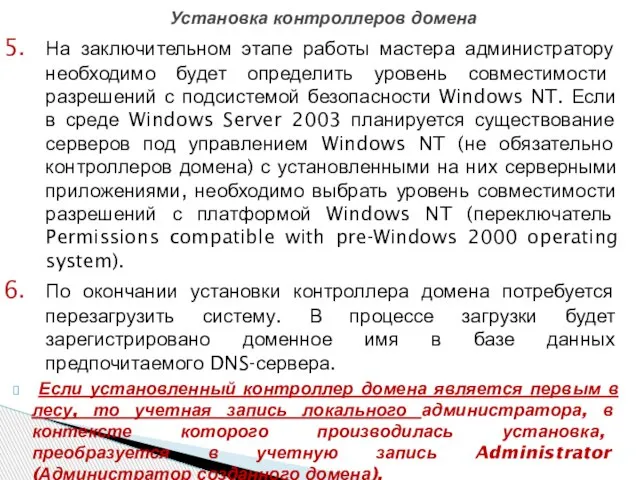

- 32. На заключительном этапе работы мастера администратору необходимо будет определить уровень совместимости разрешений с подсистемой безопасности Windows

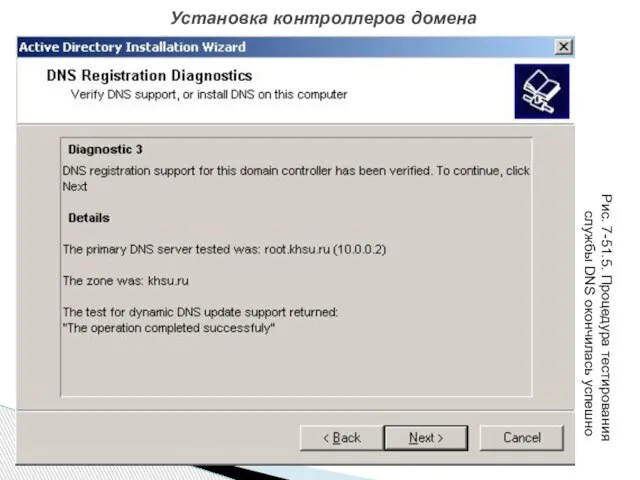

- 33. Установка контроллеров домена Рис. 7-51.5. Процедура тестирования службы DNS окончилась успешно

- 34. Эта учетная запись автоматически включается в состав следующих групп: Администраторы (Administrators). Встроенная локальная группа; Администраторы домена

- 35. Установка контроллера домена из резервной копии Архитектура Windows Server 2003 позволяет установить в домене дополнительный контроллер,

- 36. Примечание Однако необходимо заметить, что даже в случае установки с резервной копии полностью исключить взаимодействие через

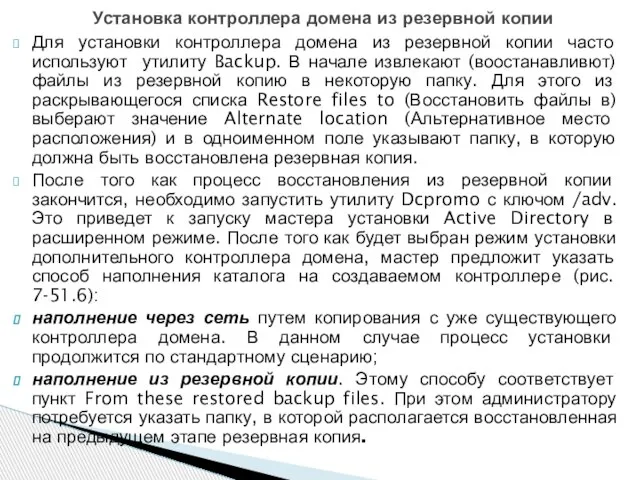

- 37. Для установки контроллера домена из резервной копии часто используют утилиту Backup. В начале извлекают (воостанавливют) файлы

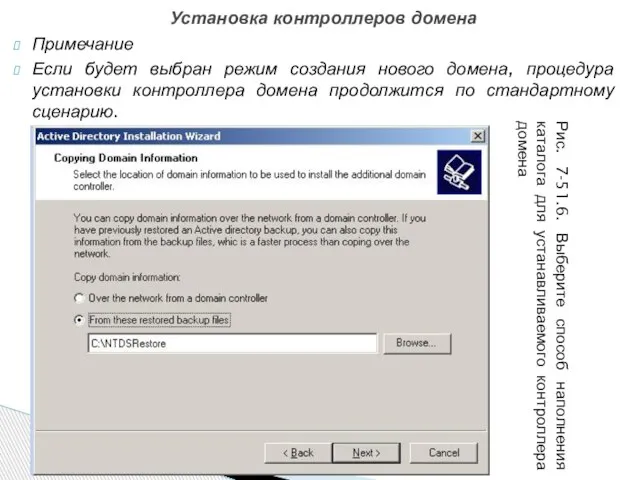

- 38. Примечание Если будет выбран режим создания нового домена, процедура установки контроллера домена продолжится по стандартному сценарию.

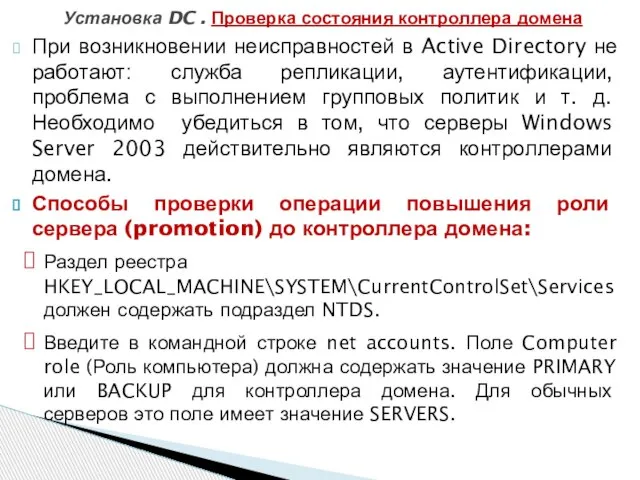

- 39. При возникновении неисправностей в Active Directory не работают: служба репликации, аутентификации, проблема с выполнением групповых политик

- 40. Введите в командной строке net start. В списке запущенных сервисов должна присутствовать служба Kerberos Key Distribution

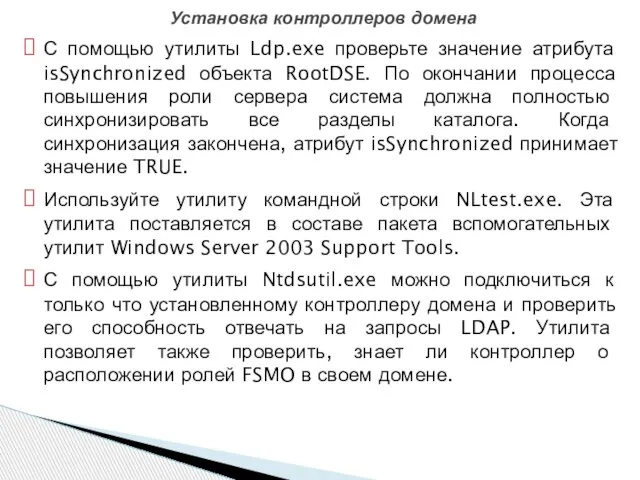

- 41. С помощью утилиты Ldp.exe проверьте значение атрибута isSynchronized объекта RootDSE. По окончании процесса повышения роли сервера

- 42. Архитектура Windows Server 2003 допускает возможность изменения имени контроллеров домена (в Windows 2000 такая возможность отсутствует).

- 43. В результате новое имя контроллера домена будет зарегистрировано в базе данных службы DNS в качестве альтернативного

- 44. Под удалением контроллера домена фактически понимается понижение его до роли обычного сервера. Порой бывает необходимо удалить

- 45. Понижение контроллера, являющегося последним в домене, приводит к удалению домена. Операция удаления домена не может быть

- 46. Внимание Удаление последней реплики раздела приложения приводит к потере всех хранящихся в ней данных. Как следствие

- 47. На прошлой лекции говорилось о доверительных отношениях между доменами, как о связующем звене, посредством которого домены

- 48. Применительно к типу доверительных отношений возможны следующие значения: Forest — доверительные отношения, установленные между лесами доменов;

- 49. Процесс создания доверительных отношений зависит от того, какой именно тип отношений администратор хочет создать. Например, если

- 50. Управление доверительными отношениями Рис. 19.8. Вкладка Trusts окна свойств домена

- 51. Удаление доверительных отношений Для удаления доверительных отношений необходимо выбрать в списке требуемую запись и нажать кнопку

- 52. Управление доверительными отношениями между лесами доменов Если два леса доменов находятся на функциональном уровне Windows Server

- 53. На двух последующих страницах мастер попросит предоставить информацию о направлении доверительных отношений (односторонние или двусторонние), а

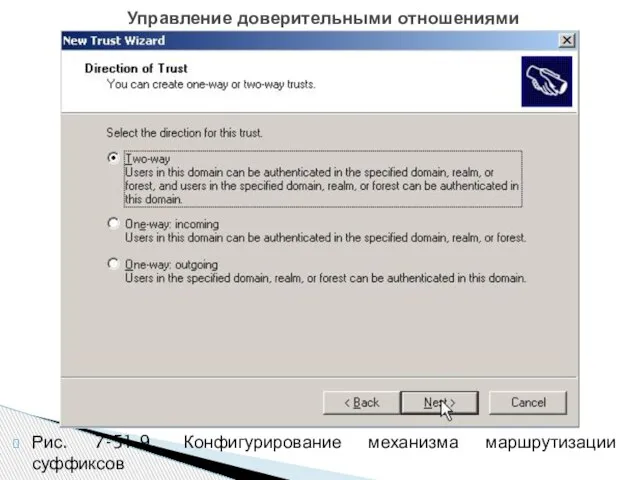

- 54. Область доступности ресурсов может быть изменена администратором уже после того, как доверительные отношения созданы. Для этого

- 55. Рис. 7-51.9. Конфигурирование механизма маршрутизации суффиксов Управление доверительными отношениями

- 56. Функциональный уровень, на котором находится домен или лес доменов, определяет перечень возможностей, доступных в рамках домена

- 57. Только после того как все домены переведены на функциональный уровень Windows Server 2003, администратор может перевести

- 58. Изменение функционального уровня леса доменов выполняется аналогичным образом. Вызвав контекстное меню объекта, находящегося в корне пространства

- 60. Скачать презентацию

Слайд 2На сервере Windows 2003 может храниться более чем миллионе объектов. Служба каталога

На сервере Windows 2003 может храниться более чем миллионе объектов. Служба каталога

Архитектура службы каталога позволяет администратору осуществлять формирование структуры каталога на трех уровнях:

доменная структура каталога (создание структуры доменов);

логическая структура каталога (создание подразделений);

физическая структура каталога (создание подсетей и сайтов).

Слайд 3Прежде чем приступить к созданию и реализации этих уровней, необходимо собрать информацию

Прежде чем приступить к созданию и реализации этих уровней, необходимо собрать информацию

Слайд 4. Фактически существует три сценария:

изолированное пространство имен DNS;

пространство имен DNS, интегрированное с

. Фактически существует три сценария:

изолированное пространство имен DNS;

пространство имен DNS, интегрированное с

пространство имен DNS, являющееся фрагментом другого более глобального пространства имен.

Изолированное корпоративное пространство имен.

Данный сценарий является наиболее простым. Корпоративное пространство имен DNS полностью изолировано от других пространств имен, являющихся внешними по отношению к компании. Для решения задач, стоящих перед работниками компании, не требуется доступ к внешним ресурсам. Пример подобного пространства имен приведен на рис. 51.1.

Для реализации подобного пространства имен необходимо, чтобы DNS-сервер. стоящий на вершине корпоративного пространства имен DNS. являлся корневым сервером. Для этого необходимо, чтобы все корпоративные DNS-серверы указывали на этот сервер как на корневой сервер пространства имен. Кроме того, корневой сервер не должен быть сконфигурирован для переадресации запросов на другой DNS-сервер. Другими словами, вкладка Пересылка (Forwarders) окна свойств этого сервера должна быть пустой.

Сценарии формирования пространства имен DNS

Слайд 5Для адресации хостов в корпоративной сети администратор может использовать в принципе любые

Для адресации хостов в корпоративной сети администратор может использовать в принципе любые

Рис. 7-51.1. Изолированное пространство имен DNS

Сценарии формирования пространства имен DNS

Слайд 6На следующем этапе администратор должен выбрать способ именования доменов. Формируя пространство имен

На следующем этапе администратор должен выбрать способ именования доменов. Формируя пространство имен

Корпоративное пространство имен, интегрированное с внешним пространством имен.

Данный сценарий предполагает существование внутреннего корпоративного пространства имен, с возможностью выхода в другую сеть в том числе и Интернет. Фактически оба пространства (корпоративное и внешнее) представляют собой отдельные непересекающиеся пространства имен. Корпоративное пространство имен по своей сути идентично изолированному пространству имен, рассмотренных в предыдущем сценарии.

Сценарии формирования пространства имен DNS

Слайд 7Администратор может выбрать любую схему именования доменов, а также может выбрать любую

Администратор может выбрать любую схему именования доменов, а также может выбрать любую

запросы на разрешение доменных имен, принадлежащих к корпоративному пространству имен. Эти запросы разрешаются корпоративными DNS-серверами;

запросы на разрешение доменных имен, принадлежащих ко внешнему пространству имен. Эти запросы разрешаются внешними DNS-серверами, обслуживающими внешнее пространство имен.

Данный сценарий реализуется следующим образом. Корпоративное пространство формируется также, как и в предыдущем случае. Однако корневой DNS-сервер конфигурируется таким образом, чтобы все запросы, адресованные к внешним доменам, переадресовывались на один из внешних DNS-серверов. Для этого используется режим выборочного перенаправления, который конфигурируется на вкладке Перенаправление (Forwarders) окна свойств корневого сервера.

Сценарии формирования пространства имен DNS

Слайд 8Для внутренних доменов корпоративного пространства имен режим перенаправления на корневом сервере должен

Для внутренних доменов корпоративного пространства имен режим перенаправления на корневом сервере должен

Рис. 7-51.2. Корпоративное пространство имен и пространство имен Интернета

Примечание

Для решения этой задачи администратору необходимо соответствующим образом сконфигурировать маршрутизаторы и межсетевые экраны.

Сценарии формирования пространства имен DNS

Слайд 9Корпоративное пространство имен, являющееся частью внешнего пространства имен.

В последнем рассматриваемом сценарии корпоративное

Корпоративное пространство имен, являющееся частью внешнего пространства имен.

В последнем рассматриваемом сценарии корпоративное

В случае Интернета для регистрации имен и получения пула адресов корпорация должна обратиться в соответствующие инстанции.

Для интеграции необходимо сконфигурировать корпоративный корневой DNS-сервер для перенаправления всех запросов на внешний DNS-сервер.

Сценарии формирования пространства имен DNS

Слайд 10Функциональные уровни

В службе каталога Windows 2000 существует понятие режима функционирования домена (domain

Функциональные уровни

В службе каталога Windows 2000 существует понятие режима функционирования домена (domain

В табл. 51.1 перечислены существующие функциональные уровни домена и допустимые типы контроллеров домена.

Таблица 51. 1Функциональные уровни домена.

Сценарии формирования пространства имен DNS

Слайд 11Необходимость введения понятия функционального уровня обусловлена ограничением на использование некоторых функциональных возможностей

Необходимость введения понятия функционального уровня обусловлена ограничением на использование некоторых функциональных возможностей

Функциональный уровень определяется как для отдельных доменов, так и для всего леса доменов в целом.

Охарактеризуем каждый из функциональных уровней.

Windows 2000 mixed. Этот функциональный уровень допускает сосуществование в домене контроллеров домена, находящихся под управлением различных операционных систем (Windows NT/2000 и Windows Server 2003). Контроллеры домена Windows NT могут быть только в качестве резервных контроллеров домена (Backup Domain Controller, BDC). Один из контроллеров домена (Windows Server 2003/2000) выступает в качестве основного контроллера домена Windows NT (Primary Domain Controller, PDC). На данном уровне недоступен ряд возможностей Windows 2000 доменов — универсальные (universal) группы безопасности, вложенность групп и т. д. Все создаваемые домены по умолчанию находятся на этом функциональном уровне.

Сценарии формирования пространства имен DNS

Слайд 12Windows 2000 native. Данный функциональный уровень ограничивает перечень используемых контроллеров доменов только

Windows 2000 native. Данный функциональный уровень ограничивает перечень используемых контроллеров доменов только

Windows Server 2003. Если домен переведен на этот функциональный уровень, в нем допускается использование только контроллеров домена Windows Server 2003. На этом уровне становятся доступны все функциональные возможности службы каталога Windows Server 2003.

Сценарии формирования пространства имен DNS

Слайд 13Функциональный уровень леса доменов

Функциональный уровень леса доменов определяет набор функциональных возможностей

Функциональный уровень леса доменов

Функциональный уровень леса доменов определяет набор функциональных возможностей

Windows 2000. Данный функциональный уровень предполагает наличие в сети контроллеров домена различных версий — Windows NT/2000 и Windows Server 2003. В этом случае некоторая часть новых возможностей Active Directory недоступна. Используется функциональность леса, поддерживаемая системами Windows 2000.

Windows Server 2003. Чтобы поднять лес доменов на этот функциональный уровень, нужно перевести все контроллеры домена леса под управление Windows Server 2003. На этом функциональном уровне становятся доступными новые возможности, перечисленные в табл. 51.2. Эти функции касаются всего леса доменов и доступны в любом домене.

Таким образом, чтобы сделать доступными весь спектр возможностей Windows Server 2003, администратор должен поднять лес доменов на функциональный уровень Windows Server 2003.

Сценарии формирования пространства имен DNS

Слайд 14Таблица 51. 2 Новые возможности доменов и леса, доступные на функциональном уровне

Таблица 51. 2 Новые возможности доменов и леса, доступные на функциональном уровне

Сценарии формирования пространства имен DNS

Слайд 15Изменение имен доменов

В службе каталога Active Directory, реализованной в составе Windows

Изменение имен доменов

В службе каталога Active Directory, реализованной в составе Windows

В службе каталога Active Directory Windows Server 2003 ‘реализована возможность изменения имени домена.

Изменение DNS- или NetBIOS-имени домена. Этот процесс предполагает изменение имени, не приводящее к изменению структуры леса доменов. Изменение имени корневого домена приводит к автоматическому изменению имен всех дочерних доменов.

Перемещение домена в рамках дерева доменов, либо перемещение в другое дерево доменов. В этом сценарии процесс переименования сводится к изменению родительского домена. Частным случаем является ситуация, когда перемещаемый домен образует новое дерево доменов.

Процесс переименования является далеко не тривиальным. Непосредственно переименование выполняется утилитой командной строки Rendom.exe. Эта утилита используется исключительно для изменения имени домена. Она не может использоваться для добавления нового домена или удаления существующего.

Сценарии формирования пространства имен DNS

Слайд 16Развертывание службы каталога начинается непосредственно с установки контроллеров домена и процессу установки

Развертывание службы каталога начинается непосредственно с установки контроллеров домена и процессу установки

Подготовка к установке контроллера домена

Перед установкой контроллера домена, администратор должен проделать несколько подготовительных операций.

Администратор должен убедиться в том, что компьютер, выбранный на роль контроллера домена отвечает предъявляемым к нему требованиям: -минимальные аппаратные и программные требования, первое из условий успешного выполнения операции установки.

Кроме того, перед выполнением установки контроллера домена необходимо убедиться в работоспособности службы DNS, без которой Active Directory работать не будет. Тестирование службы DNS на подготовительном этапе позволит предотвратить возникновение проблем в процессе установки контроллера домена.

Установка контроллеров домена

Слайд 17Обычно выделенный сервер «повышают» до контроллера домена, что требует выполнения определенных условий..

Обычно выделенный сервер «повышают» до контроллера домена, что требует выполнения определенных условий..

Перед установкой должен быть установлен стек протоколов TCP/IP и для каждого из интерфейсов сервера выделен статический IP-адрес. Впоследствии можно изменить этот адрес и заново зарегистрировать в базе данных DNS доменное имя с новым адресом.

Для сервера должен быть установлен DNS-суффикс, соответствующий имени домена, для которого будет устанавливаться контроллер домена. Требование является необязательным, если установлен флажок «Сменить основной DNS-суффикс при смене членства в домене». При включении сервера в состав домена, система автоматически определит DNS-суффикс.

Служба каталога должна быть установлена на раздел диска с файловой системой NTFS. Соблюдаем необходимый уровень безопасности, с разграничением доступа к файлам, непосредственно на уровне файловой системы.

Установка контроллеров домена Требования и ограничения

Слайд 18Раздел, предназначенный для установки службы каталога, должен иметь как минимум 250 Мбайт

Раздел, предназначенный для установки службы каталога, должен иметь как минимум 250 Мбайт

С целью повышения производительности службы каталога файлы хранилища каталога и журнала транзакций лучше разместить на отдельные физические диски. Это позволит избежать конкуренции операции ввода/вывода. (на NTFS раздел.).

Полномочия системного администратора:

При установки первого контроллера домена на одиночном сервере, сисадмин должен обладать полномочиями локального администратора на этом сервере.

Если происходит установка первого контроллера в домене в рамках уже существующего леса доменов, пользователь должен являться членом группы Enterprise Admins (Администраторы корпорации).

В случае установки дополнительного контроллера в домене пользователь должен быть либо членом уже упомянутой группы, либо членом группы Domain Admins (Администраторы домена).

Установка контроллеров домена Требования и ограничения

Слайд 19Проверка службы DNS

Прежде чем запустить на сервере мастер установки Active Directory,

Проверка службы DNS

Прежде чем запустить на сервере мастер установки Active Directory,

Установка контроллеров домена Требования и ограничения

Слайд 20Проверка службы DNS

Типичны следующие ошибки:

настройки сервера, выбранного на роль контроллера

Проверка службы DNS

Типичны следующие ошибки:

настройки сервера, выбранного на роль контроллера

В DNS сервера не установлен режим динамической регистрации доменных имен.

DNS-сервер, указанный в настройках будущего контроллера домена в качестве предпочтительного, не является носителем требуемой зоны. Кроме того, возможна и другая ситуация, когда указан сервер, являющийся дополнительным носителем зоны.

Установка контроллеров домена Требования и ограничения

Слайд 21На первом этапе развертывания в сети службы каталога (первый контроллер домена в

На первом этапе развертывания в сети службы каталога (первый контроллер домена в

Установка контроллеров домена Проверка службы DNS

Слайд 22Если сервер имен DNS не Windows 2003/2000, необходимо убедиться в том, что

Если сервер имен DNS не Windows 2003/2000, необходимо убедиться в том, что

Проверить конфигурацию службы DNS с точки зрения возможности повышения некоторого сервера до роли контроллера домена в уже существующем домене khsu.ru можно с помощь утилиты DCdiag.exe, поставляемой в составе вспомогательного комплекта утилит Windows Server 2003 Support Tools, например:

C:\dcdiag.exe /test:dcpromo /dnsdomain:khsu.ru /replicadc

Установка контроллеров домена Проверка службы DNS

Слайд 23В случае ошибки проверяются настройки DNS-сервера или берется другой DNS.

С помощью

В случае ошибки проверяются настройки DNS-сервера или берется другой DNS.

С помощью

c:\dcdiag.exe /test:RegisterlnDNS /dnsdomain:khsu.ru

Но обычно достаточно утилиты Dcpromo -Мастера установки Active Directory в Windows Server 2003, которая имеет новые встроенные средства диагностики конфигурации DNS.

Установка контроллеров домена

Слайд 24Обновление существующего леса доменов Windows 2000

Архитектура службы каталога Windows Server 2003

Обновление существующего леса доменов Windows 2000

Архитектура службы каталога Windows Server 2003

Как следствие, наличие различий в архитектуре потребовало выполнения специальной процедуры "подготовки" службы каталога Windows 2000 к установке контроллеров домена Windows Server 2003. Фактически эта процедура сводится к выполнению расширения схемы. Для выполнения процедуры используется специальная утилита командной строки Adprep.exe. Эта утилита поставляется в составе дистрибутивного диска Windows Server 2003 и располагается в каталоге \I386.

Перед выполнением "подготовки" леса доменов Windows 2000 на всех контроллерах домена должен быть установлен пакет обновления Windows 2000 Service Pack 2 (или выше). В противном случае работа утилиты Adprep может привести к нарушению работоспособности отдельных контроллеров домена.

Установка контроллеров домена

Слайд 25Установка контроллера домена Windows Server 2003

Процедура установки контроллера домена (повышение роли

Установка контроллера домена Windows Server 2003

Процедура установки контроллера домена (повышение роли

В процессе установки контроллера домена происходит наполнение каталога. В случае установки первого контроллера домена в лесе все содержимое каталога создается непосредственно мастером установки. Если в лесе создается новый домен, то мастер установки создает только доменный раздел. Раздел схемы и каталога копируется с уже существующих контроллеров домена. В ситуации, когда администратор создает дополнительный контроллер в уже существующем домене, имеется два варианта наполнения каталога:

все содержимое каталога копируется с уже существующего контроллера домена;

Установка контроллеров домена

Слайд 26содержимое каталога воссоздается из резервной копии каталога.

Каждый вариант имеет свои плюсы

содержимое каталога воссоздается из резервной копии каталога.

Каждый вариант имеет свои плюсы

Выполнение установки

При использования мастера установки Active Directory возможны четыре сценария (рис. 7-51.3):

создание нового леса доменов;

создание нового дерева доменов в рамках существующего леса доменов;

создание нового домена в рамках существующего дерева доменов;

установка дополнительного контроллера домена в уже существующем домене.

Установка контроллеров домена

Слайд 27Установка контроллеров домена

Рис. 7-51.3. Сценарии создания контроллера домена

Установка контроллеров домена

Рис. 7-51.3. Сценарии создания контроллера домена

Слайд 28Администратор осуществляет выбор одного из этих сценариев на первых страницах мастера. Если

Администратор осуществляет выбор одного из этих сценариев на первых страницах мастера. Если

Независимо от избранного сценария мастер предложит выбрать место расположения файлов хранилища (БД), журналов и системного тома SYSVOL. Вы можете согласиться с предложенным по умолчанию (%SystemRoot%\NTDS и %SystemRoot%\NTDS) разместить их в одной папке (по умолчанию предлагается %SystemRoot%\ SYSVOL), либо разместить на разные папки или физические диски.

На следующем этапе мастер, учитывая информацию о выбранном администратором доменном имени, обратится с запросом к службе DNS. В этом случае используется информация о предпочитаемом DNS-сервере. Версия мастера установки Active Directory Windows Server 2003, позволяет выполнить диагностику имеющейся конфигурации службы DNS в случае возникновения проблем. На рис. 7-51.4 изображено окно мастера в ситуации, когда предпочитаемый DNS-сервер не содержит зоны для создаваемого домена Active Directory. При этом администратору будет предложено несколько вариантов дальнейших действий.

Установка контроллеров домена

Слайд 29Проблема решена. Запустить диагностический тест DNS снова. (I have corrected the problem.

Проблема решена. Запустить диагностический тест DNS снова. (I have corrected the problem.

Установить и настроить DNS- сервер на этом компьютере и выбрать этот DNS- сервер в качестве предпочитаемого. (Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server). Выбор этого переключателя перекладывает все обязанности по конфигурированию DNS-сервера на мастера установки Active Directory. Мастер сам выполнит установку службы DNS и создаст все необходимые зоны (за исключением зон обратного разрешения).

Установка контроллеров домена

Слайд 30Установка контроллеров домена

Рис. 7-51.4. Мастер установки обнаружил

проблемы с разрешением имени будущего

Установка контроллеров домена

Рис. 7-51.4. Мастер установки обнаружил

проблемы с разрешением имени будущего

Слайд 31Проблема будет решена позже ручной настройкой DNS (расширенная) (I will correct the

Проблема будет решена позже ручной настройкой DNS (расширенная) (I will correct the

Примечание

Мастер также выдаст сообщение об ошибке, если предпочтительный DNS-сервер не содержит информацию о домене, для которого предполагается установить дополнительный контроллер домена.

Если процесс тестирования структуры DNS закончился успешно, мастер выдаст соответствующую информацию (рис. 7-51.5).

Установка контроллеров домена

Слайд 32На заключительном этапе работы мастера администратору необходимо будет определить уровень совместимости разрешений

На заключительном этапе работы мастера администратору необходимо будет определить уровень совместимости разрешений

По окончании установки контроллера домена потребуется перезагрузить систему. В процессе загрузки будет зарегистрировано доменное имя в базе данных предпочитаемого DNS-сервера.

Если установленный контроллер домена является первым в лесу, то учетная запись локального администратора, в контексте которого производилась установка, преобразуется в учетную запись Administrator (Администратор созданного домена).

Установка контроллеров домена

Слайд 33Установка контроллеров домена

Рис. 7-51.5. Процедура тестирования

службы DNS окончилась успешно

Установка контроллеров домена

Рис. 7-51.5. Процедура тестирования

службы DNS окончилась успешно

Слайд 34Эта учетная запись автоматически включается в состав следующих групп:

Администраторы (Administrators). Встроенная локальная

Эта учетная запись автоматически включается в состав следующих групп:

Администраторы (Administrators). Встроенная локальная

Администраторы домена (Domain Admins). Группа с глобальной областью действия. Члены этой группы обладают необходимыми полномочиями для управления доменом. По умолчанию включается в состав группы Администраторы;

Пользователи домена (Domain Users). Группа с глобальной областью действия. В состав этой группы включаются все создаваемые в контексте домена пользователи. По умолчанию группа включается в состав встроенной локальной группы Users;

Администраторы предприятия (Enterprise Admins). Группа с глобальной областью действия. Члены этой группы обладают полномочиями на управление инфраструктурой службы каталога. По умолчанию группа включается в состав группы Администраторы;

Владельцы-создатели групповой политики (Group Policy Creator Owners). Группа с глобальной областью действия. Члены этой группы могут редактировать параметры объектов групповой политики в рамках данного домена;

Администраторы схемы (Schema Admins). Группа с глобальной областью действия. Члены группы обладают полномочиями, необходимыми для изменения схемы каталога.

Установка контроллеров домена

Слайд 35Установка контроллера домена из резервной копии

Архитектура Windows Server 2003 позволяет установить

Установка контроллера домена из резервной копии

Архитектура Windows Server 2003 позволяет установить

Установка контроллера домена из резервной копии позволяет избежать копирования всего содержимого каталога через сеть. Вместо этого, наполнение вновь устанавливаемого каталога будет производиться с резервной копии. Администратор может использовать эту возможность для установки контроллера домена в удаленных филиалах, соединенных с основной корпоративной сетью. Преимущества указанного метода особенно ощутимы в случае большого размера копии каталога. В этом сценарии на одном из контроллеров домена корпоративный администратор создает резервную копию и передает ее администратору удаленного филиала. Администратор филиала, используя полученную резервную копию, выполняет установку дополнительного контроллера домена. После процедуры синхронизации только что установленный контроллер готов обслуживать пользователей филиала.

Установка контроллеров домена

Слайд 36Примечание

Однако необходимо заметить, что даже в случае установки с резервной копии

Примечание

Однако необходимо заметить, что даже в случае установки с резервной копии

Если резервная копия была создана на контроллере домена, выполняющем функцию сервера глобального каталога, устанавливаемый из этой копии контроллер домена может быть также сконфигурирован в качестве сервера глобального каталога непосредственно в процессе установки. С другой стороны, существующие разделы приложений не будут автоматически воссозданы на устанавливаемом контроллере домена, даже если оригинальный контроллер был их носителем. Для создания этих разделов администратор должен использовать утилиту Ntdsutil.exe.

В процессе создания резервной копии, предназначенной для установки дополнительных контроллеров домена, необходимо снять флажок Automatically backup System Protected Files with the System State (Автоматически резервировать защищенные системные файлы). В этом случае в создаваемую резервную копию не будут включаться защищенные системные файлы.

Установка контроллера домена из резервной копии

Слайд 37Для установки контроллера домена из резервной копии часто используют утилиту Backup. В

Для установки контроллера домена из резервной копии часто используют утилиту Backup. В

После того как процесс восстановления из резервной копии закончится, необходимо запустить утилиту Dcpromo с ключом /adv. Это приведет к запуску мастера установки Active Directory в расширенном режиме. После того как будет выбран режим установки дополнительного контроллера домена, мастер предложит указать способ наполнения каталога на создаваемом контроллере (рис. 7-51.6):

наполнение через сеть путем копирования с уже существующего контроллера домена. В данном случае процесс установки продолжится по стандартному сценарию;

наполнение из резервной копии. Этому способу соответствует пункт From these restored backup files. При этом администратору потребуется указать папку, в которой располагается восстановленная на предыдущем этапе резервная копия.

Установка контроллера домена из резервной копии

Слайд 38Примечание

Если будет выбран режим создания нового домена, процедура установки контроллера домена

Примечание

Если будет выбран режим создания нового домена, процедура установки контроллера домена

Установка контроллеров домена

Рис. 7-51.6. Выберите способ наполнения каталога для устанавливаемого контроллера домена

Слайд 39При возникновении неисправностей в Active Directory не работают: служба репликации, аутентификации, проблема

При возникновении неисправностей в Active Directory не работают: служба репликации, аутентификации, проблема

Способы проверки операции повышения роли сервера (promotion) до контроллера домена:

Раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services должен содержать подраздел NTDS.

Введите в командной строке net accounts. Поле Computer role (Роль компьютера) должна содержать значение PRIMARY или BACKUP для контроллера домена. Для обычных серверов это поле имеет значение SERVERS.

Установка DC . Проверка состояния контроллера домена

Слайд 40Введите в командной строке net start. В списке запущенных сервисов должна присутствовать

Введите в командной строке net start. В списке запущенных сервисов должна присутствовать

Введите в командной строке nbtstat -n. Имя домена, имеющее тип

Введите в командной строке net share. На сервере должны присутствовать общие папки SYSVOL (%SystemRoot%\SYSVOL\sysvol) и NETLOGON

(%SystemRoot%\SYSVOL\sysvol\

Установка DC . Проверка состояния контроллера домена

Слайд 41С помощью утилиты Ldp.exe проверьте значение атрибута isSynchronized объекта RootDSE. По окончании

С помощью утилиты Ldp.exe проверьте значение атрибута isSynchronized объекта RootDSE. По окончании

Используйте утилиту командной строки NLtest.exe. Эта утилита поставляется в составе пакета вспомогательных утилит Windows Server 2003 Support Tools.

С помощью утилиты Ntdsutil.exe можно подключиться к только что установленному контроллеру домена и проверить его способность отвечать на запросы LDAP. Утилита позволяет также проверить, знает ли контроллер о расположении ролей FSMO в своем домене.

Установка контроллеров домена

Слайд 42Архитектура Windows Server 2003 допускает возможность изменения имени контроллеров домена (в Windows

Архитектура Windows Server 2003 допускает возможность изменения имени контроллеров домена (в Windows

Внимание

Изменение имени контроллера домена возможно только в домене, находящемся на функциональном уровне Windows Server 2003.

Процесс переименования контроллера домена не предполагает его перемещение между различными доменами. Чтобы выполнить перемещение контроллера между доменами, необходимо выполнить его понижение (demotion) до обычного сервера, а затем заново установить его в уже новом домене.

Перед изменением имени контроллера домена необходимо проинформировать других носителей каталога о его новом имени. Для этого в режиме командной строки необходимо выполнить операцию:

netdom computername <текущее_имя> /add:<новое_имя>

Изменение имени контроллера домена

Слайд 43В результате новое имя контроллера домена будет зарегистрировано в базе данных службы

В результате новое имя контроллера домена будет зарегистрировано в базе данных службы

netdom computer-name <текущее_имя> /MakePrimary: <новое_имя>

Данная команда обновляет сведения об имени контроллера домена в каталоге Active Directory. На этом этапе необходимо перезагрузить контроллер домена. После того как изменения будут реплицированы на все носители каталога, следует выполнить команду, удаляющую старое имя из базы данных DNS и каталога Active Directory:

netdom computername <новое_имя> /Remove:<текущее_имя>

После этого можно изменять собственно имя компьютера. Для этого откройте окно свойств объекта My Computer (Мой компьютер) и перейдите на вкладку Computer Name (Имя компьютера). Щелкните по кнопке Change (Изменить) и в открывшемся окне замените существующее имя компьютера новым.

Изменение имени контроллера домена

Слайд 44Под удалением контроллера домена фактически понимается понижение его до роли обычного сервера.

Под удалением контроллера домена фактически понимается понижение его до роли обычного сервера.

Внимание

Перед выполнением операции понижения контроллера домена необходимо убедиться в том, что контроллер не является сервером глобального каталога или исполнителем специализированных ролей. В последнем случае перед понижением контроллера домена администратор должен передать эти роли другим контроллерам. Необходимо, чтобы после понижения контроллера в домене оставался хотя бы один сервер глобального каталога.

Удаление контроллера домена

Слайд 45Понижение контроллера, являющегося последним в домене, приводит к удалению домена. Операция удаления

Понижение контроллера, являющегося последним в домене, приводит к удалению домена. Операция удаления

Для выполнения операции понижения необходимо, чтобы контроллер домена был работоспособным. Также должны быть доступны другие контроллеры домена. Это позволит выполнить изменения в каталоге, информирующие об удалении контроллера домена. Операция понижения контроллера домена выполняется мастером установки Active Directory (утилита Dcpromo).

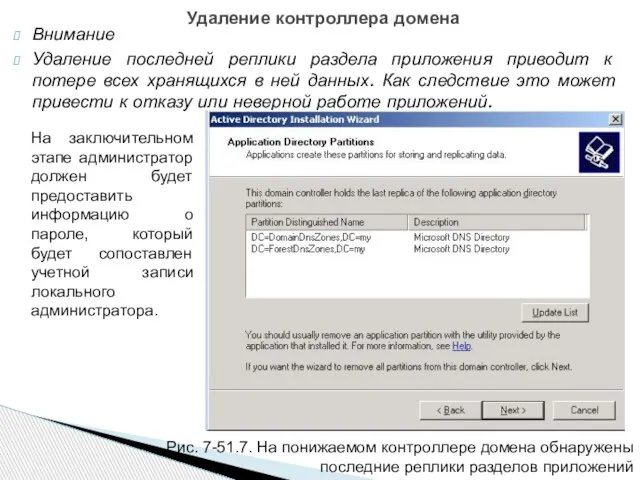

В процессе понижения роли компьютера мастер установки проверит копию каталога понижаемого контроллера домена на предмет наличия реплик разделов приложений. Если будут обнаружены реплики, являющиеся последними, мастер выдаст соответствующее предупреждение (рис. 7-51.7). В этом случае мастер в следующем окне потребует подтвердить готовность администратора удалить эту реплику.

Удаление контроллера домена

Слайд 46Внимание

Удаление последней реплики раздела приложения приводит к потере всех хранящихся в ней

Внимание

Удаление последней реплики раздела приложения приводит к потере всех хранящихся в ней

Удаление контроллера домена

Рис. 7-51.7. На понижаемом контроллере домена обнаружены последние реплики разделов приложений

На заключительном этапе администратор должен будет предоставить информацию о пароле, который будет сопоставлен учетной записи локального администратора.

Слайд 47На прошлой лекции говорилось о доверительных отношениях между доменами, как о связующем

На прошлой лекции говорилось о доверительных отношениях между доменами, как о связующем

Также можно использовать утилиту командной строки Netdom.exe для управления доверительными отношениями.

Создание доверительных отношений

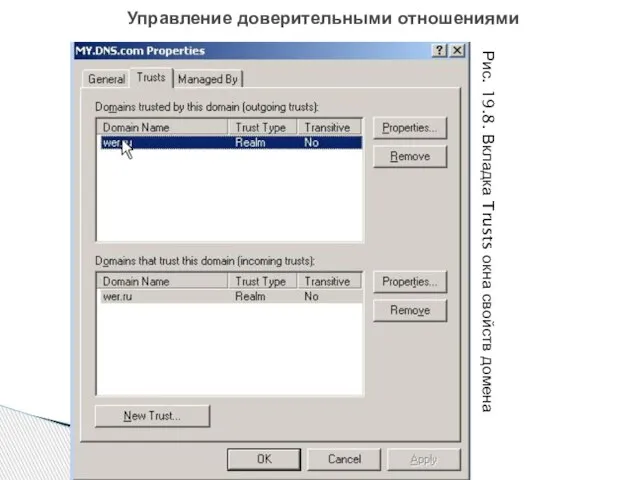

Для создания доверительных отношений запустите оснастку Active Directory Domain and Trusts и откройте окно свойств объекта, ассоциированного с нужным доменом. Перейдите на вкладку Trusts (рис. 7-51.8). В поле Domains trusted by this domain отображаются домены, которым доверяет конфигурируемый домен (исходящие доверительные отношения), а в поле Domains that trust this domain — домены, доверяющие конфигурируемому домену (входящие доверительные отношения). Для каждого значения отображается информация о типе доверительных отношений и транзитивности.

Управление доверительными отношениями

Слайд 48Применительно к типу доверительных отношений возможны следующие значения:

Forest — доверительные отношения,

Применительно к типу доверительных отношений возможны следующие значения:

Forest — доверительные отношения,

Tree Root — доверительные отношения, установленные между деревьями доменов в рамках одного леса доменов;

Child — доверительные отношения, установленные в рамках дерева доменов между дочерним и родительским доменами;

External — доверительные отношения, установленные с внешним доменом любого типа;

Shortcut — перекрестные доверительные отношения, установленные между отдельными доменами леса;

Realm — доверительные отношения, установленные между областями Kerberos.

Доверительные отношения между лесами доменов могут быть установлены только в том случае, если оба леса находятся на функциональном уровне Windows Server 2003.

Управление доверительными отношениями

Слайд 49Процесс создания доверительных отношений зависит от того, какой именно тип отношений администратор

Процесс создания доверительных отношений зависит от того, какой именно тип отношений администратор

Для установки доверительных отношений необходимо щелкнуть по кнопке New Trust (Новые доверительные отношения), что приведет к запуску мастера New Trust Wizard. В ходе работы мастера администратор должен будет предоставить мастеру информацию об имени домена, с которым устанавливаются доверительные отношения. Если домен с указанным именем не обнаружен, мастер предполагает, что подразумевается имя области Kerberos.

Внимание

В пределах леса отношения доверия между родительским и дочерним доменами, а также между деревьями леса доменов не могут быть созданы администраторами вручную. Эти отношения создаются мастером установки Active Directory в ходе создания нового домена.

Управление доверительными отношениями

Слайд 50Управление доверительными отношениями

Рис. 19.8. Вкладка Trusts окна свойств домена

Управление доверительными отношениями

Рис. 19.8. Вкладка Trusts окна свойств домена

Слайд 51Удаление доверительных отношений

Для удаления доверительных отношений необходимо выбрать в списке требуемую

Удаление доверительных отношений

Для удаления доверительных отношений необходимо выбрать в списке требуемую

Внимание

Необходимо помнить, что не могут быть удалены отношения доверия между корневыми деревьями домена, а также отношения между родительским и дочерним доменами.

Для получения информации о состоянии доверительных отношений администратор может использовать утилиту командной строки NLtest.exe. Ниже приводится результат проверки состояния доверительных отношений между текущим доменом и доменом khsu.khakasnet.ru:

С:\>nltest /sc_query:khsu.khakasnet.ru

Flags: 30 HAS_IP HAS_TIMESERV

Trusted DC Name\\main.khsu.khakasnet.ru Trusted DC Connection Status Status = 0 0x0 NERR_Success

The command completed successfully

Управление доверительными отношениями

Слайд 52Управление доверительными отношениями между лесами доменов

Если два леса доменов находятся на

Управление доверительными отношениями между лесами доменов

Если два леса доменов находятся на

Внимание

Перед выполнением процедуры создания доверительных отношений между лесами доменов необходимо убедиться, что DNS-сервер способен разрешить доменные имена корневых доменов обоих лесов.

Запустите мастер создания доверительных отношений для корневого домена леса. В ответ на просьбу указать имя домена на противоположном конце доверительных отношений, укажите имя корневого домена другого леса. Мастер предложит выбрать способ соединения двух лесов: либо посредством транзитивных доверительных отношений между лесами (forest trust), либо посредством нетранзитивных внешних доверительных отношений (external trust).

Управление доверительными отношениями

Слайд 53На двух последующих страницах мастер попросит предоставить информацию о направлении доверительных отношений

На двух последующих страницах мастер попросит предоставить информацию о направлении доверительных отношений

Allow authentication for all resources in the local forest. В этом случае пользователи одного леса могут получить доступ к любым ресурсам в рамках другого леса доменов. Данный режим можно использовать в ситуации, когда оба леса доменов принадлежат одной организации;

Allow authentication only for selected resources in the local forest. Администратор вручную указывает ресурсы в рамках леса доменов, которые будут доступны пользователям из другого леса. Этот способ разграничения доступа подходит для сценариев, когда леса доменов принадлежат различным организациям, не желающим предоставлять доступ ко всем ресурсам.

Управление доверительными отношениями

Слайд 54Область доступности ресурсов может быть изменена администратором уже после того, как доверительные

Область доступности ресурсов может быть изменена администратором уже после того, как доверительные

На заключительном этапе администратор должен сконфигурировать механизм маршрутизации суффиксов (name suffix routing). По умолчанию, если не обнаружены конфликты в доменных именах, мастер предлагает активизировать механизм маршрутизации суффиксов для всех доменов, входящих в оба леса (рис. 7-51.9). Администратор может снять флажки напротив имени определенного леса, чтобы предотвратить возможность доступа пользователей в указанный домен.

Впоследствии администратор может произвести дополнительное конфигурирование механизма маршрутизации суффиксов. В окне свойств объекта, ассоциированного с доверительными отношениями между лесами доменов, имеется вкладка Name Suffix Routing, на которой перечислены все параметры. Администратор может отключить (disable) или, наоборот, включить маршрутизацию некоторого суффикса, а также исключить (exclude) некоторый домен из маршрутизации.

Управление доверительными отношениями

Слайд 55

Рис. 7-51.9. Конфигурирование механизма маршрутизации суффиксов

Управление доверительными отношениями

Рис. 7-51.9. Конфигурирование механизма маршрутизации суффиксов

Управление доверительными отношениями

Слайд 56Функциональный уровень, на котором находится домен или лес доменов, определяет перечень возможностей,

Функциональный уровень, на котором находится домен или лес доменов, определяет перечень возможностей,

Изменение функционального уровня домена и леса доменов

Слайд 57Только после того как все домены переведены на функциональный уровень Windows Server

Только после того как все домены переведены на функциональный уровень Windows Server

Рис. 7-51.9. Конфигурирование механизма маршрутизации суффиксов

Изменение функционального уровня домена и леса доменов

Слайд 58Изменение функционального уровня леса доменов выполняется аналогичным образом. Вызвав контекстное меню объекта,

Изменение функционального уровня домена и леса доменов

Семья дзюдоистов Шиловых

Семья дзюдоистов Шиловых Договор подряда Бабарыкина Н. МЭ081

Договор подряда Бабарыкина Н. МЭ081 Делители и кратные (6 класс)

Делители и кратные (6 класс) CR640/CX640

CR640/CX640 Нанесение венецианской штукатурки

Нанесение венецианской штукатурки Летающий диск

Летающий диск Официальные сайты, онлайн-модули и сервисы, разработка юридической документации для бюджетных организаций

Официальные сайты, онлайн-модули и сервисы, разработка юридической документации для бюджетных организаций Художественная обработка древесины

Художественная обработка древесины A120 для практичных людей

A120 для практичных людей Презентация на тему Экологические болезни человека

Презентация на тему Экологические болезни человека Интеллектуальная система дистанционного управления объектом

Интеллектуальная система дистанционного управления объектом Виды ремонта одежды

Виды ремонта одежды Культура эллинизма

Культура эллинизма Возможности студии дизайна и брендинга Namerō

Возможности студии дизайна и брендинга Namerō Готический костюм

Готический костюм Презентация на тему Луч света в темном царстве Н.Добролюбов Образ катерины

Презентация на тему Луч света в темном царстве Н.Добролюбов Образ катерины Многообразие живых организмов

Многообразие живых организмов ПРЕССА О ФАБЕРЛИКPR-ОТЧЕТ июнь 2011

ПРЕССА О ФАБЕРЛИКPR-ОТЧЕТ июнь 2011 Первый подологический центр г. Казани!

Первый подологический центр г. Казани! Инженерное дело. Лицей №50 при ДГТУ г. Ростов-на-Дону

Инженерное дело. Лицей №50 при ДГТУ г. Ростов-на-Дону PRактический PR

PRактический PR Ориентирование 6 класс

Ориентирование 6 класс Природные зоны России

Природные зоны России Значение цветов и цветовое воздействие

Значение цветов и цветовое воздействие Новогодний натюрморт

Новогодний натюрморт О распределенных фактографических системах

О распределенных фактографических системах Презентация на тему Макроэволюция

Презентация на тему Макроэволюция  Мцыри - свободолюбивый герой

Мцыри - свободолюбивый герой