Содержание

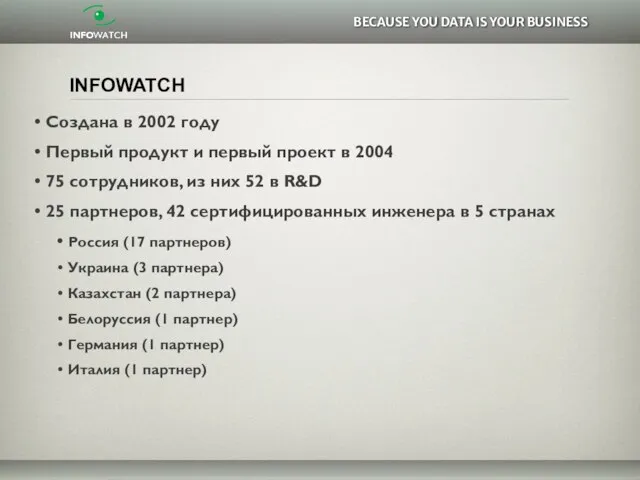

- 2. INFOWATCH Создана в 2002 году Первый продукт и первый проект в 2004 75 сотрудников, из них

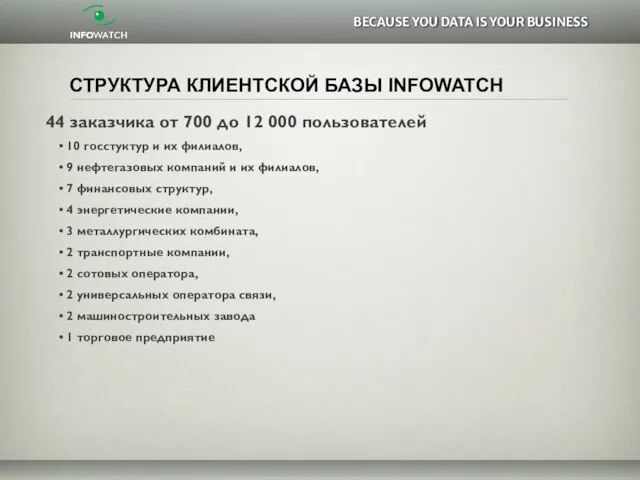

- 3. СТРУКТУРА КЛИЕНТСКОЙ БАЗЫ INFOWATCH 44 заказчика от 700 до 12 000 пользователей 10 госстуктур и их

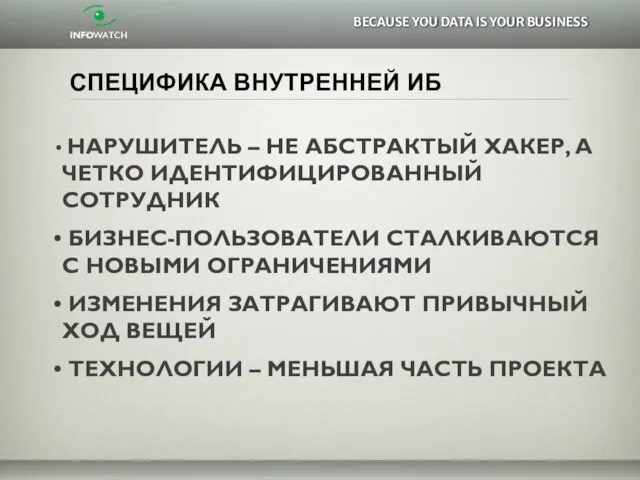

- 4. СПЕЦИФИКА ВНУТРЕННЕЙ ИБ НАРУШИТЕЛЬ – НЕ АБСТРАКТЫЙ ХАКЕР, А ЧЕТКО ИДЕНТИФИЦИРОВАННЫЙ СОТРУДНИК БИЗНЕС-ПОЛЬЗОВАТЕЛИ СТАЛКИВАЮТСЯ С НОВЫМИ

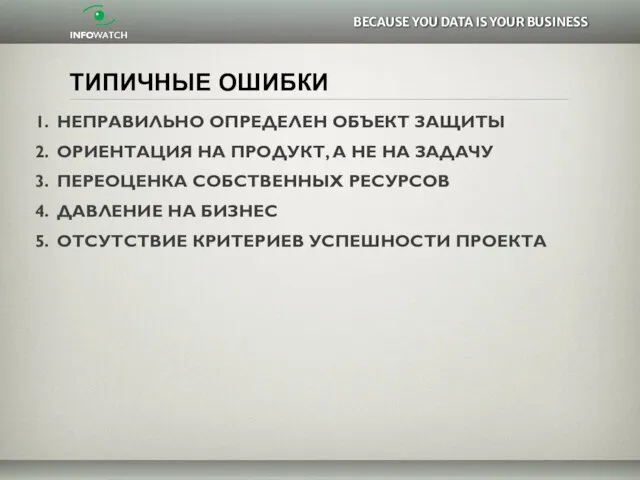

- 5. ТИПИЧНЫЕ ОШИБКИ НЕПРАВИЛЬНО ОПРЕДЕЛЕН ОБЪЕКТ ЗАЩИТЫ ОРИЕНТАЦИЯ НА ПРОДУКТ, А НЕ НА ЗАДАЧУ ПЕРЕОЦЕНКА СОБСТВЕННЫХ РЕСУРСОВ

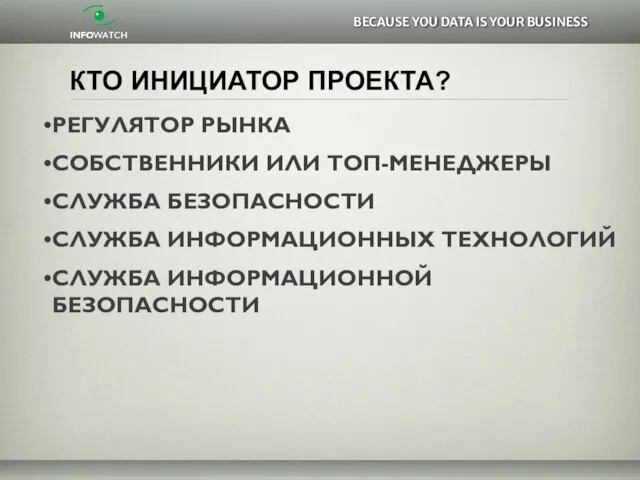

- 6. КТО ИНИЦИАТОР ПРОЕКТА? РЕГУЛЯТОР РЫНКА СОБСТВЕННИКИ ИЛИ ТОП-МЕНЕДЖЕРЫ СЛУЖБА БЕЗОПАСНОСТИ СЛУЖБА ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ СЛУЖБА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

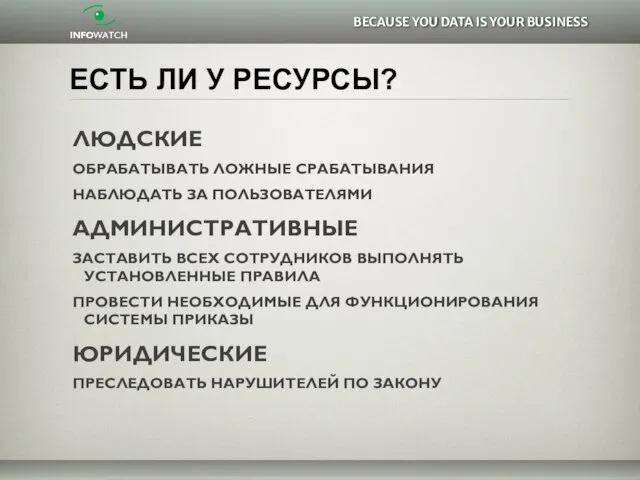

- 7. ЕСТЬ ЛИ У РЕСУРСЫ? ЛЮДСКИЕ ОБРАБАТЫВАТЬ ЛОЖНЫЕ СРАБАТЫВАНИЯ НАБЛЮДАТЬ ЗА ПОЛЬЗОВАТЕЛЯМИ АДМИНИСТРАТИВНЫЕ ЗАСТАВИТЬ ВСЕХ СОТРУДНИКОВ ВЫПОЛНЯТЬ

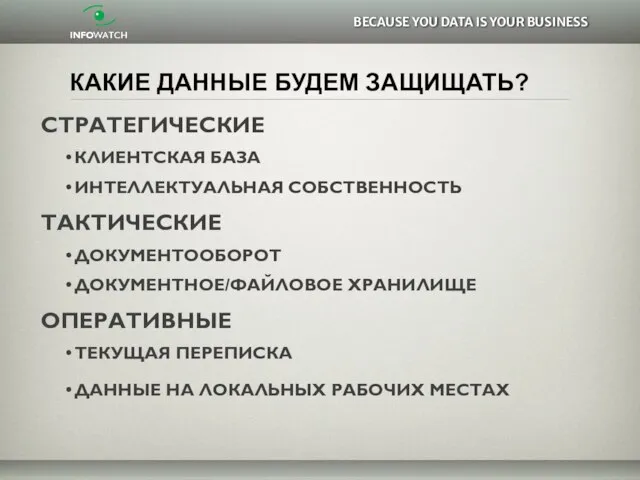

- 8. КАКИЕ ДАННЫЕ БУДЕМ ЗАЩИЩАТЬ? СТРАТЕГИЧЕСКИЕ КЛИЕНТСКАЯ БАЗА ИНТЕЛЛЕКТУАЛЬНАЯ СОБСТВЕННОСТЬ ТАКТИЧЕСКИЕ ДОКУМЕНТООБОРОТ ДОКУМЕНТНОЕ/ФАЙЛОВОЕ ХРАНИЛИЩЕ ОПЕРАТИВНЫЕ ТЕКУЩАЯ ПЕРЕПИСКА

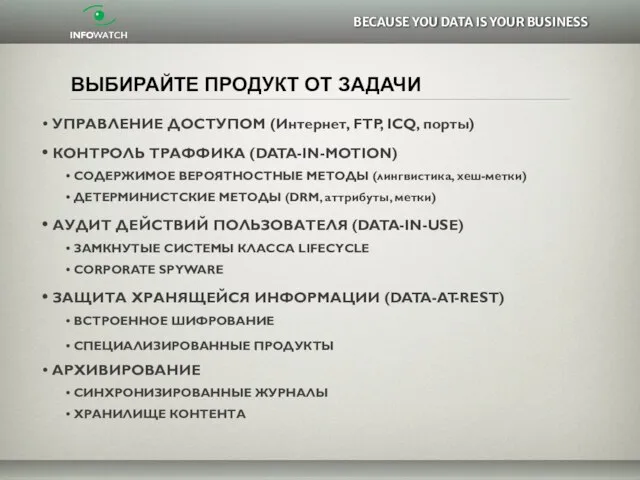

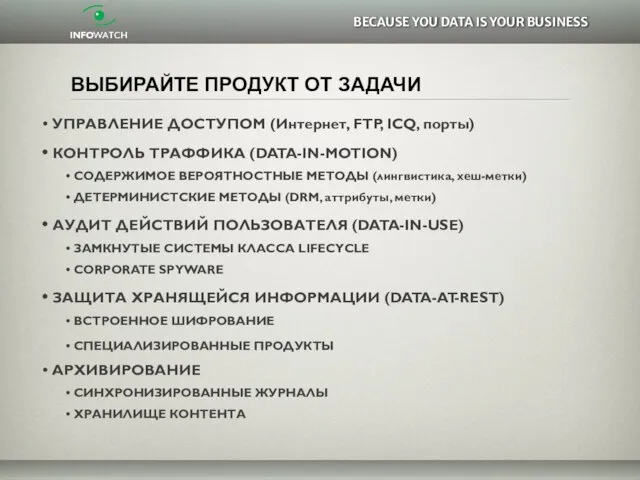

- 9. ВЫБИРАЙТЕ ПРОДУКТ ОТ ЗАДАЧИ УПРАВЛЕНИЕ ДОСТУПОМ (Интернет, FTP, ICQ, порты) КОНТРОЛЬ ТРАФФИКА (DATA-IN-MOTION) СОДЕРЖИМОЕ ВЕРОЯТНОСТНЫЕ МЕТОДЫ

- 10. ВЫБИРАЙТЕ ПРОДУКТ ОТ ЗАДАЧИ УПРАВЛЕНИЕ ДОСТУПОМ (Интернет, FTP, ICQ, порты) КОНТРОЛЬ ТРАФФИКА (DATA-IN-MOTION) СОДЕРЖИМОЕ ВЕРОЯТНОСТНЫЕ МЕТОДЫ

- 12. Скачать презентацию

совместно с Театром праздника «Солнечный зайчик»

совместно с Театром праздника «Солнечный зайчик» ЧАС ЗАНИМАТЕЛЬНОЙ БИОЛОГИИ 7 класс

ЧАС ЗАНИМАТЕЛЬНОЙ БИОЛОГИИ 7 класс Презентация на тему Врожденные и приобретенные программы поведения

Презентация на тему Врожденные и приобретенные программы поведения Презентация

Презентация ПРОЕКТНАЯ РАБОТА

ПРОЕКТНАЯ РАБОТА к.э.н. директор Бизнес- инкубатора, заместитель проректора по инновационной деятельности УрФУ Пиличев Валерий Валерьевич

к.э.н. директор Бизнес- инкубатора, заместитель проректора по инновационной деятельности УрФУ Пиличев Валерий Валерьевич Культура Руси в 10 – 13 веках

Культура Руси в 10 – 13 веках Болгария в 20-30-е годы

Болгария в 20-30-е годы Доказательная медицина и доказательная педагогика. Взгляд врача и исследователя

Доказательная медицина и доказательная педагогика. Взгляд врача и исследователя Приготовление завтрака

Приготовление завтрака «Инвестиционная политика муниципального образования на современном этапе»02.02.2012

«Инвестиционная политика муниципального образования на современном этапе»02.02.2012 Работа академии по направлению научно-технического творчества молодежи

Работа академии по направлению научно-технического творчества молодежи «Трудные» дети и их проблемы.

«Трудные» дети и их проблемы. Приемы расположения к себе. Самопрезентация

Приемы расположения к себе. Самопрезентация Автохимия. Завод автохимии

Автохимия. Завод автохимии Об итогах выполнения задач в ЗПО 2017 учебного года и постановка задач на ЛПО 2017 учебного года

Об итогах выполнения задач в ЗПО 2017 учебного года и постановка задач на ЛПО 2017 учебного года Евангелие от Матфея

Евангелие от Матфея Нарушения требований Федерального закона от 20.07.2012 № 125-ФЗ О донорстве крови и ее компонентов

Нарушения требований Федерального закона от 20.07.2012 № 125-ФЗ О донорстве крови и ее компонентов Аварийная аптечка для первой медицинской помощи

Аварийная аптечка для первой медицинской помощи Власть. Сила. Лекция 2

Власть. Сила. Лекция 2 Вітражі та шпроси

Вітражі та шпроси Моя будущая профессия - бухгалтер

Моя будущая профессия - бухгалтер Олимпиада үрләренә - баскычлап

Олимпиада үрләренә - баскычлап Общероссийские антидопинговые правила

Общероссийские антидопинговые правила Проектирование транспортно-грузовых комплексов

Проектирование транспортно-грузовых комплексов Определение размеров молекул октана

Определение размеров молекул октана Такси Лось

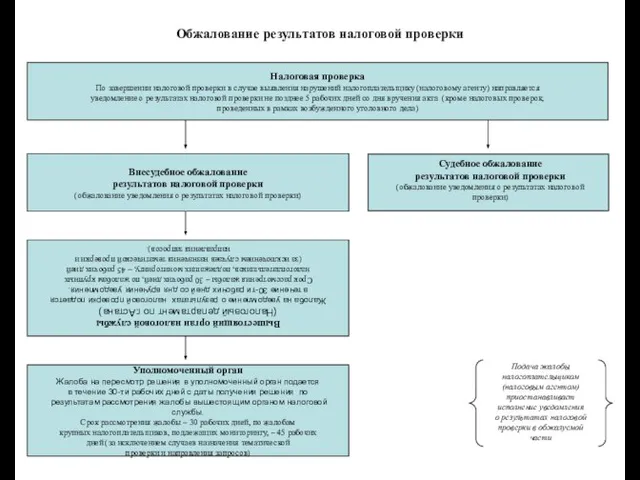

Такси Лось Обжалование результатов налоговой проверки

Обжалование результатов налоговой проверки