S = (K, V, cnt):

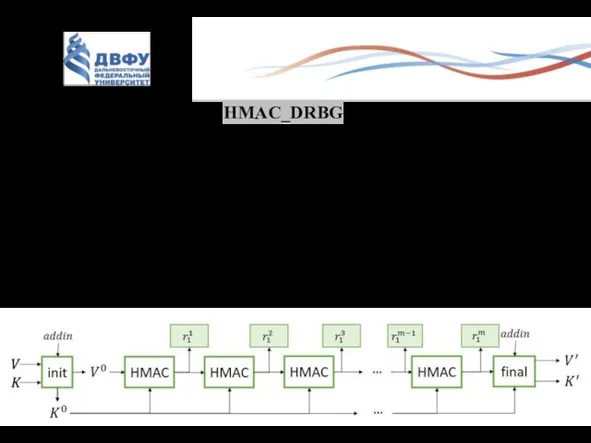

HMAC-DRBG использует HMAC: {0, 1}l×{0, 1}* → {0, 1}l для генерации блоков псевдослучайного вывода. Состояние имеет вид S = (K, V, cnt), где стандарт определяет K и V как критические для безопасности переменные секретного состояния. Предполагается, что после инициализации начальным состоянием является S0 = (K0, V0, cnt0), где cnt0 = 1 и K0, V0 ← {0, 1}len. Здесь K ∈ {0, 1}l используется в качестве ключа HMAC, V ∈ {0, 1}l является счетчиком, и cnt обозначает счетчик повторного заполнения.

Классное ученическое собрание- одна из форм привлечения учащихся к самоуправлению

Классное ученическое собрание- одна из форм привлечения учащихся к самоуправлению Организационно-распорядительная документация общеобразовательных учреждений на конец учебного года

Организационно-распорядительная документация общеобразовательных учреждений на конец учебного года Все ли йогурты полезны

Все ли йогурты полезны ОБРАЗОВАТЕЛЬНАЯ СРЕДА ШКОЛЫ как синтез образовательных ресурсов

ОБРАЗОВАТЕЛЬНАЯ СРЕДА ШКОЛЫ как синтез образовательных ресурсов Принятие решений на префлопе в рейженных банках. Покер

Принятие решений на префлопе в рейженных банках. Покер Живопись

Живопись Экономическое чудо.

Экономическое чудо. Организация питания В МАДОУ Детский сад № 377 г. Перми

Организация питания В МАДОУ Детский сад № 377 г. Перми Децентрализация лесоустроительных работ как необходимая реальность развития лесных отношений

Децентрализация лесоустроительных работ как необходимая реальность развития лесных отношений Публичное выступление и презентация

Публичное выступление и презентация 150 ЛЕТ ГУМАНИТАРНОЙ ДЕЯТЕЛЬНОСТИ

150 ЛЕТ ГУМАНИТАРНОЙ ДЕЯТЕЛЬНОСТИ  Конструирование. Снятие мерок с фигуры человека. 7 класс

Конструирование. Снятие мерок с фигуры человека. 7 класс Классификация и морфология микроорганизмов

Классификация и морфология микроорганизмов Одноклеточные паразиты

Одноклеточные паразиты Как стать избирателем на предварительном голосовании Единой России

Как стать избирателем на предварительном голосовании Единой России Эффективность работы персонала в организации

Эффективность работы персонала в организации Ядерный (атомный) реактор

Ядерный (атомный) реактор Проект, его структура

Проект, его структура Правила дорожного движения

Правила дорожного движения Философия и наука

Философия и наука Основы цветоведения

Основы цветоведения Синдром диабетической стопы

Синдром диабетической стопы Место проведения экспедиции

Место проведения экспедиции Борьба с допингом на современном этапе Выходец Игорь Трифановичзаместитель директора Центра спортивных инновационных техноло

Борьба с допингом на современном этапе Выходец Игорь Трифановичзаместитель директора Центра спортивных инновационных техноло Анализ продажи алкоголя в Санкт-Петербурге (микрорайон метро Озерки)

Анализ продажи алкоголя в Санкт-Петербурге (микрорайон метро Озерки) «Свод-WEB» формирование регламентированной и произвольной отчетности в WEB-технологии»

«Свод-WEB» формирование регламентированной и произвольной отчетности в WEB-технологии» План коррекционной работы в детском дошкольном и игровом учреждении Федор и Варвара

План коррекционной работы в детском дошкольном и игровом учреждении Федор и Варвара Гимнастика. Виды гимнастики

Гимнастика. Виды гимнастики