Содержание

- 2. СЕТЕВЫЕ ЧЕРВИ Сетевые черви - это вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей:

- 3. ПОЧТОВЫЕ ЧЕРВИ Почтовые черви для своего распространения используют электронную почту. Червь отсылает либо свою копию в

- 4. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ Червь ищет в сети компьютеры, на которых используются операционная система и

- 5. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ Для внедрения в файлообменную сеть червь копирует себя в папку обмена файлами

- 7. Скачать презентацию

Слайд 2СЕТЕВЫЕ ЧЕРВИ

Сетевые черви - это вредоносные программы, которые проникают на компьютер, используя

СЕТЕВЫЕ ЧЕРВИ

Сетевые черви - это вредоносные программы, которые проникают на компьютер, используя

Многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Активация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Слайд 3ПОЧТОВЫЕ ЧЕРВИ

Почтовые черви для своего распространения используют электронную почту.

Червь отсылает либо

ПОЧТОВЫЕ ЧЕРВИ

Почтовые черви для своего распространения используют электронную почту.

Червь отсылает либо

Код червя активируется при открытии (запуске) зараженного вложения или при открытии ссылки на зараженный файл.

Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников.

Слайд 4ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Червь ищет в сети компьютеры, на которых используются

ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Червь ищет в сети компьютеры, на которых используются

Червь посылает на компьютер специально оформленный сетевой пакет или запрос, в результате чего код (или часть кода) червя проникает на компьютер-жертву.

Если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение на зараженном компьютере.

Профилактическая защита от таких червей состоит в том, что рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

Слайд 5ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ

Для внедрения в файлообменную сеть червь копирует себя в

ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ

Для внедрения в файлообменную сеть червь копирует себя в

В 2001 году стал стремительно распространяться сетевой червь «Nimda», который атаковал компьютеры сразу несколькими способами: через сообщения электронной почты, через открытые ресурсы локальных сетей, а также используя уязвимости в системе безопасности операционной системы серверов Интернета.

Профилактическая защита от таких сетевых червей состоит в том, что рекомендуется своевременно скачивать из Интернета и обновлять антивирусную программу и вирусную базу данных.

Промышленные инновации: азотовит, фосфатовит, микробиологические удобрения

Промышленные инновации: азотовит, фосфатовит, микробиологические удобрения Крестьянство и казачество. Экономическое положение губернии

Крестьянство и казачество. Экономическое положение губернии Развитие речи 2 класс

Развитие речи 2 класс Медиаполитика. Силы влияния демократического управления СМИ

Медиаполитика. Силы влияния демократического управления СМИ Штамповка заготовок на молотах

Штамповка заготовок на молотах Сказка как вид народной прозы

Сказка как вид народной прозы Полоролевое развитие детей старшего дошкольного возраста

Полоролевое развитие детей старшего дошкольного возраста Окрашивание бровей

Окрашивание бровей Компьютерные вирусы -

Компьютерные вирусы - Зачетная работа по дисциплинам Психология и Деловая культура. Тема: блюда, похожие на мой характер

Зачетная работа по дисциплинам Психология и Деловая культура. Тема: блюда, похожие на мой характер Погружение в проект. (Тема 3)

Погружение в проект. (Тема 3) Арт-терапия предпринимательства. Денежные вопросы для самоисследования

Арт-терапия предпринимательства. Денежные вопросы для самоисследования Новоиерусалимский монастырь

Новоиерусалимский монастырь Исследование ВСМС «Реальное состояние бюджетной обеспеченности муниципальных образований и предложения по улучшению финансов

Исследование ВСМС «Реальное состояние бюджетной обеспеченности муниципальных образований и предложения по улучшению финансов Самое большое насекомое в мире

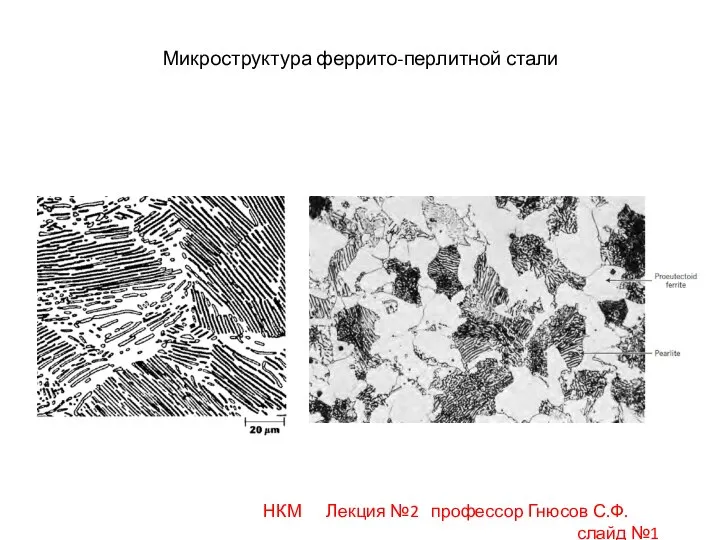

Самое большое насекомое в мире Микроструктура феррито-перлитной стали

Микроструктура феррито-перлитной стали Лаборатория планирования и тайм-менеджмента

Лаборатория планирования и тайм-менеджмента Питание детей старше года

Питание детей старше года a406c9621711cd13461f61a6d5880de120151015-3-1kgg8mt

a406c9621711cd13461f61a6d5880de120151015-3-1kgg8mt Векторы

Векторы Белки - полимеры

Белки - полимеры Окна. Работа с окнами. Панель инструментов.Гладуненко Любовьгруппа 1Г4

Окна. Работа с окнами. Панель инструментов.Гладуненко Любовьгруппа 1Г4 Название команды

Название команды Линейное руководство: Виды влияния

Линейное руководство: Виды влияния Презентация на тему Предлоги Английского языка

Презентация на тему Предлоги Английского языка Презентация на тему Аварии на радиационных объектах

Презентация на тему Аварии на радиационных объектах  Изменение агрегатных состояний вещества. Испарение

Изменение агрегатных состояний вещества. Испарение Обследование и реконструкция сетей и сооружений систем водного хозяйства (Лекция 3)

Обследование и реконструкция сетей и сооружений систем водного хозяйства (Лекция 3)