Содержание

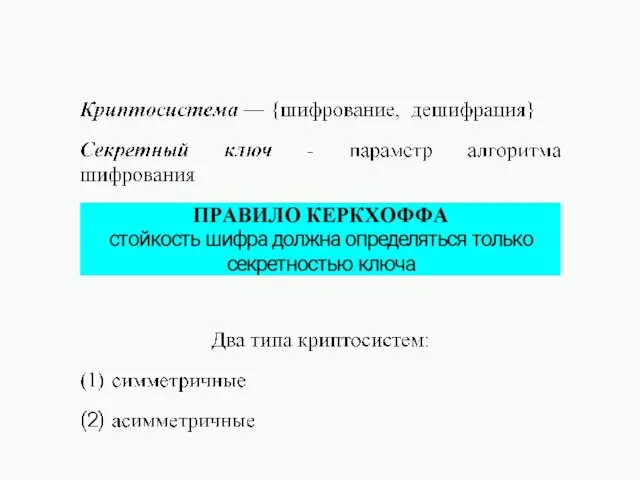

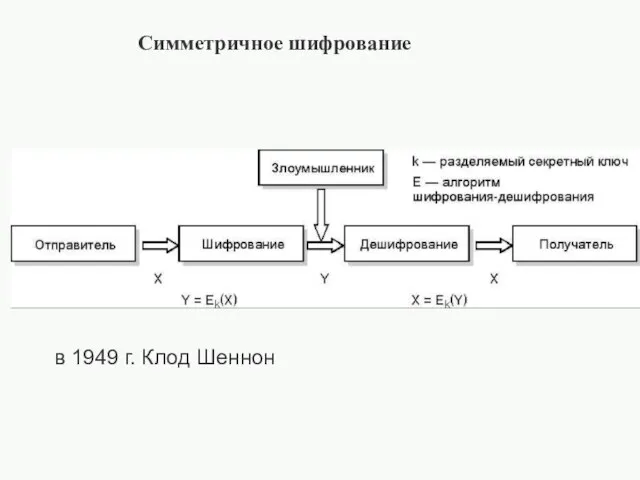

- 3. Симметричное шифрование в 1949 г. Клод Шеннон

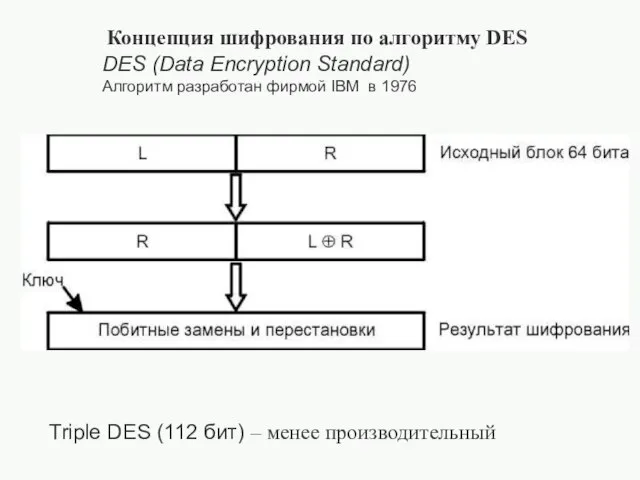

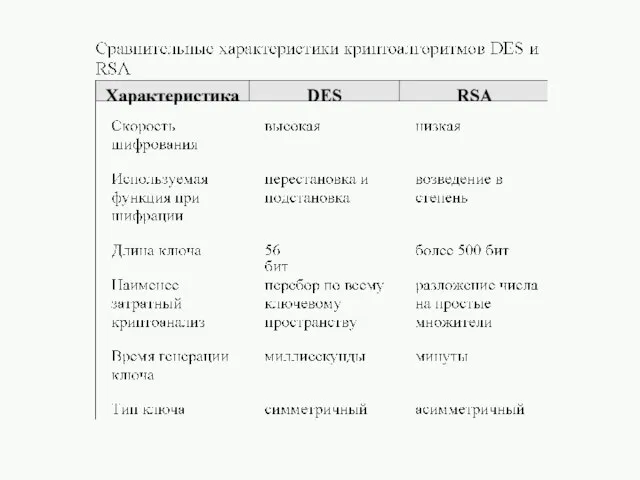

- 5. Концепция шифрования по алгоритму DES DES (Data Encryption Standard) Алгоритм разработан фирмой IBM в 1976 Triple

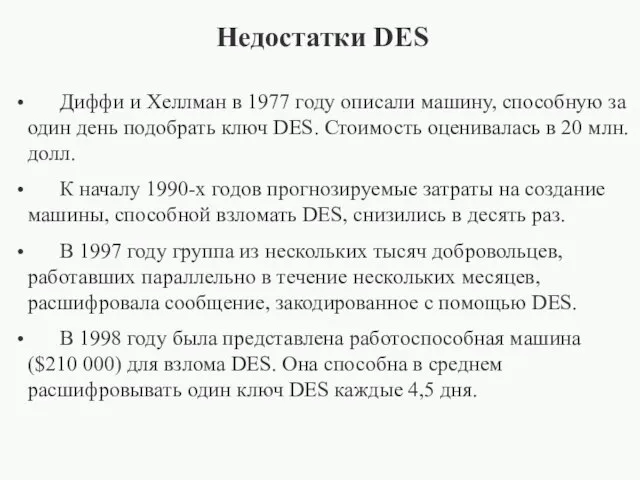

- 6. Недостатки DES Диффи и Хеллман в 1977 году описали машину, способную за один день подобрать ключ

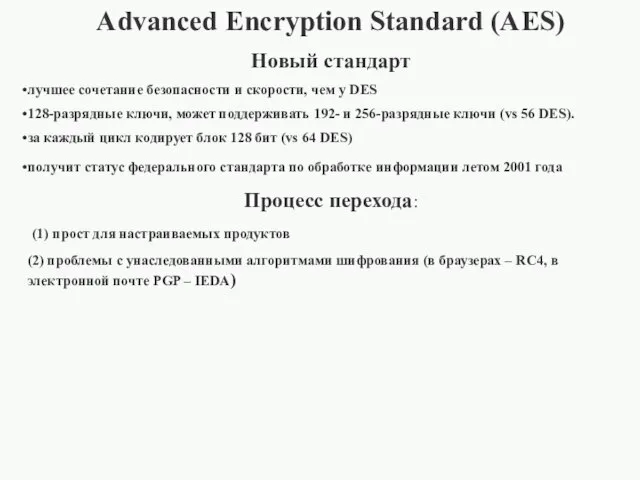

- 7. Advanced Encryption Standard (AES) Новый стандарт лучшее сочетание безопасности и скорости, чем у DES 128-разрядные ключи,

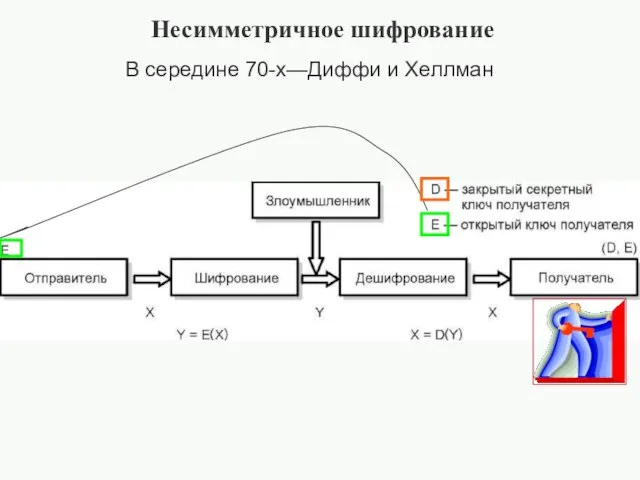

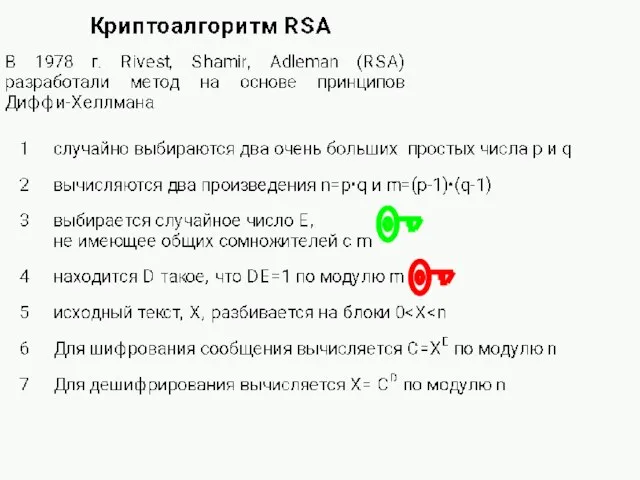

- 8. Несимметричное шифрование В середине 70-х—Диффи и Хеллман

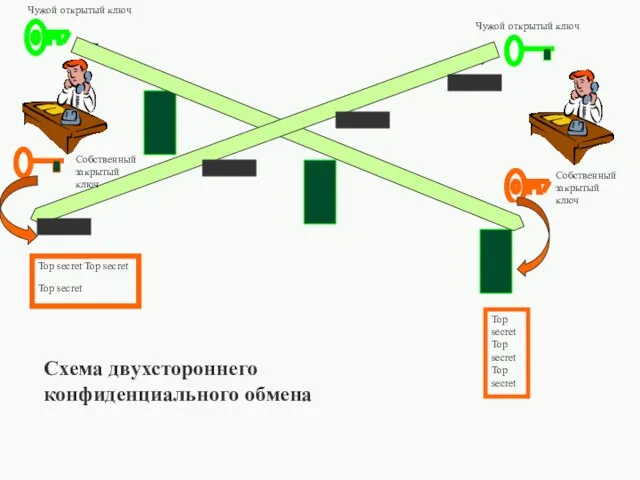

- 9. Собственный закрытый ключ Собственный закрытый ключ Чужой открытый ключ Чужой открытый ключ Схема двухстороннего конфиденциального обмена

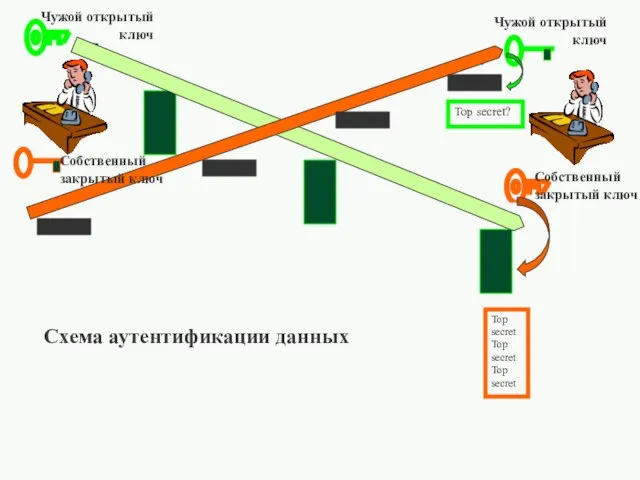

- 10. Собственный закрытый ключ Собственный закрытый ключ Чужой открытый ключ Чужой открытый ключ Схема аутентификации данных

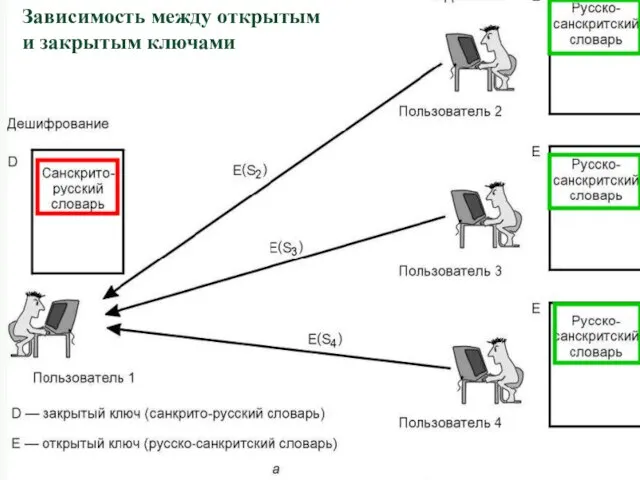

- 12. Зависимость между открытым и закрытым ключами

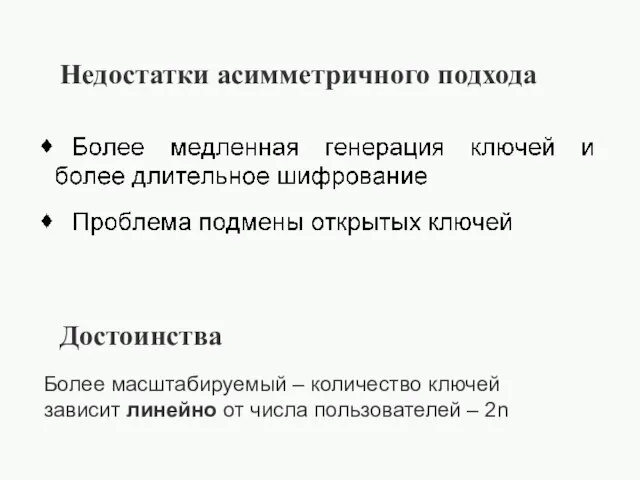

- 15. Недостатки асимметричного подхода Более масштабируемый – количество ключей зависит линейно от числа пользователей – 2n Достоинства

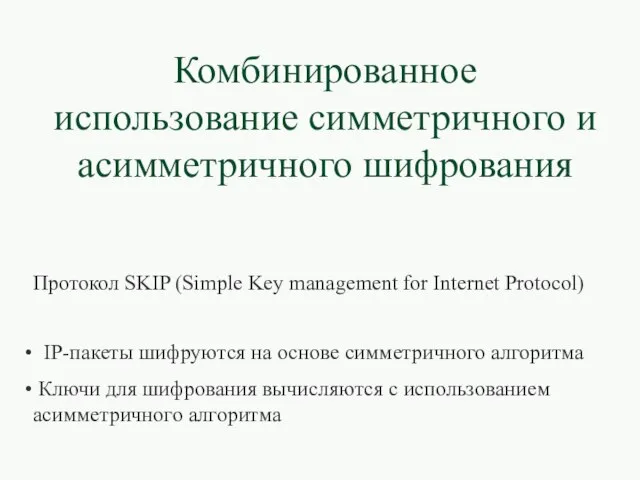

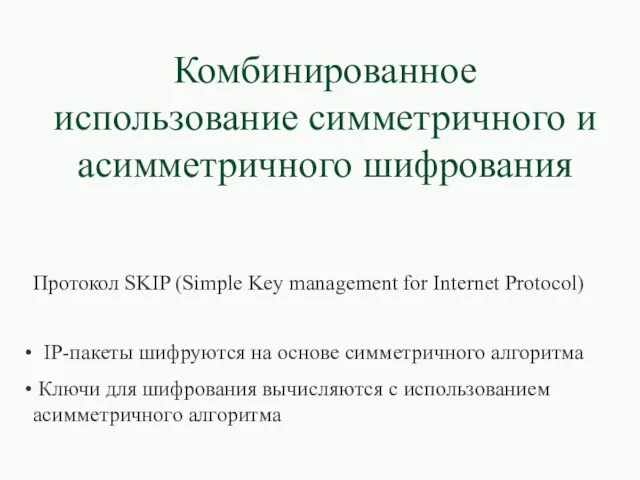

- 17. Комбинированное использование симметричного и асимметричного шифрования Протокол SKIP (Simple Key management for Internet Protocol) IP-пакеты шифруются

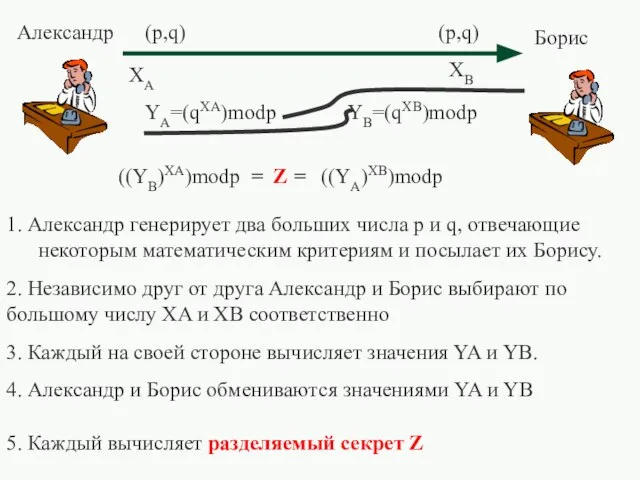

- 18. 1. Александр генерирует два больших числа p и q, отвечающие некоторым математическим критериям и посылает их

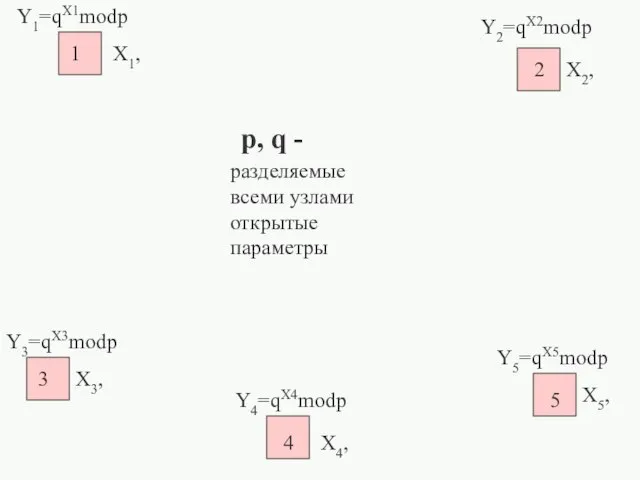

- 19. p, q - 1 2 3 4 5 X1, Y1=qX1modp X4, X5, X2, X3, Y5=qX5modp Y4=qX4modp

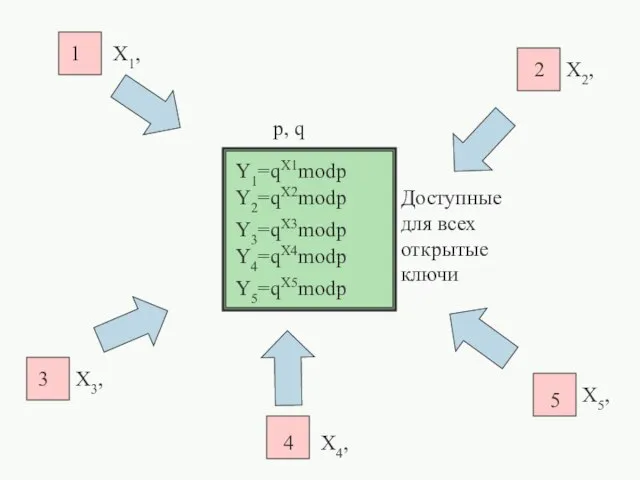

- 20. p, q 1 2 3 4 5 X1, Y1=qX1modp X4, X5, X2, X3, Y5=qX5modp Y4=qX4modp Y3=qX3modp

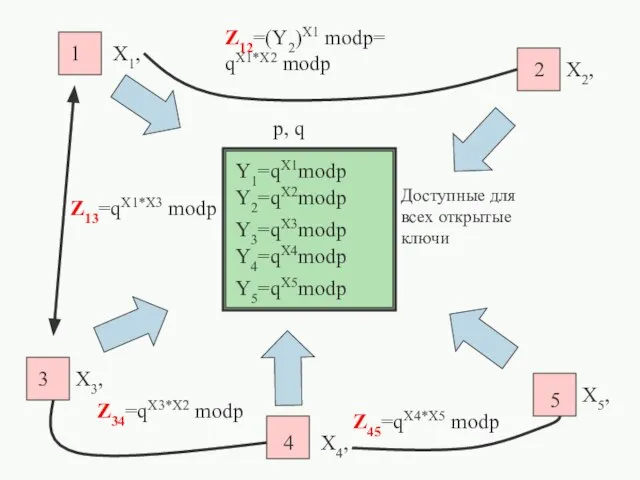

- 21. p, q 1 2 3 4 5 X1, Y1=qX1modp X4, X5, X2, X3, Y5=qX5modp Y4=qX4modp Y3=qX3modp

- 22. Комбинированное использование симметричного и асимметричного шифрования Протокол SKIP (Simple Key management for Internet Protocol) IP-пакеты шифруются

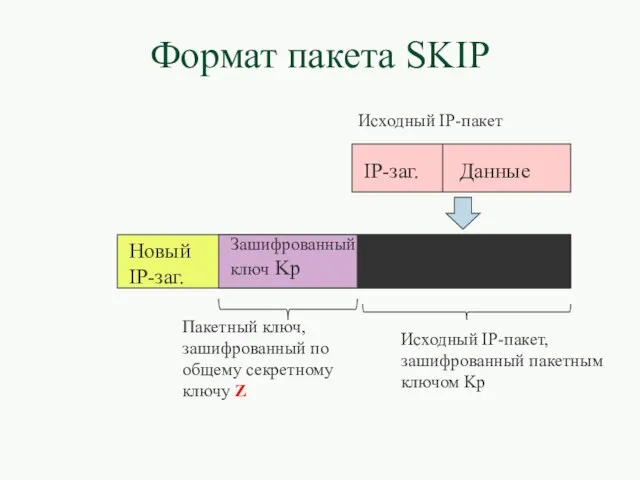

- 23. Формат пакета SKIP IP-заг. Данные Зашифрованный ключ Kp Новый IP-заг. Исходный IP-пакет, зашифрованный пакетным ключом Kp

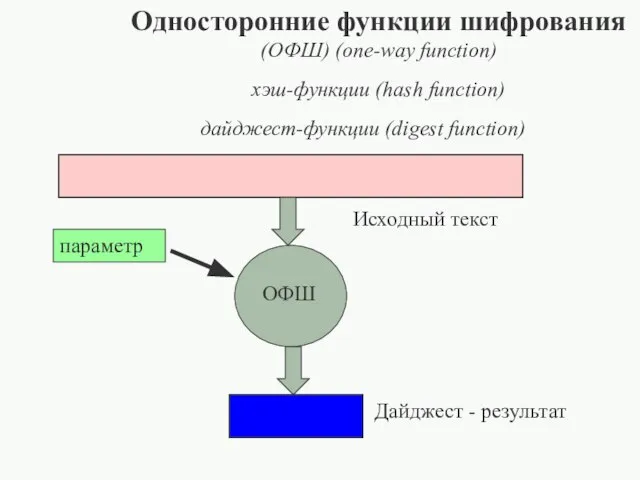

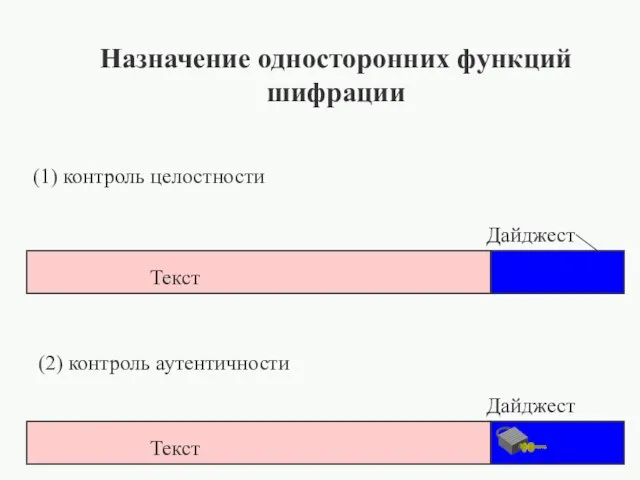

- 24. Дайджест - результат Односторонние функции шифрования (ОФШ) (one-way function) хэш-функции (hash function) дайджест-функции (digest function)

- 27. Назначение односторонних функций шифрации (1) контроль целостности Исходный текст Дайджест Текст

- 29. Скачать презентацию

Астана – елімнің тірегі

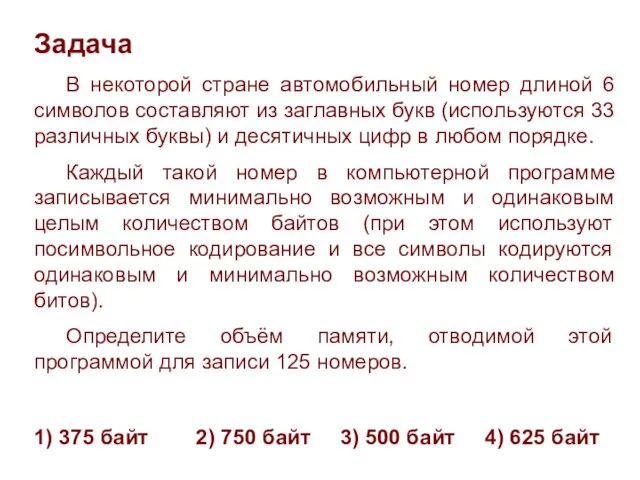

Астана – елімнің тірегі Задача

Задача Наш Пушкин

Наш Пушкин Опасности современных молодёжных хобби

Опасности современных молодёжных хобби Из истории изучения природы Псковского края по документам Псковской областной универсальной научной библиотеки

Из истории изучения природы Псковского края по документам Псковской областной универсальной научной библиотеки Политическая деятельность

Политическая деятельность Чем опасна неформальная лексика?

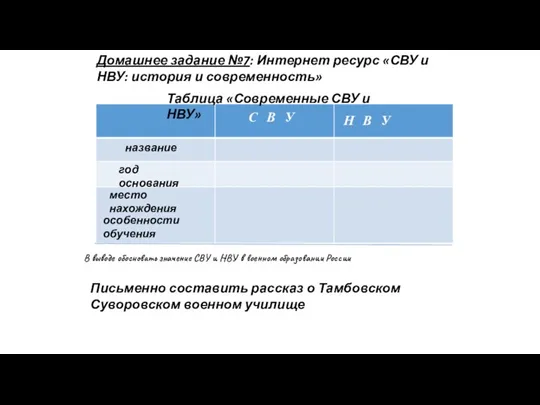

Чем опасна неформальная лексика? Значение СВУ и НВУ в военном образовании России

Значение СВУ и НВУ в военном образовании России Крупейник гречневый

Крупейник гречневый День психолога

День психолога The 25th of February “Tourism. Jobs in tourism”

The 25th of February “Tourism. Jobs in tourism” Стратегия продвижения брэнда Park Inn на российский рынок

Стратегия продвижения брэнда Park Inn на российский рынок Интернет-технология обучения математическим дисциплинам, основанная на системе «ВебМатематика»

Интернет-технология обучения математическим дисциплинам, основанная на системе «ВебМатематика» Проценты

Проценты Индивидуальные различие высшей системы человека. Темперамент по Гиппократу

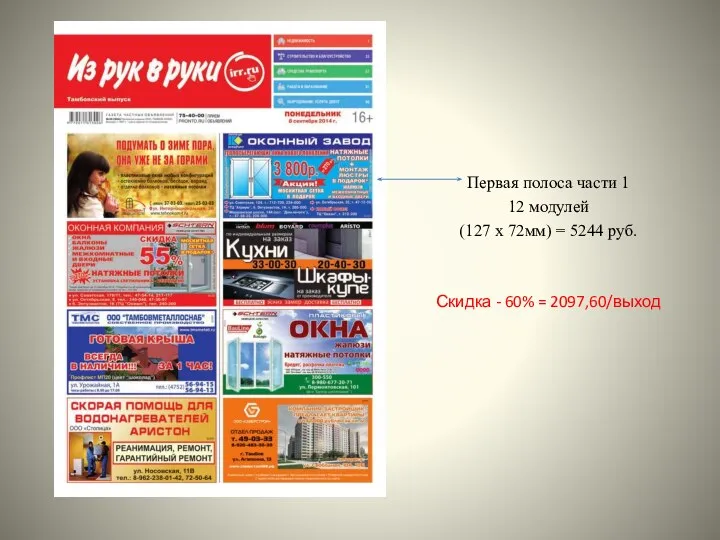

Индивидуальные различие высшей системы человека. Темперамент по Гиппократу Модульная реклама в черно-белом варианте

Модульная реклама в черно-белом варианте Инструменты и материалы, которые нампотребуются для изготовления модели.

Инструменты и материалы, которые нампотребуются для изготовления модели. Управление Росприроднадзора по Свердловской области ОАО Уральский центр энергосбережения и экологии Сохранение и обустройство

Управление Росприроднадзора по Свердловской области ОАО Уральский центр энергосбережения и экологии Сохранение и обустройство  Переход Свердловской области на Прямые выплаты с 1 января 2021 года

Переход Свердловской области на Прямые выплаты с 1 января 2021 года Межкультурная коммуникация

Межкультурная коммуникация Семья, как основной компонент формирования этнической самоидентификации

Семья, как основной компонент формирования этнической самоидентификации Презентация на тему Древний Восток

Презентация на тему Древний Восток  J. D. Salinger And The Catcher in the Rye

J. D. Salinger And The Catcher in the Rye Обучение письму в 1 классе

Обучение письму в 1 классе Разработка метода калибровочной рентгенографии с использованием градуировочного диска

Разработка метода калибровочной рентгенографии с использованием градуировочного диска Современные страховые продукты. Страховая компания Ингосстрах

Современные страховые продукты. Страховая компания Ингосстрах Скульптуры Стерлитамака

Скульптуры Стерлитамака Разработка жидких глазных пленок для лечения синдрома «сухого глаза».

Разработка жидких глазных пленок для лечения синдрома «сухого глаза».