Содержание

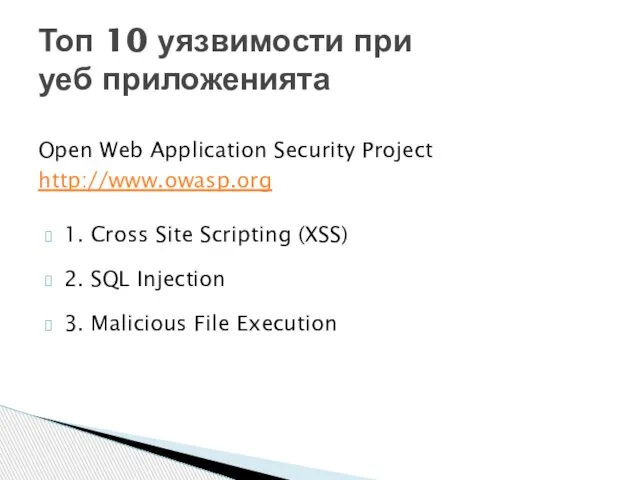

- 2. 1. Cross Site Scripting (XSS) 2. SQL Injection 3. Malicious File Execution Топ 10 уязвимости при

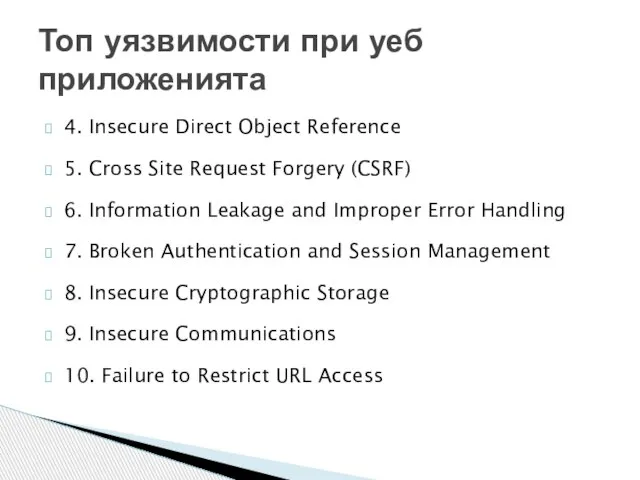

- 3. 4. Insecure Direct Object Reference 5. Cross Site Request Forgery (CSRF) 6. Information Leakage and Improper

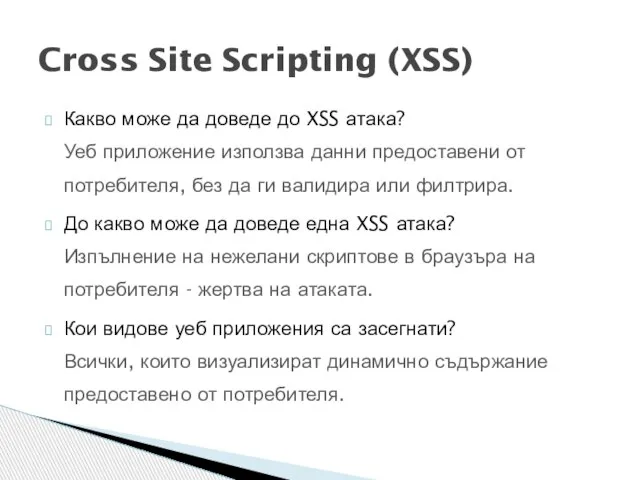

- 4. Какво може да доведе до XSS атака? Уеб приложение използва данни предоставени от потребителя, без да

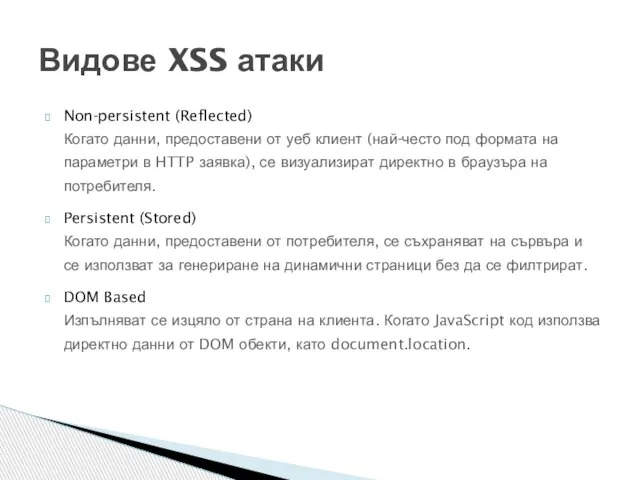

- 5. Non-persistent (Reflected) Когато данни, предоставени от уеб клиент (най-често под формата на параметри в HTTP заявка),

- 6. Име: Коментар: echo " $name написа: "; echo " $comment "; echp " "; ?> Пример

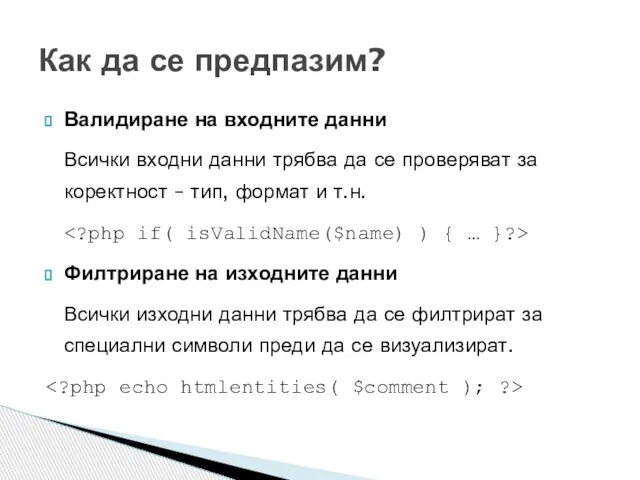

- 7. Валидиране на входните данни Всички входни данни трябва да се проверяват за коректност – тип, формат

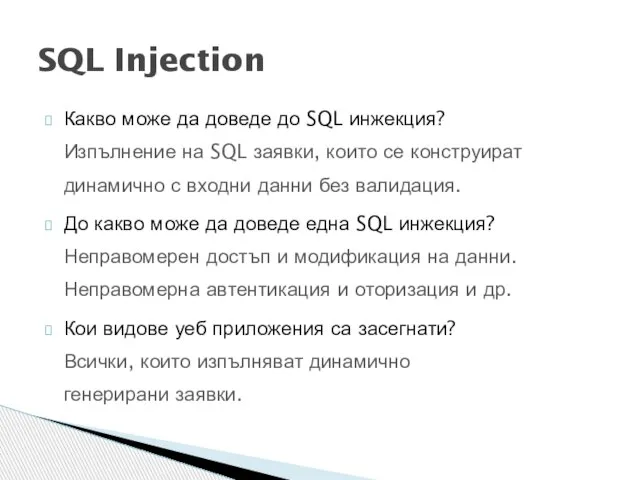

- 8. Какво може да доведе до SQL инжекция? Изпълнение на SQL заявки, които се конструират динамично с

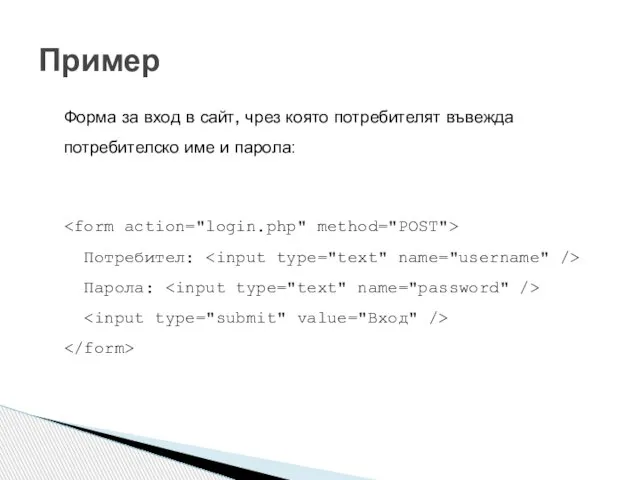

- 9. Форма за вход в сайт, чрез която потребителят въвежда потребителско име и парола: Потребител: Парола: Пример

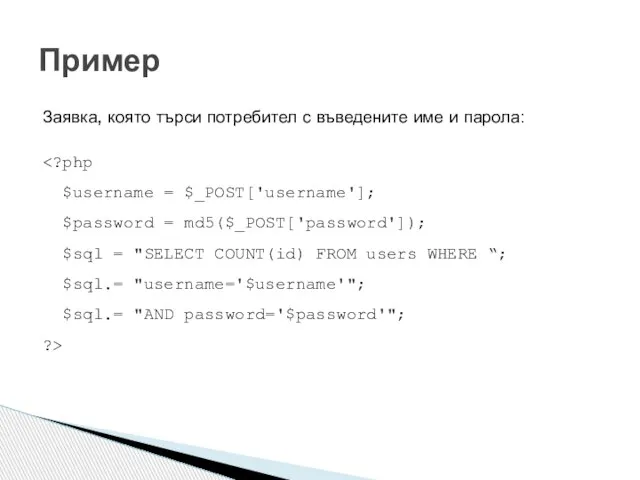

- 10. Заявка, която търси потребител с въведените име и парола: Пример

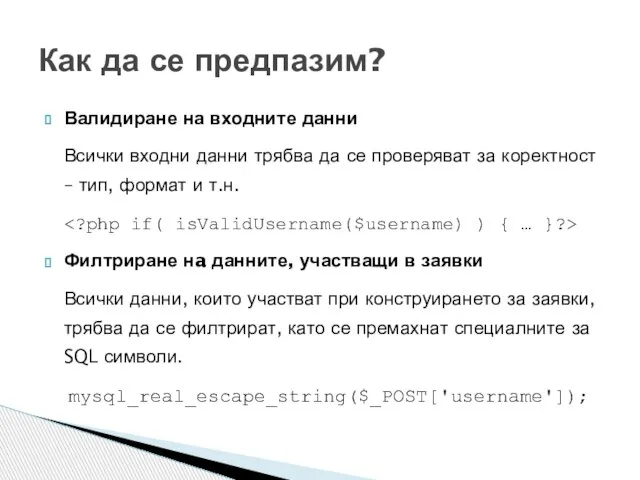

- 11. Валидиране на входните данни Всички входни данни трябва да се проверяват за коректност – тип, формат

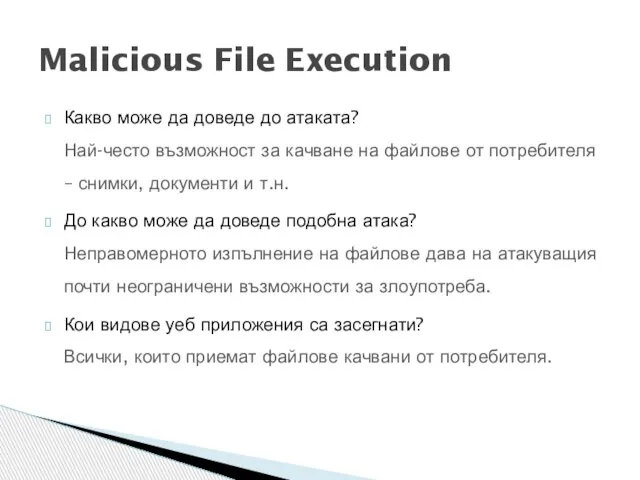

- 12. Какво може да доведе до атаката? Най-често възможност за качване на файлове от потребителя – снимки,

- 13. Форма, чрез която потребителят може да качи изображение в jpg формат: Изберете изображение: Пример

- 14. Скрипт, който проверява и записва изображението: else { move_uploaded_file($picture['tmp_name'],$filename); } ?> Пример

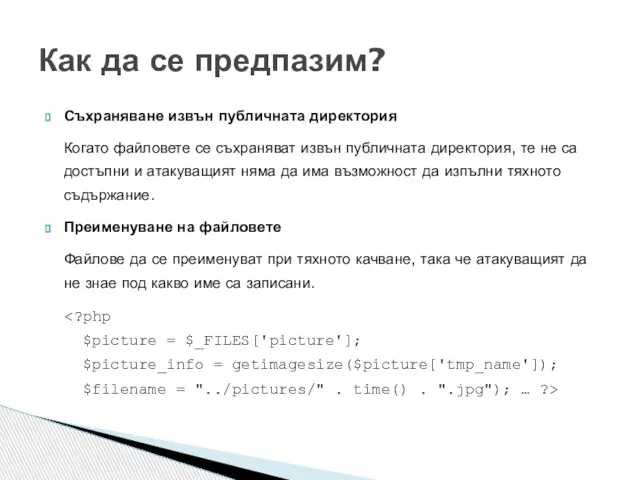

- 15. Съхраняване извън публичната директория Когато файловете се съхраняват извън публичната директория, те не са достъпни и

- 16. PHP Security Scanner http://sourceforge.net/projects/securityscanner/ Spike PHP Security Audit http://sourceforge.net/projects/phpsecaudit/ PIXY http://pixybox.seclab.tuwien.ac.at/pixy/ Софтуер за автоматично тестване сигурността

- 17. Secure file upload in PHP web applications http://www.scanit.be/uploads/php-file-upload.pdf OWASP Top 10 – 2010: The ten most

- 19. Скачать презентацию

![Скрипт, който проверява и записва изображението: else { move_uploaded_file($picture['tmp_name'],$filename); } ?> Пример](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/388388/slide-13.jpg)

КОММЕРЧЕСКОЕ ПРЕДЛОЖЕНИЕ

КОММЕРЧЕСКОЕ ПРЕДЛОЖЕНИЕ Презентация на тему Решение задач по нахождению величин по сумме и разности

Презентация на тему Решение задач по нахождению величин по сумме и разности Представленные ниже ребусы можно использовать на уроках ОБЖ или внеклассных мероприятиях, при изучении правил дорожного движения

Представленные ниже ребусы можно использовать на уроках ОБЖ или внеклассных мероприятиях, при изучении правил дорожного движения Окорка фанерного сырья

Окорка фанерного сырья ggg

ggg «Дорога добра»

«Дорога добра» Cтекло лаб (1)

Cтекло лаб (1) Технологии поддержки принятия решений.

Технологии поддержки принятия решений. Презентация на тему Устойчивые выражения с глаголом to be

Презентация на тему Устойчивые выражения с глаголом to be Рисунок цилиндра и куба

Рисунок цилиндра и куба Презентация на тему Основные характеристики персонального компьютера

Презентация на тему Основные характеристики персонального компьютера  Содержание тренажера Рукодельница

Содержание тренажера Рукодельница Способности человека

Способности человека Организация деятельности управляющего проектом строительства и взаимодействие с ключевыми участниками проекта.Опыт работы с кр

Организация деятельности управляющего проектом строительства и взаимодействие с ключевыми участниками проекта.Опыт работы с кр Правосознание и его деформации

Правосознание и его деформации Делопроизводство. Организационные документы

Делопроизводство. Организационные документы Шаблон презентации для инициативной разработки

Шаблон презентации для инициативной разработки Последствия парникового эффекта для Земли

Последствия парникового эффекта для Земли Святые Земли Ростовской

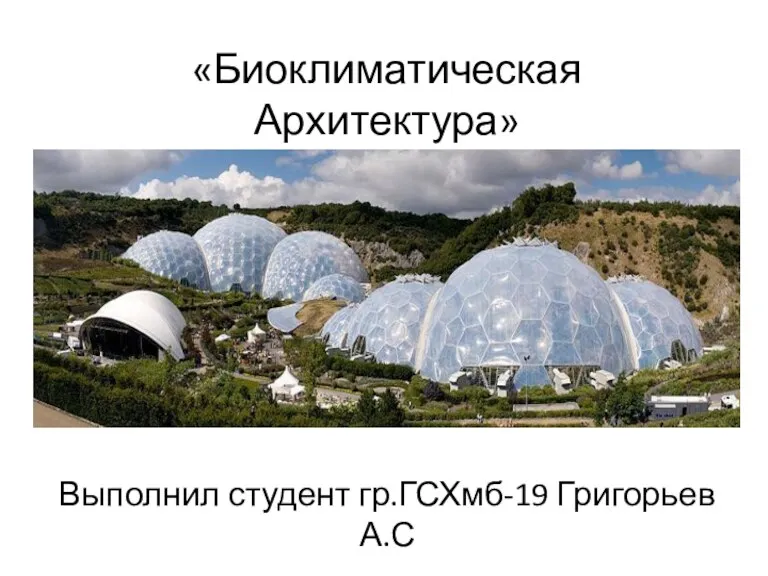

Святые Земли Ростовской Биоклиматическая архитектура

Биоклиматическая архитектура Роль системы комплаенс в управлении рисками организации

Роль системы комплаенс в управлении рисками организации Cущинская Светлана

Cущинская Светлана ВИП Консульт

ВИП Консульт Проблема формирования и использования финансового потенциала фирмы

Проблема формирования и использования финансового потенциала фирмы «Купить или не купить, вот в чем вопрос…»или проблема приобретения программного обеспечения для домашнего компьютера.

«Купить или не купить, вот в чем вопрос…»или проблема приобретения программного обеспечения для домашнего компьютера. Funktsionalnaya_Asimmetria_golovnogo_mozga1_Zhuchkov

Funktsionalnaya_Asimmetria_golovnogo_mozga1_Zhuchkov Автоматизированнай пульсодиагностический комплекс (АПДК)

Автоматизированнай пульсодиагностический комплекс (АПДК) Молодежный совет как образ мышления

Молодежный совет как образ мышления