Содержание

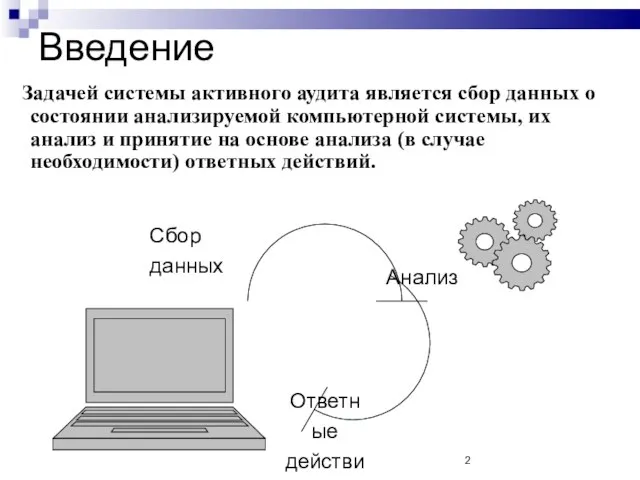

- 2. Введение Задачей системы активного аудита является сбор данных о состоянии анализируемой компьютерной системы, их анализ и

- 3. Введение Необходимость использования подобных систем обусловлена рядом причин: недостаточность возможностей механизмов безопасности, заложенных в операционных системах

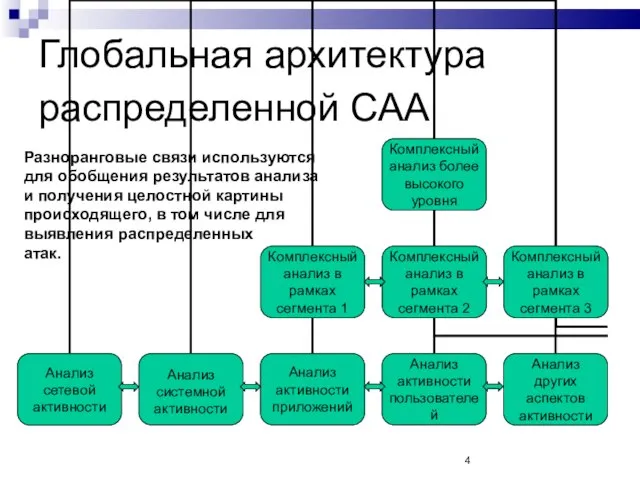

- 4. Глобальная архитектура распределенной САА Разноранговые связи используются для обобщения результатов анализа и получения целостной картины происходящего,

- 5. Методы обнаружения вторжений Поиск известных атак Сигнатурные методы Поиск аномальной активности Статистические методы Нейросетевые методы Распознавание

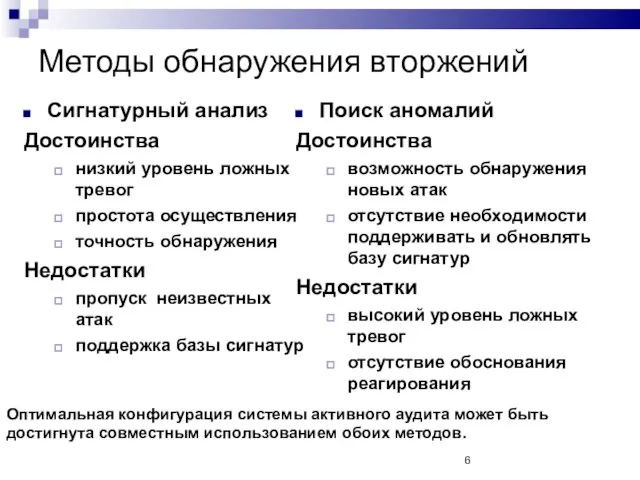

- 6. Методы обнаружения вторжений Сигнатурный анализ Достоинства низкий уровень ложных тревог простота осуществления точность обнаружения Недостатки пропуск

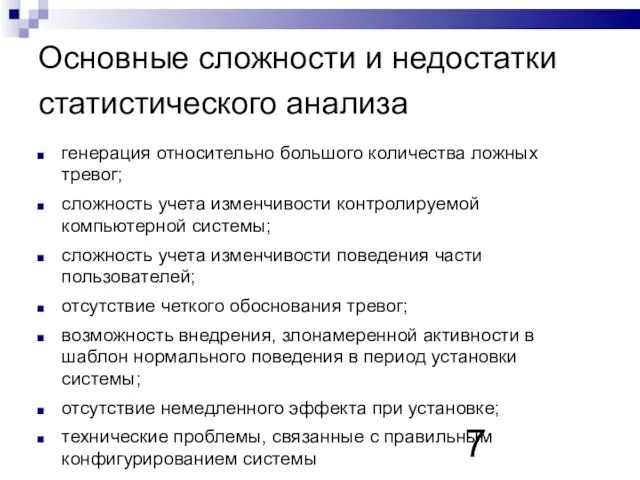

- 7. Основные сложности и недостатки статистического анализа генерация относительно большого количества ложных тревог; сложность учета изменчивости контролируемой

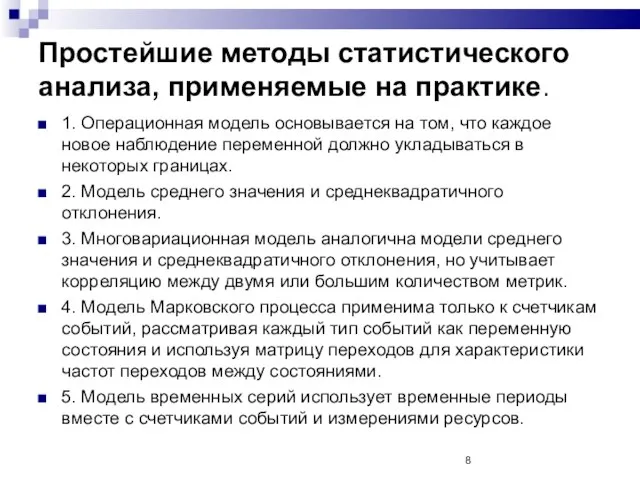

- 8. Простейшие методы статистического анализа, применяемые на практике. 1. Операционная модель основывается на том, что каждое новое

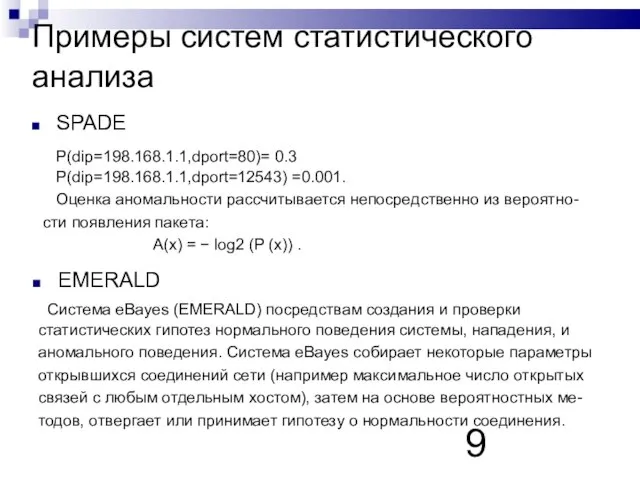

- 9. Примеры систем статистического анализа P(dip=198.168.1.1,dport=80)= 0.3 P(dip=198.168.1.1,dport=12543) =0.001. Оценка аномальности рассчитывается непосредственно из вероятно- сти появления

- 10. Использование статистических критериев исследуемые характеристики имеют категориальную природу долгосрочные и краткосрочные профили представляют собой гистограммы распределений

- 11. Примеры использования статистических критериев R. Lippmann, J.W. Haines, D.J. Fried, J. Korba and K. Das, The

- 12. Основные теоретические задачи Основная проблема – оценка адекватности работы анализатора. Под этим подразумевается определение априорных свойств

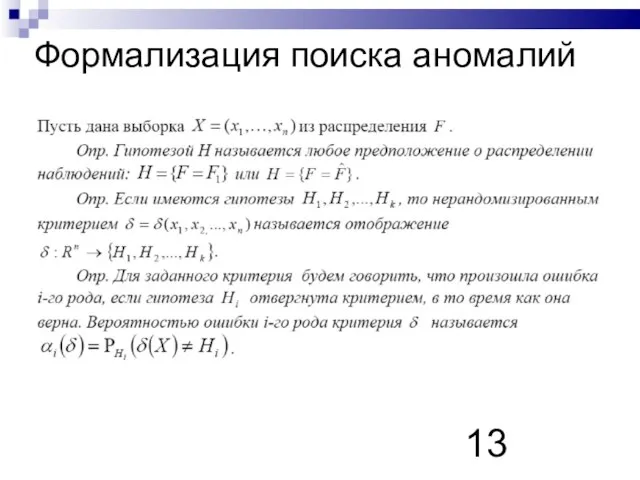

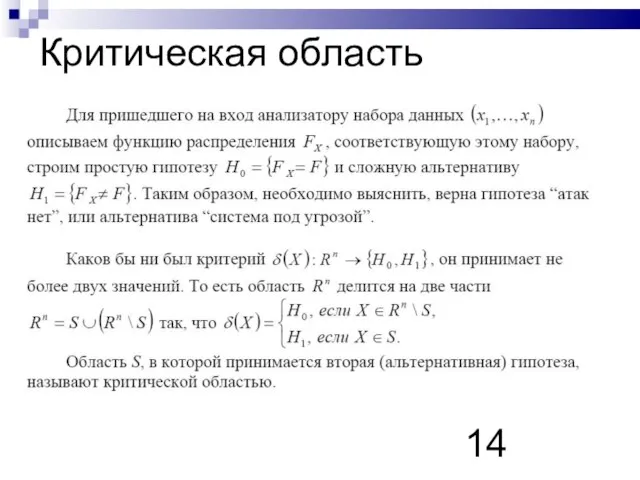

- 13. Формализация поиска аномалий

- 14. Критическая область

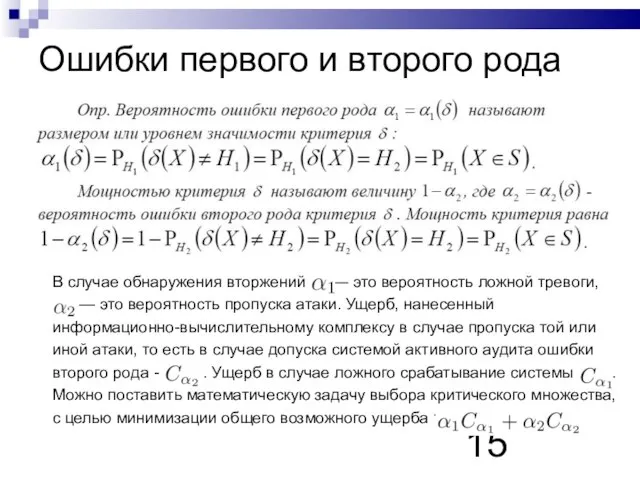

- 15. Ошибки первого и второго рода В случае обнаружения вторжений — это вероятность ложной тревоги, — это

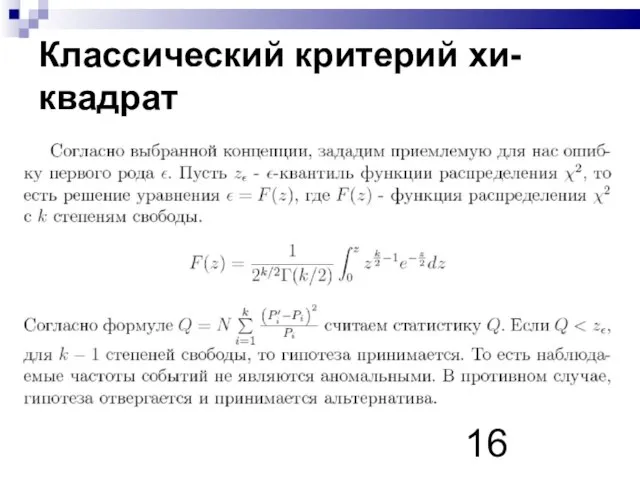

- 16. Классический критерий хи-квадрат

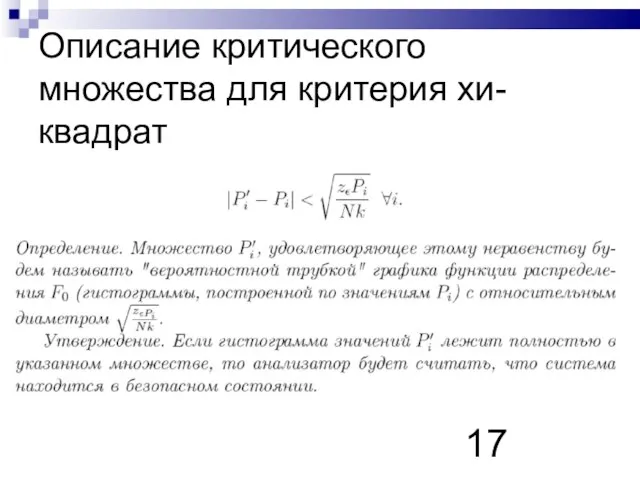

- 17. Описание критического множества для критерия хи-квадрат

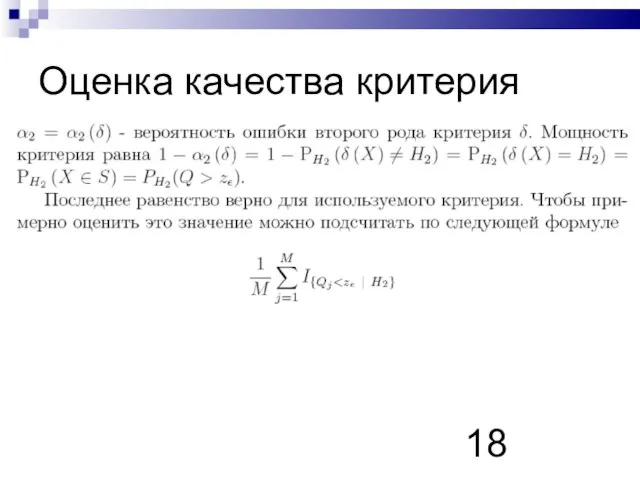

- 18. Оценка качества критерия

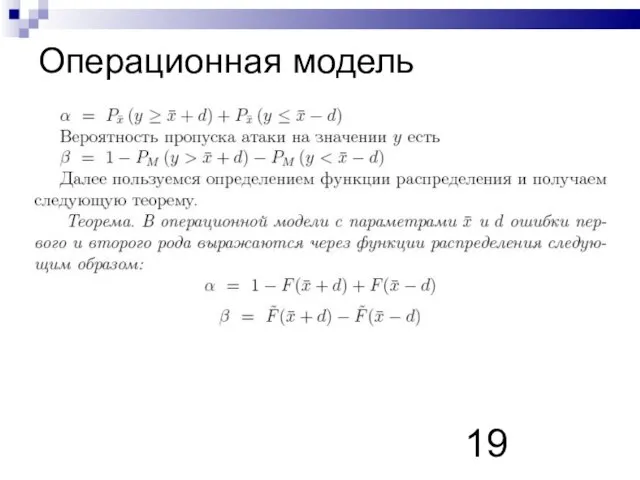

- 19. Операционная модель

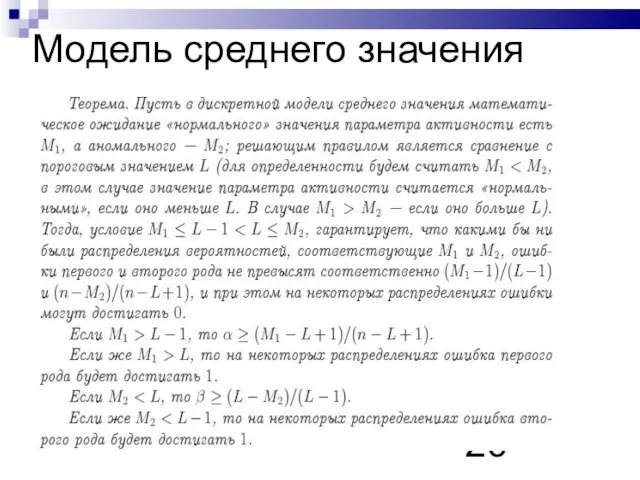

- 20. Модель среднего значения

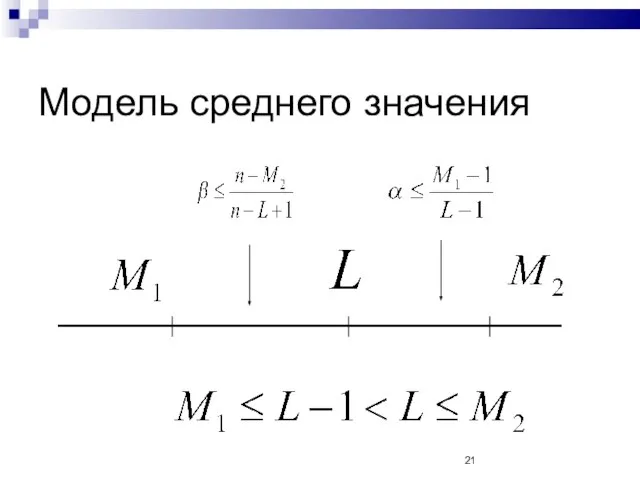

- 21. Модель среднего значения

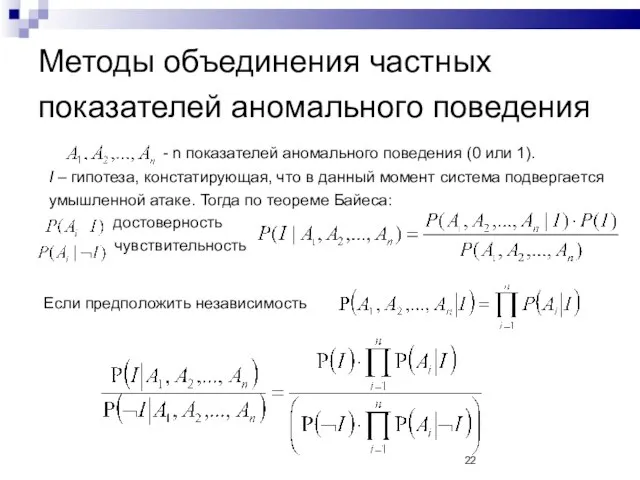

- 22. Методы объединения частных показателей аномального поведения - n показателей аномального поведения (0 или 1). I –

- 23. Основные требования к программным средствам выявления аномальной активности модуль должен обладать теоретическими свойствами: адекватность работы в

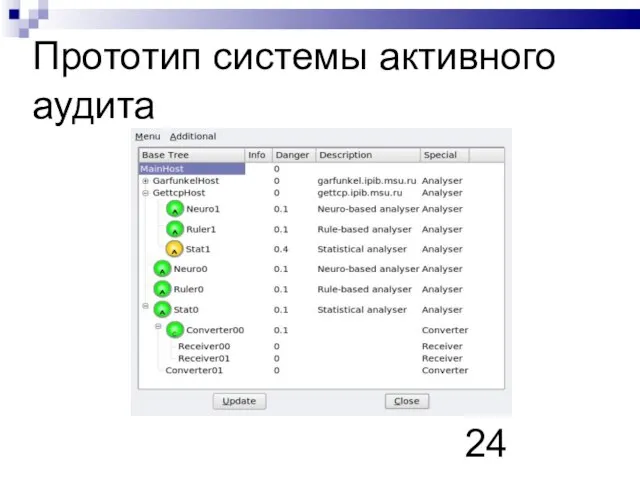

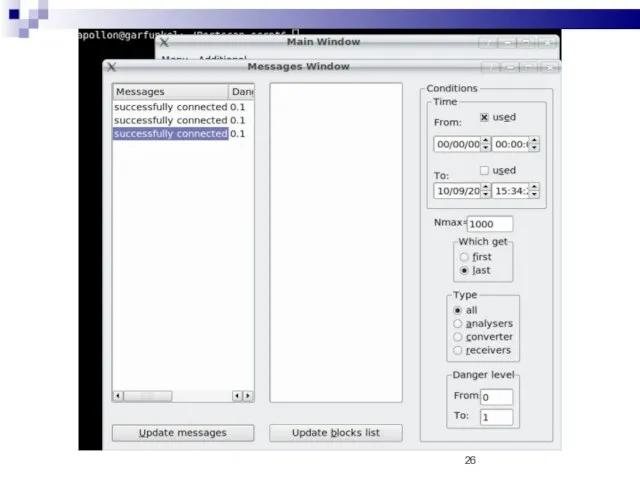

- 24. Прототип системы активного аудита

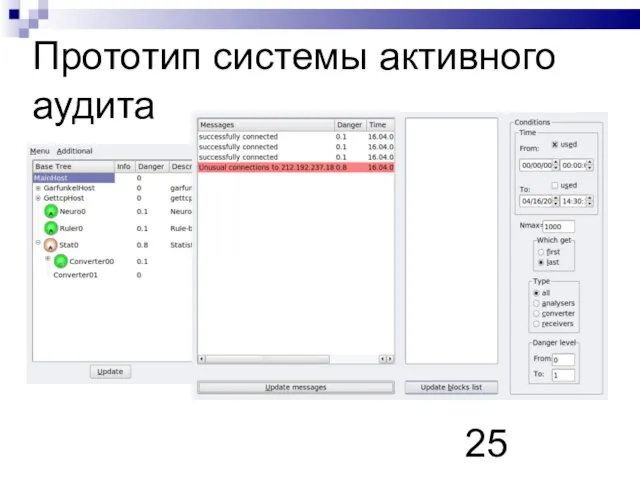

- 25. Прототип системы активного аудита

- 27. Спасибо за внимание

- 28. Дальнейшая работа дальнейшее развитие построенной модели; дальнейший анализ применимости статистических критериев с практической точки зрения; реализация

- 29. Полученные результаты проведен анализ существующих подходов к обнаружению вторжений; формализована модель обнаружения аномальной активности; получены теоретические

- 30. Сенсоры Фильтры Анализаторы Единицы ответа Базы Данных событий Сбор информации Реагирование Передача Унификация, фильтрация Сохранение Обнаружение

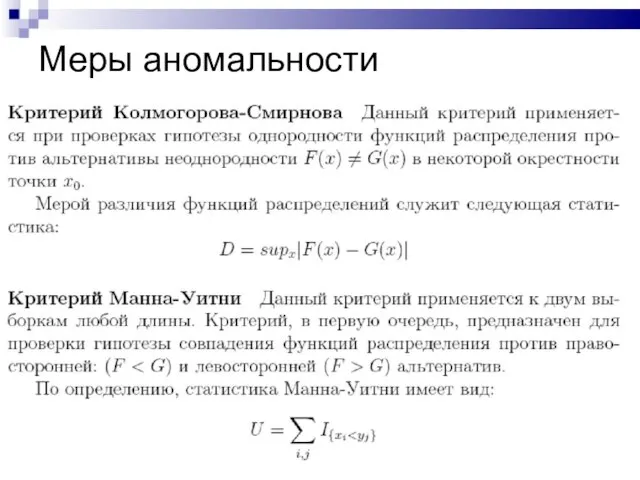

- 31. Меры аномальности

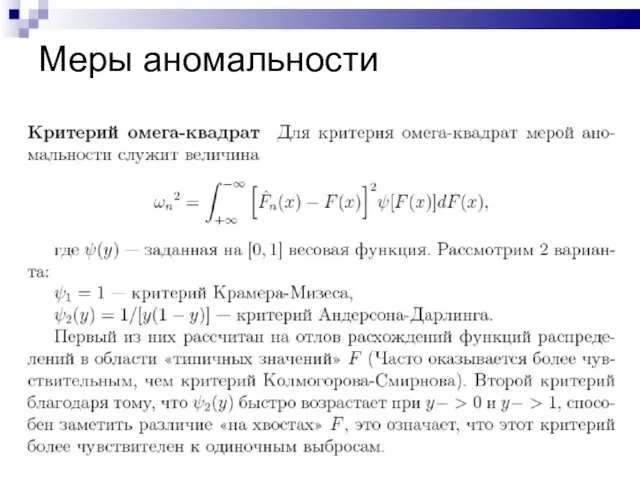

- 32. Меры аномальности

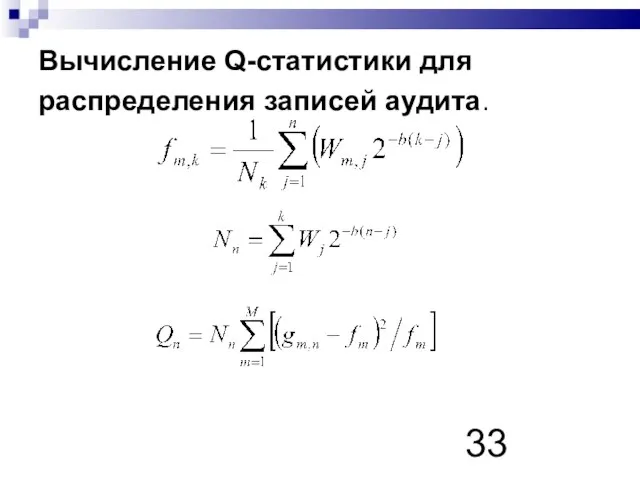

- 33. Вычисление Q-статистики для распределения записей аудита.

- 35. Скачать презентацию

Наш кот

Наш кот Основные понятия теории информации

Основные понятия теории информации  Система правоотношений на транспорте

Система правоотношений на транспорте Тема 6. Социальные опасности и защита от них

Тема 6. Социальные опасности и защита от них Летняя кампания2011 года

Летняя кампания2011 года Баскетбо́л (англ. basket — корзина, ball — мяч)

Баскетбо́л (англ. basket — корзина, ball — мяч) Организация и проведение регионального этапа конкурса: разработка регионального плана мероприятий, формирование экспертной груп

Организация и проведение регионального этапа конкурса: разработка регионального плана мероприятий, формирование экспертной груп Светлые листья

Светлые листья Тренинг. Вводное занятие

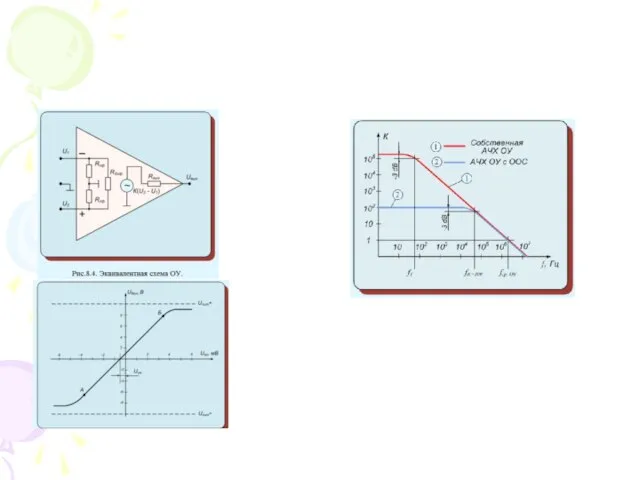

Тренинг. Вводное занятие Операционные усилители

Операционные усилители Христианство и Ислам. История происхождения и основные характерные черты

Христианство и Ислам. История происхождения и основные характерные черты Лженаука в современном мире: медиасфера, высшее образование, школа

Лженаука в современном мире: медиасфера, высшее образование, школа Лыжная подготовка дошкольника

Лыжная подготовка дошкольника Электролиз

Электролиз Трихадеры в RAINBOW SIX

Трихадеры в RAINBOW SIX Одежда славян

Одежда славян Презентация на тему Как правильно переходить дорогу

Презентация на тему Как правильно переходить дорогу  Презентация на тему Антропогенез. Стадии антропогенеза

Презентация на тему Антропогенез. Стадии антропогенеза  Федеральный государственный образовательный стандарт

Федеральный государственный образовательный стандарт Старшая школа (2)

Старшая школа (2) Великие реформы 60-70 гг. XIX века

Великие реформы 60-70 гг. XIX века Опыт работы по теме:

Опыт работы по теме: Реализация музейно-образовательной программы Мы входим в мир прекрасного

Реализация музейно-образовательной программы Мы входим в мир прекрасного Россия в эпоху революций 1917 года и становления Советской власти

Россия в эпоху революций 1917 года и становления Советской власти ЛИТЕРАТУРА: В КАМНЕ И БРОНЗЕ

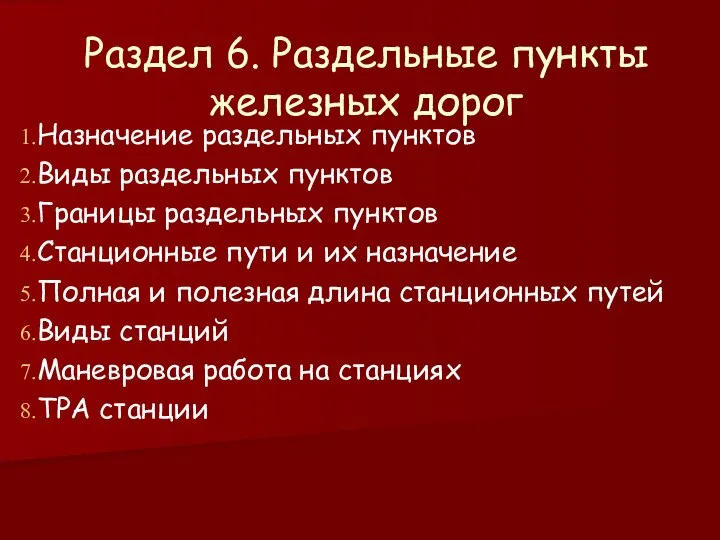

ЛИТЕРАТУРА: В КАМНЕ И БРОНЗЕ Раздельные пункты железных дорог. Раздел 6

Раздельные пункты железных дорог. Раздел 6 Характеристика видов рекламы

Характеристика видов рекламы Место риска в инвестировании капитала

Место риска в инвестировании капитала