Содержание

- 2. Формулировка задач, стоящих перед бизнесом в области безопасности Обеспечение надежной защиты бизнеса при условии минимизации затрат

- 3. Минимальное количество используемых продуктов и систем при оптимальном уровне защиты Выполнение требований законодательства – построение системы

- 4. Все вышесказанное обеспечивает: минимизацию затрат на приобретение и сопровождение продуктов, минимизацию требуемого уровня квалификации обслуживающего персонала

- 5. Текущая ситуация в области безопасности

- 6. Федеральный закон № 152-ФЗ — шанс для бизнеса или груз на шее? Текущая ситуация в области

- 7. Цель проведения аудита информационной безопасности Получить независимую и объективную оценку текущего уровня информационной безопасности для: систематизации

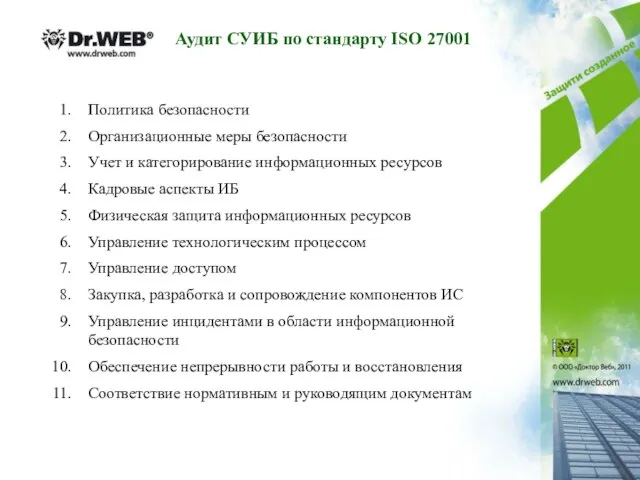

- 8. Аудит СУИБ по стандарту ISO 27001 Политика безопасности Организационные меры безопасности Учет и категорирование информационных ресурсов

- 9. Перечень типов объектов защиты Линии связи и сети передачи данных Сетевые программные и аппаратные средства, в

- 10. Конечные потребители результатов аудита Внутренние пользователи: Руководство компании Служба информационной безопасности Служба автоматизации предприятия Служба внутреннего

- 11. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ организаций банковской системы РФ. Общие положения Все процедуры

- 12. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ организаций банковской системы РФ. Общие положения 5.24. Для

- 13. Организация должна управлять активами: Должна проводиться инвентаризация активов в соответствии с разработанными принципами классификации активов по

- 14. Организация должна выявлять угрозы для существующих и новых бизнес-процессов и идентифицировать риски: Идентифицировать активы. Идентифицировать угрозы

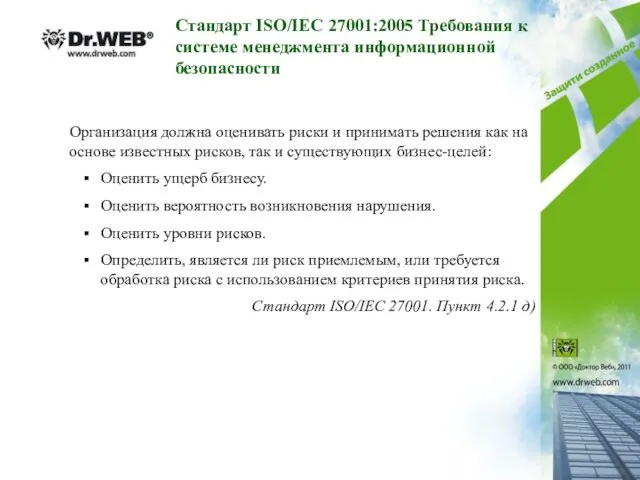

- 15. Организация должна оценивать риски и принимать решения как на основе известных рисков, так и существующих бизнес-целей:

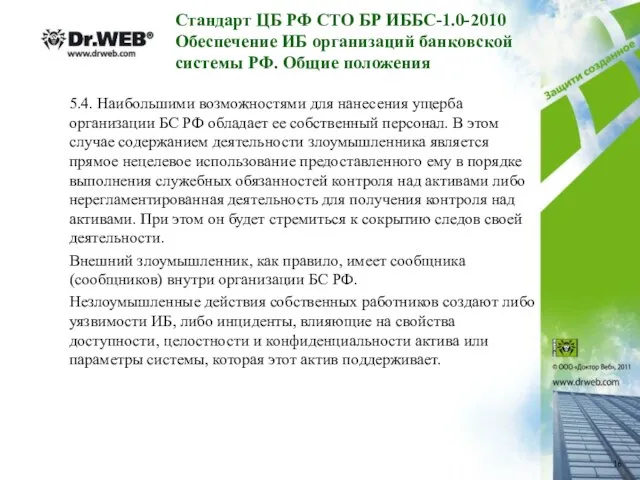

- 16. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ организаций банковской системы РФ. Общие положения 5.4. Наибольшими

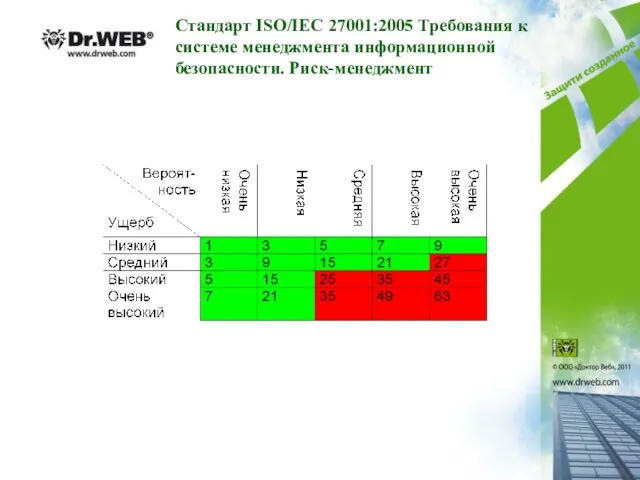

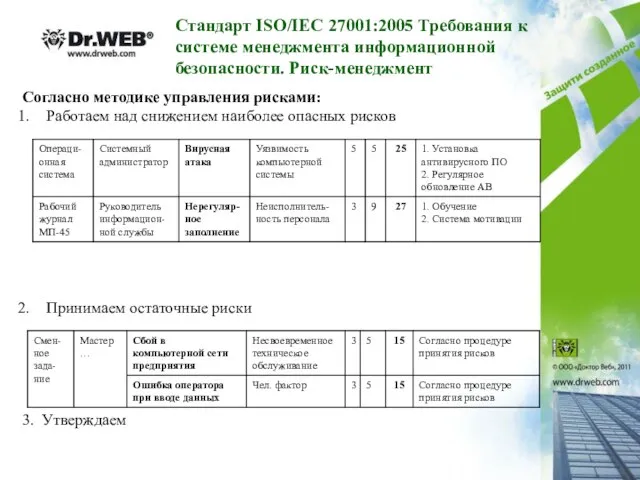

- 17. Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной безопасности. Риск-менеджмент

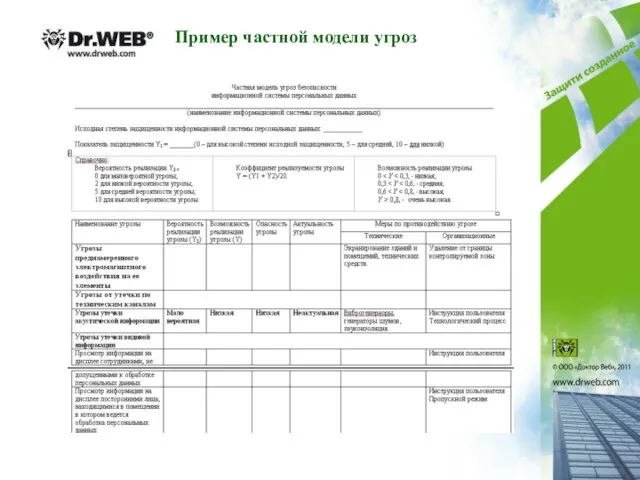

- 18. Пример частной модели угроз

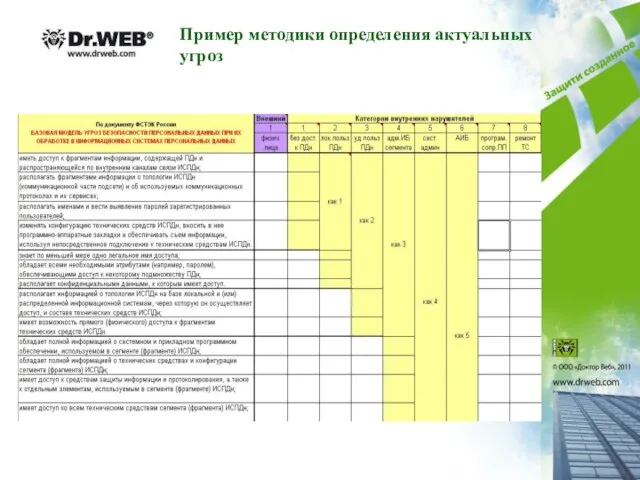

- 19. Пример методики определения актуальных угроз

- 20. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ организаций банковской системы РФ. Общие положения Наиболее правильный

- 21. Согласно методике управления рисками: Работаем над снижением наиболее опасных рисков Принимаем остаточные риски 3. Утверждаем Стандарт

- 22. Пункт 5.1.с Установка ролей и ответственности Пункт A.8.1 Приоритеты найма служащих А.8.1.1 Роли и ответственность А.8.1.2

- 23. Оптимизация стоимости защиты Закон — это повод упорядочить бизнес-процессы. Правильное определение угроз и необходимых для работы

- 24. Пример структуры системы защиты с централизованным управлением (на примере Dr.Web Enterprise Security Suite)

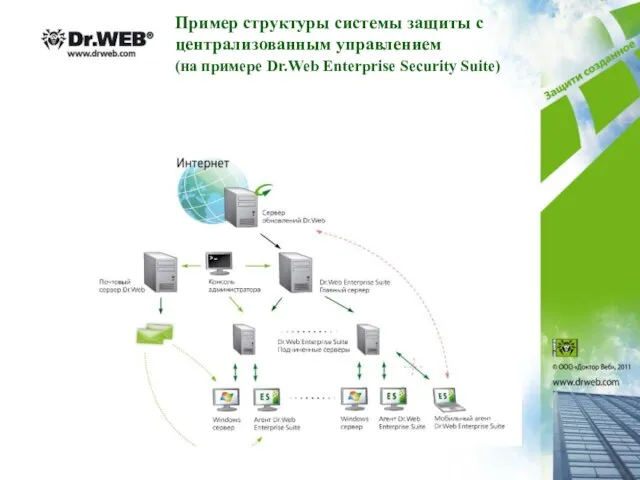

- 25. Обезличивание ПДн — действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту. Ст. 3

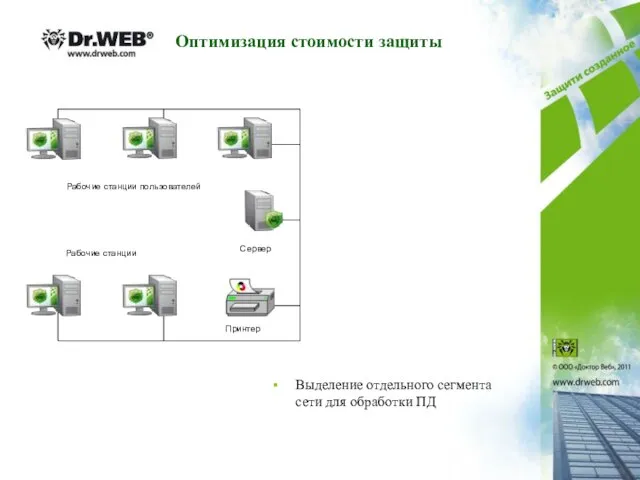

- 26. Выделение отдельного сегмента сети для обработки ПД Сервер Принтер Рабочие станции Рабочие станции пользователей Оптимизация стоимости

- 27. Комплексная защита от вирусов и спама Выполнение требований законодательства — построение системы защиты в соответствии с

- 28. Антивирусная защита, соответствующая требованиям закона о персональных данных, должна включать защиту всех узлов локальной сети: рабочих

- 29. Оптимизация функций защиты конфиденциальной информации

- 30. Передача функций защиты на аутсорсинг

- 31. Уменьшение зависимости предприятий от уровня квалификации ИT-персонала Снижение потерь рабочего времени, простоев оборудования и персонала за

- 33. Скачать презентацию

Перспектива. Построение объектов

Перспектива. Построение объектов Участие в проектах

Участие в проектах Школьная форма

Школьная форма Учитель начальных классов МОУ СОШ №8 Оладько Валентина Николаевна

Учитель начальных классов МОУ СОШ №8 Оладько Валентина Николаевна Блок системы взаимоотношений

Блок системы взаимоотношений Мойте руки перед едой или простые правила гигиены

Мойте руки перед едой или простые правила гигиены Українська блоґосфера і ведення блоґів

Українська блоґосфера і ведення блоґів Обменять значения двух переменных, используя третью (буферную) переменную

Обменять значения двух переменных, используя третью (буферную) переменную Студенчество - дивная пора

Студенчество - дивная пора Что такое бездушие

Что такое бездушие Аффект неадекватности Неймарк – показатель капитализации человеческих ресурсов

Аффект неадекватности Неймарк – показатель капитализации человеческих ресурсов Национальные особенности продаж

Национальные особенности продаж Военная техника ВОВ

Военная техника ВОВ В.Н.ДеминТАЙНЫ ВСЕЛЕННОЙ

В.Н.ДеминТАЙНЫ ВСЕЛЕННОЙ Этапы сопровождения семей, имеющих ребенка с РАС

Этапы сопровождения семей, имеющих ребенка с РАС Василий Макарович Шукшин 10 класс

Василий Макарович Шукшин 10 класс Резьба

Резьба Пороки дерева и древесины

Пороки дерева и древесины Материальные и информационные модели

Материальные и информационные модели Мое хобби - мой бизнес. Свадебные мелочи

Мое хобби - мой бизнес. Свадебные мелочи РЕФЛЕКСИЯ

РЕФЛЕКСИЯ Смерть и бессмертие

Смерть и бессмертие Автоматизация редактирования

Автоматизация редактирования Живопись старых мастеров. Техника и технология

Живопись старых мастеров. Техника и технология Правоотношения и субъекты права

Правоотношения и субъекты права Виды спектров. Спектральный анализ

Виды спектров. Спектральный анализ Английский язык вне Англии

Английский язык вне Англии