Современные методы обработки и алгоритмы детектирования вредоносного программного обеспечения.Краткий обзор угроз для мобильно

Содержание

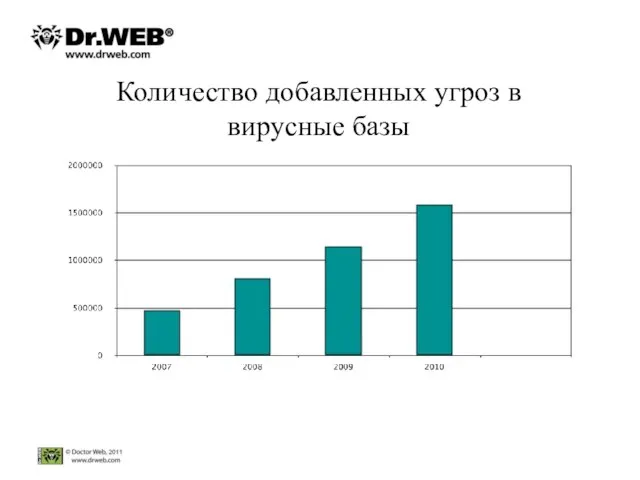

- 2. Количество добавленных угроз в вирусные базы

- 3. Источники вирусов Система регистрации вирусных заявок Пользователи Партнеры лицензирующие модуль поиска вирусов Система мониторинга вредоносных ссылок

- 6. Алгоритмы детектирования вредоносных программ Оценка похожести файлов на основе вейвлет анализа Оценка похожести файла на основе

- 7. Оценка похожести файлов на основе вейвлет анализа Экспоненциальный рост количества файлов присылаемых в лабораторию. Более 60000

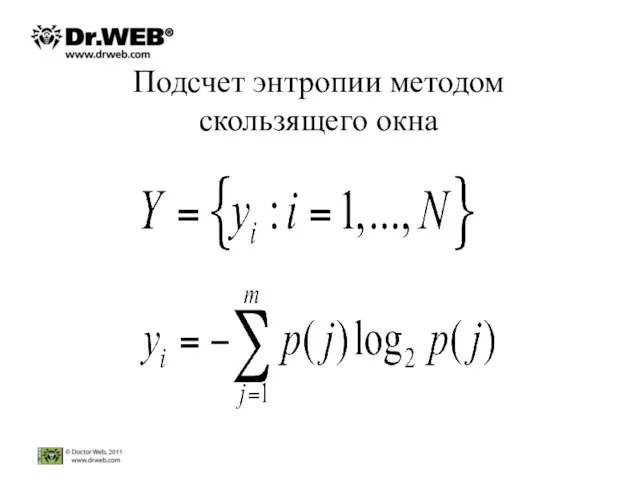

- 8. Подсчет энтропии методом скользящего окна

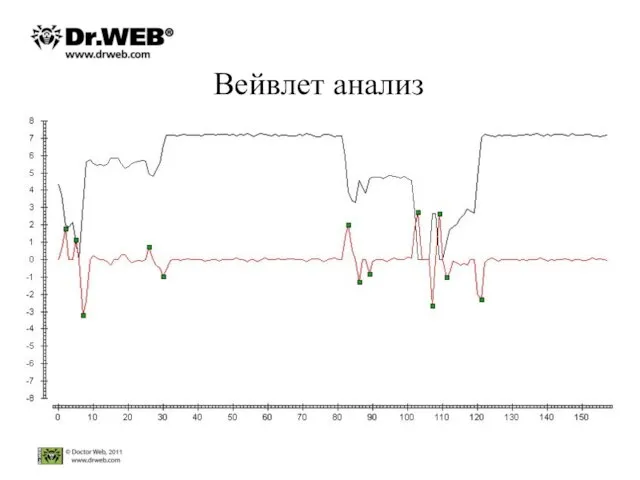

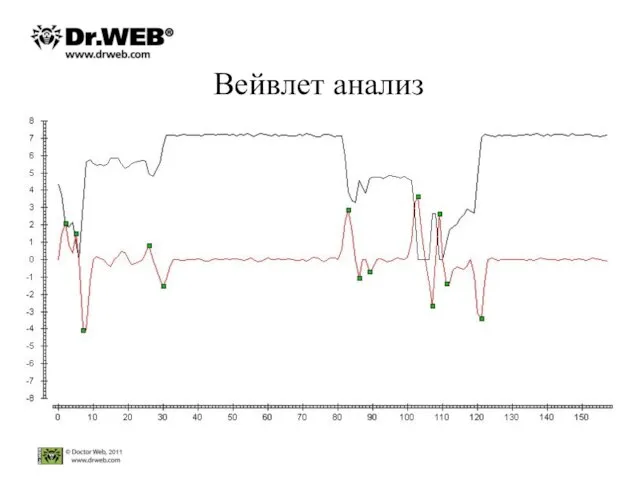

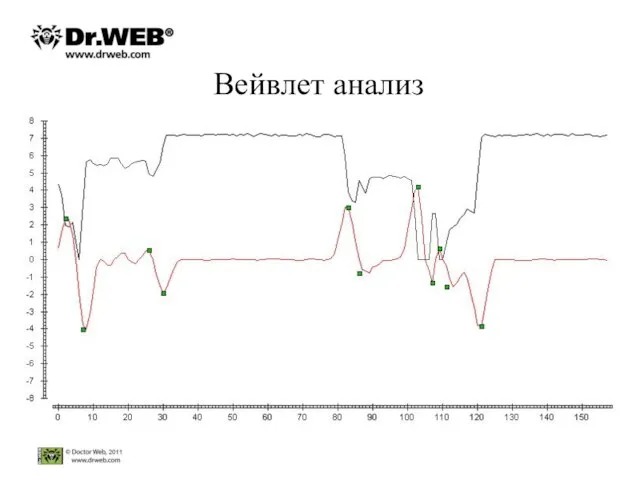

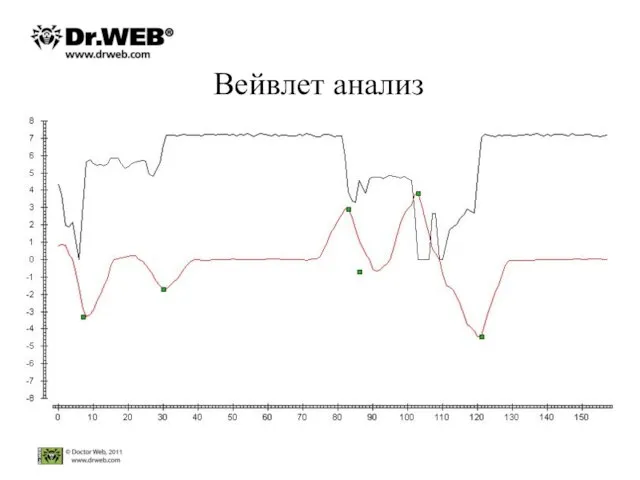

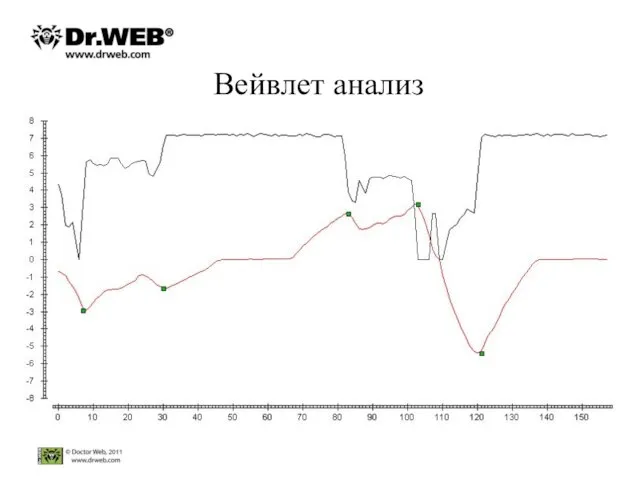

- 9. Вейвлет анализ

- 10. Вейвлет анализ

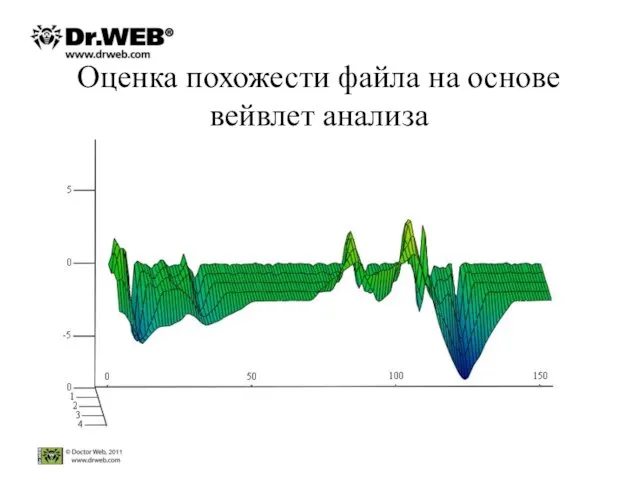

- 11. Вейвлет анализ

- 12. Вейвлет анализ

- 13. Вейвлет анализ

- 14. Оценка похожести файла на основе вейвлет анализа

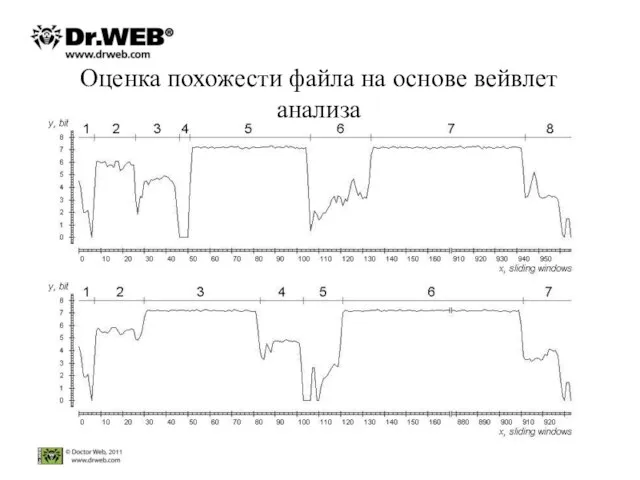

- 15. Оценка похожести файла на основе вейвлет анализа

- 16. Оценка похожести файлов на основе вейвлет анализа Быстрый алгоритм не требующий больших вычислительных ресурсов (эмуляция файла,

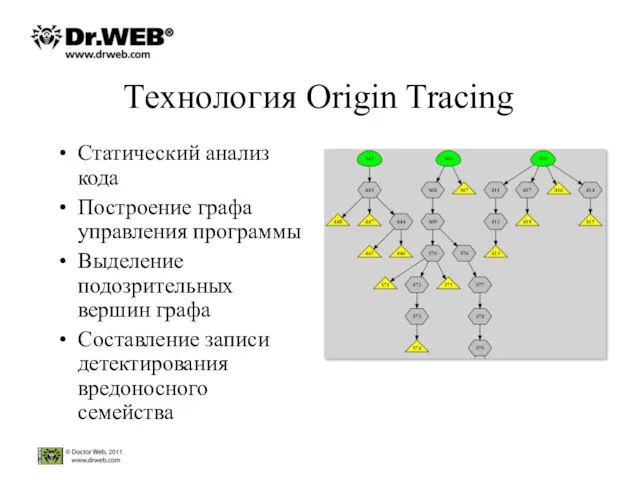

- 17. Технология Origin Tracing Статический анализ кода Построение графа управления программы Выделение подозрительных вершин графа Составление записи

- 18. Мобильные угрозы для Android OS

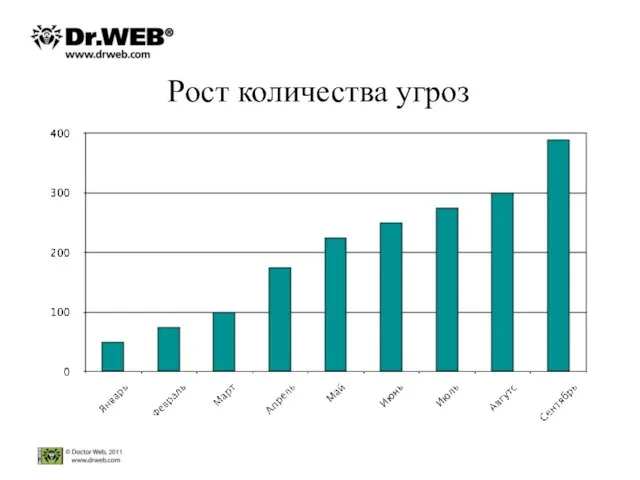

- 19. Рост количества угроз

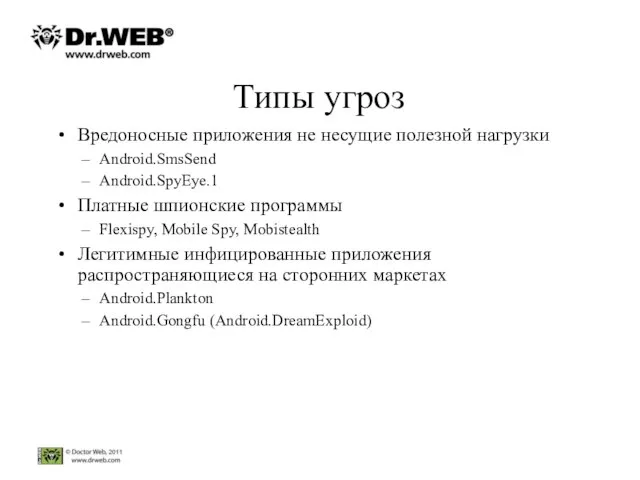

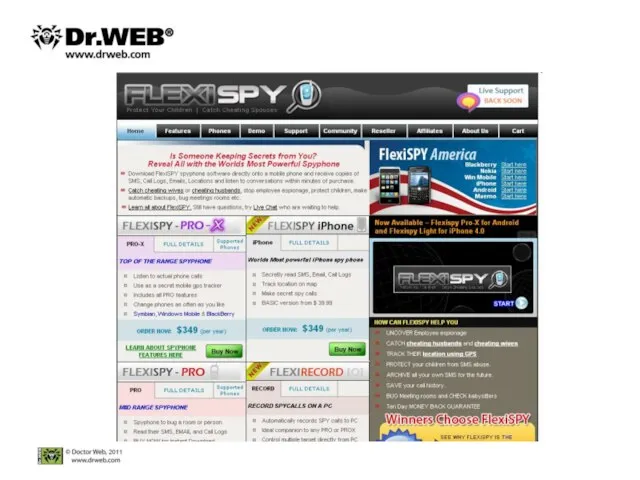

- 20. Типы угроз Вредоносные приложения не несущие полезной нагрузки Android.SmsSend Android.SpyEye.1 Платные шпионские программы Flexispy, Mobile Spy,

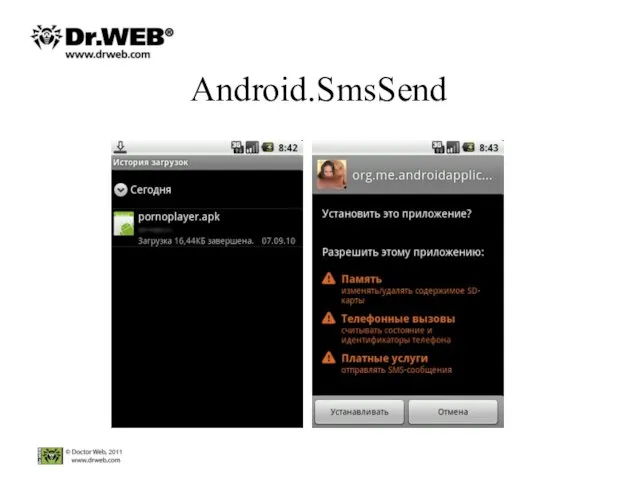

- 21. Android.SmsSend

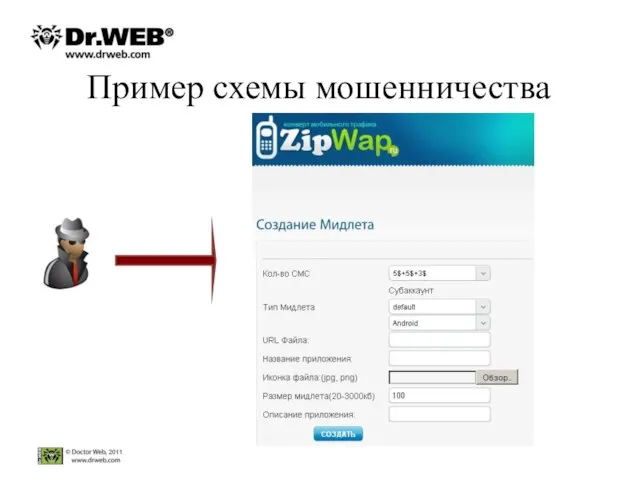

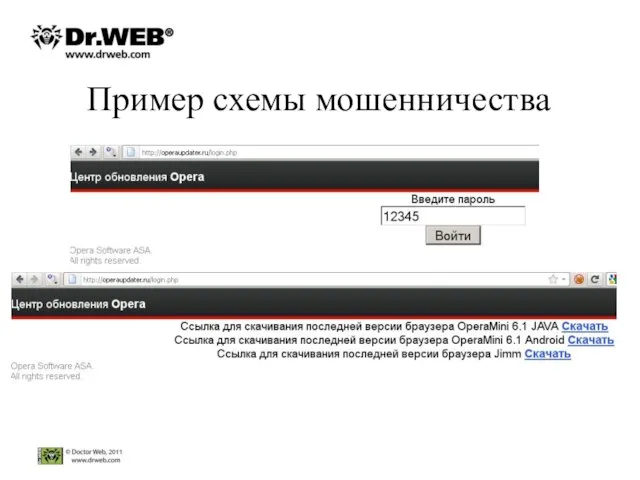

- 22. Пример схемы мошенничества

- 23. Пример схемы мошенничества

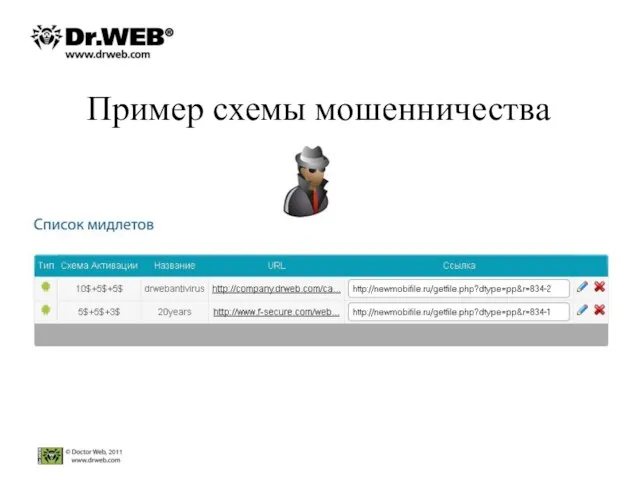

- 24. Пример схемы мошенничества

- 25. Пример схемы мошенничества

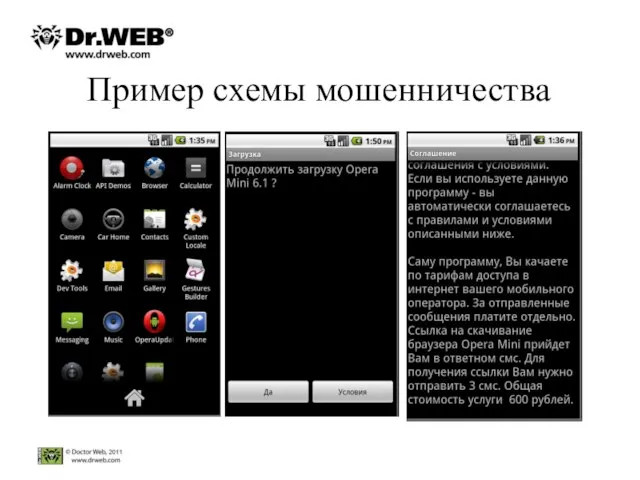

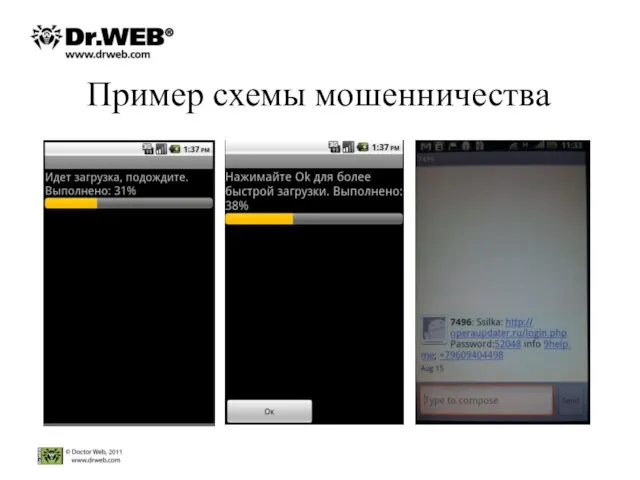

- 26. Пример схемы мошенничества

- 27. Пример схемы мошенничества

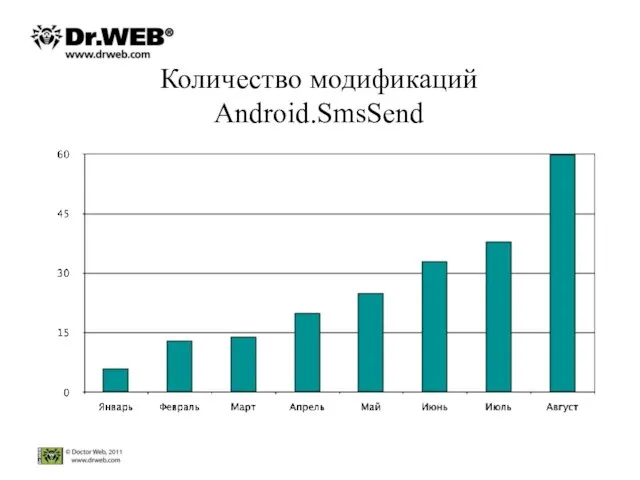

- 28. Количество модификаций Android.SmsSend

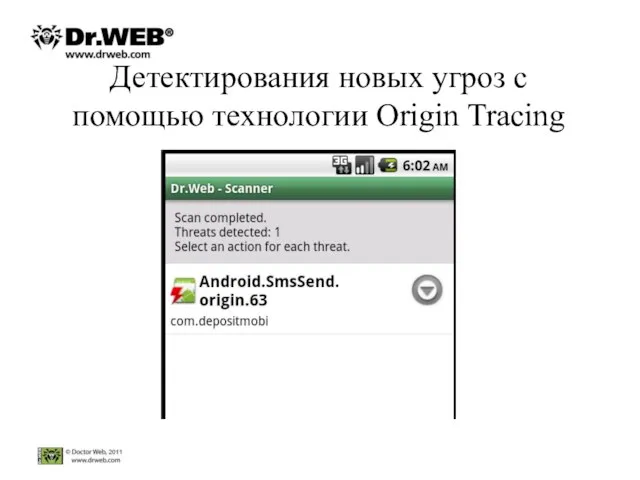

- 29. Детектирования новых угроз с помощью технологии Origin Tracing

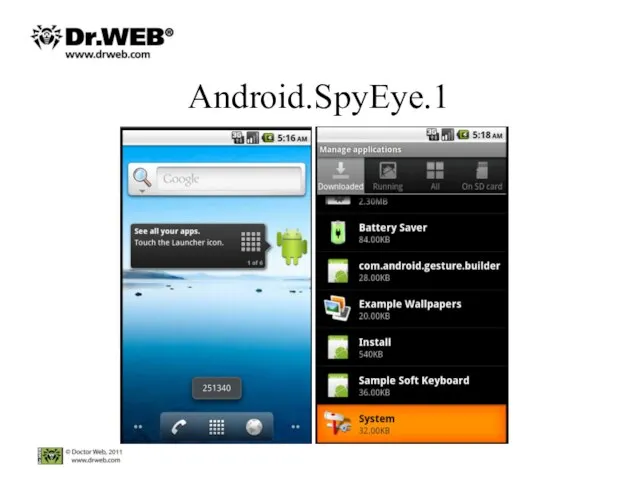

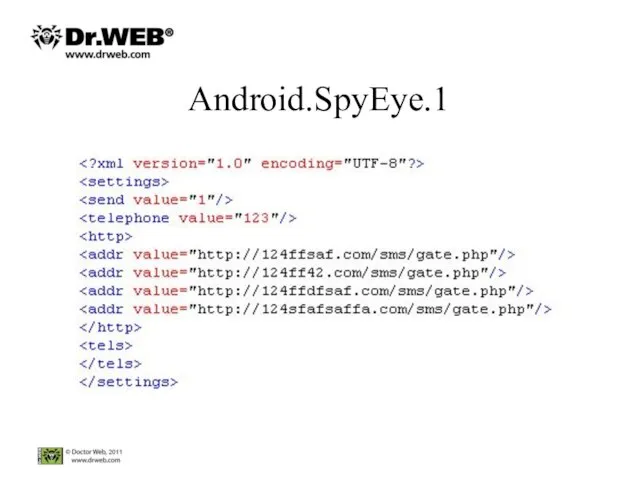

- 30. Android.SpyEye.1

- 31. Android.SpyEye.1

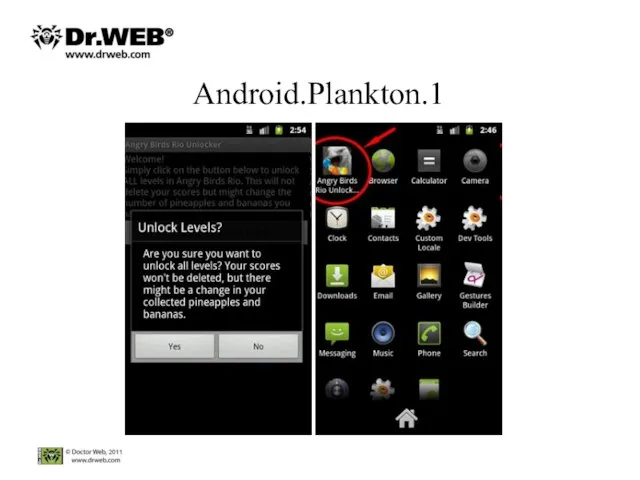

- 35. Android.Plankton.1

- 36. Android.Plankton.1 150000 загрузок с официального Android Market Сбор и передача информации о зараженном устройстве Выполнение различные

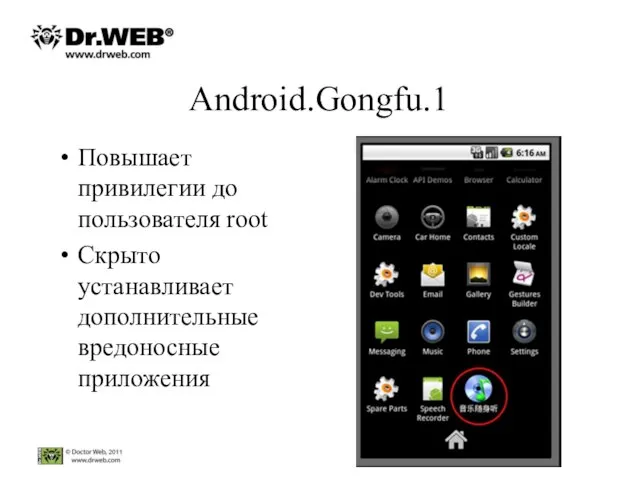

- 37. Android.Gongfu.1 Повышает привилегии до пользователя root Скрыто устанавливает дополнительные вредоносные приложения

- 38. Android.GoldDream.1

- 39. Cобирает информацию об инфицированном устройстве, включая телефонный номер абонента и номер IMEI Отслеживает все входящие СМС-сообщения

- 40. Android.AntaresSpy.1

- 41. Android.AntaresSpy.1 Передает на сервер злоумышленника Фотографии хранящиеся на телефоне СМС-сообщения Текст набранный на виртуальной клавиатуре GPS

- 43. Скачать презентацию

Родион Щедрин

Родион Щедрин Продвижение ВБ с помощью Рилс

Продвижение ВБ с помощью Рилс Презентация на тему Электрическое сопротивление проводника. Удельное сопротивление

Презентация на тему Электрическое сопротивление проводника. Удельное сопротивление  Promotion

Promotion  Управление проектами

Управление проектами Эволюция инженерного мышления и форм его институционализации

Эволюция инженерного мышления и форм его институционализации У музеї В. Думанського

У музеї В. Думанського Валентность и степень окисления.

Валентность и степень окисления. Псалом 52. Твердит безумец в сердце своём: нет Бога

Псалом 52. Твердит безумец в сердце своём: нет Бога Проблема запущенности в онкогинекологии:«у нас»и «у них»

Проблема запущенности в онкогинекологии:«у нас»и «у них» Тема 9. Грузоподъёмные машины.

Тема 9. Грузоподъёмные машины. Системы Интернет коммерции и их значение

Системы Интернет коммерции и их значение Наставничество как условие организации работы студентов в малых учебных фирмах

Наставничество как условие организации работы студентов в малых учебных фирмах Парки (продолженение)

Парки (продолженение) Христофор Колумб

Христофор Колумб Конкурс детских исследовательских проектов "МОИ ПЕРВЫЕ ОТКРЫТИЯ" Растения леса Бойков Сергей 3 класс Руководитель: Волко

Конкурс детских исследовательских проектов "МОИ ПЕРВЫЕ ОТКРЫТИЯ" Растения леса Бойков Сергей 3 класс Руководитель: Волко Present Simple

Present Simple Миф о Персее. Созвездия Цефея, Кассиопеи, Персея, Андромеды и Пегаса.

Миф о Персее. Созвездия Цефея, Кассиопеи, Персея, Андромеды и Пегаса. Нобелевские премии

Нобелевские премии Соль Земли

Соль Земли PREZENTATsIYa_soglashenie_o_namerenia

PREZENTATsIYa_soglashenie_o_namerenia Экологическое право

Экологическое право Обряды и традиции народов севера Тарасовой Гликерии

Обряды и традиции народов севера Тарасовой Гликерии ПРЕДЛОЖЕНИЯ «АССОЦИАЦИИ ИНЖЕНЕРНЫЕ ИЗЫКАНИЯ В СТРОИТЕЛЬСТВЕ» (АИИС) ПО РЕФОРМИРОВАНИЮ СИСТЕМЫ «САМОРЕГУЛИРОВАНИЯ» В СТРОИТЕЛЬСТ

ПРЕДЛОЖЕНИЯ «АССОЦИАЦИИ ИНЖЕНЕРНЫЕ ИЗЫКАНИЯ В СТРОИТЕЛЬСТВЕ» (АИИС) ПО РЕФОРМИРОВАНИЮ СИСТЕМЫ «САМОРЕГУЛИРОВАНИЯ» В СТРОИТЕЛЬСТ Click to edit Master title style Click to edit Master subtitle style

Click to edit Master title style Click to edit Master subtitle style  Невская битва

Невская битва Внутреннее строение земноводных

Внутреннее строение земноводных Российский рынок композитных материалов

Российский рынок композитных материалов