Содержание

- 2. Требуется написать ПО двухфакторная аутентификация. 1-й фактор: пользователь разблокирует свой ПК с помощью пароля 2-й фактор:

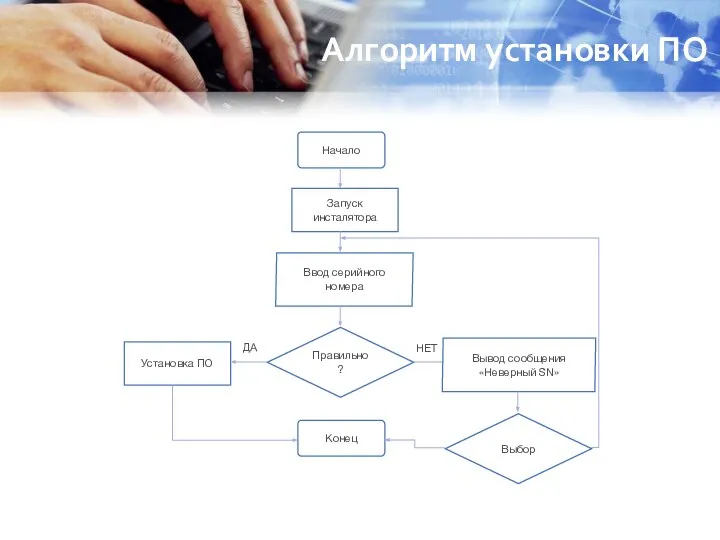

- 3. Алгоритм установки ПО

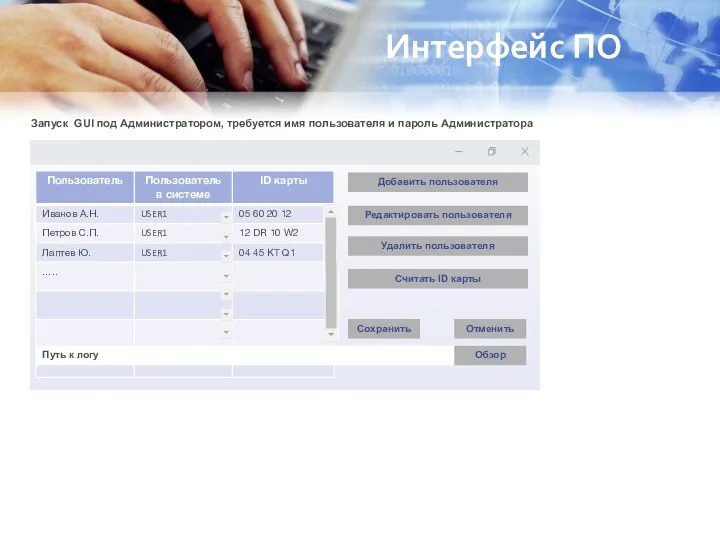

- 4. Интерфейс ПО Добавить пользователя Редактировать пользователя Удалить пользователя Путь к логу Сохранить Отменить Запуск GUI под

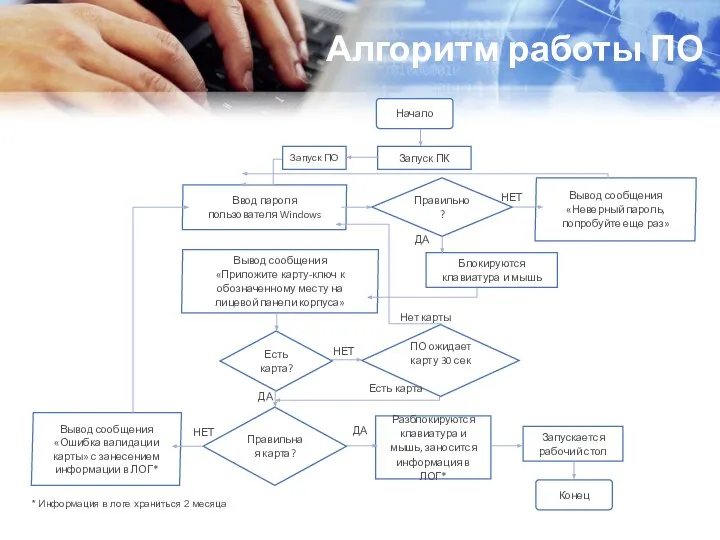

- 5. Алгоритм работы ПО * Информация в логе храниться 2 месяца

- 7. Скачать презентацию

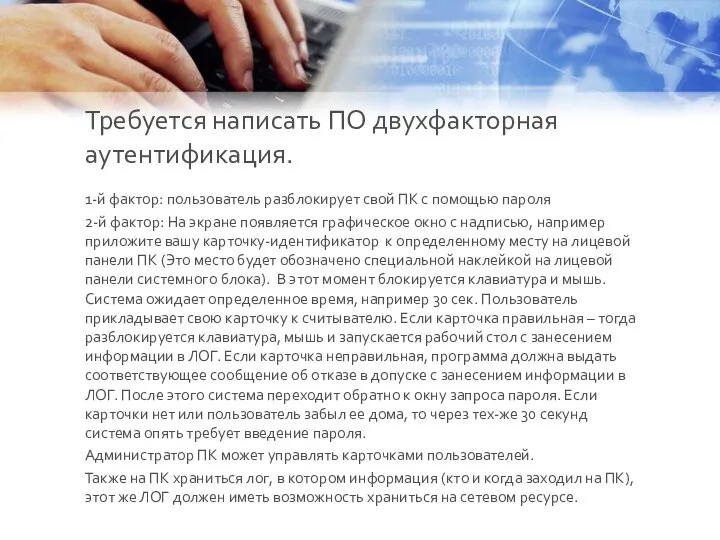

Слайд 2Требуется написать ПО двухфакторная аутентификация.

1-й фактор: пользователь разблокирует свой ПК с помощью

Требуется написать ПО двухфакторная аутентификация.

1-й фактор: пользователь разблокирует свой ПК с помощью

пароля

2-й фактор: На экране появляется графическое окно с надписью, например приложите вашу карточку-идентификатор к определенному месту на лицевой панели ПК (Это место будет обозначено специальной наклейкой на лицевой панели системного блока). В этот момент блокируется клавиатура и мышь. Система ожидает определенное время, например 30 сек. Пользователь прикладывает свою карточку к считывателю. Если карточка правильная – тогда разблокируется клавиатура, мышь и запускается рабочий стол с занесением информации в ЛОГ. Если карточка неправильная, программа должна выдать соответствующее сообщение об отказе в допуске с занесением информации в ЛОГ. После этого система переходит обратно к окну запроса пароля. Если карточки нет или пользователь забыл ее дома, то через тех-же 30 секунд система опять требует введение пароля.

Администратор ПК может управлять карточками пользователей.

Также на ПК храниться лог, в котором информация (кто и когда заходил на ПК), этот же ЛОГ должен иметь возможность храниться на сетевом ресурсе.

2-й фактор: На экране появляется графическое окно с надписью, например приложите вашу карточку-идентификатор к определенному месту на лицевой панели ПК (Это место будет обозначено специальной наклейкой на лицевой панели системного блока). В этот момент блокируется клавиатура и мышь. Система ожидает определенное время, например 30 сек. Пользователь прикладывает свою карточку к считывателю. Если карточка правильная – тогда разблокируется клавиатура, мышь и запускается рабочий стол с занесением информации в ЛОГ. Если карточка неправильная, программа должна выдать соответствующее сообщение об отказе в допуске с занесением информации в ЛОГ. После этого система переходит обратно к окну запроса пароля. Если карточки нет или пользователь забыл ее дома, то через тех-же 30 секунд система опять требует введение пароля.

Администратор ПК может управлять карточками пользователей.

Также на ПК храниться лог, в котором информация (кто и когда заходил на ПК), этот же ЛОГ должен иметь возможность храниться на сетевом ресурсе.

Слайд 3Алгоритм установки ПО

Алгоритм установки ПО

Слайд 4Интерфейс ПО

Добавить пользователя

Редактировать пользователя

Удалить пользователя

Путь к логу

Сохранить

Отменить

Запуск GUI под Администратором, требуется имя

Интерфейс ПО

Добавить пользователя

Редактировать пользователя

Удалить пользователя

Путь к логу

Сохранить

Отменить

Запуск GUI под Администратором, требуется имя

пользователя и пароль Администратора

Обзор

Считать ID карты

Слайд 5Алгоритм работы ПО

* Информация в логе храниться 2 месяца

Алгоритм работы ПО

* Информация в логе храниться 2 месяца

- Предыдущая

Типы фигурСледующая -

Обеспечение обвиняемому права на защиту Сохраняя традиции вкуса, используя уникальные современные технологии, мы создали для Вас столовые приборы, которые сделают Вашу ж

Сохраняя традиции вкуса, используя уникальные современные технологии, мы создали для Вас столовые приборы, которые сделают Вашу ж Технология возведения подземных инженерных сооружений

Технология возведения подземных инженерных сооружений Жан Пиаже

Жан Пиаже Презентация на тему Разработка экспортных и импортных контрактов

Презентация на тему Разработка экспортных и импортных контрактов  ИССЛЕДОВАНИЕ РОЛИ ЭКСПЕРТНОГО СООБЩЕСТВА, СМИ, ОТРАСЛЕВЫХ АССОЦИАЦИЙ, ДРУГИХ ОБЩЕСТВЕННЫХ ОБЪЕДИНЕНИЙ В ОПРЕДЕЛЕНИИ ПРОДОВОЛЬСТ

ИССЛЕДОВАНИЕ РОЛИ ЭКСПЕРТНОГО СООБЩЕСТВА, СМИ, ОТРАСЛЕВЫХ АССОЦИАЦИЙ, ДРУГИХ ОБЩЕСТВЕННЫХ ОБЪЕДИНЕНИЙ В ОПРЕДЕЛЕНИИ ПРОДОВОЛЬСТ PowerPoint Show by Andrew

PowerPoint Show by Andrew СООО ПП Полесье - крупнейший производитель пластмассовых игрушек

СООО ПП Полесье - крупнейший производитель пластмассовых игрушек Портфолио успешной личности (9 КЛАСС)

Портфолио успешной личности (9 КЛАСС) Деятельность ОУ в реализации проекта «Профилактика правонарушений среди несовершеннолетних»

Деятельность ОУ в реализации проекта «Профилактика правонарушений среди несовершеннолетних» Библиотека университета Барселоны

Библиотека университета Барселоны Читаем классику без словаря

Читаем классику без словаря Аттракцион колотушка: маленькое яблоко

Аттракцион колотушка: маленькое яблоко Презентация на тему Эквадор

Презентация на тему Эквадор Рекламная кампания центра дополнительного образования

Рекламная кампания центра дополнительного образования Решение задач на построение сечений..pptx

Решение задач на построение сечений..pptx Образовательная система «ГРАНИ БОГАТСТВА» Чтобы заработать на жизнь, надо работать, но чтобы разбогатеть нужно представить что-то

Образовательная система «ГРАНИ БОГАТСТВА» Чтобы заработать на жизнь, надо работать, но чтобы разбогатеть нужно представить что-то Общественное здоровье

Общественное здоровье Мировой океан проблемы

Мировой океан проблемы Презентация на тему Типы собеседников

Презентация на тему Типы собеседников ПРИСТАВКИ

ПРИСТАВКИ Алканы

Алканы Коррупция как препятствие развития предпринимательской деятельности в регионе

Коррупция как препятствие развития предпринимательской деятельности в регионе Эвакуация населения

Эвакуация населения Внедрение нового формата ведения бизнеса

Внедрение нового формата ведения бизнеса Система работы по выполнению ФЗ № 120 «Об основах системы профилактики правонарушений и безнадзорности несовершеннолетних» в МОУ

Система работы по выполнению ФЗ № 120 «Об основах системы профилактики правонарушений и безнадзорности несовершеннолетних» в МОУ  Пушкин и Тамбовский край

Пушкин и Тамбовский край Подготовка к сочинению в форме эссе "Человек и война" 11 класс

Подготовка к сочинению в форме эссе "Человек и война" 11 класс Публикация материалов в сборнике проектных технологий

Публикация материалов в сборнике проектных технологий