Слайд 2Что такое вирус?!

Вирус - программа, способная присоединяться к другим программам, создавать свои

копии и внедрять их в файлы, системные области компьютера и в сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

Слайд 3Этапы развития вирусов

Доисторический. Вирусы-легенды и документально подтверждённые инциденты на «мейнфреймах» 1970-80-х годов.

«Доинтернетовский». В основном ему присущи «классические вирусы» для MS-DOS.

Интернет-этап. Многочисленные черви, эпидемии, приводящие к колоссальным убыткам.

Современный, криминальный этап. Использование интернета в преступных целях.

Слайд 4Признаки проявления вирусов

прекращение работы или неправильная работа ранее успешно функционировавших программ

медленная работа

компьютера

невозможность загрузки операционной системы

исчезновение файлов и каталогов или искажение их содержимого

изменение даты и времени модификации файлов

изменение размеров файлов

неожиданное значительное увеличение количества файлов на диске

существенное уменьшение размера свободной оперативной памяти

вывод на экран непредусмотренных сообщений или изображений

подача непредусмотренных звуковых сигналов

частые зависания и сбои в работе компьютера

Слайд 5Каналы распространения

Накопители

Электронная почта

Системы обмена мгновенными сообщениями

Веб-страницы

Интернет и локальные сети

Слайд 6Типология вирусов

Стандартные COM-EXE-TSR – вирусы

"Стелс"-вирусы

Полиморфные вирусы

Макровирусы

Трояны

Перезаписывающие вирусы

Вирусы-компаньоны

Вирусы-звенья

Файловые черви

Паразитические

вирусы

Слайд 7Стандартные COM-EXE-TSR-вирусы

Проникают в различные выполняемые файлы, сектора дисков и в оперативную память,

вирусы обживают новую среду обитания: плодятся и размножаются. Создаются новые копии вируса и поражаются новые объекты. Обычно эти вирусы довольно примитивны. Обнаружить их можно практически сразу по некорректной работе компьютерной системы, уменьшению количества доступных системных ресурсов(например, дисковой и оперативной памяти) либо по изменению длины выполняемых файлов.

Слайд 8"Стелс"-вирусы

Представители этого класса используют различные средства для маскировки своего присутствия в системе.

Обычно это достигается путём перехвата ряда системных функций, ответственных за работу с файлами. "Стелс"- технологии делают невозможным обнаружение вируса без специального инструментария. Вирус маскирует и приращение длины поражённого объекта (файла), и своё тело в нём, "подставляя" вместо себя "здоровую" часть файла.

Слайд 9Полиморфные вирусы

Эти вирусы используют специальные механизмы, которые затрудняют их обнаружение. Обычно такие

вирусы содержат код генерации шифровщика и расшифровщика собственного тела. Создаваемые генератором шифровщики (и соответствующие расшифровщики) обычно изменяются во времени. В полиморфных вирусах расшифровщик не является постоянным - для каждого инфицированного файла он свой. По этой причине зачастую нельзя установить инфицированный файл по характерной для данного вируса строке (сигнатуре). Вследствие этого некоторые антивирусные средства в принципе не ловят полиморфные вирусы (наглядный пример такого рода - весьма популярный антивирус Aidstest).

Слайд 10Макровирусы

Они используют возможности макроязыков, встроенных в различные системы обработки информации (текстовые редакторы,

электронные таблицы и т.п.). Сегодня подобные вирусы широко распространены в системах MS Word и Exel. В этих пакетах вирусы захватывают управление при открытии или закрытии заражённого файла, перехватывают некоторые файловые функции и затем заражают файлы, к которым происходит обращение. В какой-то степени подобные вирусы можно назвать "резидентными", так как они активны только в своей среде - соответствующем приложении. Особенностью таких вирусов является то, что они способны "жить" не только на отдельных компьютерах, а быстро распространяться по сети на все машины, где возможна работа соответствующих приложений.

Слайд 11Трояны

Трояны способны, например, перехватывать введенные пользователем пароли и записывать их в файл

или пересылать автору. В этом и заключается основное, на мой взгляд, отличие троянов от вирусов: вирусы самодостаточны, а трояны должны "связываться" со своим автором. То есть если бороться с вирусами можно только одним способом - вылавливать и уничтожать, - то для защиты от троянов можно перекрыть им возможность связи с автором.

Слайд 12Перезаписывающие вирусы

Вирусы данного типа записывают своё тело вместо кода программы, не

изменяя названия исполняемого файла, вследствие чего исходная программа перестаёт запускаться. При запуске программы выполняется код вируса, а не сама программа.

Слайд 13Вирусы-компаньоны

Создают свою копию на месте заражаемой программы, но в отличие от перезаписываемых

не уничтожают оригинальный файл, а переименовывают или перемещают его.

Слайд 14Вирусы-компаньоны

Создают свою копию на месте заражаемой программы, но в отличие от перезаписываемых

не уничтожают оригинальный файл, а переименовывают или перемещают его.

Слайд 15Вирусы-звенья

Не изменяют код программы, а заставляют операционную систему выполнить собственный код,

изменяя адрес местоположения на диске заражённой программы на собственный адрес. После выполнения кода вируса управление обычно передаётся вызываемой пользователем программе.

Слайд 16Файловые черви

Файловые черви создают собственные копии с привлекательными для пользователя названиями

(например, Game.exe, install.exe и др.) в надежде на то, что пользователь их запустит.

Слайд 17Паразитические вирусы

Файловые вирусы, изменяющие содержимое файла, добавляя в него свой код.

При этом заражённая программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы. Код вируса выполняется перед, после или вместе с программой, в зависимости от места внедрения вируса в программу.

Слайд 18Методики обнаружения и защиты от вирусов

Сканирование

Эвристический анализ

Обнаружение изменений

Резидентные мониторы

Вакцинирование программ

Аппаратная защита от

вирусов

Слайд 19Сканирование

Антивирусная программа последовательно просматривает проверяемые файлы в поиске сигнатур известных вирусов. Под

сигнатурой понимается уникальная последовательность байт, принадлежащая вирусу, и не встречающаяся в других программах.

Слайд 20Эвристический анализ

Антивирусные программы, реализующие метод эвристического анализа, проверяют программы и загрузочные секторы

дисков и дискет, пытаясь обнаружить в них код, характерный для вирусов.

Слайд 21Обнаружение изменений

Антивирусные программы могут предварительно запомнить характеристики всех областей диска, которые подвергаются

нападению вируса, а затем периодически проверять их (отсюда происходит их название программы-ревизоры). Если будет обнаружено изменение, тогда возможно что на компьютер напал вирус.

Слайд 22Резидентные мониторы

Резидентный монитор сообщит пользователю, если какая-либо программа попытается изменить загрузочный сектор

жесткого диска или дискеты, выполнимый файл.

Слайд 23Вакцинирование программ

Для того, чтобы человек смог избежать некоторых заболеваний, ему делают прививку.

Существует способ защиты программ от вирусов, при котором к защищаемой программе присоединяется специальный модуль контроля, следящий за ее целостностью. При этом может проверяться контрольная сумма программы или какие-либо другие характеристики. Когда вирус заражает вакцинированный файл, модуль контроля обнаруживает изменение контрольной суммы файла и сообщает об этом пользователю.

Слайд 24Аппаратная защита от вирусов

На сегодняшний день одним из самых надежных способов защиты

компьютеров от нападений вирусов являются аппаратно-программные средства. Обычно они представляют собой специальный контроллер, вставляемый в один из разъемов расширения компьютера и программное обеспечение, управляющее работой этого контроллера

Слайд 25Киберпреступность

Поскольку компьютерному хакерству уже больше 30 лет, у правительств было достаточно времени,

чтобы разработать и принять ряд законов по борьбе с киберпреступностью. В настоящее время почти во всех развитых странах в той или иной форме имеется набор законодательных актов, посвященных противостоянию хакерству и электронным кражам информации, которое можно использовать для наказания киберпреступников. Часто предпринимаются попытки сделать подобные законы еще более строгими, настолько, что иногда этому начинают противиться организации по защите свободы распространения информации.

Слайд 26Наказания за киберпреступления

Кэвин Митник самый знаменитый «черный» хакер, был пойман компьютерным экспертом

Цутому Симамура. Митника приговорили к 46 месяцам реального и трем годам условного заключения. Вдобавок его обязали выплатить множество штрафов.

Слайд 27Владимир Левин, русский компьютерный эксперт, взломавший сеть Citibank и укравший 10 млн

USD. Его арестовал Интерпол в Великобритании в 1995 году. Суд приговорил Владимира к 3 годам лишения свободы и штрафу в 240015 USD

Слайд 28Матеас Калин, румынский хакер, был арестован вместе с пятью гражданами США по

обвинению в краже более 10 млн USD у компании Ingram Micro из Санта-Аны, Калифорния. В настоящее время (конец 2004 года) Матеас и его сообщники ожидают решения суда, которое грозит обернуться 90 годами тюремного заключения.

Панорамна фотозйомка

Панорамна фотозйомка СИСТЕМА ОПЛАТЫ ТРУДА ТК РФ СТАТЬЯ 135 «Установление заработной платы» Заработная плата работнику устанавливается трудовым договор

СИСТЕМА ОПЛАТЫ ТРУДА ТК РФ СТАТЬЯ 135 «Установление заработной платы» Заработная плата работнику устанавливается трудовым договор Воротники

Воротники Эссе на английском

Эссе на английском Раны, способы остановки кровотечений

Раны, способы остановки кровотечений Я умею ставить цели и достигать их

Я умею ставить цели и достигать их «Автоматизированная среда аттестации (АСА)»

«Автоматизированная среда аттестации (АСА)» Агентство по ипотечному жилищному кредитованию

Агентство по ипотечному жилищному кредитованию ФГУП машиностроительный завод им. Дзержинского

ФГУП машиностроительный завод им. Дзержинского Типы персональных компьютеров

Типы персональных компьютеров БАНК УРАЛСИБ НА РЫНКЕ Жилищно-коммунальных услуг

БАНК УРАЛСИБ НА РЫНКЕ Жилищно-коммунальных услуг РБС-Сеть — ваша партнёрская программа

РБС-Сеть — ваша партнёрская программа Правильные многогранники:

Правильные многогранники: Учимся делать салфетки

Учимся делать салфетки Зрительный диктант3

Зрительный диктант3 Петербург Достоевского

Петербург Достоевского Центр практических навыков СтГМА

Центр практических навыков СтГМА фрезерование

фрезерование Основы религиозных культур и светской этики

Основы религиозных культур и светской этики Человек и человечность. Что такое гуманизм

Человек и человечность. Что такое гуманизм Концепт для косметологической клиники

Концепт для косметологической клиники Вибродиагностика насосно-компрессорного оборудования

Вибродиагностика насосно-компрессорного оборудования Пищеварительная система у позвоночных животных

Пищеварительная система у позвоночных животных Индийско-российская программа развития телекоммуникаций и информационных технологий

Индийско-российская программа развития телекоммуникаций и информационных технологий Антонис ван Дейк и Снейдерс

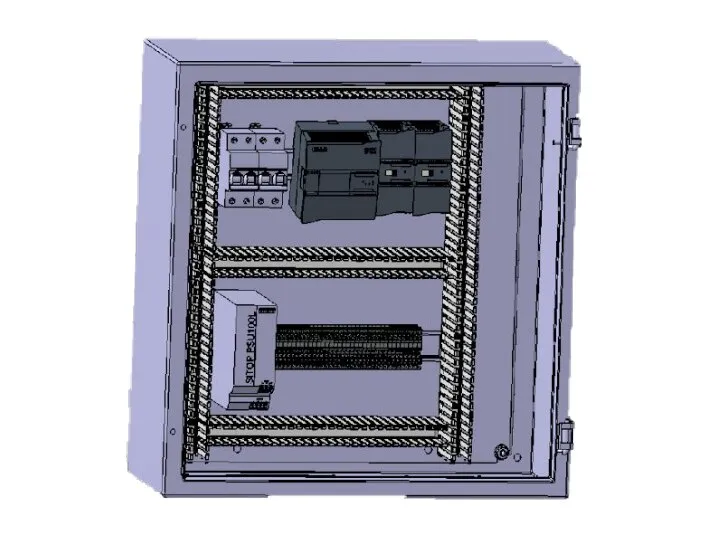

Антонис ван Дейк и Снейдерс Электрошкаф

Электрошкаф Система «ОРГСТРУКТУРА»

Система «ОРГСТРУКТУРА» Терроризм угроза обществу

Терроризм угроза обществу