Анализ рисков информационной безопасности с помощью нейронных сетей и нечетких когнитивных карт. Лекция 9

Содержание

- 2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ Информационная безопасность (ИБ) – это состояние защищенности информационной среды. Кибербезопасность – это совокупность методов,

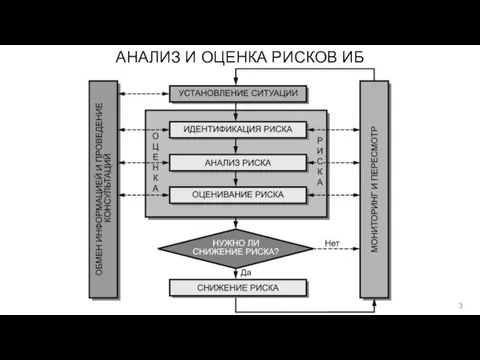

- 3. АНАЛИЗ И ОЦЕНКА РИСКОВ ИБ

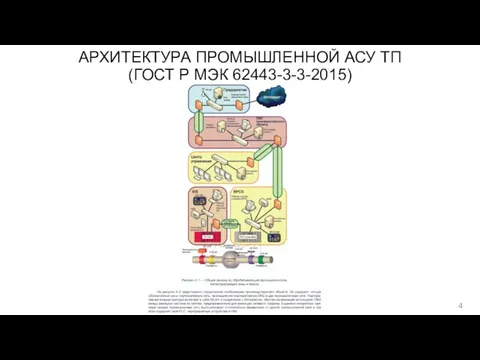

- 4. АРХИТЕКТУРА ПРОМЫШЛЕННОЙ АСУ ТП (ГОСТ Р МЭК 62443-3-3-2015)

- 5. ОПРЕДЕЛЕНИЯ (ГОСТ Р 56205-2014 IEC/TS 62443-1-1:2009) Зона безопасности – совокупность логических или физических объектов, к которым

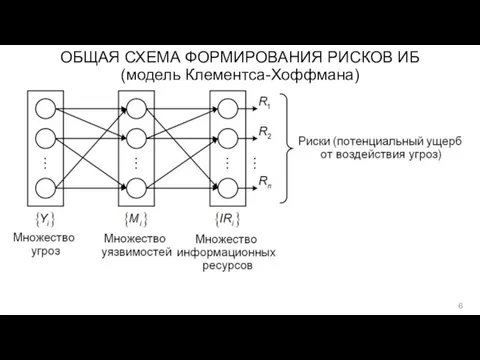

- 6. ОБЩАЯ СХЕМА ФОРМИРОВАНИЯ РИСКОВ ИБ (модель Клементса-Хоффмана)

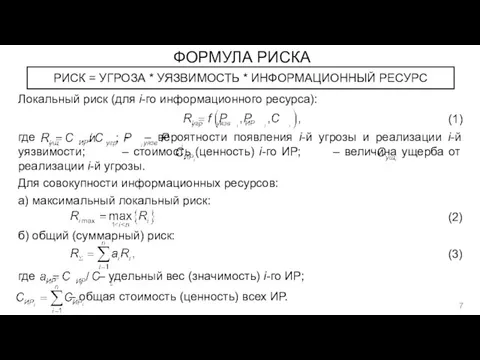

- 7. ФОРМУЛА РИСКА РИСК = УГРОЗА * УЯЗВИМОСТЬ * ИНФОРМАЦИОННЫЙ РЕСУРС Локальный риск (для i-го информационного ресурса):

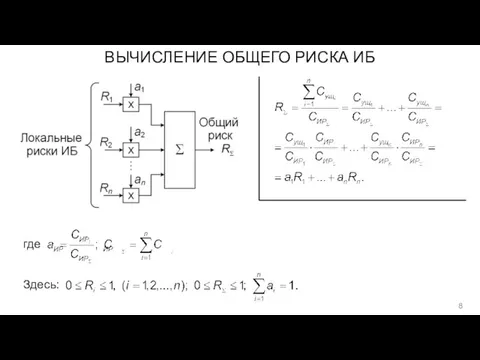

- 8. ВЫЧИСЛЕНИЕ ОБЩЕГО РИСКА ИБ где Здесь:

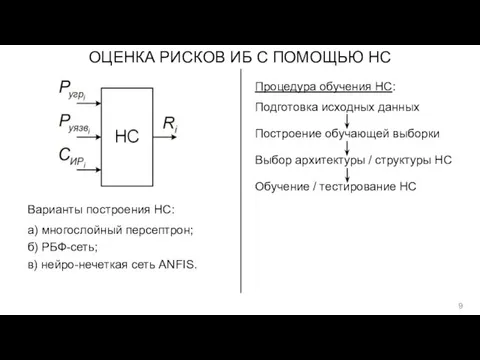

- 9. ОЦЕНКА РИСКОВ ИБ С ПОМОЩЬЮ НС Варианты построения НС: а) многослойный персептрон; б) РБФ-сеть; в) нейро-нечеткая

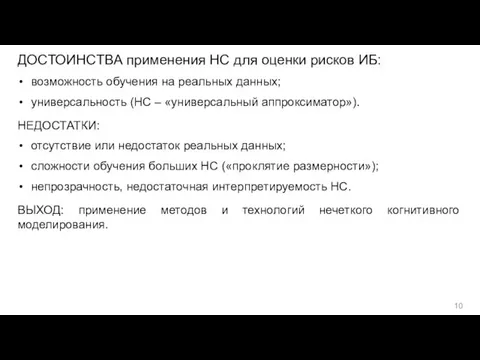

- 10. ДОСТОИНСТВА применения НС для оценки рисков ИБ: возможность обучения на реальных данных; универсальность (НС – «универсальный

- 11. НЕЧЕТКАЯ КОГНИТИВНАЯ КАРТА (Fuzzy Cognitive Map) – это модель системы (проблемы, ситуации) в форме ориентированного графа,

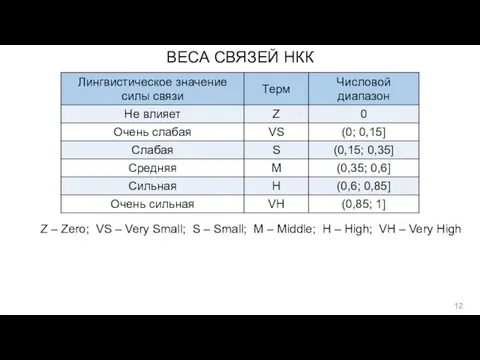

- 12. ВЕСА СВЯЗЕЙ НКК Z – Zero; VS – Very Small; S – Small; M – Middle;

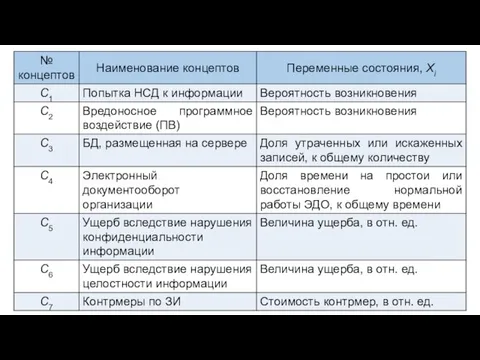

- 13. ПРИМЕР ПОСТРОЕНИЯ НКК Требуется оценить риски нарушения конфиденциальности (C5) и целостности (C6) информации, вызванные попыткой НСД

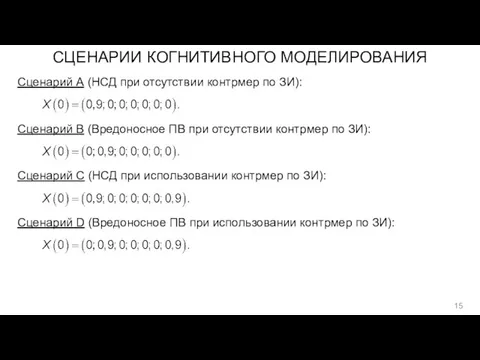

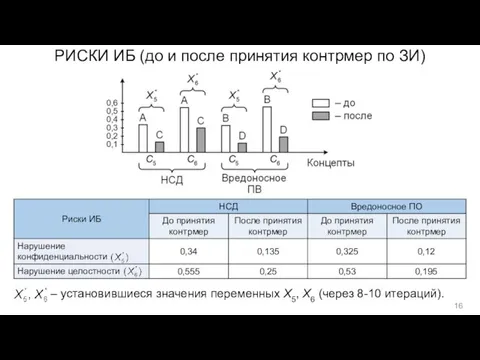

- 15. СЦЕНАРИИ КОГНИТИВНОГО МОДЕЛИРОВАНИЯ Сценарий А (НСД при отсутствии контрмер по ЗИ): Сценарий B (Вредоносное ПВ при

- 16. РИСКИ ИБ (до и после принятия контрмер по ЗИ) – установившиеся значения переменных X5, X6 (через

- 17. ДРУГИЕ КЛАССЫ НКК Преимущества НКК по сравнению с НС: наглядность; прозрачность (интерпретируемость). Но: субъективность в выборе

- 19. Скачать презентацию

Техническое обслуживание и ремонт блока питания устройства Бегущая строка (макет)

Техническое обслуживание и ремонт блока питания устройства Бегущая строка (макет) Как сформировать заявку на цикл

Как сформировать заявку на цикл Изучение возможностей и синтаксиса Python: Строки и работа с файлами. 7 занятие

Изучение возможностей и синтаксиса Python: Строки и работа с файлами. 7 занятие Microsoft Power Point. Упражнения по анимации объектов, выполненных из автофигур

Microsoft Power Point. Упражнения по анимации объектов, выполненных из автофигур ВКР: Применение методов оптимизации для формирования обобщенных кодов Баркера

ВКР: Применение методов оптимизации для формирования обобщенных кодов Баркера Введение в курс Информационные технологии

Введение в курс Информационные технологии Кооперация процессов и основные аспекты ее логической организации

Кооперация процессов и основные аспекты ее логической организации Поколение ЭВМ

Поколение ЭВМ Интро. Аналитик в IT

Интро. Аналитик в IT RFID технология: Открытая библиотека

RFID технология: Открытая библиотека Жизненный цикл дефекта (лекция - 6)

Жизненный цикл дефекта (лекция - 6) Вычислительная практика. Интерфейс

Вычислительная практика. Интерфейс Сетевые адаптеры

Сетевые адаптеры Программирование на языке Паскаль. Простейшие программы

Программирование на языке Паскаль. Простейшие программы Запросы с групповыми операциями

Запросы с групповыми операциями Системы диспетчерского контроля на новой элементной базе

Системы диспетчерского контроля на новой элементной базе Сложные условия. Язык программирования Pascal

Сложные условия. Язык программирования Pascal История вычислительных сетей Автор Skyfury Sparkle

История вычислительных сетей Автор Skyfury Sparkle Копия SQL_SBORKA

Копия SQL_SBORKA Параллельное программирование. Программирование взаимодействующих процессов

Параллельное программирование. Программирование взаимодействующих процессов Подключение к удаленному рабочему столу

Подключение к удаленному рабочему столу События объекта TForm

События объекта TForm Объекты(продолжение). Массивы. Деструктуризация

Объекты(продолжение). Массивы. Деструктуризация Базовые теги. Урок 2

Базовые теги. Урок 2 Интерактивные студенческие медиагруппы

Интерактивные студенческие медиагруппы Базы данных и информационные системы

Базы данных и информационные системы Python

Python Ключевые вопросы для обсуждения на текущий период

Ключевые вопросы для обсуждения на текущий период