Содержание

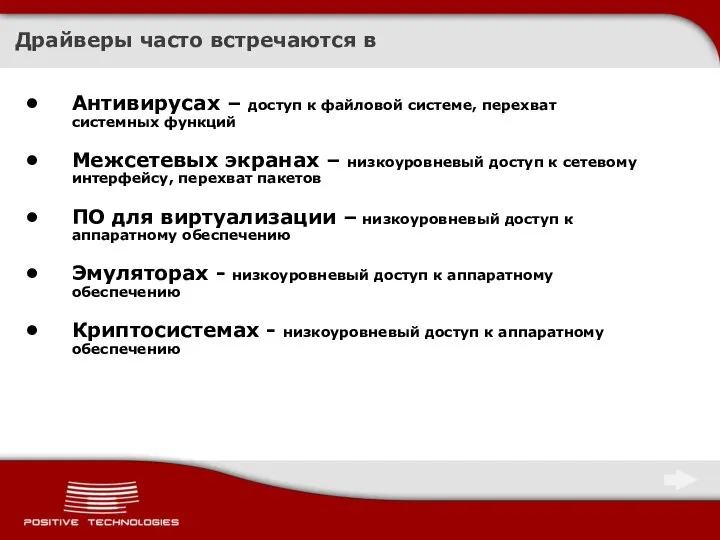

- 2. Драйверы часто встречаются в Антивирусах – доступ к файловой системе, перехват системных функций Межсетевых экранах –

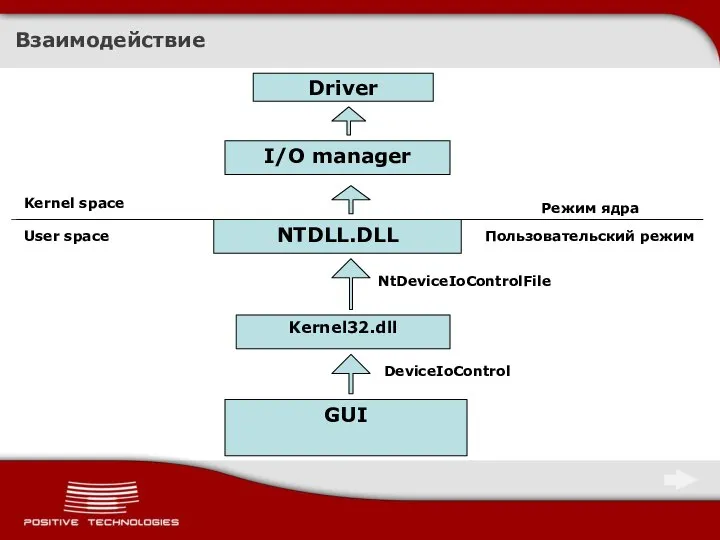

- 3. Взаимодействие GUI NTDLL.DLL I/O manager Driver Kernel space User space Режим ядра Пользовательский режим NtDeviceIoControlFile Kernel32.dll

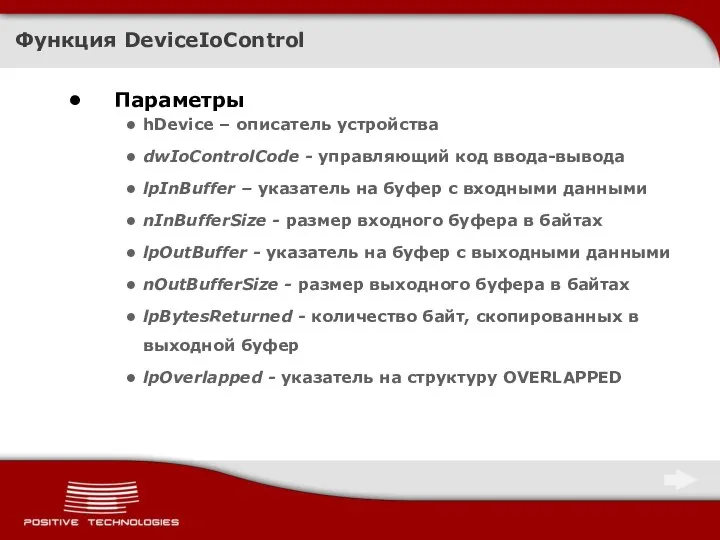

- 4. Функция DeviceIoControl Параметры hDevice – описатель устройства dwIoControlCode - управляющий код ввода-вывода lpInBuffer – указатель на

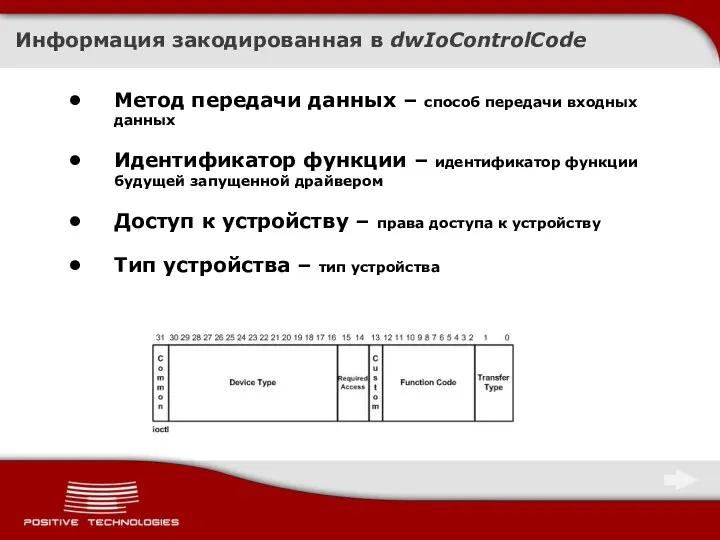

- 5. Информация закодированная в dwIoControlCode Метод передачи данных – способ передачи входных данных Идентификатор функции – идентификатор

- 6. Методы передачи входных данных METHOD_BUFFERED METHOD_IN_DIRECT METHOD_OUT_DIRECT METHOD_NEITHER

- 7. Метод: METHOD_BUFFERED Проверка входных параметров функциями ProbeForRead, ProbeForWrite I/O manager выделяет память в пространстве ядра Объём

- 8. Метод: METHOD_IN_DIRECT, METHOD_OUT_DIRECT Проверка входных параметров функциями ProbeForWrite, ProbeForRead I/O manager выделяет память в пространстве ядра

- 9. Метод: METHOD_NEITHER I/O manager передаёт указатели на данные без какой-либо проверки Отсутствуют проверки ProbeForRead, ProbeForWrite Все

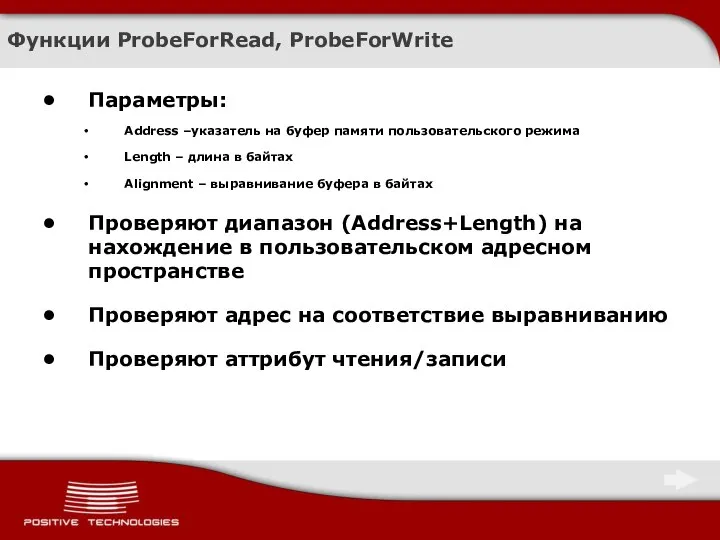

- 10. Функции ProbeForRead, ProbeForWrite Параметры: Address –указатель на буфер памяти пользовательского режима Length – длина в байтах

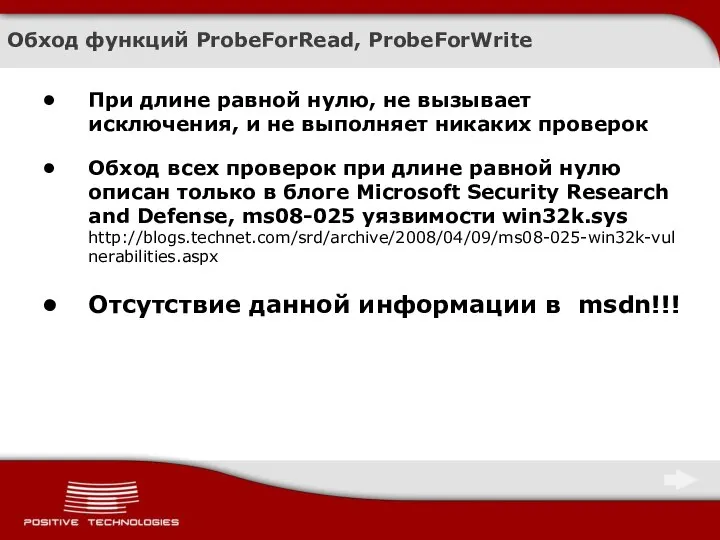

- 11. Обход функций ProbeForRead, ProbeForWrite При длине равной нулю, не вызывает исключения, и не выполняет никаких проверок

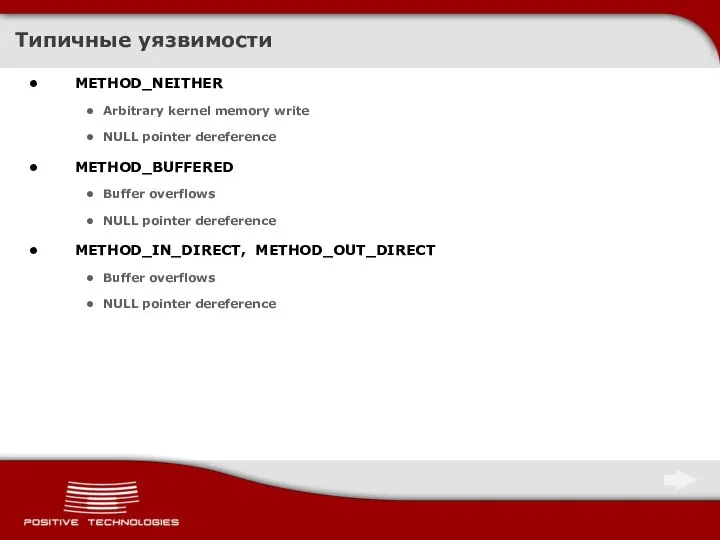

- 12. Типичные уязвимости METHOD_NEITHER Arbitrary kernel memory write NULL pointer dereference METHOD_BUFFERED Buffer overflows NULL pointer dereference

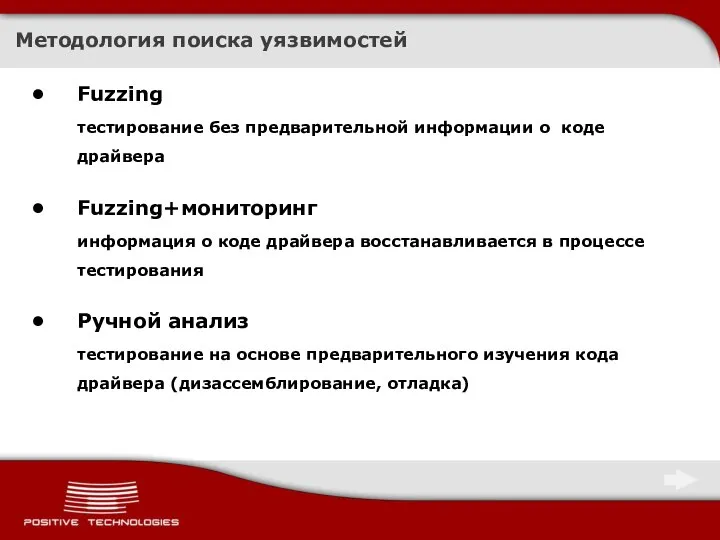

- 13. Методология поиска уязвимостей Fuzzing тестирование без предварительной информации о коде драйвера Fuzzing+мониторинг информация о коде драйвера

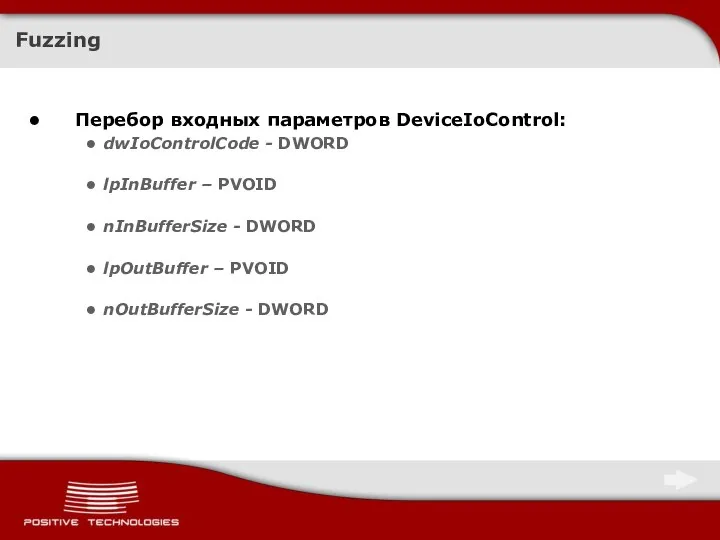

- 14. Fuzzing Перебор входных параметров DeviceIoControl: dwIoControlCode - DWORD lpInBuffer – PVOID nInBufferSize - DWORD lpOutBuffer –

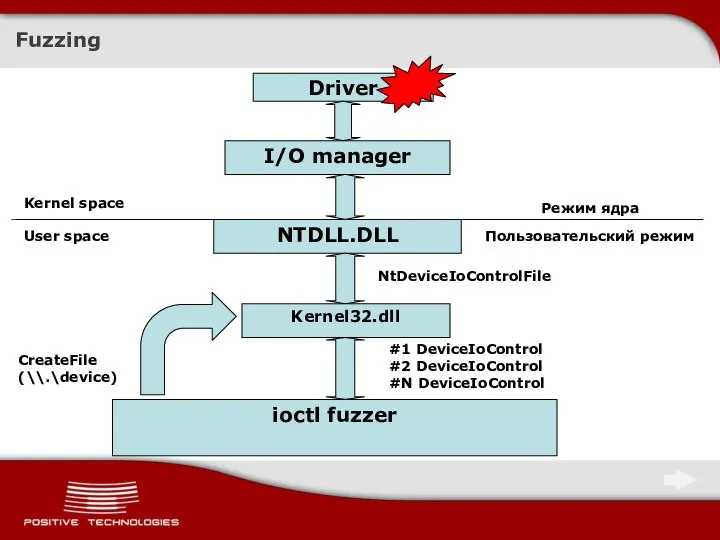

- 15. Fuzzing ioctl fuzzer NTDLL.DLL I/O manager Driver Kernel space User space Режим ядра Пользовательский режим #1

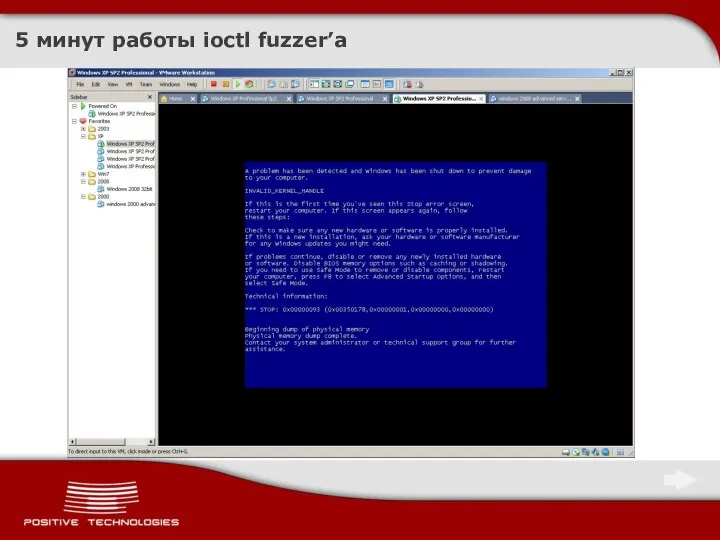

- 16. 5 минут работы ioctl fuzzer’a

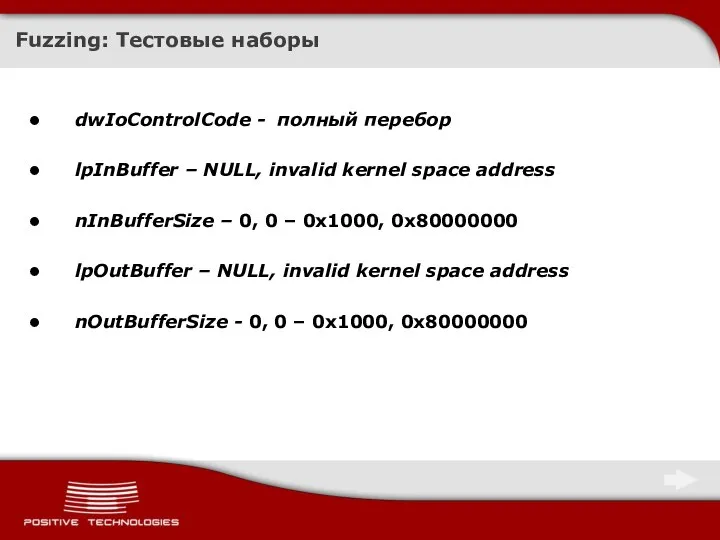

- 17. Fuzzing: Тестовые наборы dwIoControlCode - полный перебор lpInBuffer – NULL, invalid kernel space address nInBufferSize –

- 18. Fuzzing: Плюсы и минусы Плюсы Лёгкий в реализации(40 строк C кода) Неплохие результаты Минусы Пропуск уязвимостей,

- 19. Fuzzing+мониторинг Отслеживание прохода для определённого тестового набора данных(Code coverage) Протоколирование состояний контекста(Data flow) Протоколирование “падений” Генерация

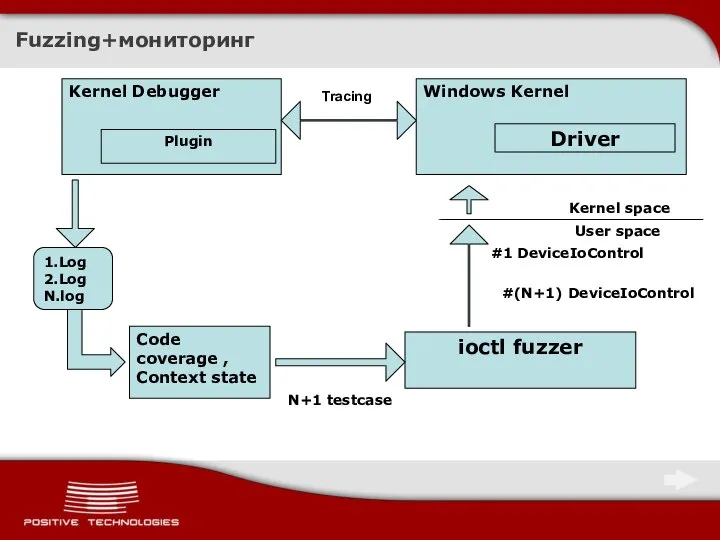

- 20. Windows Kernel Fuzzing+мониторинг ioctl fuzzer Driver #1 DeviceIoControl Kernel Debugger Plugin 1.Log 2.Log N.log Code coverage

- 21. Fuzzing+мониторинг: Плюсы и минусы Плюсы Покрытие кода для конкретного тестового набора Протоколирование найденной уязвимости Минусы Сложность

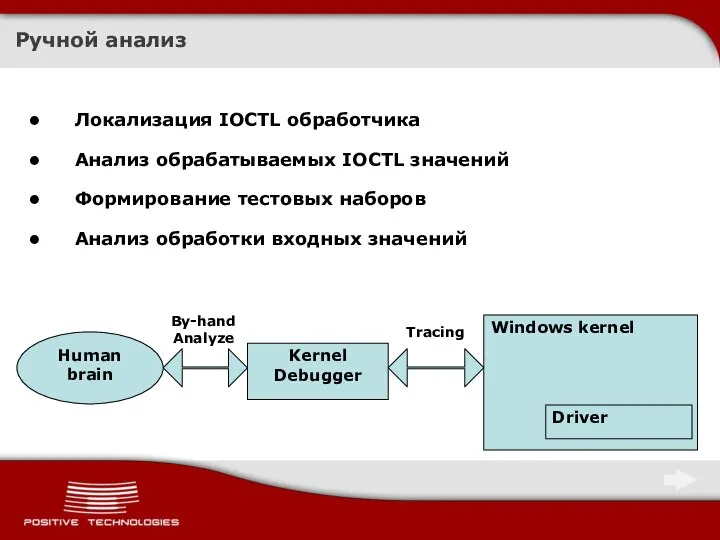

- 22. Ручной анализ Локализация IOCTL обработчика Анализ обрабатываемых IOCTL значений Формирование тестовых наборов Анализ обработки входных значений

- 23. Ручной анализ: Плюсы и минусы Плюсы Нахождение наибольшего количества уязвимостей Лучший в комбинации с fuzzing подходом

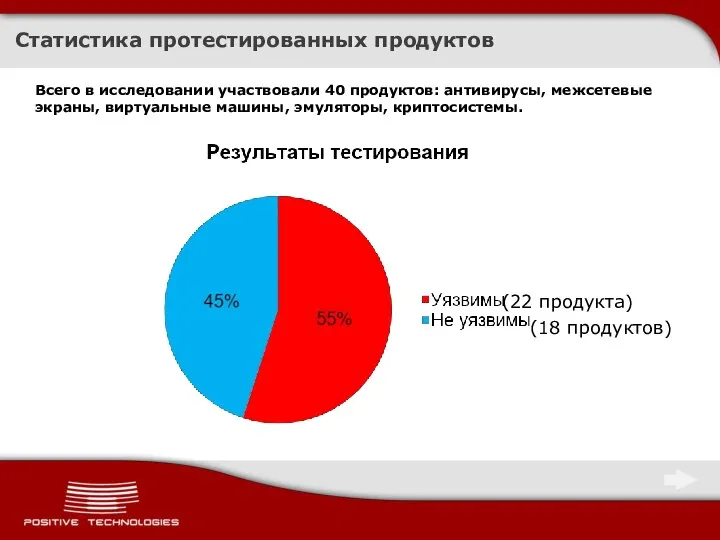

- 24. Статистика протестированных продуктов Всего в исследовании участвовали 40 продуктов: антивирусы, межсетевые экраны, виртуальные машины, эмуляторы, криптосистемы.

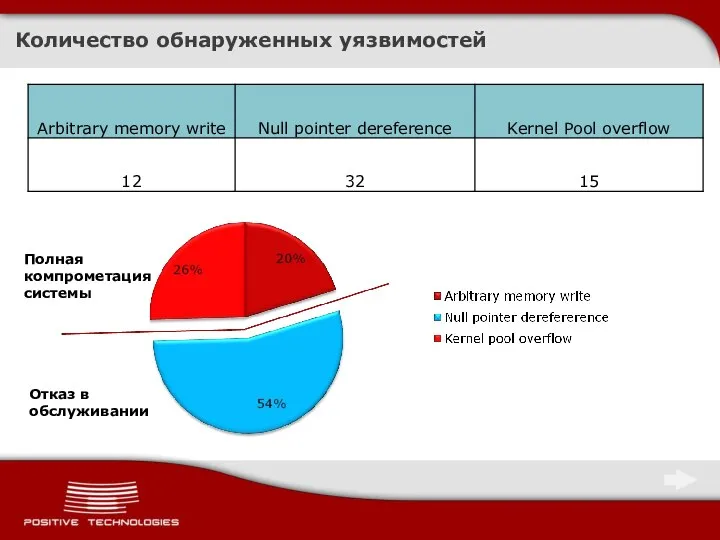

- 25. Количество обнаруженных уязвимостей Полная компрометация системы Отказ в обслуживании

- 26. Сравнение методов поиска уязвимостей

- 27. Пути решения IoCreateDeviceSecure – безопасное создание устройства(Microsoft, Dr. Web) PsGetCurrentProcessId – проверка идентификатора процесса(Eset) KeGetPreviousMode –

- 28. Выводы Тестирование драйверов в большинстве компаний не проводится Большое количество уязвимостей, которые можно быстро обнаружить и

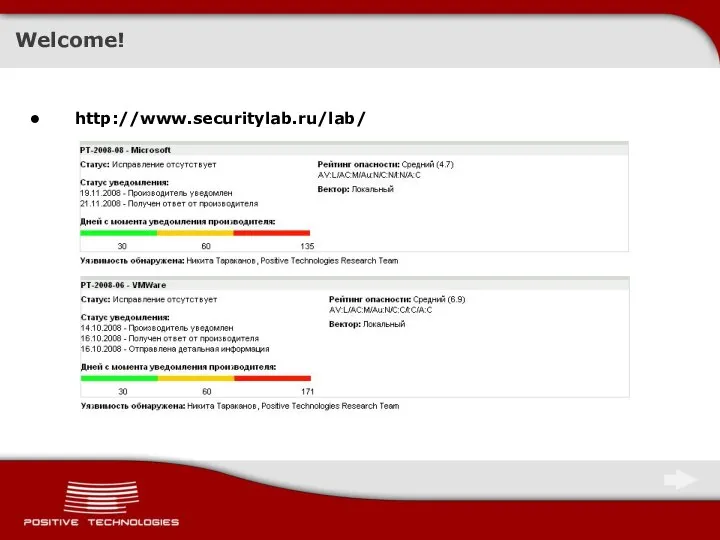

- 29. Welcome! http://www.securitylab.ru/lab/

- 30. Будущие исследования Полные результаты исследования и детальная информация по методам поиска уязвимостей будут опубликованы на сайте

- 31. Никита Тараканов [email protected] Вопросы?

- 32. PT Research Team Раздел "Лаборатория" www.securitylab.ru/lab на портале SecurityLab публикует уязвимости, обнаруженные в программном и аппаратном

- 34. Скачать презентацию

Information Technologies. Работа в области тестирования, разработки и продвижения интернет ресурсов

Information Technologies. Работа в области тестирования, разработки и продвижения интернет ресурсов Классификации компьютерных сетей Ганицев САД-21

Классификации компьютерных сетей Ганицев САД-21 Работы Цыпляковой Н.А. в CorelDraw, Photoshop, AutoCAD & Marvelous

Работы Цыпляковой Н.А. в CorelDraw, Photoshop, AutoCAD & Marvelous Инструкция по подключению к онлайн-занятиям Финансовая грамотность для старшего возраста

Инструкция по подключению к онлайн-занятиям Финансовая грамотность для старшего возраста Безотходный образ жизни. Передача

Безотходный образ жизни. Передача Социальная инженерия

Социальная инженерия Алгоритмическая конструкция следование

Алгоритмическая конструкция следование Информационные технологии вокруг нас, в мире и в Беларуси (2)

Информационные технологии вокруг нас, в мире и в Беларуси (2) Каналы связи. Передача информации между компьютерами

Каналы связи. Передача информации между компьютерами Лексика, семантика и основные управляющие конструкции языка Java

Лексика, семантика и основные управляющие конструкции языка Java Компонент FORM (3)

Компонент FORM (3) Схемотехника электронных устройств

Схемотехника электронных устройств История развития вычислительной техники

История развития вычислительной техники Осторожно, вирус!

Осторожно, вирус! Разработка системы распознавания печатного текста

Разработка системы распознавания печатного текста Лекция 5_ОАИП_2020

Лекция 5_ОАИП_2020 Архитектура ИС Лекция №5 BIOS

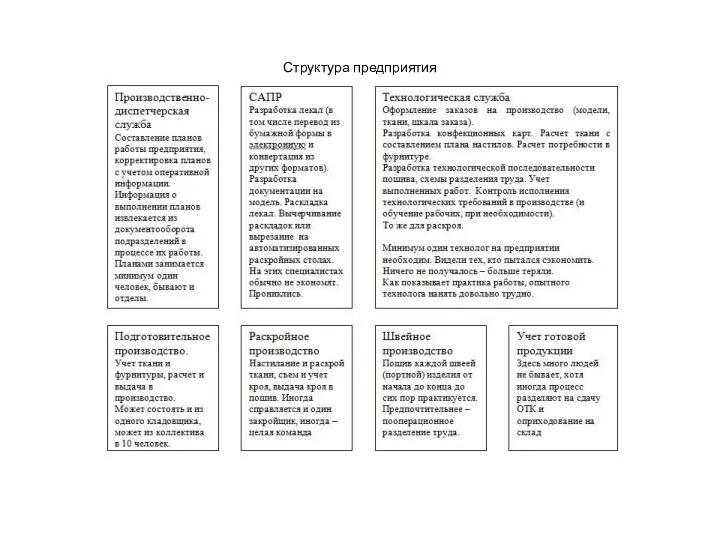

Архитектура ИС Лекция №5 BIOS Документооборот

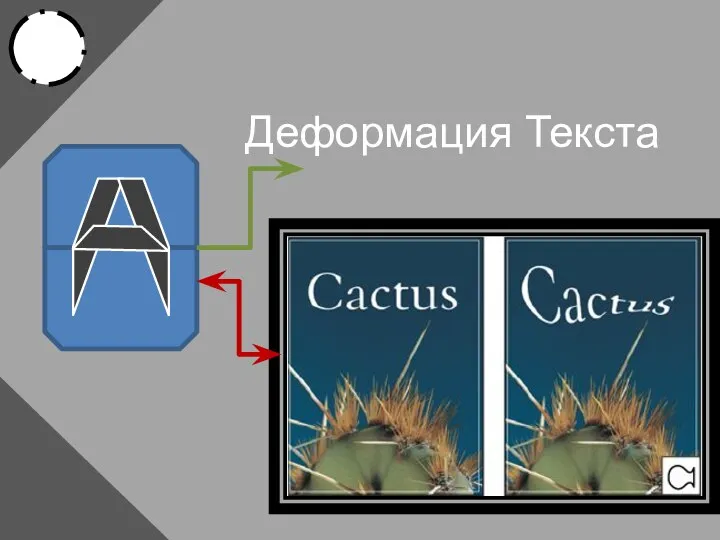

Документооборот Деформация текста

Деформация текста Дивергенция одного и того же контента, размещаемого на официальном сайте СМИ и в соцсетях

Дивергенция одного и того же контента, размещаемого на официальном сайте СМИ и в соцсетях Проектирование и создание профориентационного веб-узла

Проектирование и создание профориентационного веб-узла Книжно-иллюстративная выставка Растут, живут и чувствуют

Книжно-иллюстративная выставка Растут, живут и чувствуют Игровой аркадный автомат

Игровой аркадный автомат Таблиці в текстових документах

Таблиці в текстових документах Bnovo. IT решения для отелей

Bnovo. IT решения для отелей Модификация данных

Модификация данных Пример использования метода Монте-Карло при составлении информационной модели

Пример использования метода Монте-Карло при составлении информационной модели Установка Ubuntu

Установка Ubuntu