Содержание

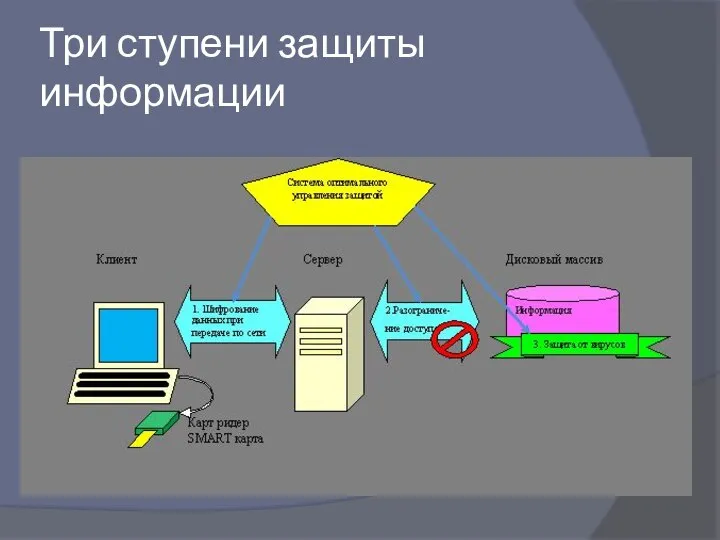

- 2. Три ступени защиты информации

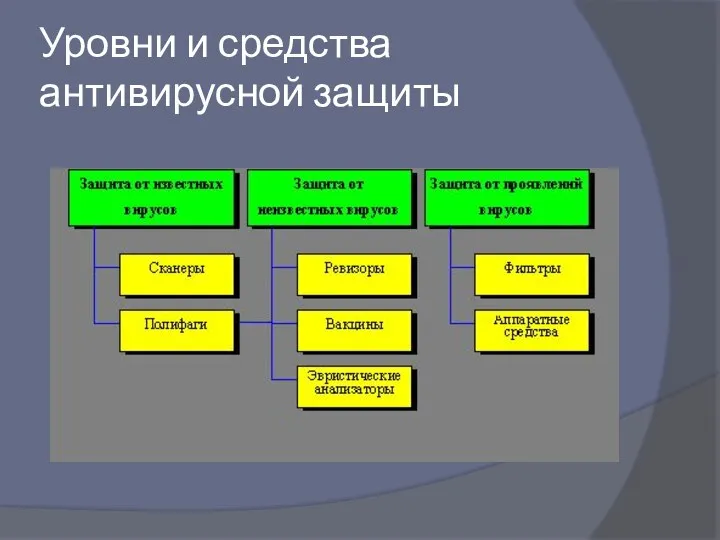

- 3. Уровни и средства антивирусной защиты

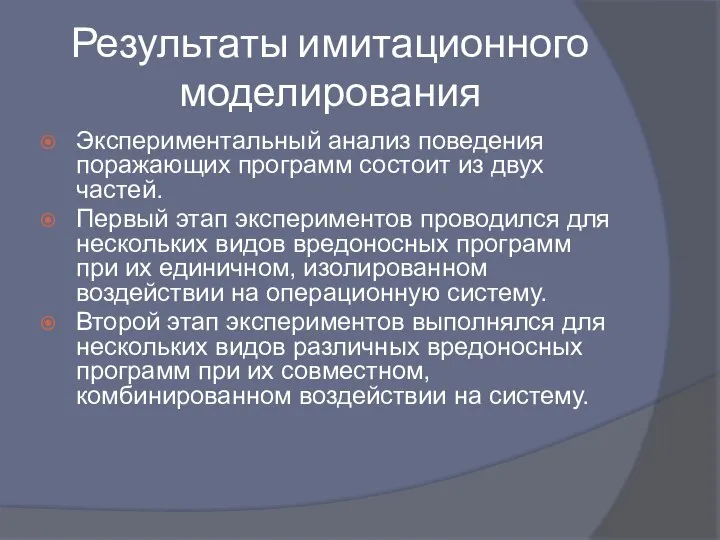

- 4. Результаты имитационного моделирования Экспериментальный анализ поведения поражающих программ состоит из двух частей. Первый этап экспериментов проводился

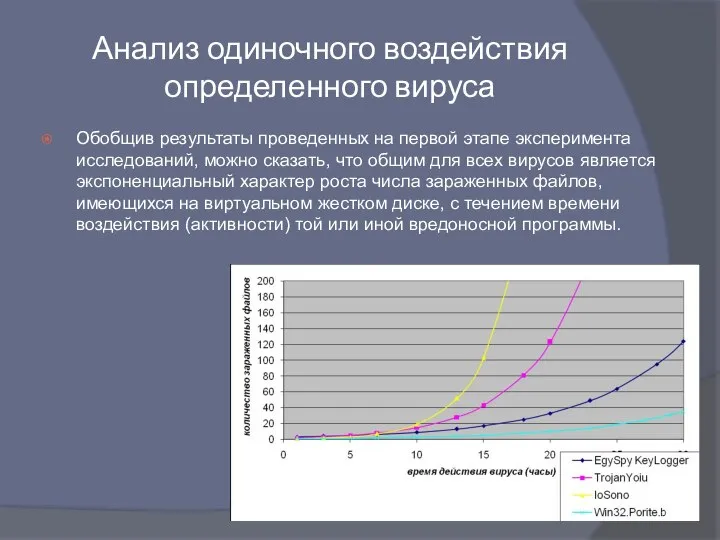

- 5. Анализ одиночного воздействия определенного вируса Обобщив результаты проведенных на первой этапе эксперимента исследований, можно сказать, что

- 6. Эффективная борьба с вирусами Работа любого антивирусного сканера определяется тремя функциями: Сканирование памяти компьютера на предмет

- 7. Количественные зависимости Затраты времени Т1 на сканирование памяти компьютера прямо пропорциональны частоте запуска сканера f: T1

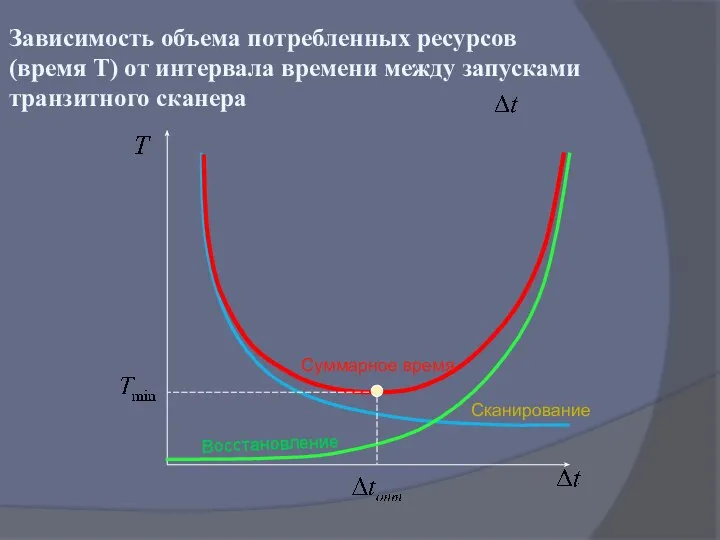

- 8. Зависимость объема потребленных ресурсов (время Т) от интервала времени между запусками транзитного сканера Восстановление Сканирование Суммарное

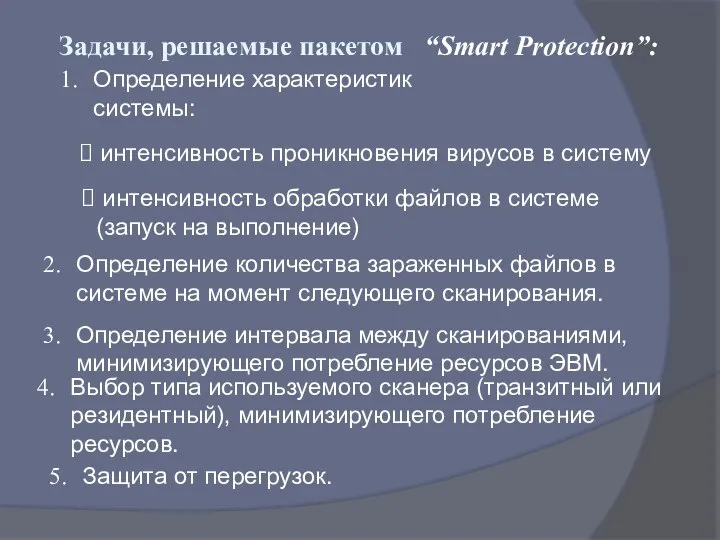

- 9. Задачи, решаемые пакетом “Smart Protection”: интенсивность проникновения вирусов в систему интенсивность обработки файлов в системе (запуск

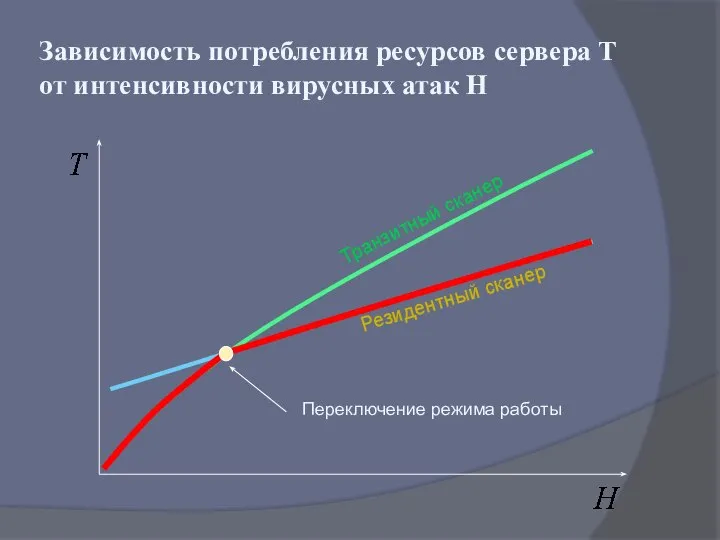

- 10. Зависимость потребления ресурсов сервера T от интенсивности вирусных атак H Транзитный сканер Резидентный сканер Переключение режима

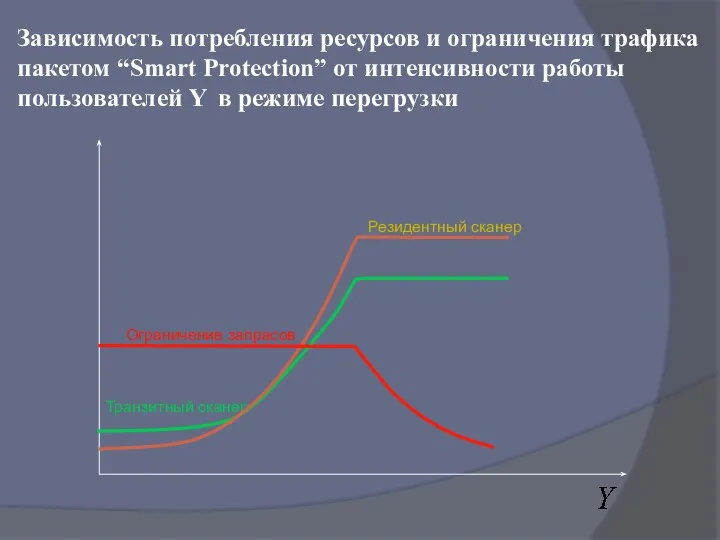

- 11. Зависимость потребления ресурсов и ограничения трафика пакетом “Smart Protection” от интенсивности работы пользователей Y в режиме

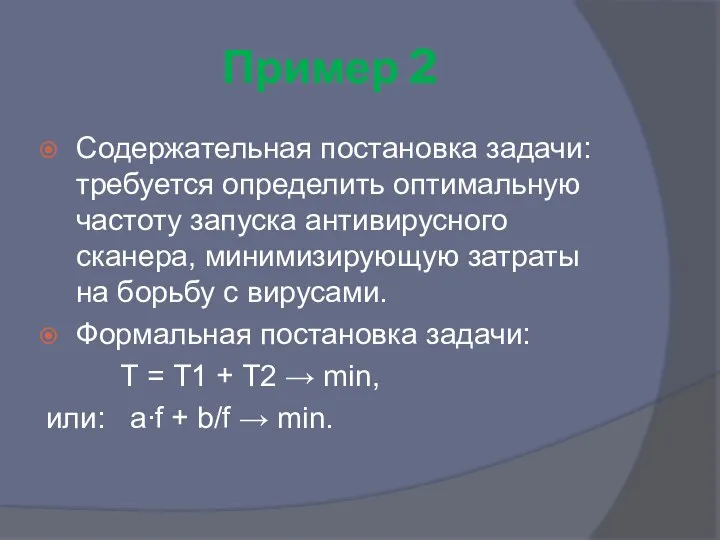

- 12. Пример 2 Содержательная постановка задачи: требуется определить оптимальную частоту запуска антивирусного сканера, минимизирующую затраты на борьбу

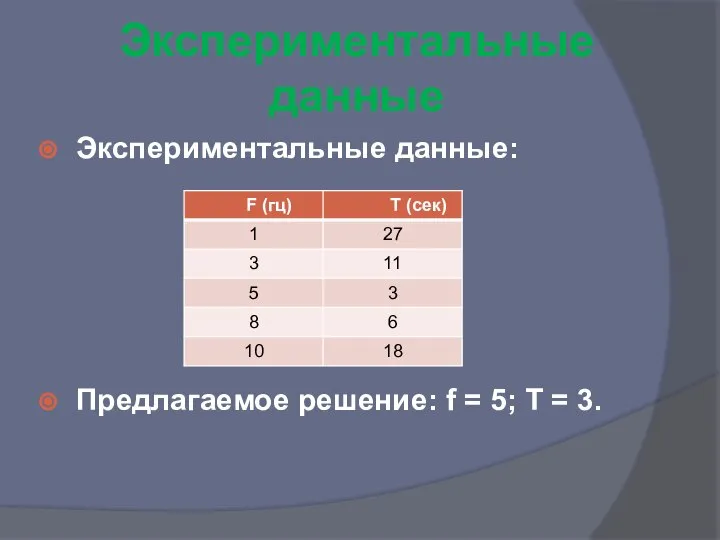

- 13. Экспериментальные данные Экспериментальные данные: Предлагаемое решение: f = 5; T = 3.

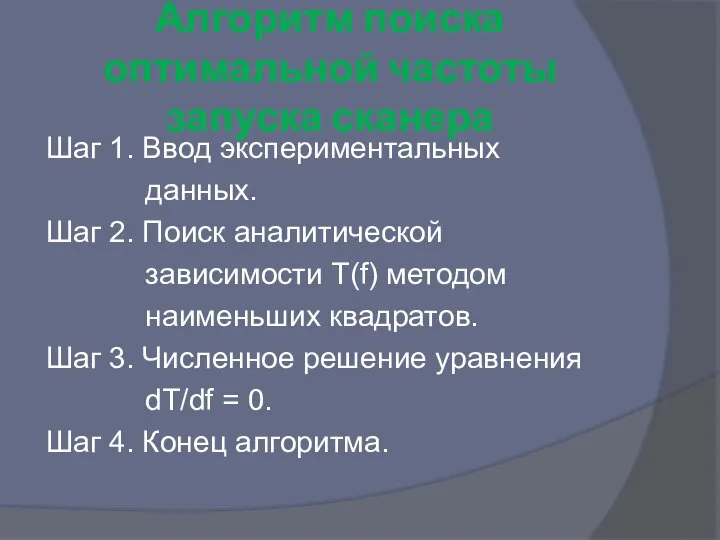

- 14. Алгоритм поиска оптимальной частоты запуска сканера Шаг 1. Ввод экспериментальных данных. Шаг 2. Поиск аналитической зависимости

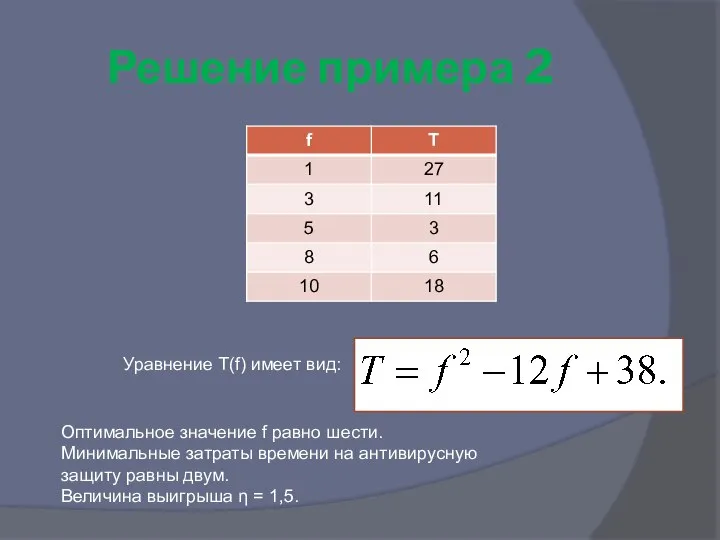

- 15. Решение примера 2 Уравнение T(f) имеет вид: Оптимальное значение f равно шести. Минимальные затраты времени на

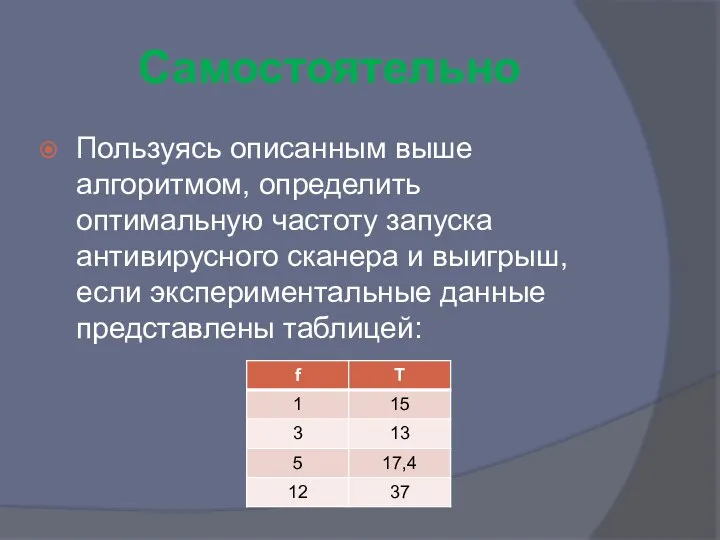

- 16. Самостоятельно Пользуясь описанным выше алгоритмом, определить оптимальную частоту запуска антивирусного сканера и выигрыш, если экспериментальные данные

- 18. Скачать презентацию

Глобальная компьютерная сеть Интернета и её ресурсы

Глобальная компьютерная сеть Интернета и её ресурсы Текстовые документы

Текстовые документы Презентация на тему Поколение ЭВМ

Презентация на тему Поколение ЭВМ  Дополненная реальность AR

Дополненная реальность AR Объектно-ориентированное программирование в С++

Объектно-ориентированное программирование в С++ Модель текстового документа

Модель текстового документа Электронная библиотека тюменского писателя

Электронная библиотека тюменского писателя Оценка достоверности интернет-источников

Оценка достоверности интернет-источников Рекуррентная сеть Хопфилда

Рекуррентная сеть Хопфилда Виды профессиональной информационной деятельности

Виды профессиональной информационной деятельности Инструкция по работе с ЭБС BOOK.RU

Инструкция по работе с ЭБС BOOK.RU Реализация алгоритмов в компьютере. Язык С++. Лекция 2

Реализация алгоритмов в компьютере. Язык С++. Лекция 2 Система управления инцидентами безопасности и корреляции событий (SIEM) с применением технологий искусственного интеллекта

Система управления инцидентами безопасности и корреляции событий (SIEM) с применением технологий искусственного интеллекта Словесное описание модели

Словесное описание модели Компьютер в жизни школьника – это целый мир

Компьютер в жизни школьника – это целый мир Информационные технологии в переводческой деятельности. Локализация - Localization

Информационные технологии в переводческой деятельности. Локализация - Localization Разработка катастрофоустойчивых решений для информационных систем персональных данных

Разработка катастрофоустойчивых решений для информационных систем персональных данных Этапы развития информационных технологий

Этапы развития информационных технологий Сервис Справочная информация по объектам недвижимости в режиме online

Сервис Справочная информация по объектам недвижимости в режиме online Персональный компьютер

Персональный компьютер Курс по основам программирования на Python. Действительные числа

Курс по основам программирования на Python. Действительные числа Популяризация истории среди школьников через социальные сети

Популяризация истории среди школьников через социальные сети Информационная безопасность личности в сети

Информационная безопасность личности в сети Использование программ в режиме удаленного пользования. Изготовление электронной почты

Использование программ в режиме удаленного пользования. Изготовление электронной почты Презентация на тему Основы Web-дизайна

Презентация на тему Основы Web-дизайна  Тексты в памяти компьютера

Тексты в памяти компьютера Математические основы информатики. Восьмеричная и шестнадцатеричная системы счисления. Компьютерные системы счисления

Математические основы информатики. Восьмеричная и шестнадцатеричная системы счисления. Компьютерные системы счисления Криптография и стенография

Криптография и стенография