Слайд 2

В современном мире при стремительном развитии информационно-телекоммуникационных систем и сетей вопросы

безопасности становятся наиболее актуальными. В связи с увеличением объема информационного потока вопрос обнаружения, диагностики и дальнейшего мониторинга сетевых аномалий является одной из главных задач информационного общества

Слайд 3 В настоящее время методы обнаружения аномалий разделяются на следующие категории:

Поведенческие методы;

Методы машинного

обучения;

Методы вычислительного характера;

Методы, основанные на знаниях.

В свою очередь эти категории делятся на подклассы

Слайд 5 Система обнаружения вторжений (СОВ) – программное или аппаратное средство, предназначенное для выявления

фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин – Intrusion Detection System (IDS).

Слайд 6

Системы обнаружения вторжений используются для обнаружения некоторых типов вредоносной активности, которая

может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей)

Слайд 7

Архитектура СОВ включает:

– сенсорную подсистему, предназначенную для сбора событий, связанных с

безопасностью защищаемой системы;

– подсистему анализа, предназначенную для выявления атак и подозрительных действий на основе данных сенсоров;

– хранилище, обеспечивающее накопление первичных событий и результатов анализа;

– консоль управления, позволяющая конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ, просматривать выявленные подсистемой анализа инциденты

Слайд 8 Современные методы обнаружения вторжений базируются на нескольких основных принципах:

Сигнатурный: описывают каждую атаку

особой моделью или сигнатурой, в качестве которой могут применяться строка символов, семантическое выражение на специальном языке, формальная математическая модель

Слайд 9 Поведенческий (обнаружение аномалий): базируются не на моделях информационных атак, а на моделях

штатного функционирования ИС. Принцип работы любого из таких методов состоит в обнаружении несоответствия между текущим режимом работы ИС и режимом работы, отвечающим штатной модели данного метода. Любое несоответствие рассматривается как информационная атака. Преимущество методов данного типа – возможность обнаружения новых атак без модификации или обновления параметров модели.

Pairwise. Тестирование пар значений

Pairwise. Тестирование пар значений Возможности голосового помощника Маруся в организации

Возможности голосового помощника Маруся в организации Улучшаем монетизацию c РСЯ

Улучшаем монетизацию c РСЯ Программирование линейных алгоритмов. Начала программирования

Программирование линейных алгоритмов. Начала программирования Графическая модель издания. Часть 4

Графическая модель издания. Часть 4 Ruby - язык программирования

Ruby - язык программирования Bazele promovării produselor software

Bazele promovării produselor software RPC в NodeJS

RPC в NodeJS Кодирование информации

Кодирование информации Программирование в Lego Wedo 2.0

Программирование в Lego Wedo 2.0 Название приложения. Название кейса. Название команды. ФИО участников. Название МБУ (шаблон)

Название приложения. Название кейса. Название команды. ФИО участников. Название МБУ (шаблон) Представление информации в форме таблиц

Представление информации в форме таблиц IT Школа Samsung. Производственная гимнастика!

IT Школа Samsung. Производственная гимнастика! Исполнитель Робот. Сложные условия

Исполнитель Робот. Сложные условия Монтаж. Этапы

Монтаж. Этапы Текстовые документы и технологии их создания. Обработка текстовой информации

Текстовые документы и технологии их создания. Обработка текстовой информации Сетевой этикет

Сетевой этикет Приложение-коробка для корпоративных мероприятий

Приложение-коробка для корпоративных мероприятий Что такое gimp?

Что такое gimp? Необычные изобретения XX и XXI века

Необычные изобретения XX и XXI века Web-конструирование. Практическое занятие. Создание многостраничного сайта. 2 занятие

Web-конструирование. Практическое занятие. Создание многостраничного сайта. 2 занятие Презентация _Как устроен персональный компьютер_ (7 класс)

Презентация _Как устроен персональный компьютер_ (7 класс) Инициализация и разрушение объектов

Инициализация и разрушение объектов Библиотека в социальных сетях

Библиотека в социальных сетях Основы информационно-культурной грамотности

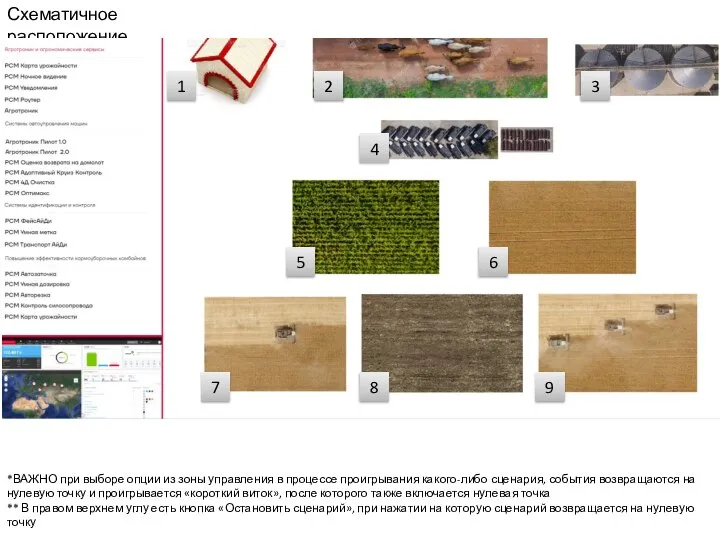

Основы информационно-культурной грамотности Схематичное расположение

Схематичное расположение Стилевое форматирование

Стилевое форматирование Основы современных информационных технологий

Основы современных информационных технологий