Содержание

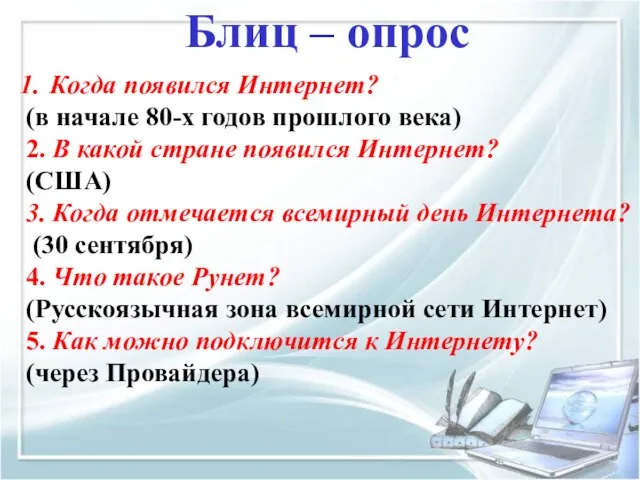

- 2. Когда появился Интернет? (в начале 80-х годов прошлого века) 2. В какой стране появился Интернет? (США)

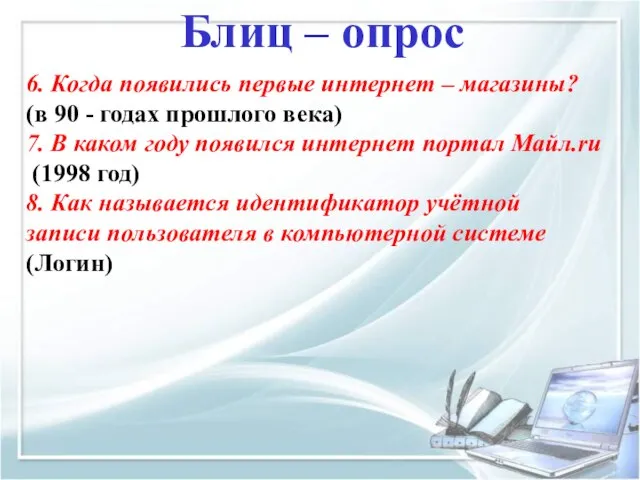

- 3. 6. Когда появились первые интернет – магазины? (в 90 - годах прошлого века) 7. В каком

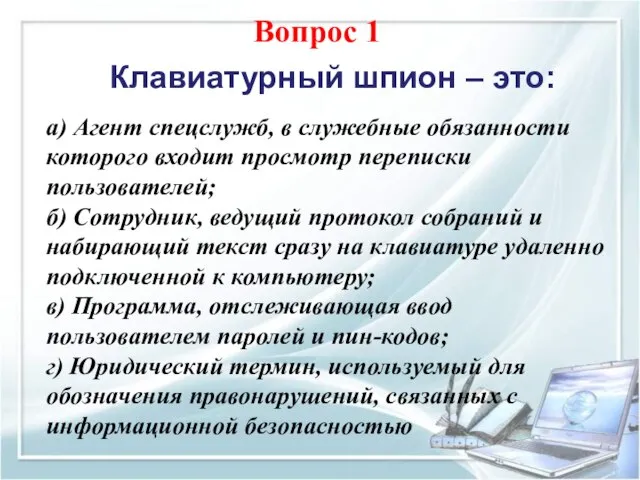

- 4. Вопрос 1 Клавиатурный шпион – это: а) Агент спецслужб, в служебные обязанности которого входит просмотр переписки

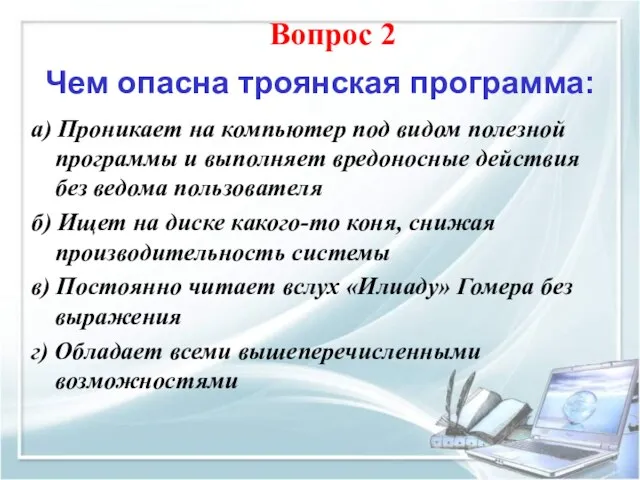

- 5. Чем опасна троянская программа: а) Проникает на компьютер под видом полезной программы и выполняет вредоносные действия

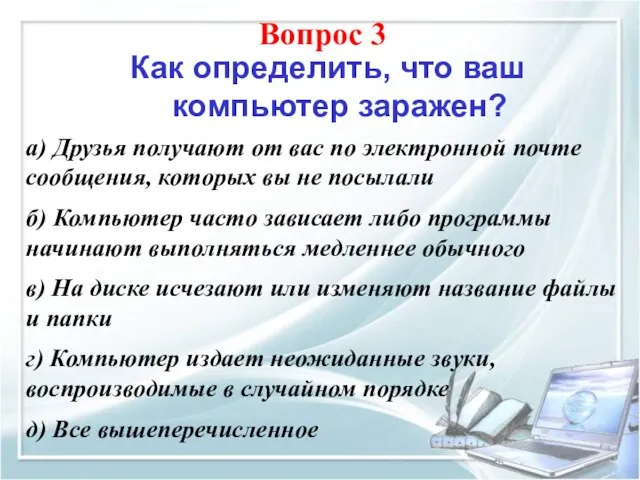

- 6. Как определить, что ваш компьютер заражен? Вопрос 3 а) Друзья получают от вас по электронной почте

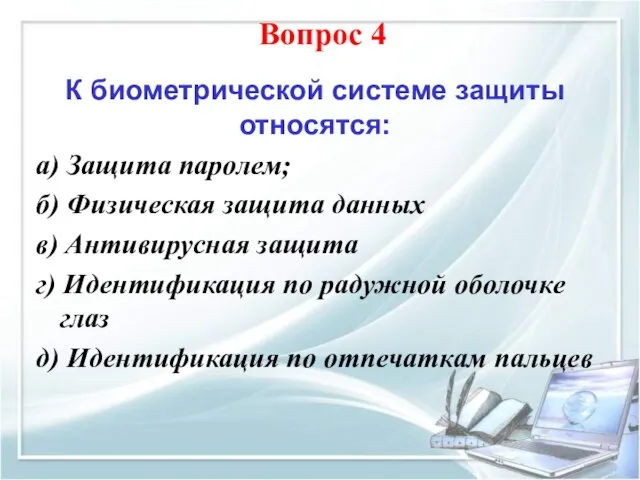

- 7. К биометрической системе защиты относятся: а) Защита паролем; б) Физическая защита данных в) Антивирусная защита г)

- 8. Бывая в Интернете, вы часто сталкивается с неприятной информацией, которая «лезет со всех сторон» и мешает

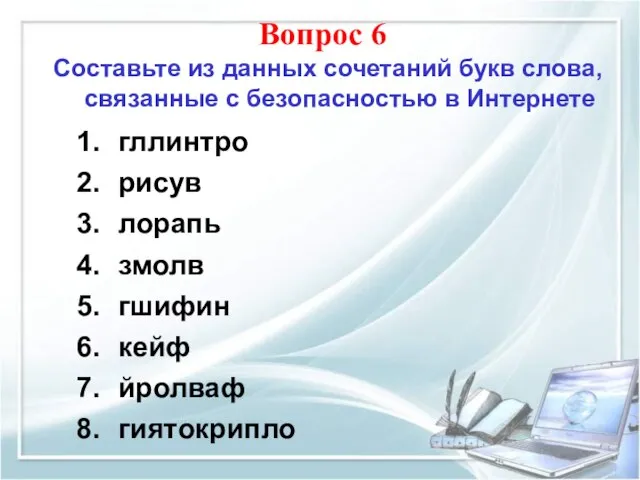

- 9. Составьте из данных сочетаний букв слова, связанные с безопасностью в Интернете Вопрос 6 гллинтро рисув лорапь

- 10. троллинг вирус пароль взлом 5. фишинг 6. фейк 7. файрвол 8. криптология ОТВЕТ

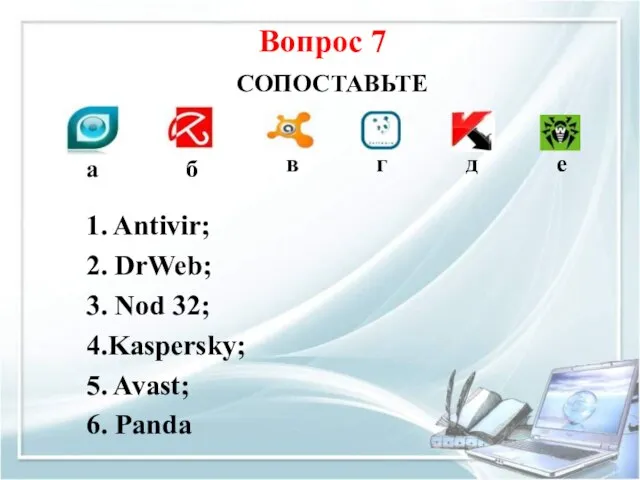

- 11. Вопрос 7 1. Antivir; 2. DrWeb; 3. Nod 32; 4.Kaspersky; 5. Avast; 6. Panda а б

- 12. Kaspersky Panda DrWeb Avast Nod 32 Antivir а-3 б-1 в-5 г-6 д-4 е-2

- 13. Для чего случит фильтрация контента? Вопрос 8 а) защищает от скрытой загрузки вредоносного программного обеспечения ;

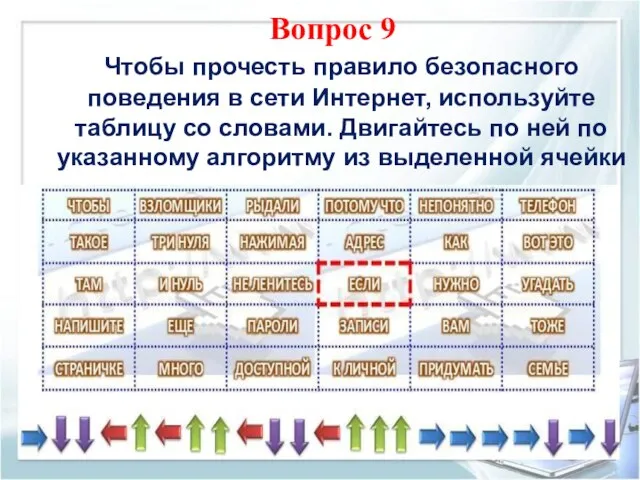

- 14. Чтобы прочесть правило безопасного поведения в сети Интернет, используйте таблицу со словами. Двигайтесь по ней по

- 15. Ответ Если нужно Вам придумать к личной записи пароли, не ленитесь, нажимая три нуля и нуль

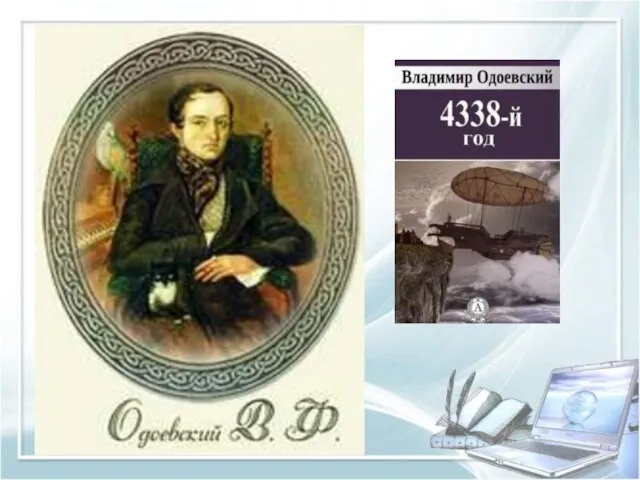

- 16. Русский писатель, философ и общественный деятель 19 века в романе, написанном в 1837 году, похоже, первым

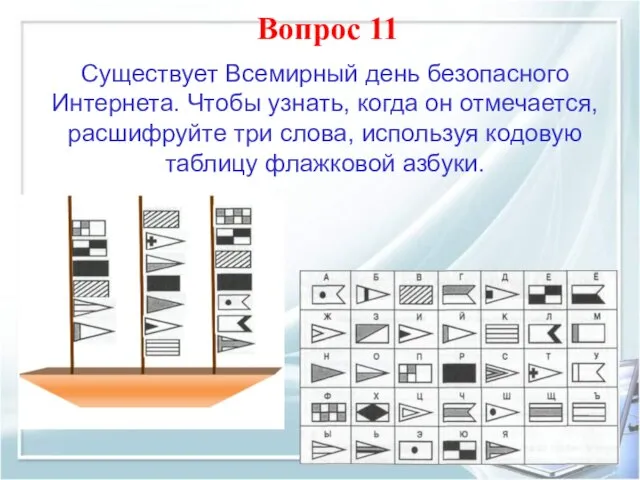

- 18. Вопрос 11 Существует Всемирный день безопасного Интернета. Чтобы узнать, когда он отмечается, расшифруйте три слова, используя

- 19. Что означает слово «нетикет» а) правила этикета б) правила работы на компьютере в) правила сетевого этикета

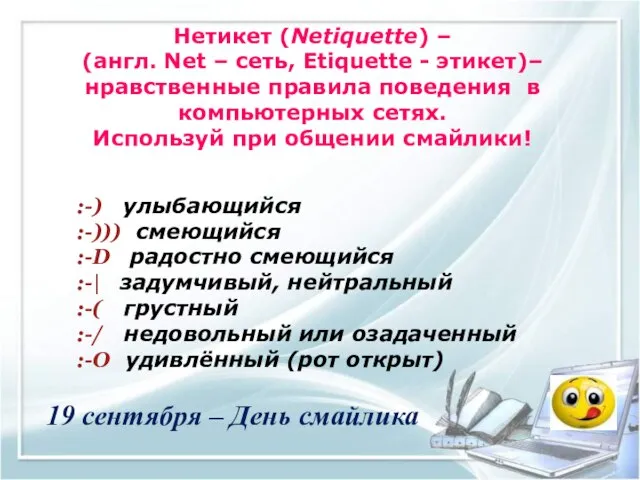

- 20. Нетикет (Netiquette) – (англ. Net – сеть, Etiquette - этикет)– нравственные правила поведения в компьютерных сетях.

- 22. Скачать презентацию

Автоматизация подписок и лайков. Массфолловинг

Автоматизация подписок и лайков. Массфолловинг Метод морфологического анализа

Метод морфологического анализа Форматы графических файлов

Форматы графических файлов Материнская плата

Материнская плата Продвижение видео

Продвижение видео Развертка поверхностей геометрических тел

Развертка поверхностей геометрических тел Презентация на тему Windows XP Информация для продавцов

Презентация на тему Windows XP Информация для продавцов  Краткая инструкция оператора по работе с ПО Русгард

Краткая инструкция оператора по работе с ПО Русгард 5-2-1-kompjuter-universalnaja-mashina-dlja-raboty-s-informaciej

5-2-1-kompjuter-universalnaja-mashina-dlja-raboty-s-informaciej Логические операции

Логические операции Библиотека села Ныр

Библиотека села Ныр Компьютерное искусство и его эстетические особенности

Компьютерное искусство и его эстетические особенности Презентация на тему Информация ее хранение и способы передачи

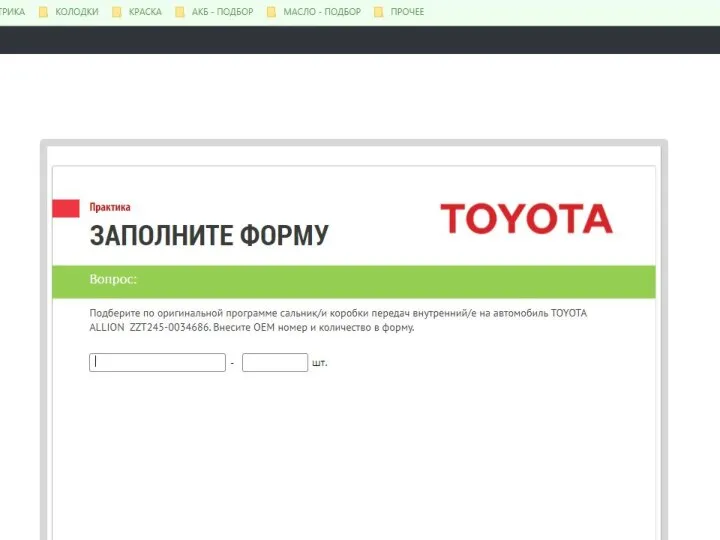

Презентация на тему Информация ее хранение и способы передачи  Сальник коробки

Сальник коробки Конфиденциальность в интернете

Конфиденциальность в интернете Хранение информационных объектов различных видов на различных цифровых носителя

Хранение информационных объектов различных видов на различных цифровых носителя Интернет вред или польза. Первая система интернета

Интернет вред или польза. Первая система интернета OpenGL (Open Graphics Library)

OpenGL (Open Graphics Library) Информационная безопасность. Защита цифровых данных. Криптография

Информационная безопасность. Защита цифровых данных. Криптография Хранение данных в мобильных приложениях Xamarin

Хранение данных в мобильных приложениях Xamarin Основы программирования на языке C++

Основы программирования на языке C++ Взлом пароля пользователя программного продукта 1С: Предприятие 8

Взлом пароля пользователя программного продукта 1С: Предприятие 8 А-4. Кодирование и декодирование информации

А-4. Кодирование и декодирование информации Презентация "Разработка WEB-сайтов с использованием языка разметки гипертекста" - скачать презентации по Информатике

Презентация "Разработка WEB-сайтов с использованием языка разметки гипертекста" - скачать презентации по Информатике Образование в сети

Образование в сети Обзор систем электронный офис

Обзор систем электронный офис Мобильная программа на android

Мобильная программа на android ЕАС ОПС Отчётность уровня УФПС и Почтамта

ЕАС ОПС Отчётность уровня УФПС и Почтамта