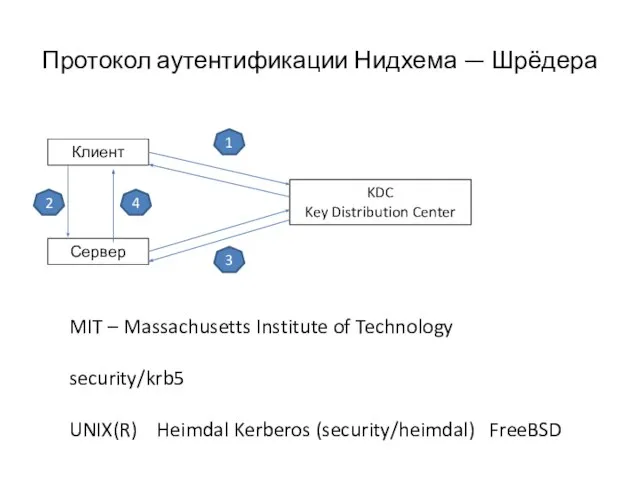

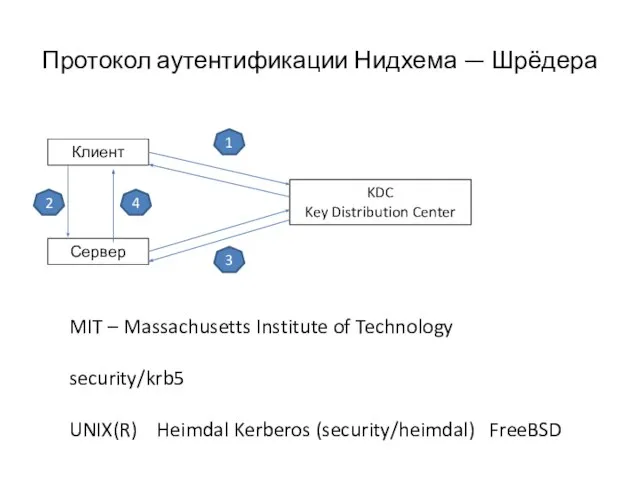

Слайд 2Протокол аутентификации Нидхема — Шрёдера

Сервер

Клиент

KDC

Key Distribution Center

1

4

2

3

MIT – Massachusetts Institute of Technology

security/krb5

UNIX(R)

Heimdal Kerberos (security/heimdal) FreeBSD

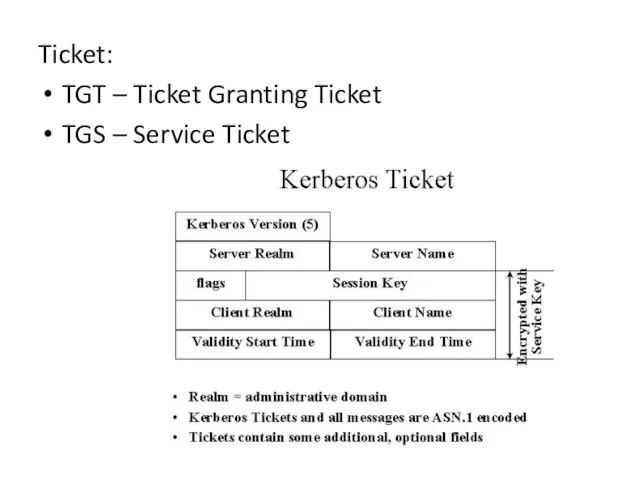

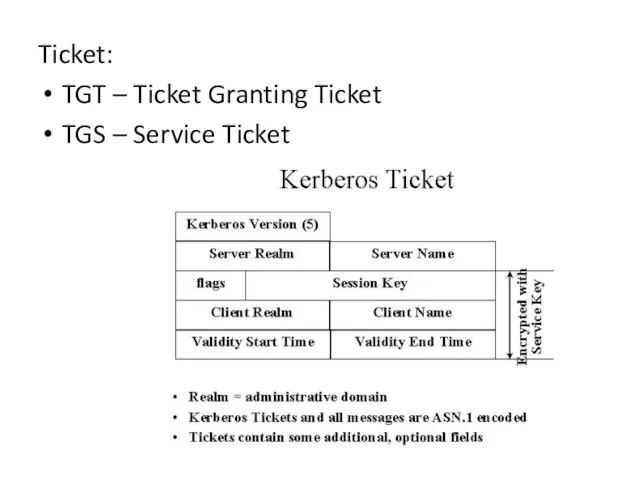

Слайд 3Ticket:

TGT – Ticket Granting Ticket

TGS – Service Ticket

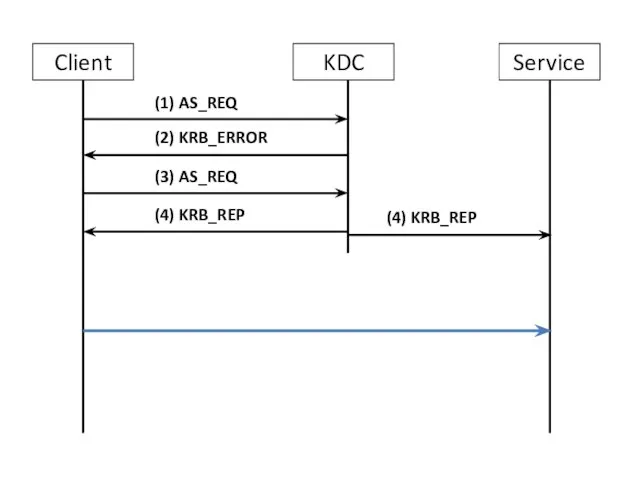

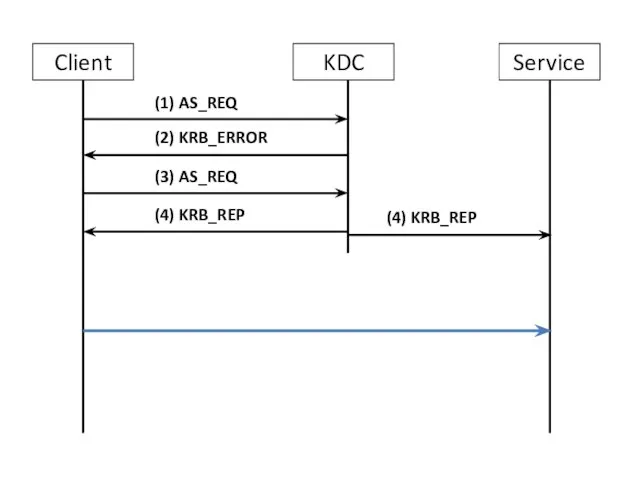

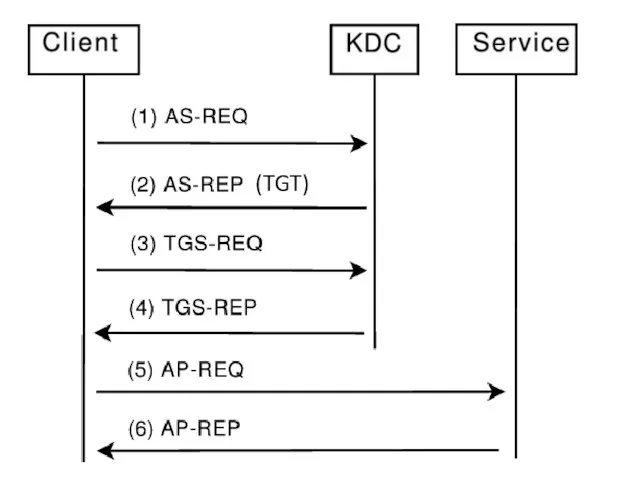

Слайд 4Client

KDC

Service

(1) AS_REQ

(2) KRB_ERROR

(3) AS_REQ

(4) KRB_REP

(4) KRB_REP

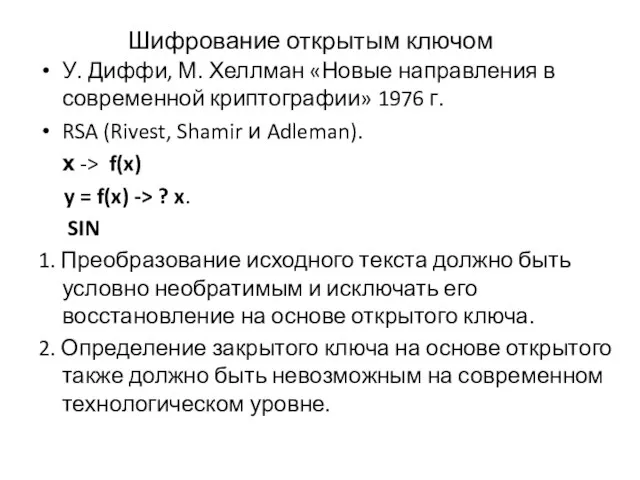

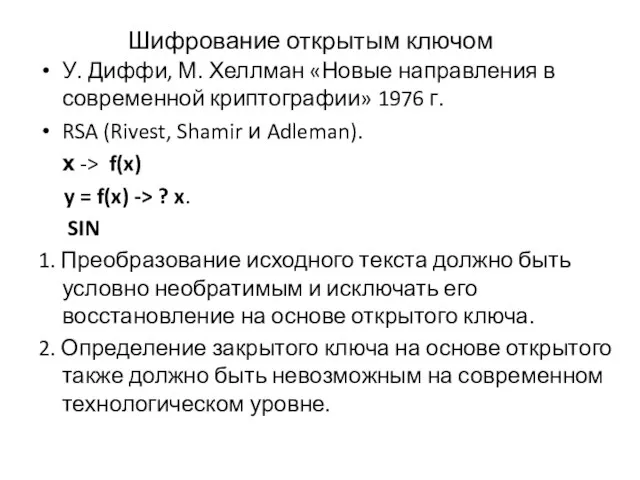

Слайд 6Шифрование открытым ключом

У. Диффи, М. Хеллман «Новые направления в современной криптографии» 1976

г.

RSA (Rivest, Shamir и Adleman).

х -> f(x)

y = f(x) -> ? x.

SIN

1. Преобразование исходного текста должно быть условно необратимым и исключать его восстановление на основе открытого ключа.

2. Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне.

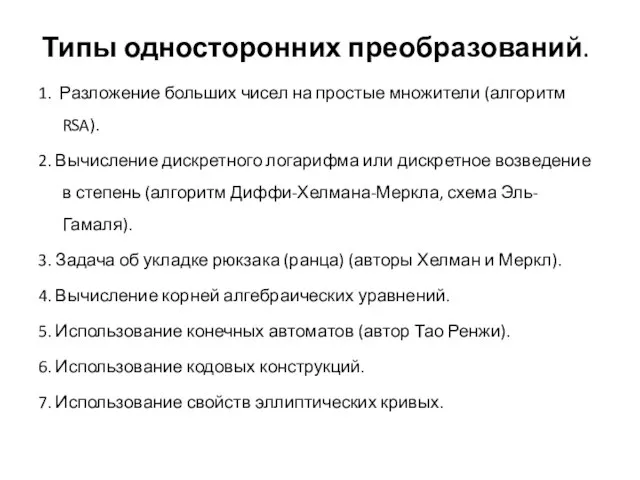

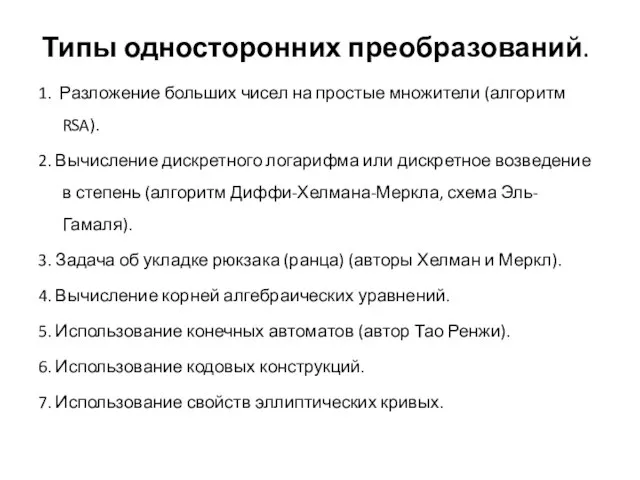

Слайд 7Типы односторонних преобразований.

1. Разложение больших чисел на простые множители (алгоритм RSA).

2. Вычисление

дискретного логарифма или дискретное возведение в степень (алгоритм Диффи-Хелмана-Меркла, схема Эль-Гамаля).

3. Задача об укладке рюкзака (ранца) (авторы Хелман и Меркл).

4. Вычисление корней алгебраических уравнений.

5. Использование конечных автоматов (автор Тао Ренжи).

6. Использование кодовых конструкций.

7. Использование свойств эллиптических кривых.

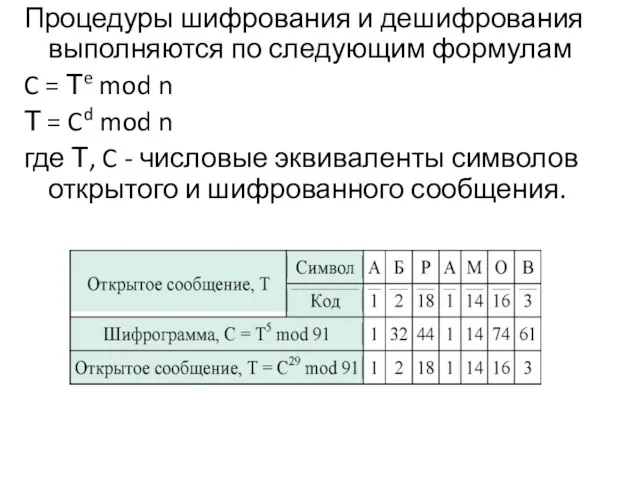

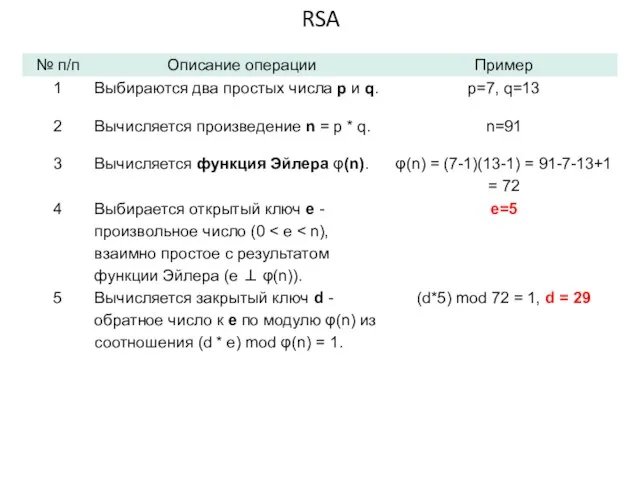

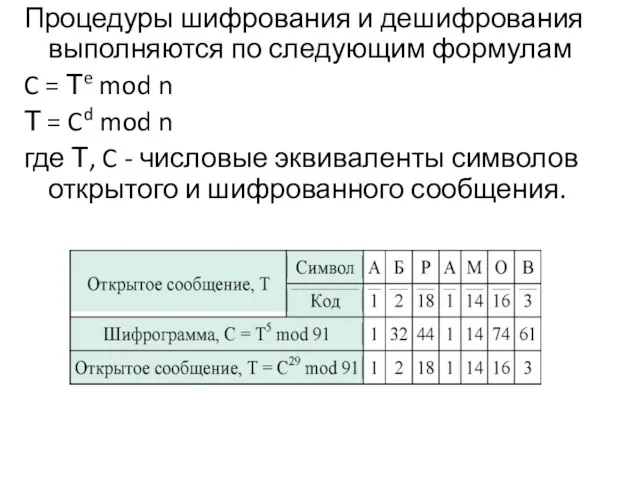

Слайд 9Процедуры шифрования и дешифрования выполняются по следующим формулам

C = Тe mod n

Т =

Cd mod n

где Т, C - числовые эквиваленты символов открытого и шифрованного сообщения.

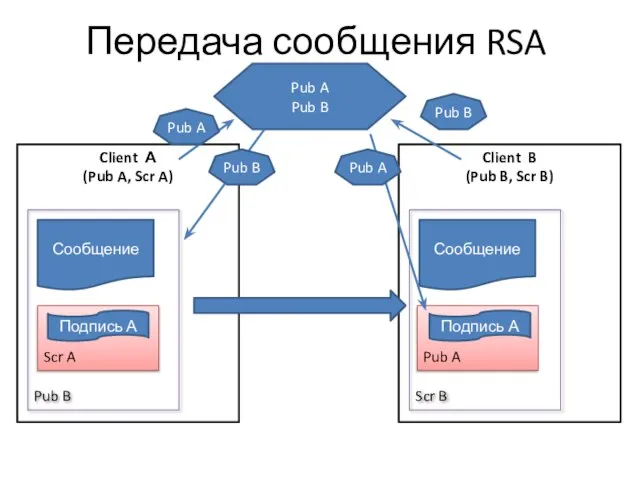

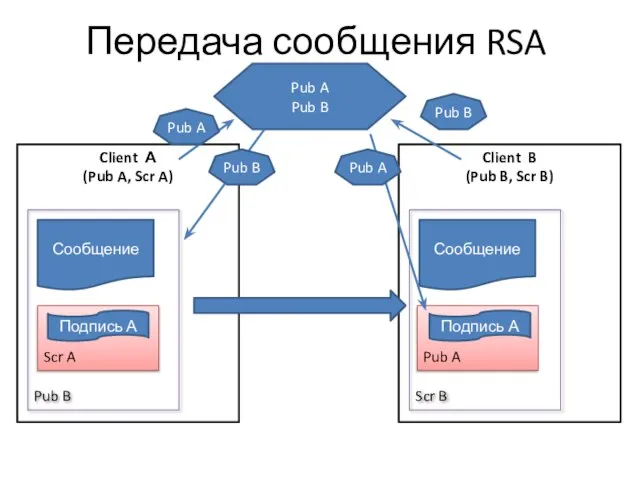

Слайд 10Scr B

Pub A

Pub B

Client А

(Pub A, Scr A)

Scr A

Передача сообщения RSA

Pub A

Pub

B

Сообщение

Подпись А

Pub A

Pub B

Client B

(Pub B, Scr B)

Сообщение

Подпись А

Pub B

Pub A

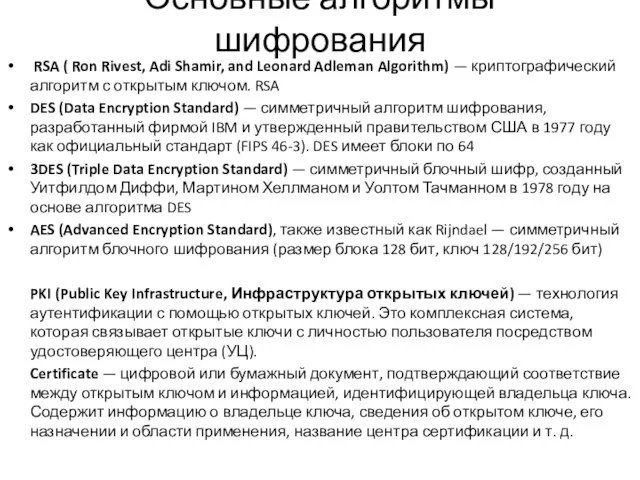

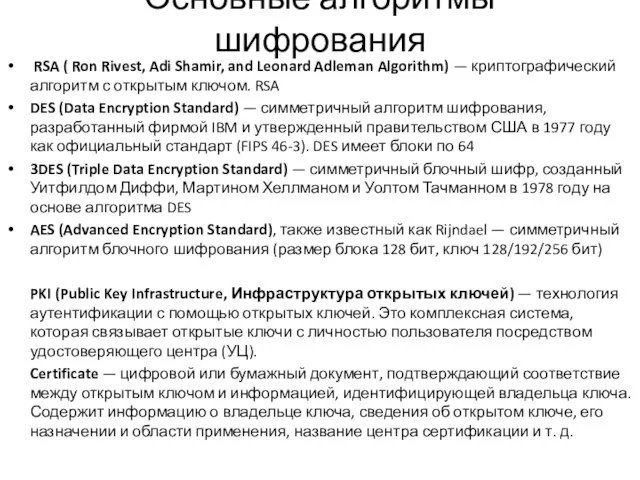

Слайд 11Основные алгоритмы шифрования

RSA ( Ron Rivest, Adi Shamir, and Leonard Adleman

Algorithm) — криптографический алгоритм с открытым ключом. RSA

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64

3DES (Triple Data Encryption Standard) — симметричный блочный шифр, созданный Уитфилдом Диффи, Мартином Хеллманом и Уолтом Тачманном в 1978 году на основе алгоритма DES

AES (Advanced Encryption Standard), также известный как Rijndael — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит)

PKI (Public Key Infrastructure, Инфраструктура открытых ключей) — технология аутентификации с помощью открытых ключей. Это комплексная система, которая связывает открытые ключи с личностью пользователя посредством удостоверяющего центра (УЦ).

Certificate — цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации и т. д.

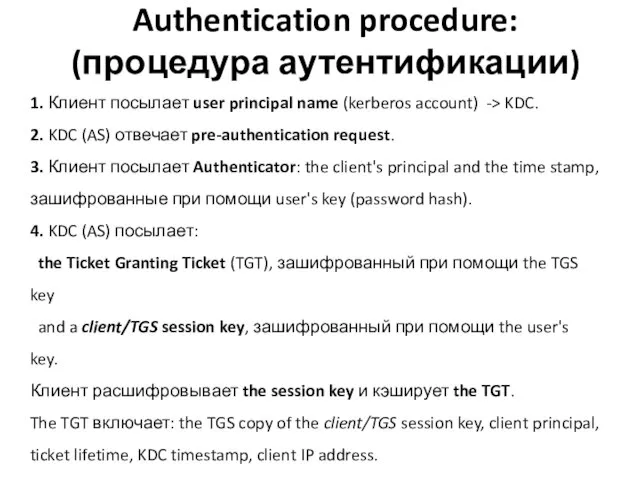

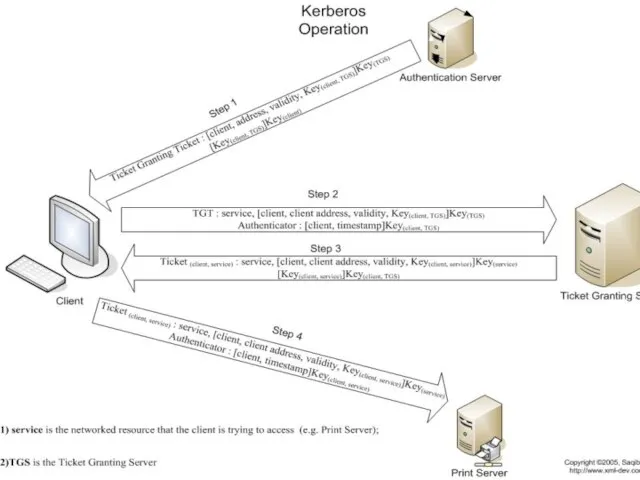

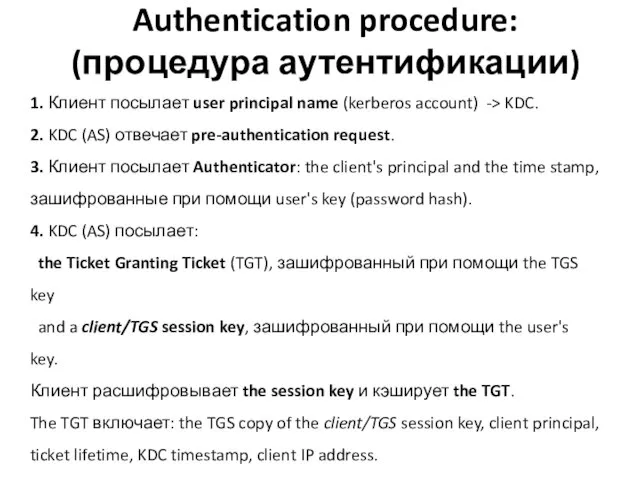

Слайд 14Authentication procedure:

(процедура аутентификации)

1. Клиент посылает user principal name (kerberos account) -> KDC.

2. KDC (AS)

отвечает pre-authentication request.

3. Клиент посылает Authenticator: the client's principal and the time stamp, зашифрованные при помощи user's key (password hash).

4. KDC (AS) посылает:

the Ticket Granting Ticket (TGT), зашифрованный при помощи the TGS key

and a client/TGS session key, зашифрованный при помощи the user's key.

Клиент расшифровывает the session key и кэширует the TGT.

The TGT включает: the TGS copy of the client/TGS session key, client principal, ticket lifetime, KDC timestamp, client IP address.

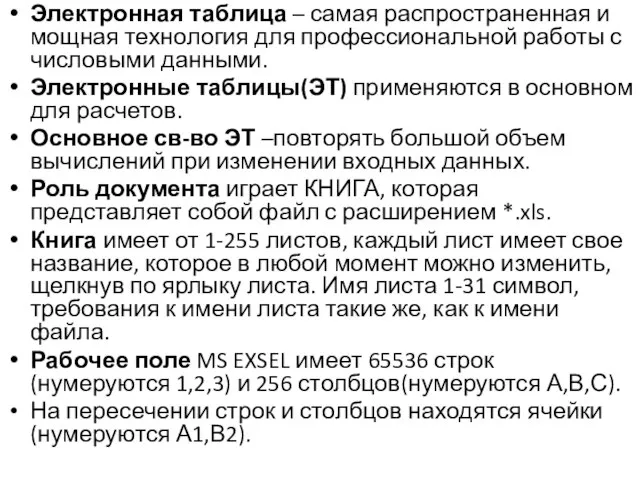

Электронные таблицы (ЭТ)

Электронные таблицы (ЭТ) Презентация на тему Визуализация информации в текстовых документах (7 класс)

Презентация на тему Визуализация информации в текстовых документах (7 класс)  Дистанционные тренировки. Художественная гимнастика

Дистанционные тренировки. Художественная гимнастика Поиск максимальной деформации формы объекта вовремя 3D печати

Поиск максимальной деформации формы объекта вовремя 3D печати Web-ориентированная платформа мониторинга IT-ресурсов

Web-ориентированная платформа мониторинга IT-ресурсов Сайты Лекция 6.10

Сайты Лекция 6.10 Память процесса. Виртуальное адресное пространство

Память процесса. Виртуальное адресное пространство Мастер-класс по использованию электронных образовательных ресурсов в преподавании французского языка как второго иностранного

Мастер-класс по использованию электронных образовательных ресурсов в преподавании французского языка как второго иностранного Введение в Блюпринты. Лекция 1

Введение в Блюпринты. Лекция 1 Дерево Фенвика

Дерево Фенвика Молодежный ТikТok канал как инструмент повышения мотивации к процессу обучения и саморазвитию

Молодежный ТikТok канал как инструмент повышения мотивации к процессу обучения и саморазвитию Информационные технологии. Введение

Информационные технологии. Введение Remaining mobile app functionalities

Remaining mobile app functionalities Объектно-ориентированное программирование. Наследование

Объектно-ориентированное программирование. Наследование Компилятор логико-алгебраических выражений для многомодульных систем

Компилятор логико-алгебраических выражений для многомодульных систем ПО и его классификация

ПО и его классификация v3

v3 Формы представления чисел в цифровых устройствах (лекция 3)

Формы представления чисел в цифровых устройствах (лекция 3) Деловой квартал. Портал DK.RU

Деловой квартал. Портал DK.RU Работа с информационными рисками. Информационная безопасность

Работа с информационными рисками. Информационная безопасность Электронная регистратура. Маршрутизация пациентов

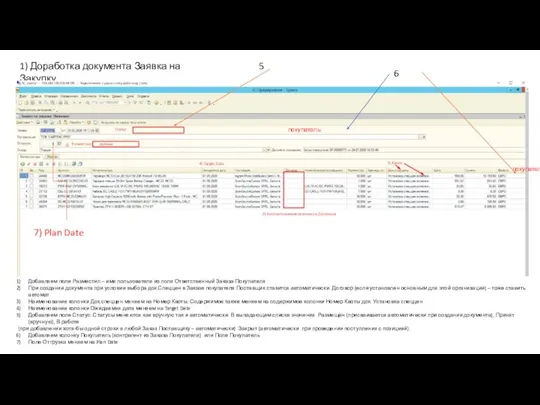

Электронная регистратура. Маршрутизация пациентов Доработка документа Заявка на Закупку

Доработка документа Заявка на Закупку Работа в среде TRIK Studio

Работа в среде TRIK Studio Информационная безопасность. Виды информационных угроз. Методы защиты информации

Информационная безопасность. Виды информационных угроз. Методы защиты информации Представление чисел в компьютере математические основы информатики

Представление чисел в компьютере математические основы информатики Искусственный интеллект и его достижения

Искусственный интеллект и его достижения Основы построения и функционирования

Основы построения и функционирования Этапы развития вычислительной техники

Этапы развития вычислительной техники