Содержание

- 2. Чтобы сами случайно не нарушили авторские права; Чтобы знали, как можно защищать свои авторские права; Чтобы

- 3. Пользуется именно тем, что купил; Приобретает обновления; Ничего не ломает. Жив, здоров, упитан, активен, аккуратен, растет

- 4. Активизация работы по проверки лицензирования Проверить купленные ПП и документы на них; Узнать что есть на

- 5. Использует ломанное ПП или лицензии; Хранит старые версии ПП; Забыл удалить то, что не купил =

- 6. Откуда 1C и полиция узнает о нарушителях? Постучали (клиенты и бывшие сотрудники); Шли по другому поводу,

- 7. Примерный алгоритм действий проверяющих Предъявляют удостоверение; Предъявляют постановление на проведение оперативно-розыскного мероприятия; Приглашают специалиста; Просят предоставить

- 8. Примерный алгоритм действий проверяемых Проверить документы у проверяющих, переписать данные каждого; Проверить наличие постановления на проведение

- 9. Активизация профилактики и аудит Помочь клиенту раньше, чем придет проверка; Убрать все патчи и эммуляторы; Легализовать

- 10. В ходе аудита ПО «1С» нужно ответить три вопроса: 1. Соответствует ли обнаруженное на компьютерах проверяемой

- 11. Алгоритм специалиста при проведении аудита Найти, какие программы 1С установлены; Проверить, не взломана ли защита; При

- 12. Правильная интерпретация результатов и итог аудита Проверили основную массу найденных файлов 1cv*.exe на предмет взлома защиты

- 13. Обновления программ 1С – такие же объекты интеллектуальной собственности фирмы 1С, как и ПО, и нарушение

- 14. Условия использования релиза конфигурации Проверяется легальность не получения обновления программы, а легальность ее использования Пока у

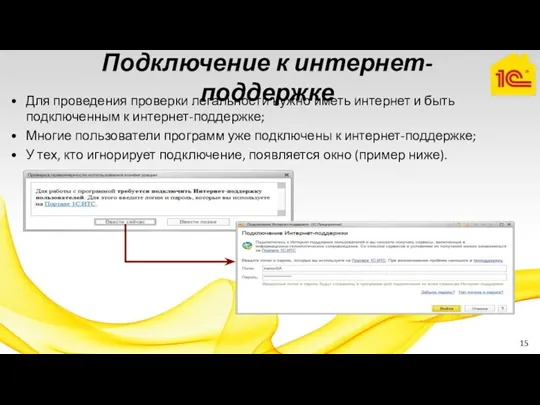

- 15. Подключение к интернет-поддержке Для проведения проверки легальности нужно иметь интернет и быть подключенным к интернет-поддержке; Многие

- 16. Подключение к интернет-поддержке в конфигурации становится полезно не только для работы с сервисами сопровождения, но и

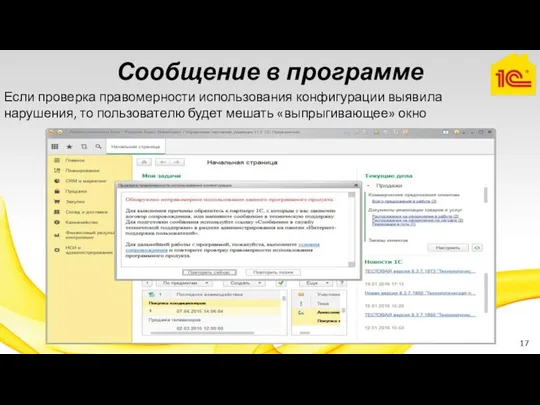

- 17. Сообщение в программе Если проверка правомерности использования конфигурации выявила нарушения, то пользователю будет мешать «выпрыгивающее» окно

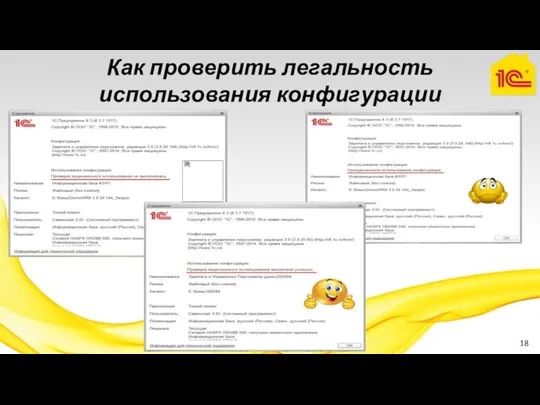

- 18. Как проверить легальность использования конфигурации

- 19. Избегайте использования нелицензионного программного обеспечения В условиях кризиса - не время рисковать! Важно учитывать технологические, юридические

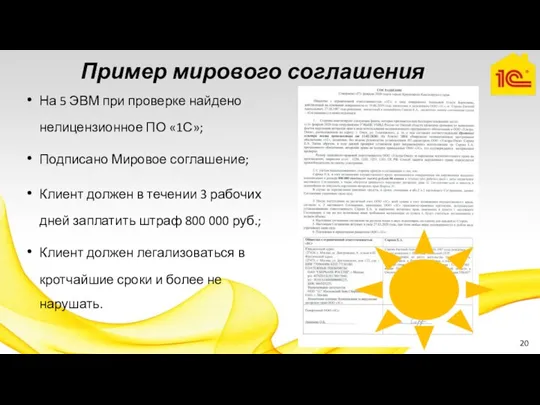

- 20. Пример мирового соглашения На 5 ЭВМ при проверке найдено нелицензионное ПО «1С»; Подписано Мировое соглашение; Клиент

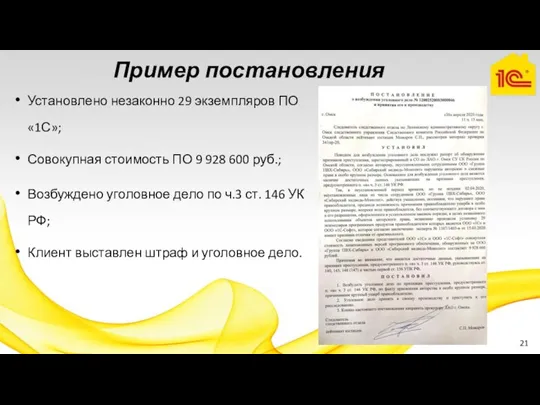

- 21. Пример постановления Установлено незаконно 29 экземпляров ПО «1С»; Совокупная стоимость ПО 9 928 600 руб.; Возбуждено

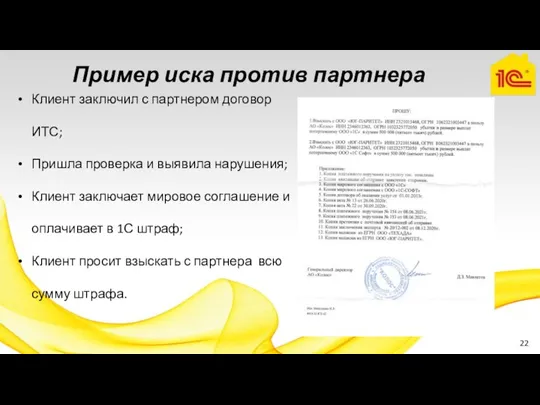

- 22. Пример иска против партнера Клиент заключил с партнером договор ИТС; Пришла проверка и выявила нарушения; Клиент

- 24. Скачать презентацию

Имя цвета в системе NCS

Имя цвета в системе NCS Новые технологии в Русском музее Санкт-Петербурга

Новые технологии в Русском музее Санкт-Петербурга Программирование (Паскаль). Массивы

Программирование (Паскаль). Массивы Система Пион. Умный транспорт

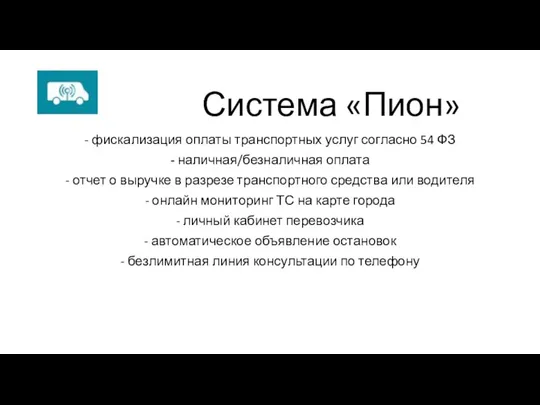

Система Пион. Умный транспорт Цифровизация в сфере государственного регулирования тарифов на тепловую энергию

Цифровизация в сфере государственного регулирования тарифов на тепловую энергию Базы данных и Системы управления базами данных. Лекция 1

Базы данных и Системы управления базами данных. Лекция 1 Таблиці в текстових документах

Таблиці в текстових документах Коммьюнити-менеджмент

Коммьюнити-менеджмент Безопасность в сети для 2-4 классов

Безопасность в сети для 2-4 классов Знакомство с HTML

Знакомство с HTML Норма, ненорма или антинорма

Норма, ненорма или антинорма BMSTK TEAM. Упрощение процесса разработки программного обеспечения путем интеграции хостинга репозиториев GitLab

BMSTK TEAM. Упрощение процесса разработки программного обеспечения путем интеграции хостинга репозиториев GitLab Электронная информационно-образовательная среда. ФГБОУ ВО Шадринский государственный педагогический университет

Электронная информационно-образовательная среда. ФГБОУ ВО Шадринский государственный педагогический университет Обработка графических изображений

Обработка графических изображений Lektsia_1

Lektsia_1 Интернет в жизни старшеклассника: за и против

Интернет в жизни старшеклассника: за и против Кодирование звуковой информации. Звуковой сигнал

Кодирование звуковой информации. Звуковой сигнал Общие представления о динамической памяти. Программирование. 11 класс

Общие представления о динамической памяти. Программирование. 11 класс Трон — многопользовательская аркадная игра, основанная на одноименном фильме 1982 года

Трон — многопользовательская аркадная игра, основанная на одноименном фильме 1982 года Осциллограф портативный FNIRSI DSO 2031H

Осциллограф портативный FNIRSI DSO 2031H Сравнительная характеристика автоматизированных библиотечно-информационных систем

Сравнительная характеристика автоматизированных библиотечно-информационных систем Шифрование с открытым ключом. Алгоритм RSA

Шифрование с открытым ключом. Алгоритм RSA Создание интенет-магазинов

Создание интенет-магазинов Личностно-ресурсная карта

Личностно-ресурсная карта Структура, функции и принципы реализации мониторно-компьютерных систем

Структура, функции и принципы реализации мониторно-компьютерных систем Написание программы на языке MATLAB для определения пары функций

Написание программы на языке MATLAB для определения пары функций Человек на пути

Человек на пути Информационные технологии в медицине

Информационные технологии в медицине