Дипломний проект Тема: Розроблення модуля шифрування інформації в каналах зв’язку на основі системи залишкових класів

Содержание

- 2. ВСТУП У наш високо інтелектуальний час важко переоцінити важливість інформації. Саме тому актуальною темою для досліджень

- 3. Об’єкт проектування – захист текстової інформації. Предмет проектування – програмний модуль шифрування даних. 3. Мета дипломного

- 4. Завдання проектування Проаналізувати методи шифрування текстових даних. Розробити структуру модуля шифрування даних. Розробити простий та зручний

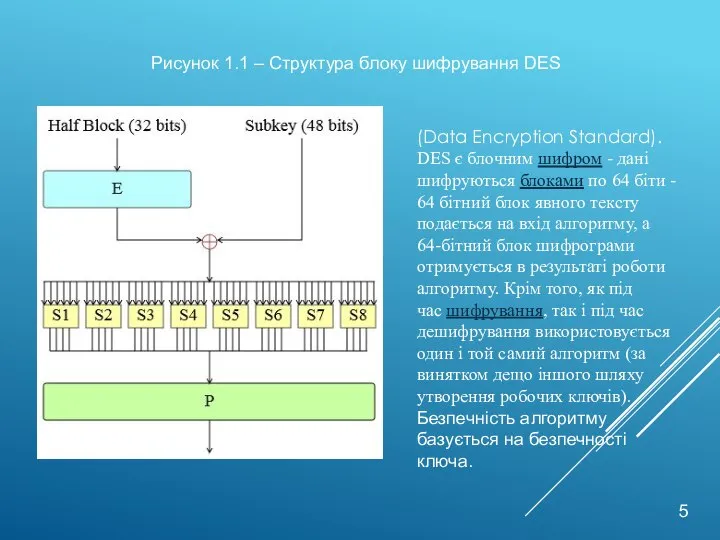

- 5. Рисунок 1.1 – Структура блоку шифрування DES 5 (Data Encryption Standard). DES є блочним шифром -

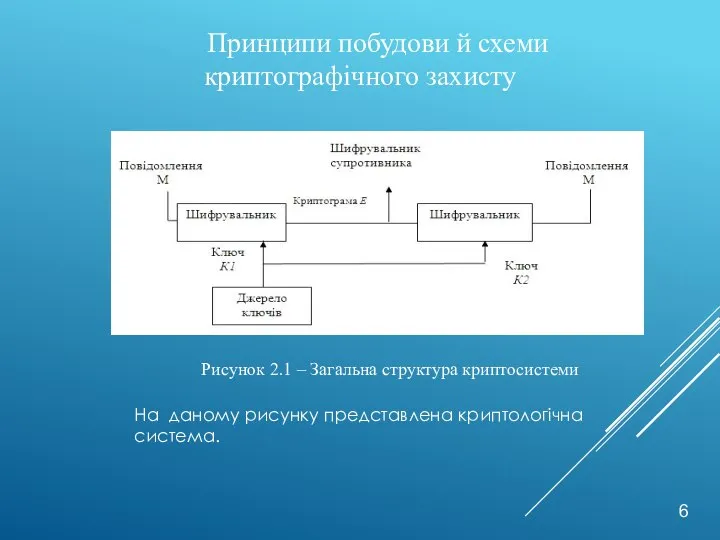

- 6. 6 Рисунок 2.1 – Загальна структура криптосистеми Принципи побудови й схеми криптографічного захисту На даному рисунку

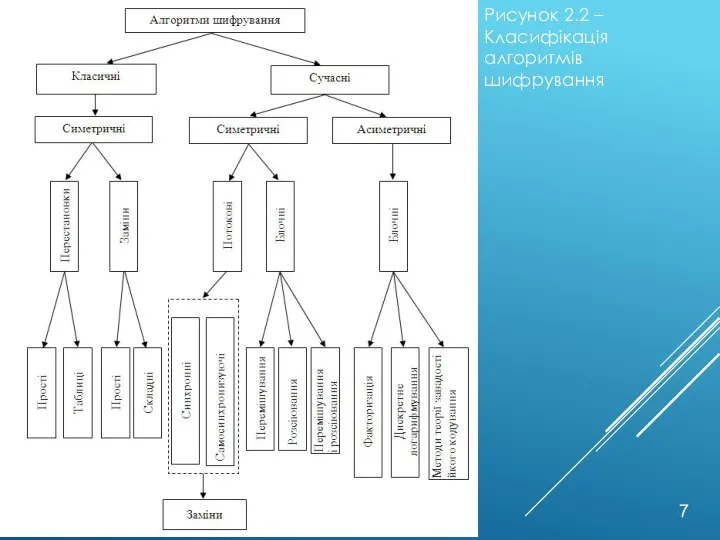

- 7. 7 Рисунок 2.2 – Класифікація алгоритмів шифрування

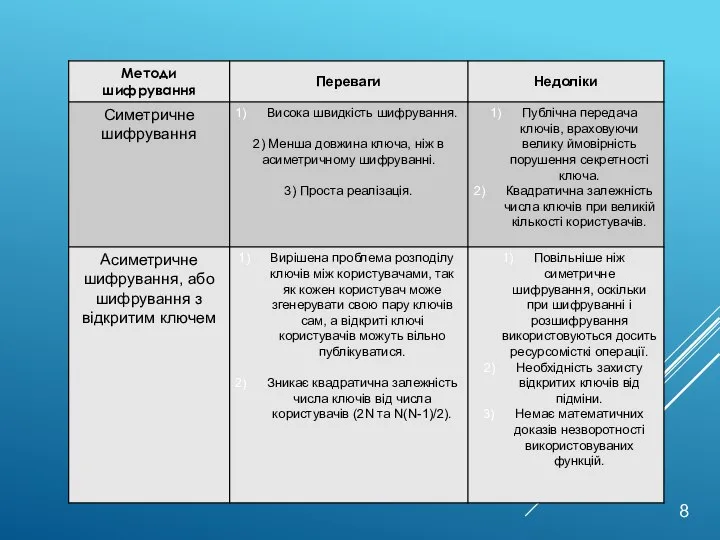

- 8. 8

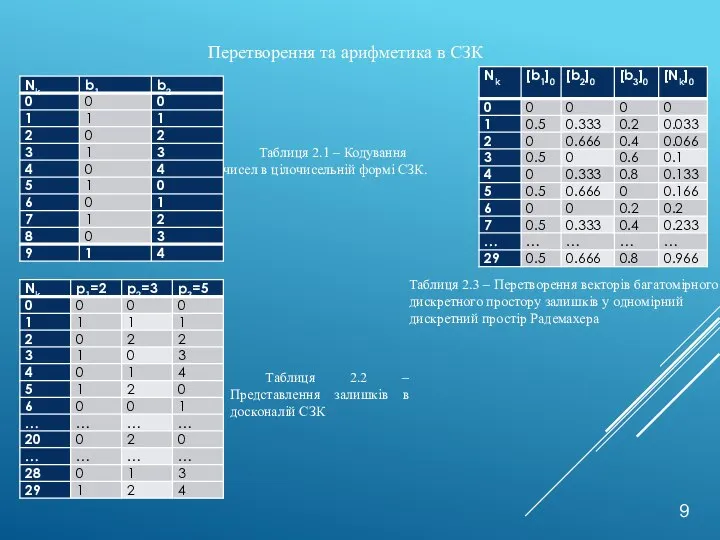

- 9. 9 Перетворення та арифметика в СЗК Таблиця 2.1 – Кодування чисел в цілочисельній формі СЗК. Таблиця

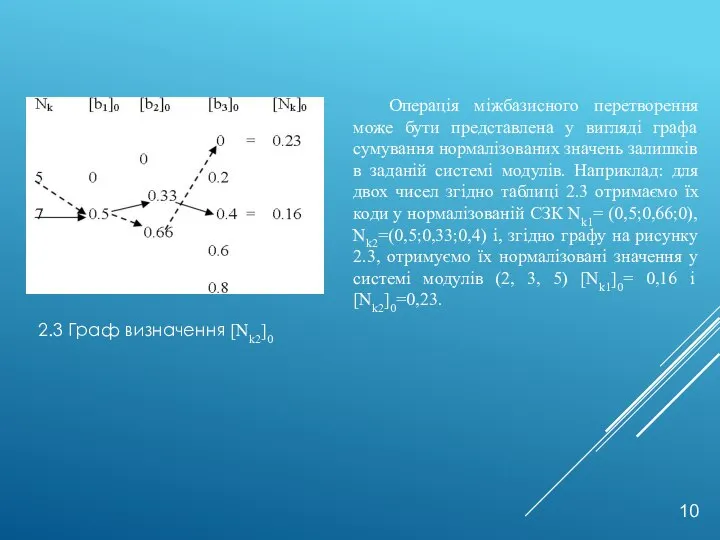

- 10. 10 Операція міжбазисного перетворення може бути представлена у вигляді графа сумування нормалізованих значень залишків в заданій

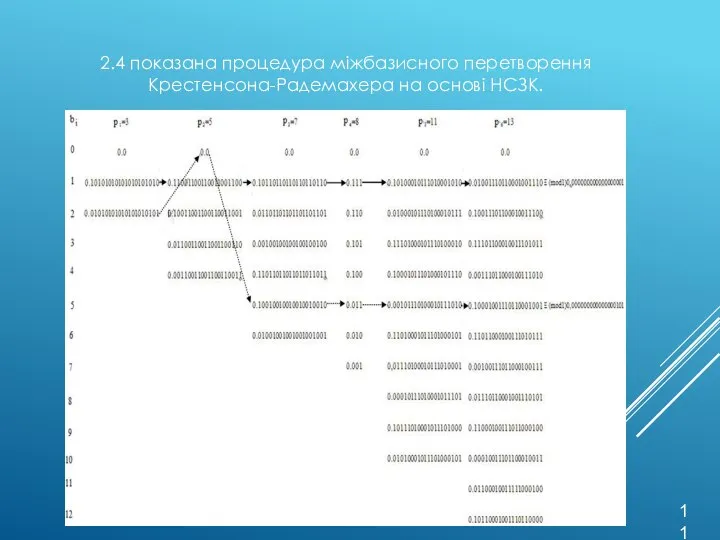

- 11. 2.4 показана процедура міжбазисного перетворення Крестенсона-Радемахера на основі НСЗК. 11

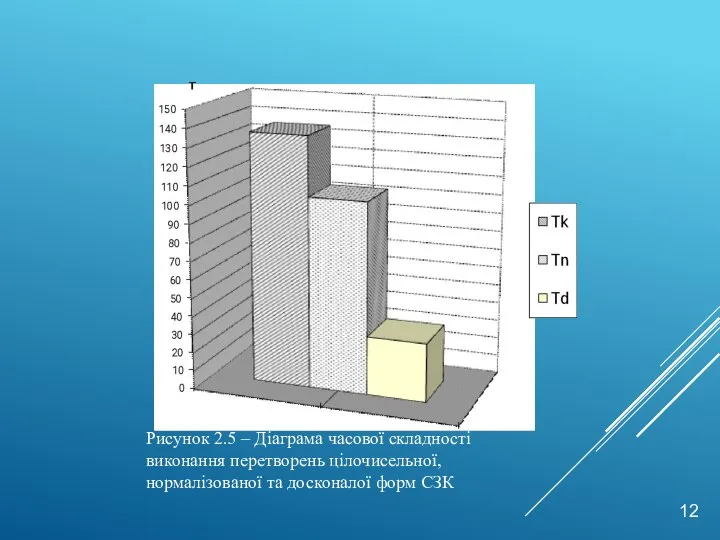

- 12. 12 Рисунок 2.5 – Діаграма часової складності виконання перетворень цілочисельної, нормалізованої та досконалої форм СЗК

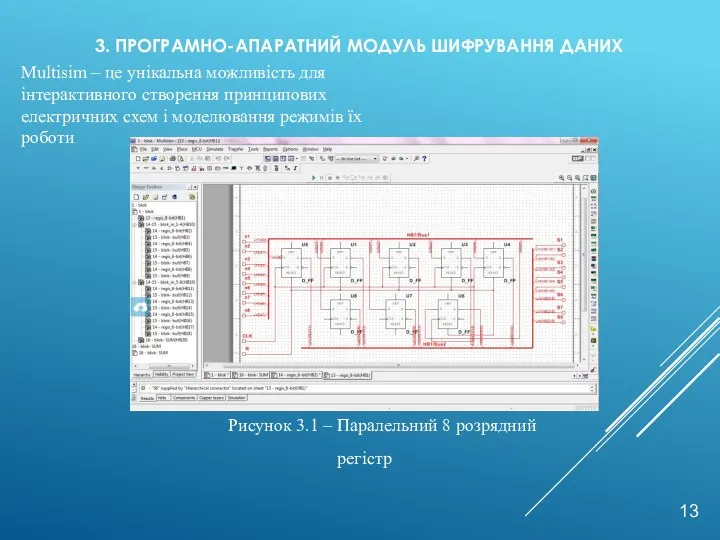

- 13. 3. ПРОГРАМНО-АПАРАТНИЙ МОДУЛЬ ШИФРУВАННЯ ДАНИХ 13 Multisim – це унікальна можливість для інтерактивного створення принципових електричних

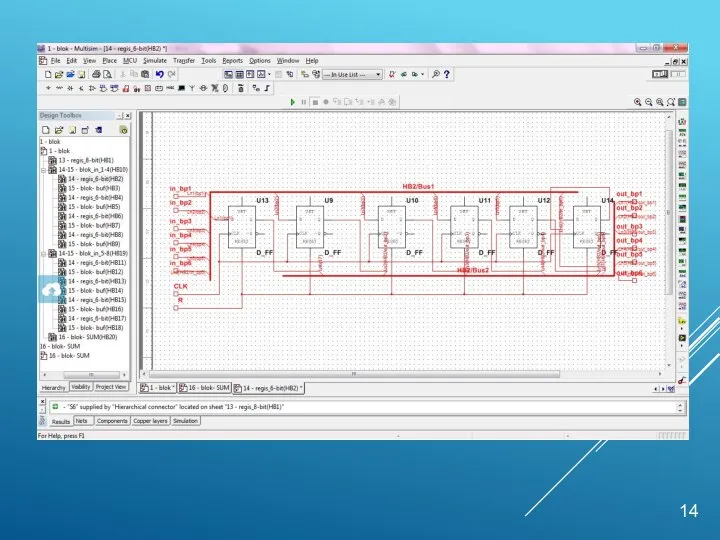

- 14. 14 Рисунок 3.2 – Регістр зберігання двійкового коду проміжного залишку

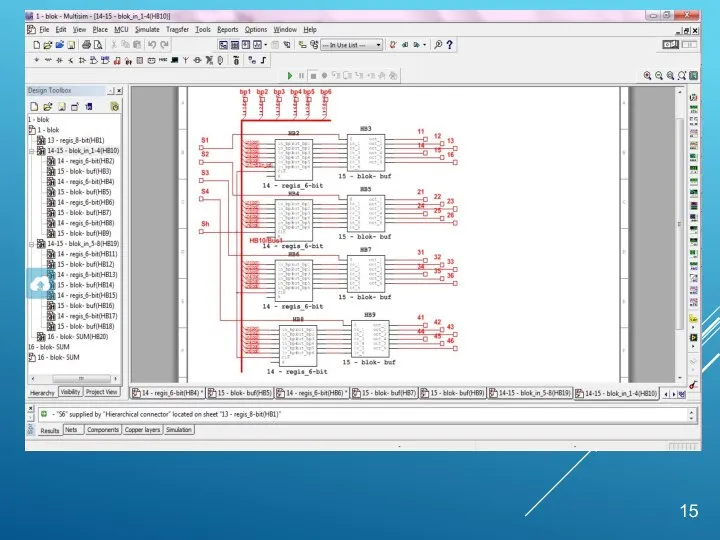

- 15. 15 Рисунок 3.3 – Блокове представлення вхідного регістра та буферного елемента

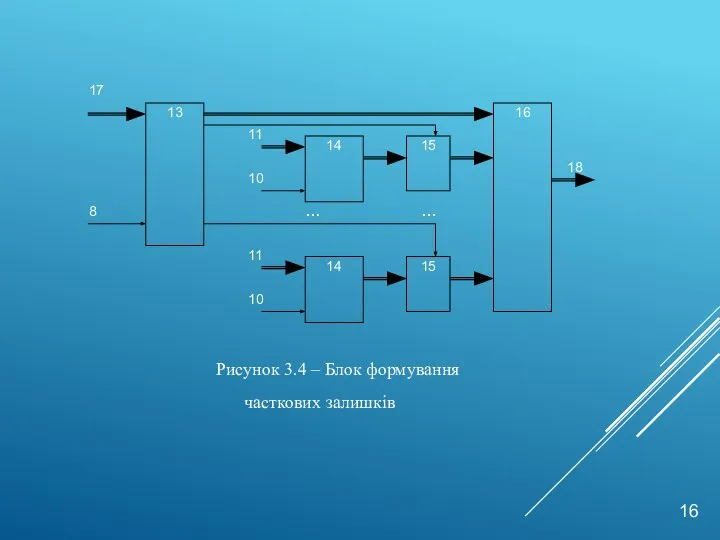

- 16. 16 Рисунок 3.4 – Блок формування часткових залишків

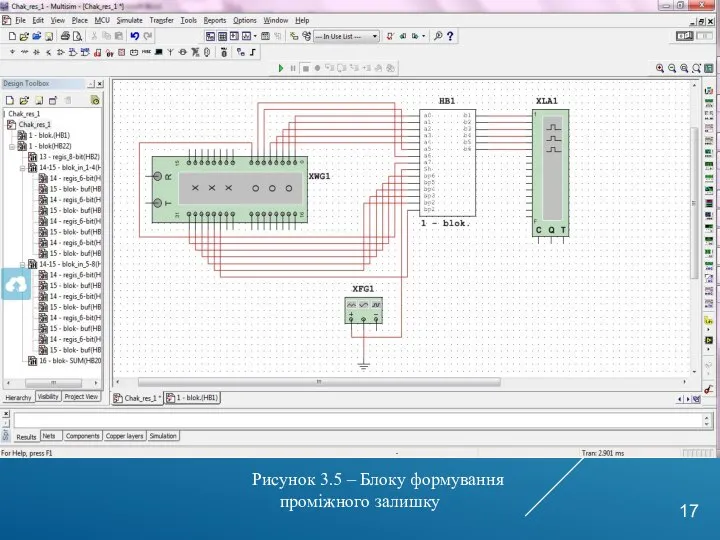

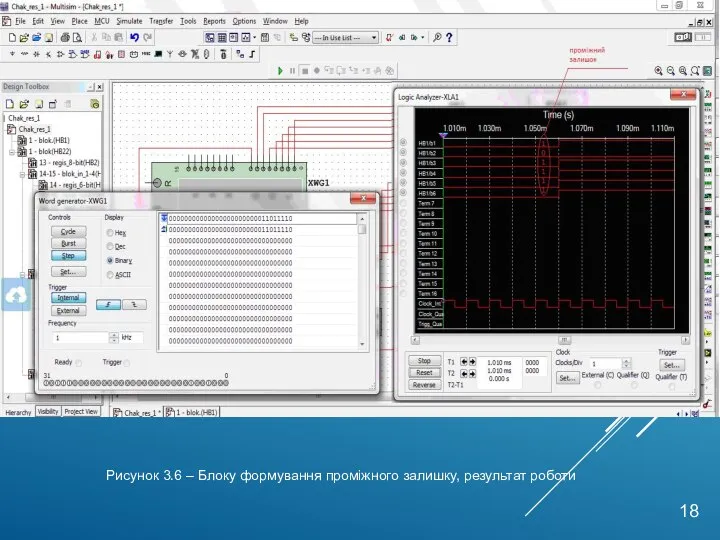

- 17. Рисунок 3.5 – Блоку формування проміжного залишку 17

- 18. Рисунок 3.6 – Блоку формування проміжного залишку, результат роботи 18

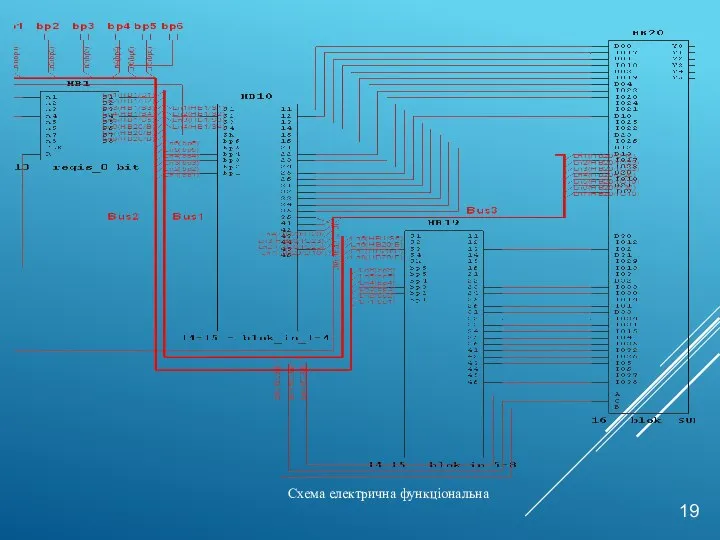

- 19. Схема електрична функціональна 19

- 20. 20 Проаналізовані причини появи методів захисту інформації, а також розглянуто термінологію і найбільш розповсюджені криптографічні стандарти.

- 22. Скачать презентацию

Алгоритм. Дейкстры

Алгоритм. Дейкстры Моделирование как метод познания. Моделирование и формализация

Моделирование как метод познания. Моделирование и формализация Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Противодействие коррупции в системе государственных закупок

Противодействие коррупции в системе государственных закупок Кто считается отцом виртуальной реальности?

Кто считается отцом виртуальной реальности? Средства отображения информации

Средства отображения информации Устройства системного блока

Устройства системного блока A Modern Media Company

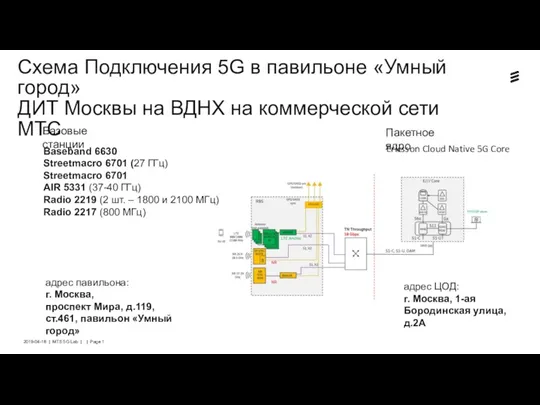

A Modern Media Company Схема Подключения 5G в павильоне Умный город

Схема Подключения 5G в павильоне Умный город Среда программирования Кумир. Исполнитель Робот

Среда программирования Кумир. Исполнитель Робот Моделирование как метод познания

Моделирование как метод познания Рациональные приемы работы с информацией. Конспектирование лекций

Рациональные приемы работы с информацией. Конспектирование лекций CloudTips для блогеров, стримеров, подкастеров, музыкантов и артистов чаевые и донаты на любую карту моментально

CloudTips для блогеров, стримеров, подкастеров, музыкантов и артистов чаевые и донаты на любую карту моментально Вставляння графiчних об`эктiв у текстовий документ

Вставляння графiчних об`эктiв у текстовий документ Установка сносок

Установка сносок Полезные видеоблоги

Полезные видеоблоги Кодирование информации

Кодирование информации Построение и редактирование геометрических объектов Компас-3D

Построение и редактирование геометрических объектов Компас-3D Wowstocks (логотип,кнопка homepage)

Wowstocks (логотип,кнопка homepage) Оcновные возможности интерфейса PowerPoint

Оcновные возможности интерфейса PowerPoint Компьютерная игра Управление развитием территории

Компьютерная игра Управление развитием территории Технология программирования на языке Рython и разработка программ для машинного обучения (Лекция iv)

Технология программирования на языке Рython и разработка программ для машинного обучения (Лекция iv) Валидация ParCur. Шаблон для представления результатов проекта

Валидация ParCur. Шаблон для представления результатов проекта Роль информации в формировании коммуникативных актов

Роль информации в формировании коммуникативных актов Роль средств массовой информации в демократическом правовом государстве

Роль средств массовой информации в демократическом правовом государстве Поиск названия интернет-проекта. Квест-игра

Поиск названия интернет-проекта. Квест-игра Термины. Лекция 14

Термины. Лекция 14 Байланыс негіздері

Байланыс негіздері