Содержание

- 2. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Хеширование паролей Если пароли

- 3. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Атаки на хешированные пароли

- 4. У Г А Т У Таблица полного перебора Уфимский государственный авиационный технический университет У злоумышленника есть

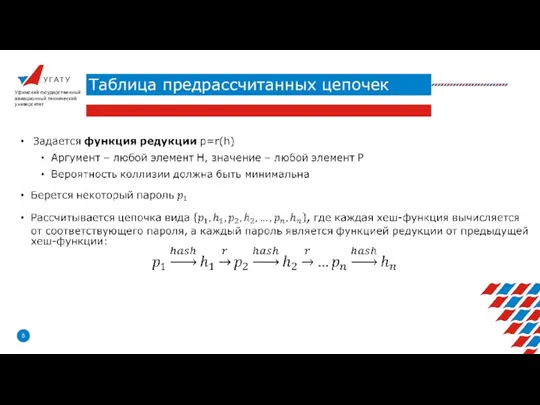

- 5. У Г А Т У Таблица предрассчитанных цепочек Уфимский государственный авиационный технический университет

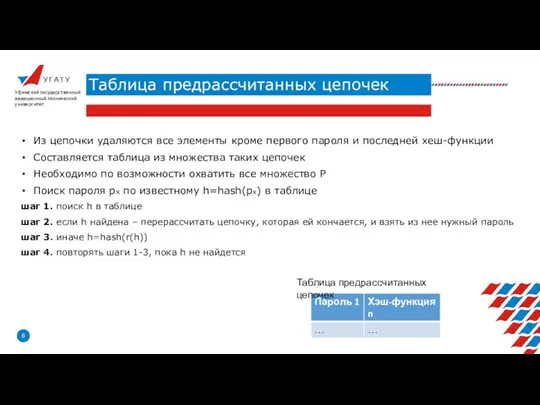

- 6. У Г А Т У Таблица предрассчитанных цепочек Уфимский государственный авиационный технический университет Из цепочки удаляются

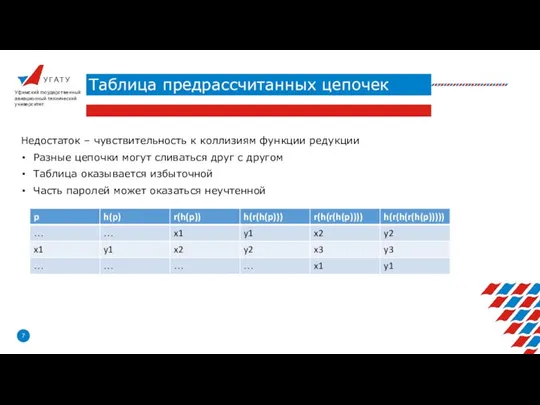

- 7. У Г А Т У Таблица предрассчитанных цепочек Уфимский государственный авиационный технический университет Недостаток – чувствительность

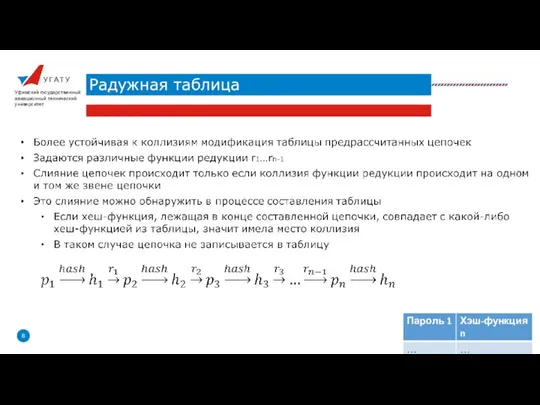

- 8. У Г А Т У Радужная таблица Уфимский государственный авиационный технический университет

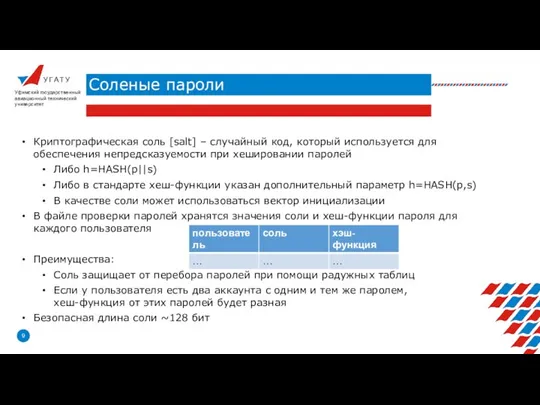

- 9. У Г А Т У Соленые пароли Уфимский государственный авиационный технический университет Криптографическая соль [salt] –

- 10. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Атаки на хешированные пароли

- 11. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет KDF Функции формирования ключа

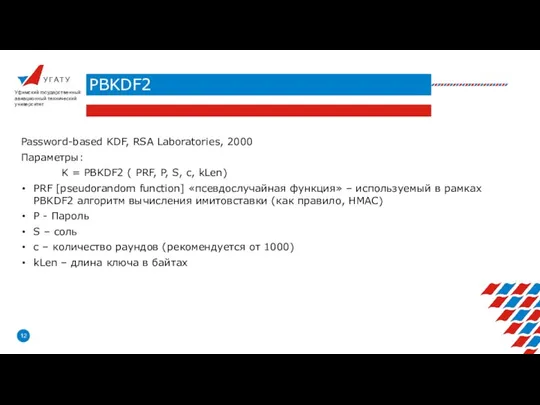

- 12. У Г А Т У PBKDF2 Уфимский государственный авиационный технический университет Password-based KDF, RSA Laboratories, 2000

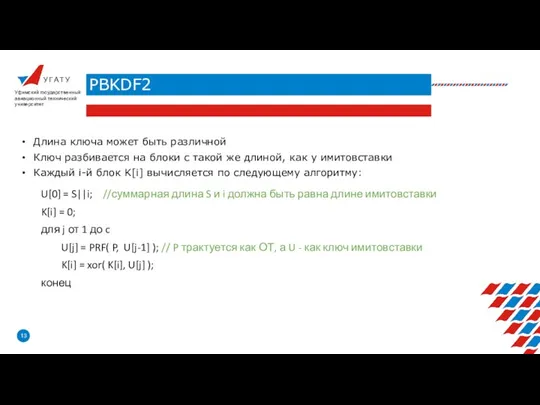

- 13. У Г А Т У PBKDF2 Уфимский государственный авиационный технический университет Длина ключа может быть различной

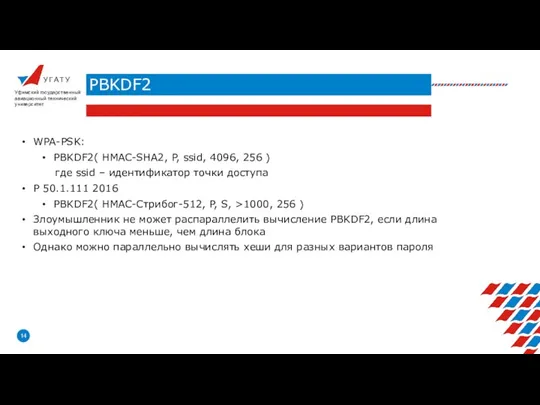

- 14. У Г А Т У PBKDF2 Уфимский государственный авиационный технический университет WPA-PSK: PBKDF2( HMAC-SHA2, P, ssid,

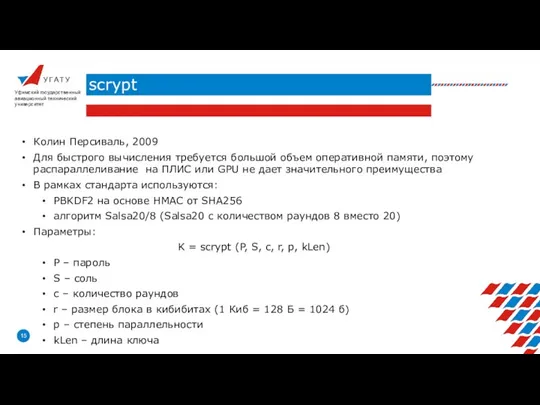

- 15. У Г А Т У scrypt Уфимский государственный авиационный технический университет Колин Персиваль, 2009 Для быстрого

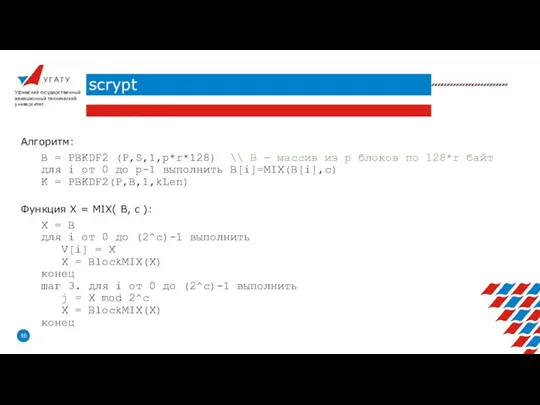

- 16. У Г А Т У scrypt Уфимский государственный авиационный технический университет Алгоритм: B = PBKDF2 (P,S,1,p*r*128)

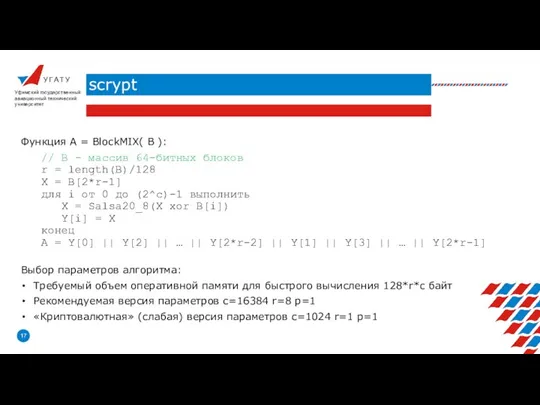

- 17. У Г А Т У scrypt Уфимский государственный авиационный технический университет Функция A = BlockMIX( B

- 19. Скачать презентацию

Построение изображения-карты

Построение изображения-карты Microsoft Office. Краткая характеристика изученных программ

Microsoft Office. Краткая характеристика изученных программ Модуль авторизации

Модуль авторизации Архитектура компьютеров и их основные характеристики

Архитектура компьютеров и их основные характеристики Counter Strike

Counter Strike Цифровые интерфейсы микропроцессорных терминалов

Цифровые интерфейсы микропроцессорных терминалов Фундаментальные и прикладные науки

Фундаментальные и прикладные науки Алгебра логики

Алгебра логики Flipping through channels

Flipping through channels Меню ресторана быстрого питания

Меню ресторана быстрого питания Информатика – это наука... Что изучает информатика?

Информатика – это наука... Что изучает информатика? Общие сведения об информации

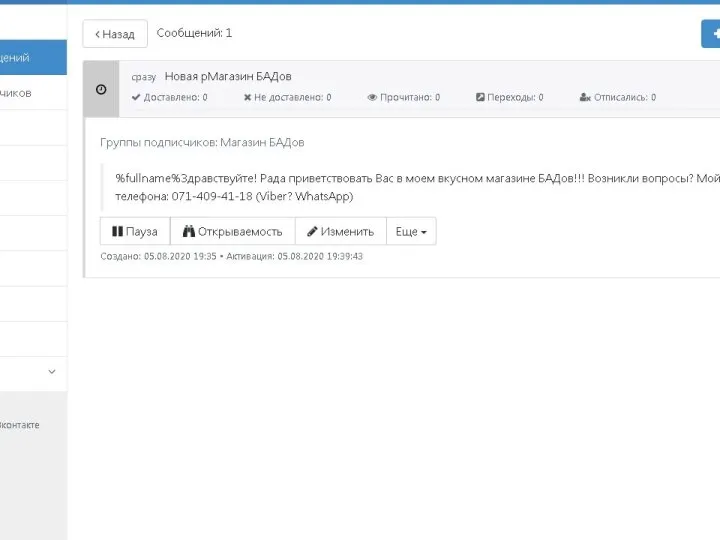

Общие сведения об информации Группа подписчика магазина

Группа подписчика магазина Принтеры

Принтеры Programmierung. Modul 24

Programmierung. Modul 24 Текстовый процессор Word

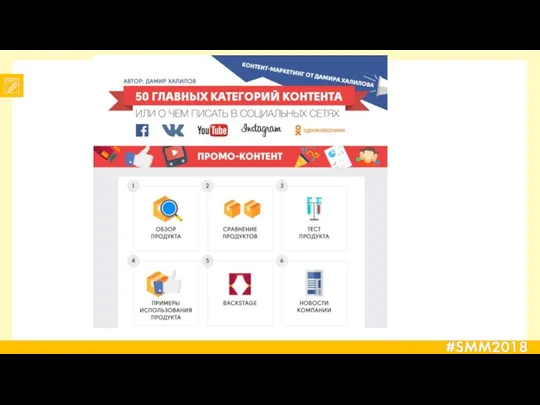

Текстовый процессор Word 50 главных категорий контента

50 главных категорий контента Типы данных

Типы данных Курс по основам программирования на Python. Двумерные массивы

Курс по основам программирования на Python. Двумерные массивы Крестики-нолики. Шаблон

Крестики-нолики. Шаблон Мультимедійні програвачі. Копіювання об'єктів мультимедіа на комп'ютер

Мультимедійні програвачі. Копіювання об'єктів мультимедіа на комп'ютер Презентация на тему Перевод чисел из одной системы счисления в другую

Презентация на тему Перевод чисел из одной системы счисления в другую  Онлайн-сервисы для образования

Онлайн-сервисы для образования Реализация инновационных проектов в общеобразовательной практике с использованием цифровых решений

Реализация инновационных проектов в общеобразовательной практике с использованием цифровых решений Примеры и перспективы использования цифровых каналов связи

Примеры и перспективы использования цифровых каналов связи Цифровое образование и информационная среда школы

Цифровое образование и информационная среда школы Уровни и типы требований

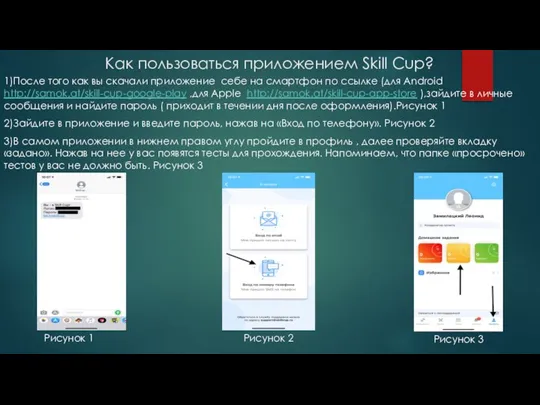

Уровни и типы требований Как пользоваться приложением Skill Cup

Как пользоваться приложением Skill Cup