Содержание

- 2. Криптографічні хеш-функції MD5: n = 128 (Ron Rivest, 1992) SHA-1: n = 160 (NSA, NIST, 1995)

- 3. Алгоритм Keccak Переможець конкурсу NIST серед алгоритмів криптографічних хеш-функцій у 2012 р. (www.nist.gov/itl/csd/sha-100212.cfm). Новий стандарт хешування

- 4. Конструкція губки Інтерактивна конструкція для реалізації псевдовипадкових перестановок за допомогою низки розроблених функцій f. S —

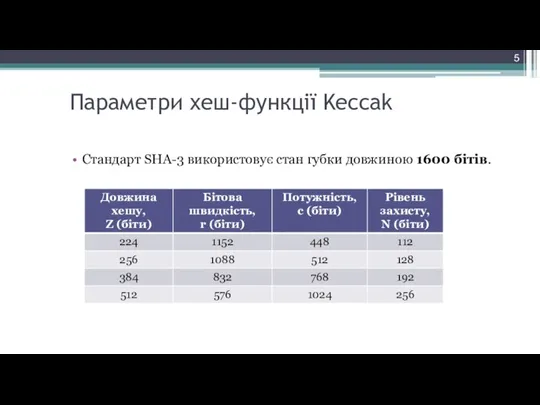

- 5. Параметри хеш-функції Keccak Стандарт SHA-3 використовує стан губки довжиною 1600 бітів. 5

- 6. Схематичне зображення процедури перестановки Keccak-f стану губки http:/n/keccak.noekeon.org/ 7

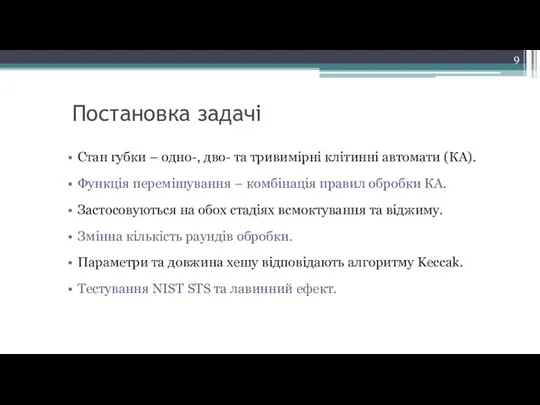

- 7. Постановка задачі Стан губки – одно-, дво- та тривимірні клітинні автомати (КА). Функція перемішування – комбінація

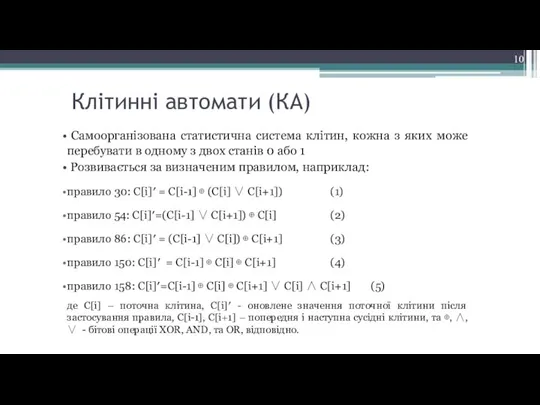

- 8. Самоорганізована статистична система клітин, кожна з яких може перебувати в одному з двох станів 0 або

- 9. Клітинні автомати (КA): правило 30 C[i]′ = C[i-1] ⊕ (C[i] ∨ C[i+1])

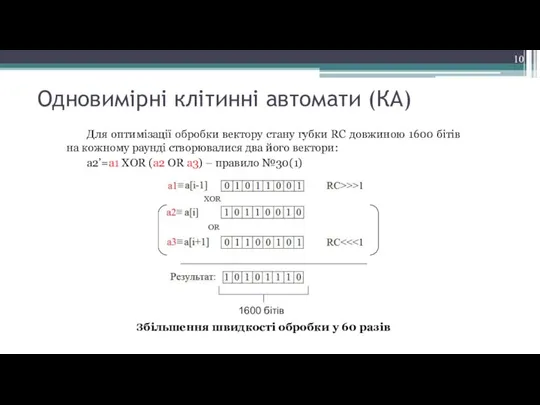

- 10. Одновимірні клітинні автомати (КA) Для оптимізації обробки вектору стану губки RC довжиною 1600 бітів на кожному

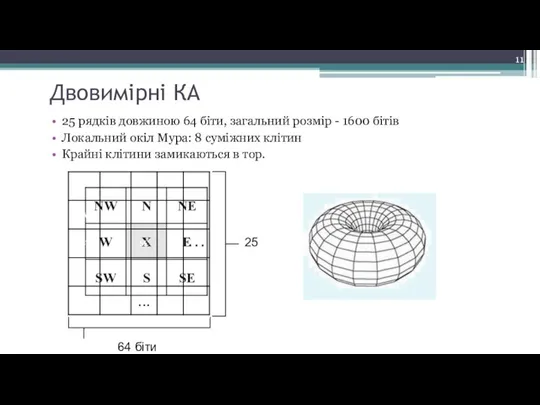

- 11. Двовимірні КА 25 рядків довжиною 64 біти, загальний розмір - 1600 бітів Локальний окіл Мура: 8

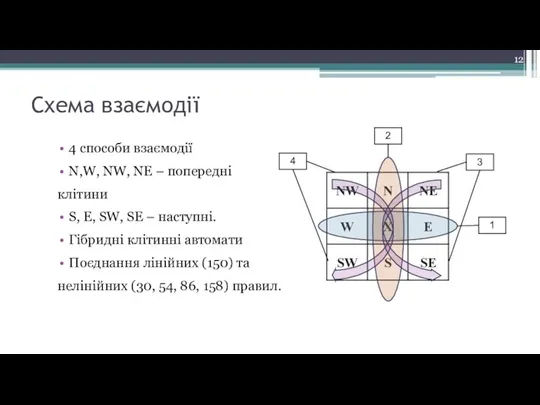

- 12. Схема взаємодії 4 способи взаємодії N,W, NW, NE – попередні клітини S, E, SW, SE –

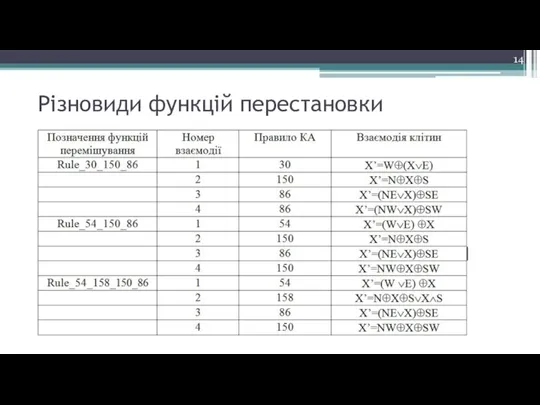

- 13. Різновиди функцій перестановки 14

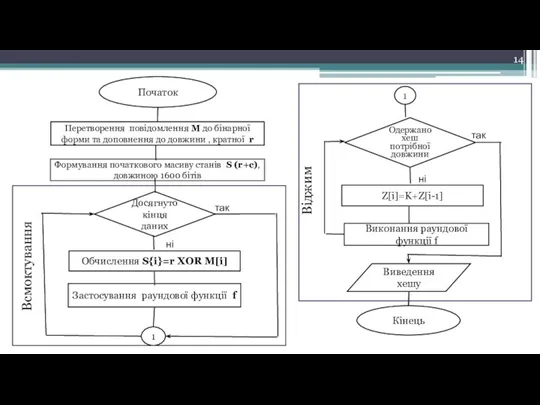

- 14. Всмоктування Віджим

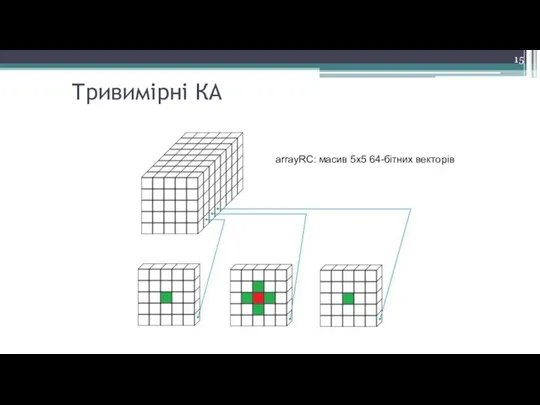

- 15. Тривимірні КА arrayRC: масив 5х5 64-бітних векторів

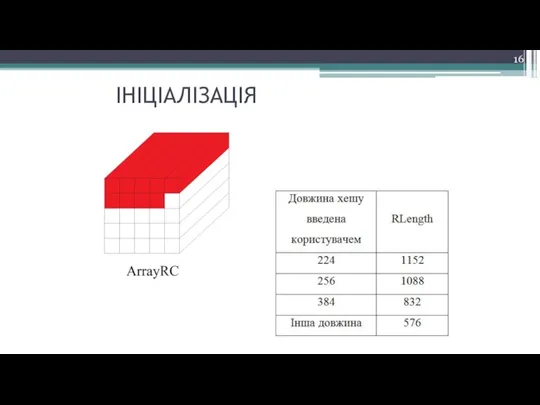

- 16. ІНІЦІАЛІЗАЦІЯ

- 17. Правила взаємодії Правило 30: RCArray[i][j] = (nord xor west xor back) xor RCArray[i][j] | (south xor

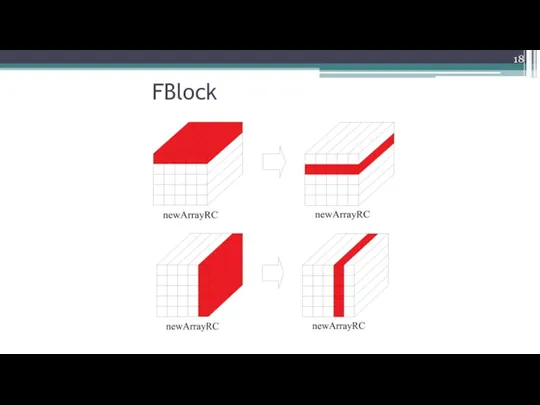

- 18. FBlock

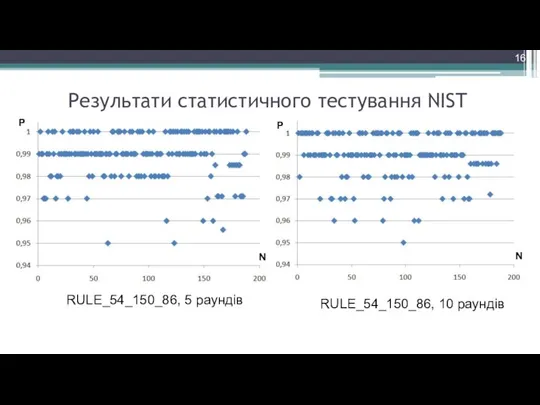

- 19. Результати статистичного тестування NIST RULE_54_150_86, 5 раундів 16 Р N N RULE_54_150_86, 10 раундів Р N

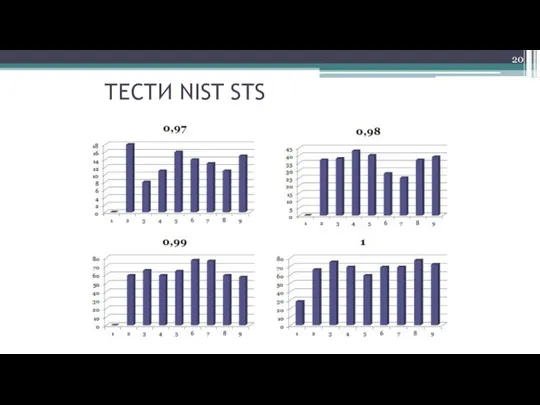

- 20. ТЕСТИ NIST STS

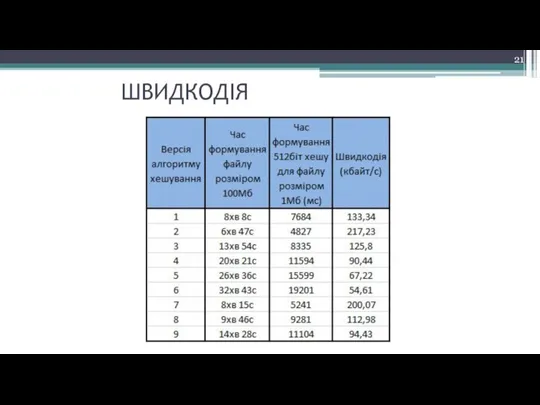

- 21. ШВИДКОДІЯ

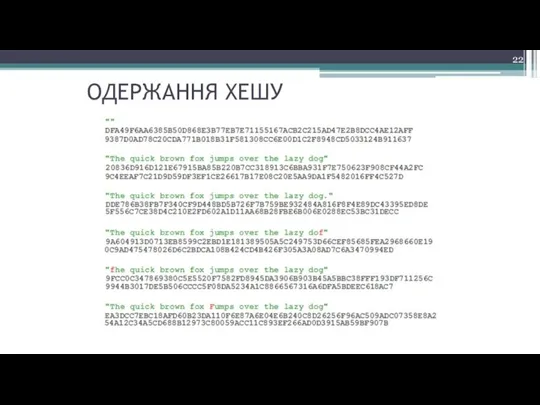

- 22. ОДЕРЖАННЯ ХЕШУ

- 24. Скачать презентацию

![Клітинні автомати (КA): правило 30 C[i]′ = C[i-1] ⊕ (C[i] ∨ C[i+1])](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1075075/slide-8.jpg)

![Правила взаємодії Правило 30: RCArray[i][j] = (nord xor west xor back) xor](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1075075/slide-16.jpg)

Создание веб-сайтов. От идеи и дизайн-макета до разработки и верстки. 11-12 лет

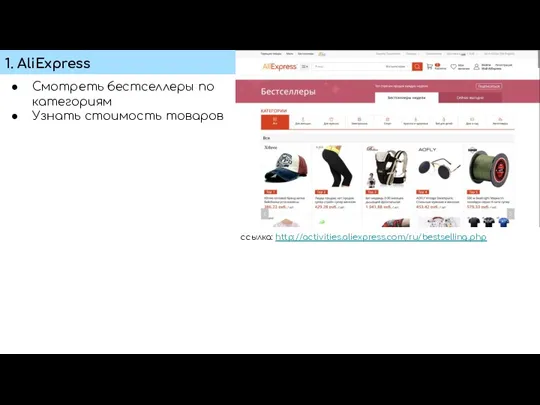

Создание веб-сайтов. От идеи и дизайн-макета до разработки и верстки. 11-12 лет Модуль “Поиск”

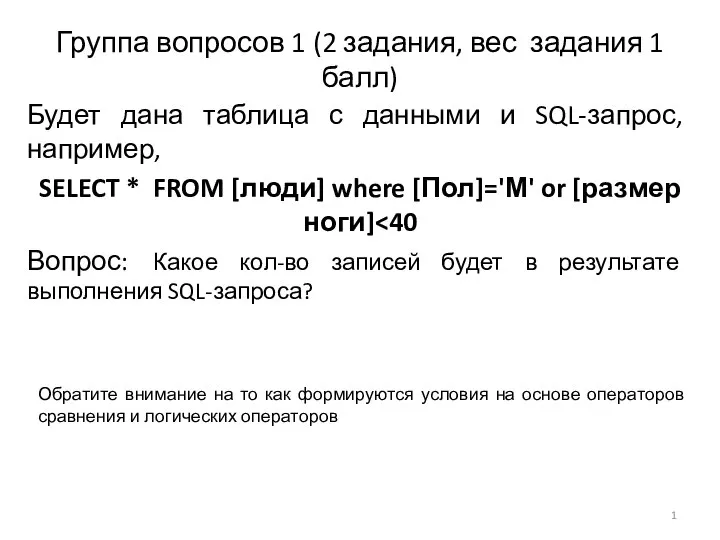

Модуль “Поиск” SQL-запрос. Задания

SQL-запрос. Задания Прямое и стилевое форматирование текста. Обработка текстовой информации

Прямое и стилевое форматирование текста. Обработка текстовой информации Целый час разбираем самое переоценённое задание ЕГЭ по информатике

Целый час разбираем самое переоценённое задание ЕГЭ по информатике WinPhlash update SOP

WinPhlash update SOP Компьютерная безграмотность

Компьютерная безграмотность Как защититься от интернет-угроз

Как защититься от интернет-угроз Справка о ходе выполнения мероприятий Дорожной карты цифровизации

Справка о ходе выполнения мероприятий Дорожной карты цифровизации Программные среды компьютерной графики. Лекция 08-2

Программные среды компьютерной графики. Лекция 08-2 Начало. Конец

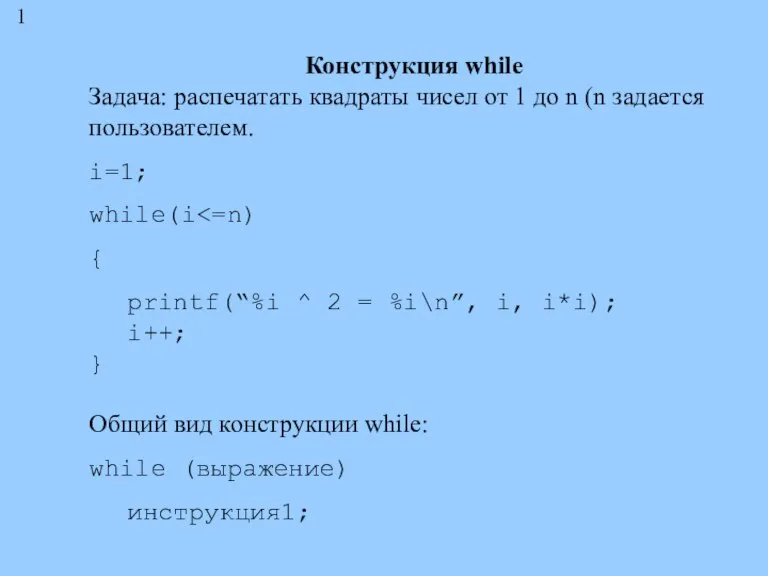

Начало. Конец Конструкция while

Конструкция while Resolver-программа обработки запросов вида Любезный, не скажешь ли какой IP адрес у yandex.ru?

Resolver-программа обработки запросов вида Любезный, не скажешь ли какой IP адрес у yandex.ru? Компьютерная графика

Компьютерная графика Презентация на тему Windows 7

Презентация на тему Windows 7  Программное обеспечение учетных и статистических операций

Программное обеспечение учетных и статистических операций Служебные программы ОС Windows

Служебные программы ОС Windows Условия

Условия Информационное обеспечение аудита

Информационное обеспечение аудита Типология средств массовой информации

Типология средств массовой информации Комплектование, конфигурирование и настройка средств вычислительной техники

Комплектование, конфигурирование и настройка средств вычислительной техники Система мониторинга сетевого оборудования и серверов

Система мониторинга сетевого оборудования и серверов Инди-игры

Инди-игры Артефакт

Артефакт Проектная деятельность Графический редактор Paint

Проектная деятельность Графический редактор Paint Презентация на тему Форматы графических файлов

Презентация на тему Форматы графических файлов  Java_amm_lesson_3

Java_amm_lesson_3 Семейство стандартов IDEF

Семейство стандартов IDEF