Содержание

- 2. ВКЛАДЫВАТЬ ДЕНЬГИ В БЕЗОПАНОСТЬ?

- 3. ЦЕЛИ СТАРТАПА. А ГДЕ БЕЗОПАСНОСТЬ? ПОЛУЧЕНИЕ ПРИБЫЛИ РЕШИТЬ АКТУАЛЬНУЮ ПРОБЛЕМУ ПОЛЬЗОВАТЕЛЯ ВЫСОКАЯ УЗНАВАЕМОСТЬ КВАЛИФИЦИРОВАННАЯ КОМАНДА МАСШТАБИРУЕМОСТЬ

- 4. АКТУАЛИЗАЦИЯ УГРОЗ Идентификация, локализация и классификация информационных активов. Какими данными располагает стартап? Где эта информация хранится?

- 5. ЧЕМ РИСКУЕМ? Коммерческая информация Клиентские базы Учетный записи пользователей Аккаунты сторонних сервисов

- 6. ОБЪЕКТЫ И МОТИВЫ

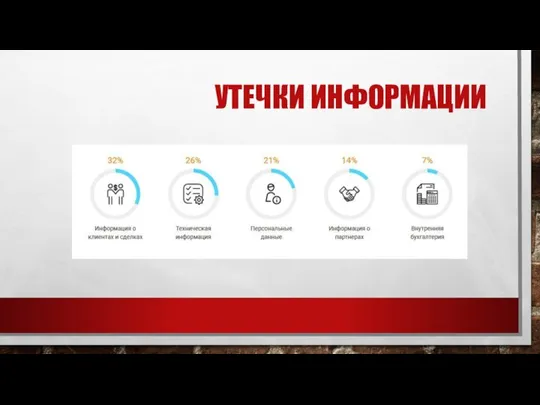

- 7. УТЕЧКИ ИНФОРМАЦИИ

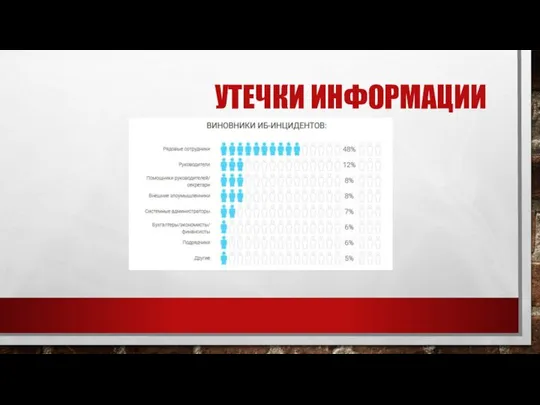

- 8. УТЕЧКИ ИНФОРМАЦИИ

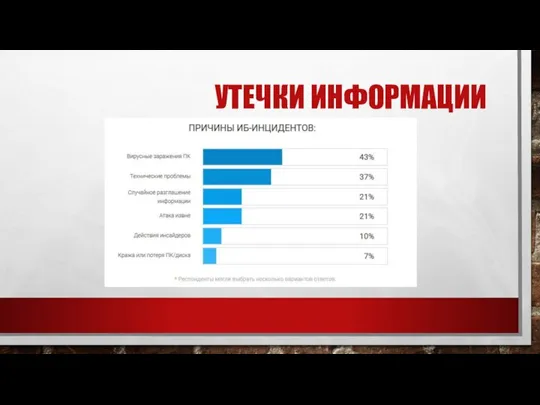

- 9. УТЕЧКИ ИНФОРМАЦИИ

- 10. УГРОЗЫ И ЗАЩИТА Внутренние утечки информации Разграничение прав пользователей Шифрование SIEM системы DLP системы IDS/IPS

- 11. УГРОЗЫ И ЗАЩИТА ФИШИНГ МУЛЬТИФАКТОРНАЯ АВТОРИЗАЦИЯ. Подготовка сотрудников любая атака в результате которой пользователи делятся своими

- 12. УГРОЗЫ И ЗАЩИТА Вредоносное ПО Установленная антивирусная защита Использование фаервола Использование актуальных версий браузера Использование «песочницы»

- 13. УГРОЗЫ И ЗАЩИТА Крипто-вымогатели Автономное резервное копирование

- 14. УГРОЗЫ И ЗАЩИТА 0 day уязвимости Постоянные обновления software/firmware неустраненные уязвимости, а также вредоносные программы, против

- 15. УГРОЗЫ И ЗАЩИТА Кражи / потеря устройств Пароль/PIN код Шифрование Актуальные операционные системы

- 16. УГРОЗЫ И ЗАЩИТА Атака на web порталы Распределение сервисов Делегирование сторонним провайдерам Использование облачный решений

- 18. Скачать презентацию

Каналы связи. Передача информации между компьютерами

Каналы связи. Передача информации между компьютерами Организация вычислений в электронных таблицах. Формулы, ссылки, функции

Организация вычислений в электронных таблицах. Формулы, ссылки, функции Определение характеристик случайных процессов. Теория информации и кодирования. Раздел 1

Определение характеристик случайных процессов. Теория информации и кодирования. Раздел 1 Интернет как источник информационных ресурсов

Интернет как источник информационных ресурсов Национальные проекты цифровизации российской экономики

Национальные проекты цифровизации российской экономики Арбитраж трафика

Арбитраж трафика Запуск программ. Виды меню

Запуск программ. Виды меню PiDIS_Vvedenie_v_Django (1)

PiDIS_Vvedenie_v_Django (1) Человек и информация

Человек и информация Память процесса. Виртуальное адресное пространство

Память процесса. Виртуальное адресное пространство Презентация на тему Классификация компьютеров по функциональным возможностям

Презентация на тему Классификация компьютеров по функциональным возможностям  Расстояние между пачкой и клеймом

Расстояние между пачкой и клеймом Internet и World Wide Web

Internet и World Wide Web Количество информации

Количество информации 10-04-Процедуры ввода-вывода

10-04-Процедуры ввода-вывода Триггеры в презентации Применение Создание слайдов с триггерами

Триггеры в презентации Применение Создание слайдов с триггерами The Garps. App Store - Starc Market

The Garps. App Store - Starc Market Алгоритмическая конструкция

Алгоритмическая конструкция Инновации в информационно-образовательном пространстве

Инновации в информационно-образовательном пространстве Источники информации. Занятие 4

Источники информации. Занятие 4 Мы идём в библиотеку

Мы идём в библиотеку Методика решения олимпиадных задач

Методика решения олимпиадных задач Гиперссылки

Гиперссылки Физические принципы формирования ячейки памяти постоянного запоминающего устройства

Физические принципы формирования ячейки памяти постоянного запоминающего устройства Электронное бронирование помещения для проведения торжеств. Проект-услуга

Электронное бронирование помещения для проведения торжеств. Проект-услуга Подключение к е-Факторинг 3.0

Подключение к е-Факторинг 3.0 Информ_лек2_информатика компьютинг (2)

Информ_лек2_информатика компьютинг (2) Тренажёр по установке и настройке общесистемного программного обеспечения программно-технического комплекса паспортного контроля

Тренажёр по установке и настройке общесистемного программного обеспечения программно-технического комплекса паспортного контроля