Содержание

- 2. Защита информации - деятельность, направленная на сохранение государственной, служебной, коммерческой или личной тайн, а также на

- 3. Средства защиты информации 1. Технические средства – реализуются в виде электрических, электромеханических, электронных устройств. Делятся на:

- 4. Средства защиты информации 3. Организационные средства – организационно-правовые мероприятия, осуществляемые для обеспечения защиты информации. 4. Законодательные

- 5. Способы защиты информации Препятствие – физически преграждает злоумышленнику путь к защищаемой информации. Управление доступом – идентификация

- 6. Способы защиты информации Маскировка – способ защиты информации путем ее криптографического шифрования. Регламентация – заключается в

- 7. Основные виды компьютерных преступлений Несанкционированный доступ к информации, хранящейся в компьютере. Ввод в программное обеспечение «логических

- 8. Основные виды компьютерных преступлений Преступная небрежность в разработке, изготовлении и эксплуатации программно-вычислительных комплексов, приведшая к тяжким

- 9. КОМПЬЮТЕРНЫЕ ВИРУСЫ - это программы, которые могут «размножаться» и скрытно внедрять свои копии: в файлы, в

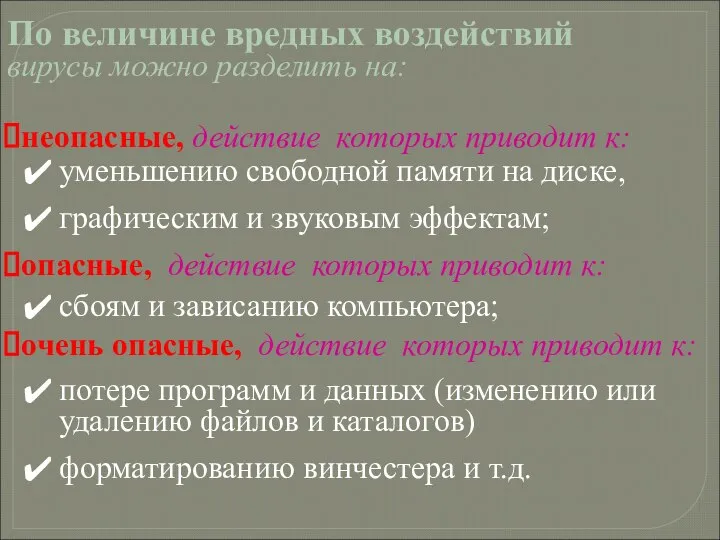

- 10. По величине вредных воздействий вирусы можно разделить на: неопасные, действие которых приводит к: уменьшению свободной памяти

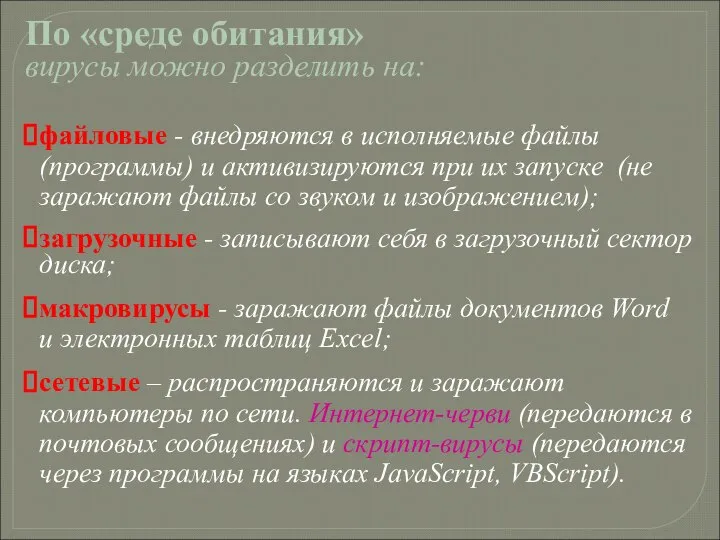

- 11. По «среде обитания» вирусы можно разделить на: файловые - внедряются в исполняемые файлы (программы) и активизируются

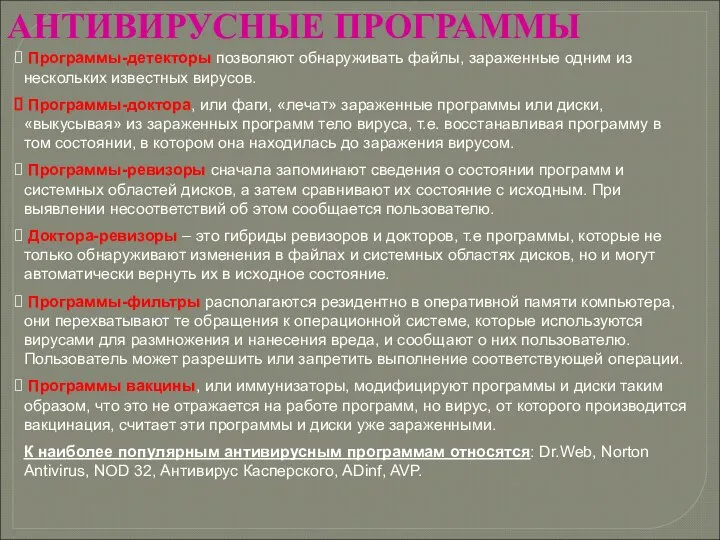

- 12. АНТИВИРУСНЫЕ ПРОГРАММЫ Программы-детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов. Программы-доктора, или фаги, «лечат»

- 13. Конфиденциальность Целостность Доступность Безопасность

- 14. Информационная безопасность — это состояние защищённости информационной среды. Информационная безопасность – это совокупность мер по защите

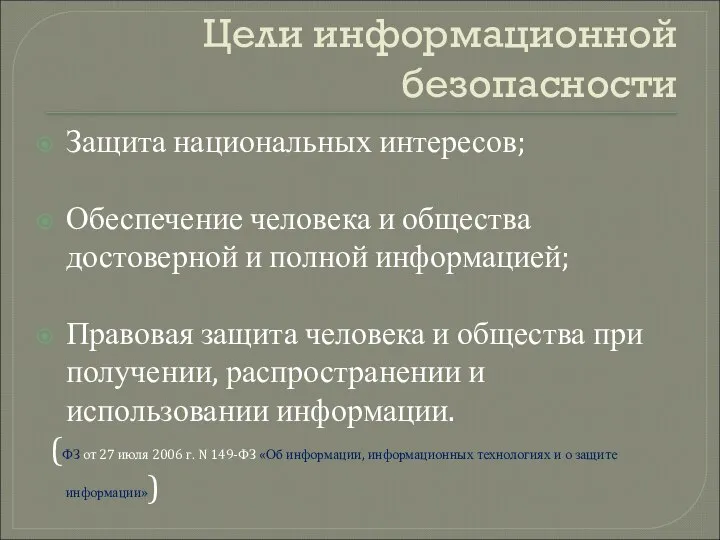

- 15. Цели информационной безопасности Защита национальных интересов; Обеспечение человека и общества достоверной и полной информацией; Правовая защита

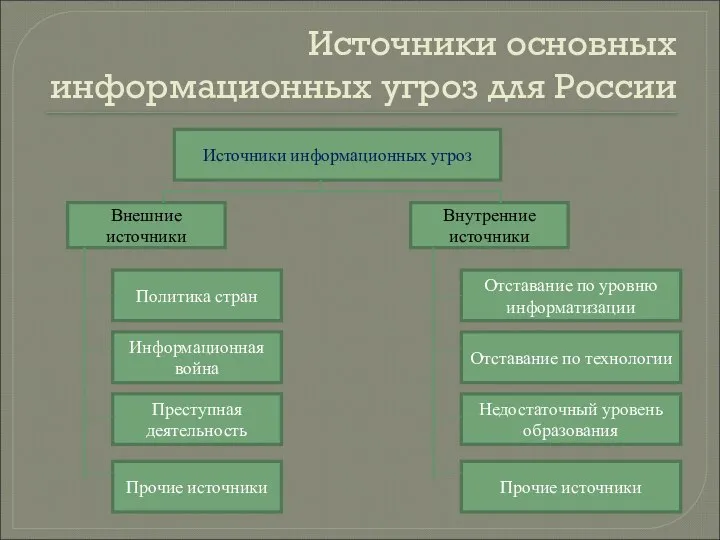

- 16. Источники основных информационных угроз для России Источники информационных угроз Внешние источники Внутренние источники Политика стран Информационная

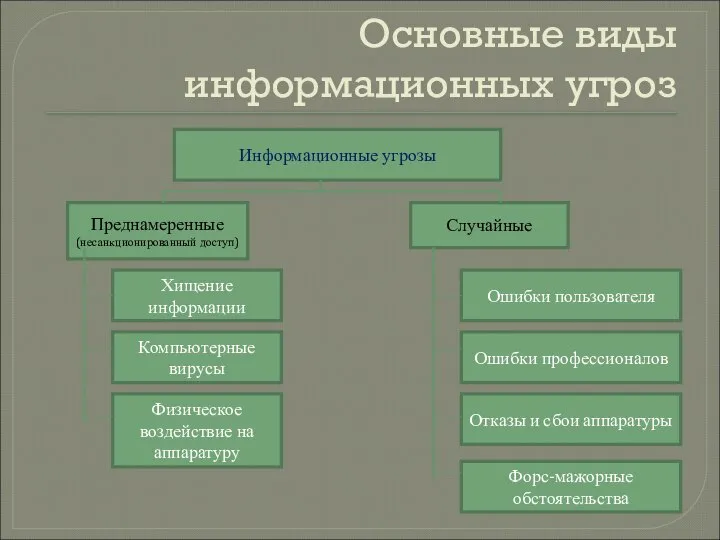

- 17. Основные виды информационных угроз Информационные угрозы Преднамеренные (несанкционированный доступ) Случайные Хищение информации Компьютерные вирусы Физическое воздействие

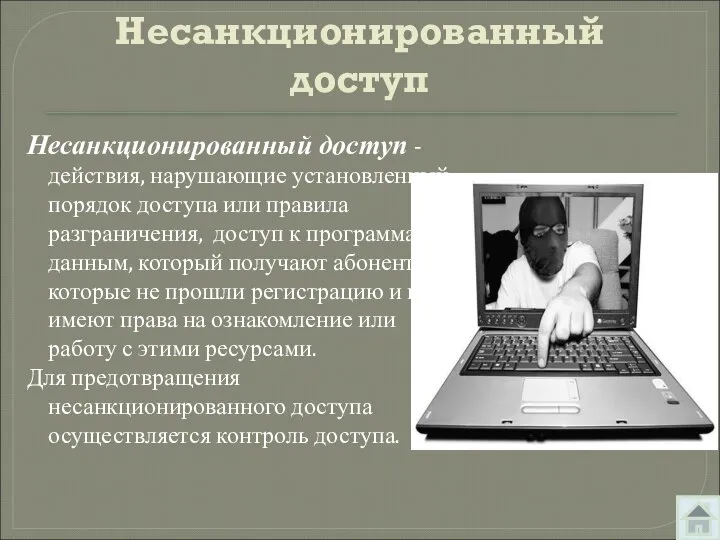

- 18. Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам

- 19. Защита с использованием паролей Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере,

- 20. Защита с использованием пароля используется при загрузке операционной системы Вход по паролю может быть установлен в

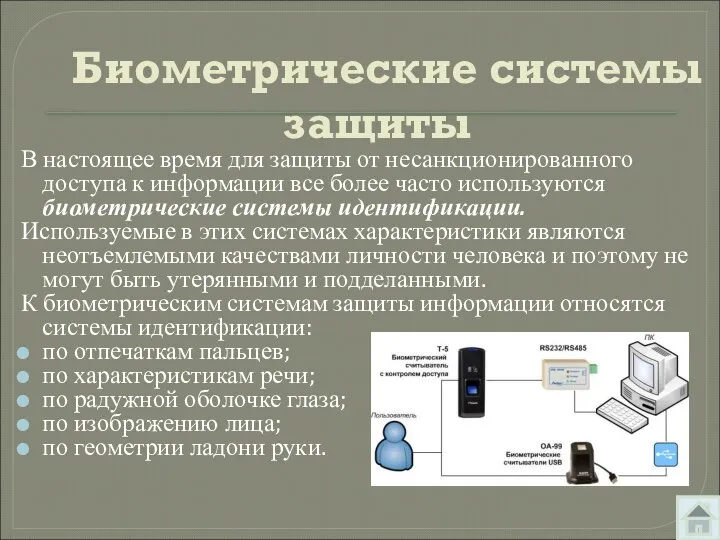

- 21. Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто

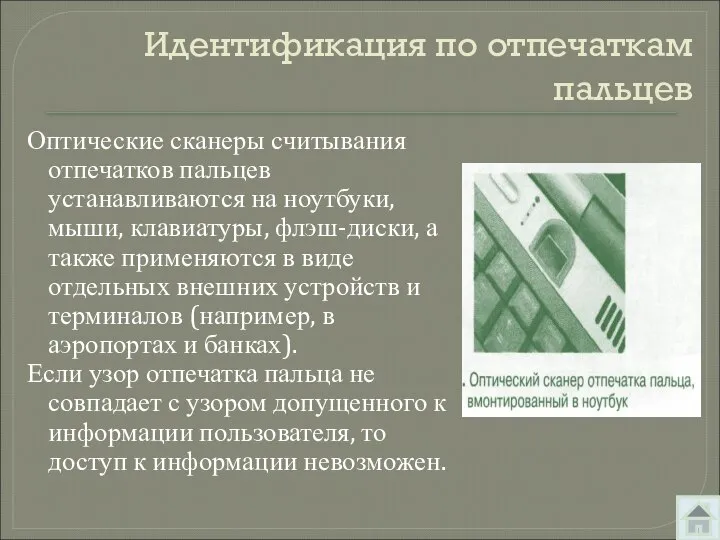

- 22. Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а

- 23. Идентификация по характеристикам речи Идентификация человека по голосу — один из традиционных способов распознавания, интерес к

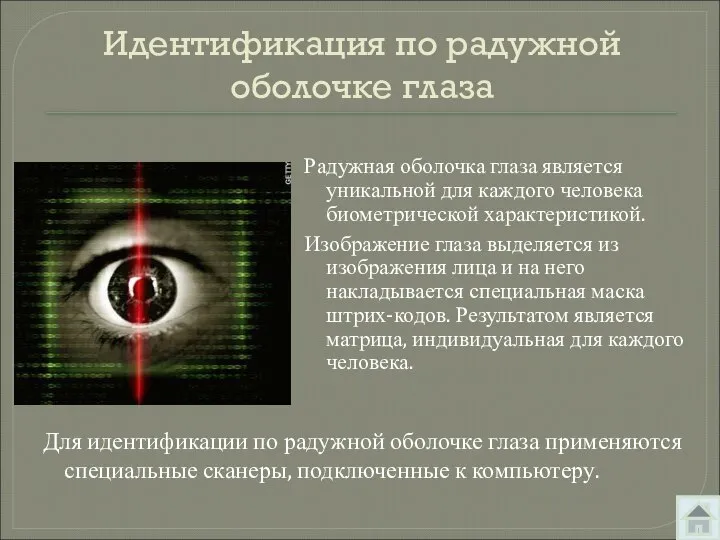

- 24. Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к

- 25. Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит

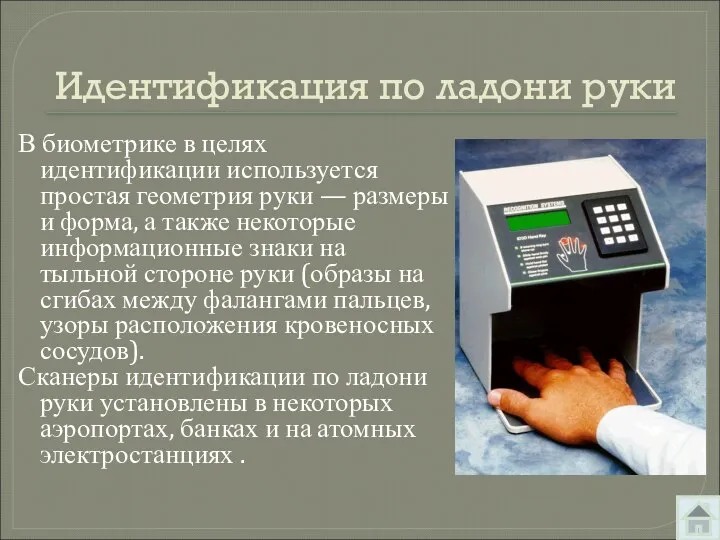

- 26. Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и

- 28. Скачать презентацию

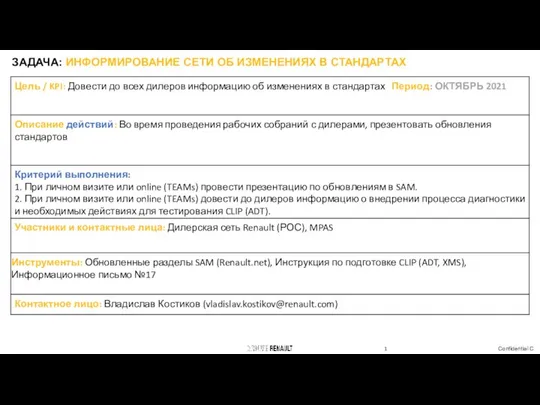

Информирование сети об изменениях в стандартах

Информирование сети об изменениях в стандартах Файловая система

Файловая система Бесплатная программа компьютерной анимации MMD;PMD/PMX

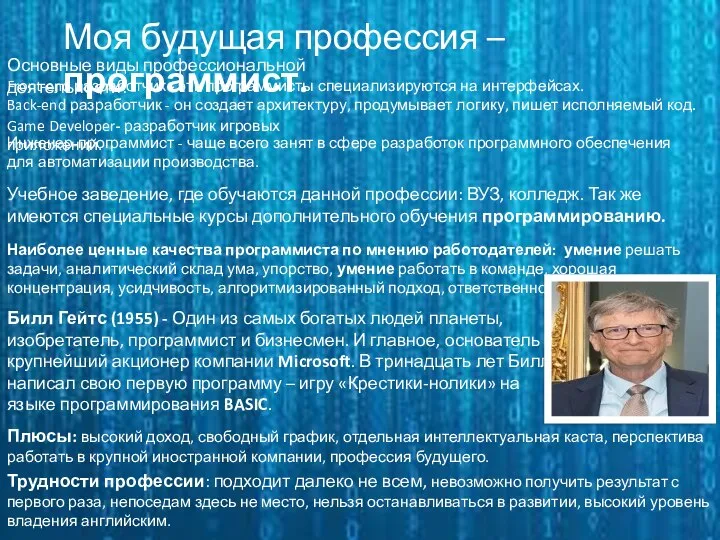

Бесплатная программа компьютерной анимации MMD;PMD/PMX Моя будущая профессия – программист

Моя будущая профессия – программист Объектно-ориентированное программирование. Язык Python

Объектно-ориентированное программирование. Язык Python Характерные особенности полустатических структур

Характерные особенности полустатических структур Построение диаграммы состояний и диаграммы классов

Построение диаграммы состояний и диаграммы классов Рендеры

Рендеры Hashtag agency 2021

Hashtag agency 2021 Tabular information

Tabular information Графический редактор Paint

Графический редактор Paint Тезаурус Безопасный интернет

Тезаурус Безопасный интернет Система управления базами данных (СУБД)

Система управления базами данных (СУБД) VERSTKA_DLYa_ChAJNIKOV

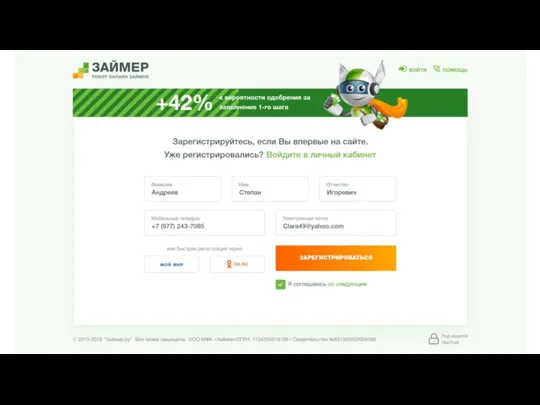

VERSTKA_DLYa_ChAJNIKOV Новая форма регистрации

Новая форма регистрации Информационные системы и технологии Solidworks enterprise PDM

Информационные системы и технологии Solidworks enterprise PDM Регистрация на сайте независимых педагогических измерений Эффект Тест

Регистрация на сайте независимых педагогических измерений Эффект Тест Безопасность личного пространства (соцсети)

Безопасность личного пространства (соцсети) Управление памятью

Управление памятью Практика на телеканале ТюмГУ

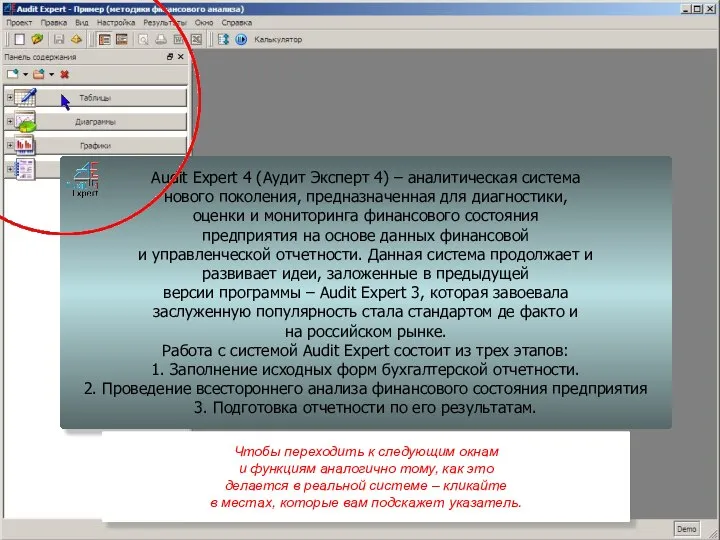

Практика на телеканале ТюмГУ Audit Expert 4 (Аудит Эксперт 4)

Audit Expert 4 (Аудит Эксперт 4) Каб Телевидение. Вайфай. Проводной интернет. Иконки для услуг

Каб Телевидение. Вайфай. Проводной интернет. Иконки для услуг XII международная конференция CEE-SECR / РАЗРАБОТКА ПО

XII международная конференция CEE-SECR / РАЗРАБОТКА ПО Мультимедийные технологии

Мультимедийные технологии Переменные и функции

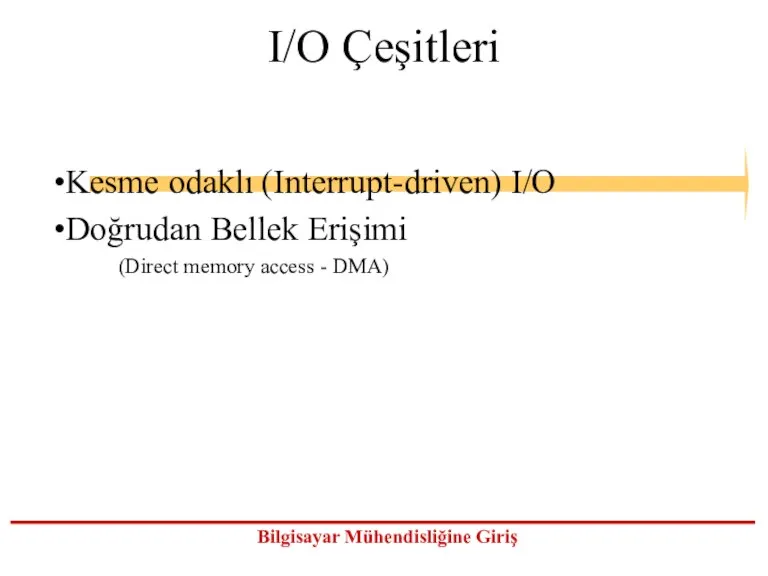

Переменные и функции I/O Çeşitleri

I/O Çeşitleri Факт-лист, бэк, пресс-ревю

Факт-лист, бэк, пресс-ревю Логические основы компьютеров

Логические основы компьютеров