Содержание

- 2. Безопасность ИБ – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

- 3. Безопасность информации это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению несанкционированных, преднамеренных

- 4. Основные задачи ЗИ Обеспечение следующих характеристик: Целостность Доступность Конфиденциальность Подотчетность Аутентичность Достоверность По ГОСТ 133335-4. Методы

- 5. Целостность Актуальность и непротиворечивость информации, её защищённость от разрушения и несанкционированного изменения. Типы целостности: Статическая (неизменность

- 6. Доступность Состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие право доступа, могут реализовывать их

- 7. Конфиденциальность Свойство информации, свидетельствующее о том, что информация не сделана доступной или не разглашена неуполномоченным лицам,

- 8. Аутентичность и достоверность Аутентичность или подлинность – свойство, гарантирующее, что субъект или ресурс идентичны заявленным. Достоверность

- 9. Безопасность информации Лаборатория информационной безопасности http://inforsec.ru

- 10. Виды угроз Угрозы конфиденциальности. Угрозы доступности: техногенные, непреднамеренные ошибки, пользовательская сложность ИС, инсайдеры. Угрозы целостности: фальсификация

- 11. Источники угроз Внешние атаки. Инсайдерские атаки. Непреднамеренные ошибки. Отказ инфраструктуры. Внутренний отказ ИС. Юридические проблемы. Преднамеренные

- 12. Треугольник безопасности 2009 год Данные – цель и основной драйвер Эксплоит – уязвимость и механизмы ее

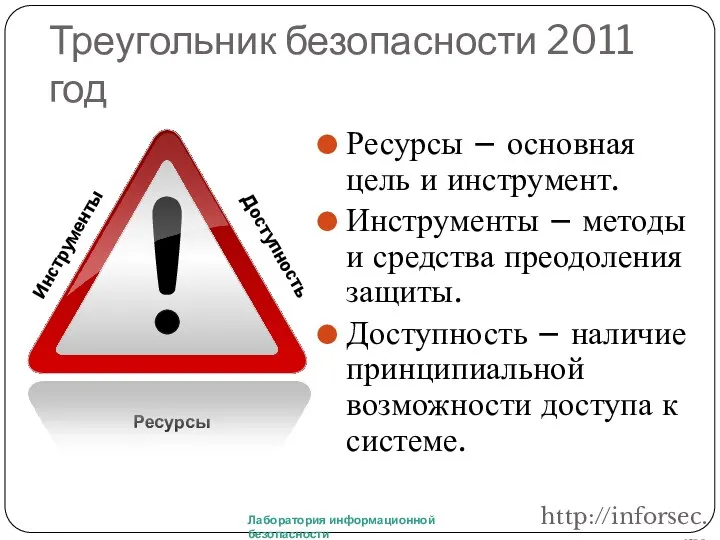

- 13. Треугольник безопасности 2011 год Ресурсы – основная цель и инструмент. Инструменты – методы и средства преодоления

- 14. Ресурс, как объект защиты Ресурсы: Денежные средства пользователя Процессорное время системы Дисковое пространство Пропускная способность канала

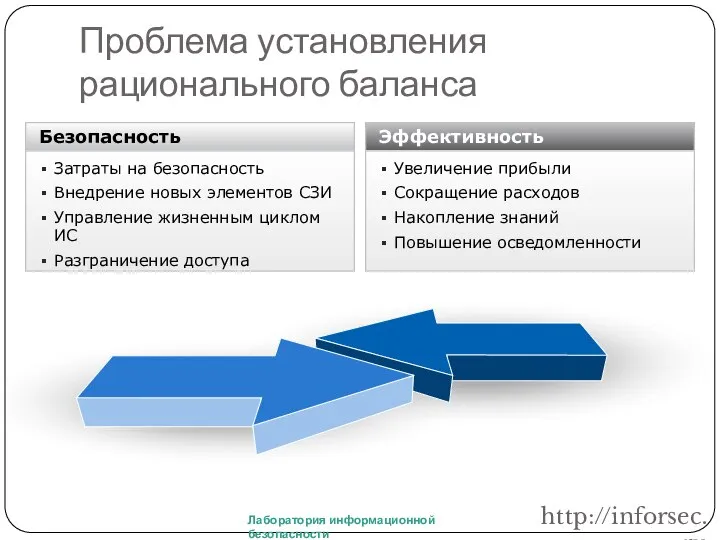

- 15. Проблема установления рационального баланса Лаборатория информационной безопасности http://inforsec.ru

- 16. «Голая» статистика 1995 год: 400 попыток проникновения в сеть ЦБ. Было похищено 250 млрд. рублей (TASS,

- 17. «Голая» статистика Средний ущерб: от одного ограбления банка – 3400$.; от одного мошеннического преступления – 24000$.;

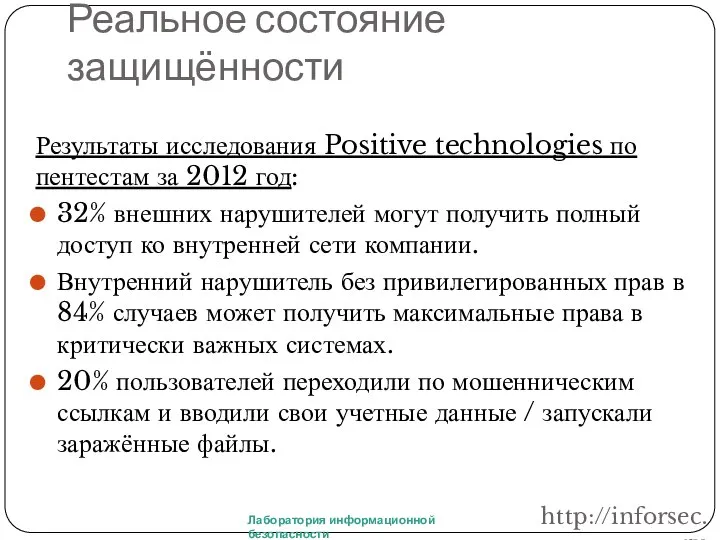

- 18. Реальное состояние защищённости Результаты исследования Positive technologies по пентестам за 2012 год: 32% внешних нарушителей могут

- 19. Обнаруженные уязвимости в 2011 году Лаборатория информационной безопасности http://inforsec.ru

- 20. Типы уязвимостей Лаборатория информационной безопасности http://inforsec.ru

- 22. Скачать презентацию

Нотные редакторы

Нотные редакторы История развития ЭВМ

История развития ЭВМ Стандартные функции ввода-вывода

Стандартные функции ввода-вывода Файл и файловые структуры. 7 классс

Файл и файловые структуры. 7 классс Программа MsExcel

Программа MsExcel Сеть провайдеров ШЕНГЕН

Сеть провайдеров ШЕНГЕН Введение в информатику

Введение в информатику Информатика и её история

Информатика и её история Курс технологии разработки ПО

Курс технологии разработки ПО Циклические процессы. Операторы циклов в С+

Циклические процессы. Операторы циклов в С+ Веб-технология. Информатика для СПО

Веб-технология. Информатика для СПО Представление и кодирование информации с помощью знаковых систем

Представление и кодирование информации с помощью знаковых систем Порядок-УЦ оформление документов

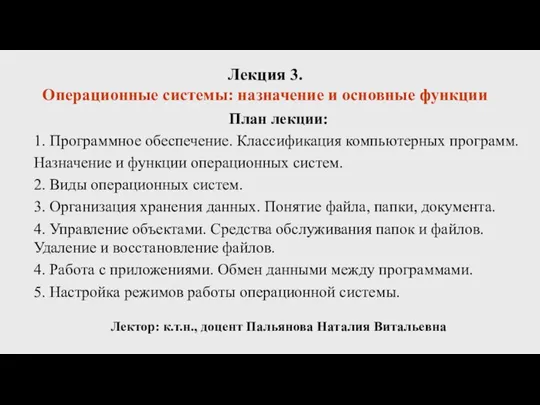

Порядок-УЦ оформление документов Тема3_ОС_22

Тема3_ОС_22 Тестирование Google Forms

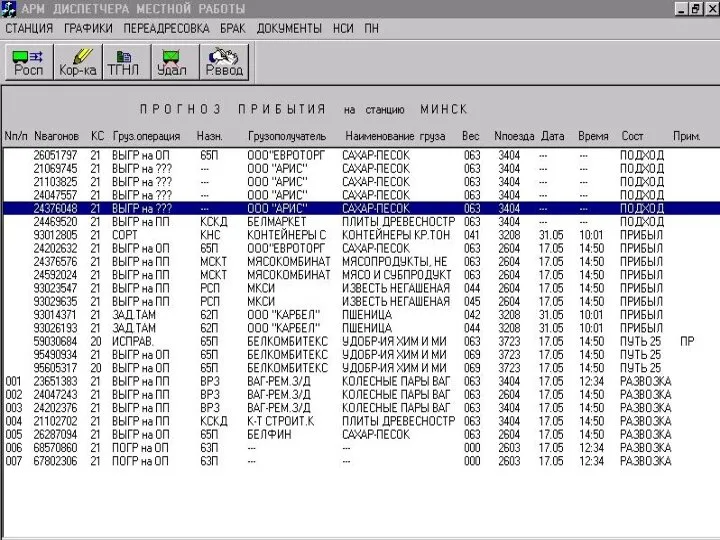

Тестирование Google Forms Описание и работа автоматизированной системы управления сортировочной станцией. Формы АРМ ДСЦМ

Описание и работа автоматизированной системы управления сортировочной станцией. Формы АРМ ДСЦМ История языков программирования

История языков программирования Расчет сопротивления проводника

Расчет сопротивления проводника Программный продукт Система формирования отчетности

Программный продукт Система формирования отчетности 20130711_adresaciya_v_internete

20130711_adresaciya_v_internete Основы системологии. Системный анализ

Основы системологии. Системный анализ Stream выражения

Stream выражения Игра по линейному алгоритму

Игра по линейному алгоритму Язык запросов SQL. Оператор объединения Union

Язык запросов SQL. Оператор объединения Union Знакомство с компьютером

Знакомство с компьютером Действия с фрагментом рисунка в графическом редакторе. 5 класс

Действия с фрагментом рисунка в графическом редакторе. 5 класс Определение PDO

Определение PDO Текстовый процессор Writer

Текстовый процессор Writer