Содержание

- 2. Программа повышения квалификации «Основы использования новых информационных технологий в управленческой деятельности» Московский институт новых информационных технологий

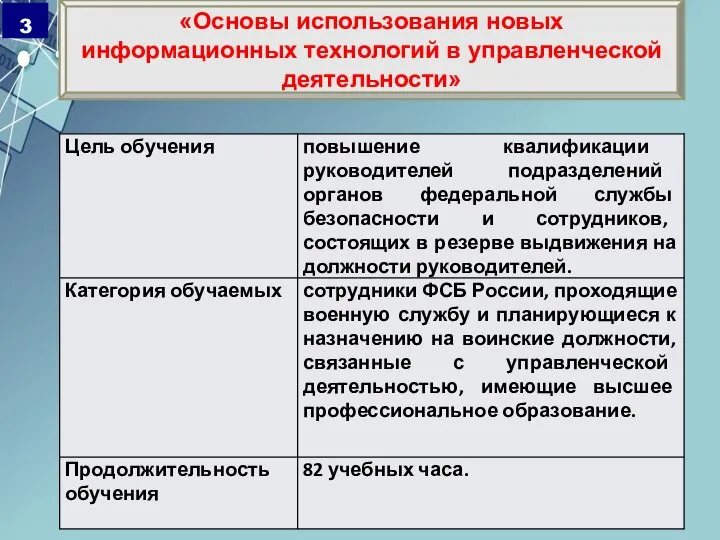

- 3. «Основы использования новых информационных технологий в управленческой деятельности»

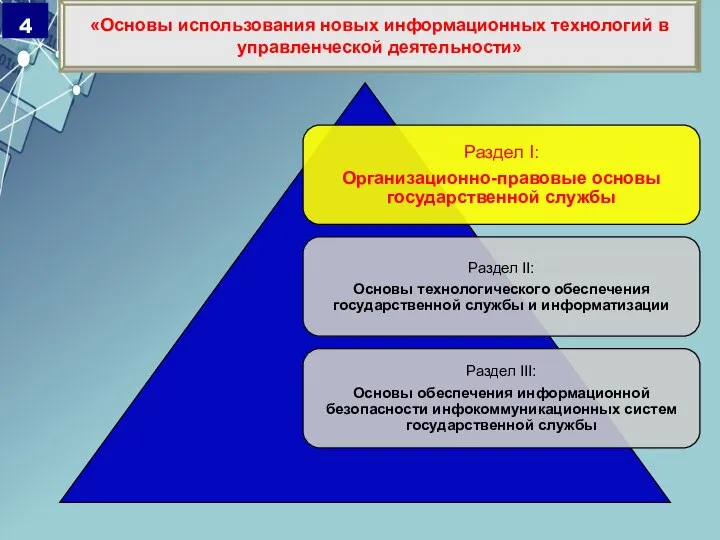

- 4. «Основы использования новых информационных технологий в управленческой деятельности»

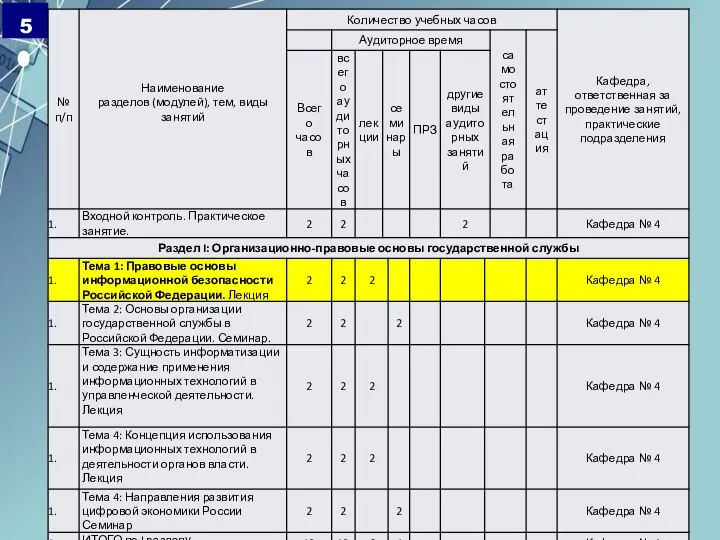

- 6. Тема 1. Правовые основы информационной безопасности Российской Федерации Раздел 1. Организационно-правовые основы государственной службы

- 7. Раздел 1. Организационно-правовые основы государственной службы

- 8. ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ Тема 1. Правовые основы информационной безопасности Российской

- 9. Список литературы: 1. Соглашение о сотрудничестве в формировании информационных ресурсов и систем, реализации межгосударственных программ государств

- 10. Список литературы: 4. Государственный стандарт Российской Федерации ГОСТ 9126-94. Информационная технология. Оценка программной продукции. Характеристики качества

- 11. Список литературы: 7. Национальный стандарт Российской Федерации ГОСТ Р 51275—2006. Защита информации. Объект информатизации. Факторы, воздействующие

- 12. Список литературы: 12. Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 13335—1—2006. Информационная технология. Методы и средства

- 13. Список литературы: 13. Указ Президента Российской Федерации от 31 декабря 2015 г. N 683 "О Стратегии

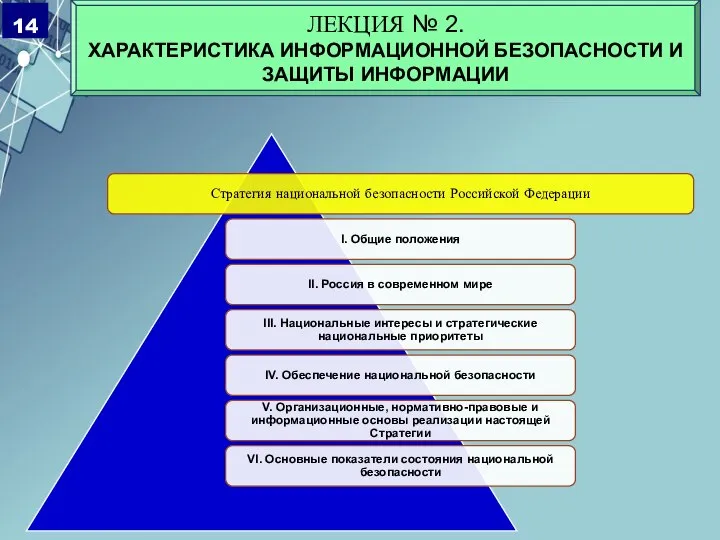

- 14. ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ

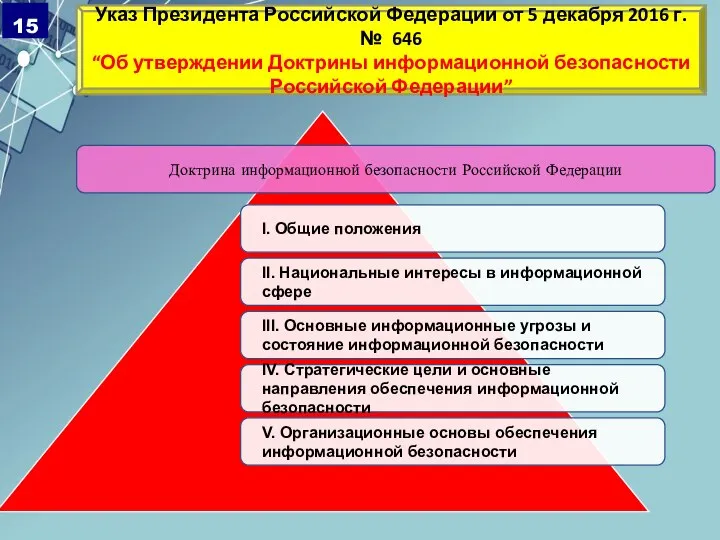

- 15. Указ Президента Российской Федерации от 5 декабря 2016 г. № 646 “Об утверждении Доктрины информационной безопасности

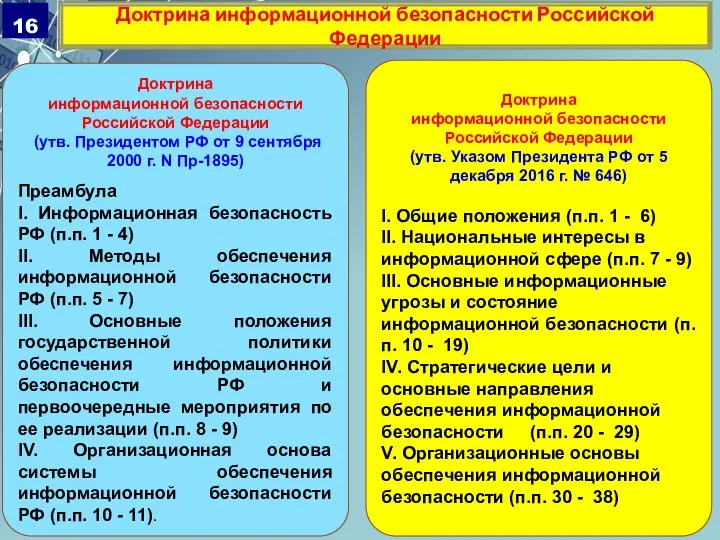

- 16. Доктрина информационной безопасности Российской Федерации (утв. Указом Президента РФ от 5 декабря 2016 г. № 646)

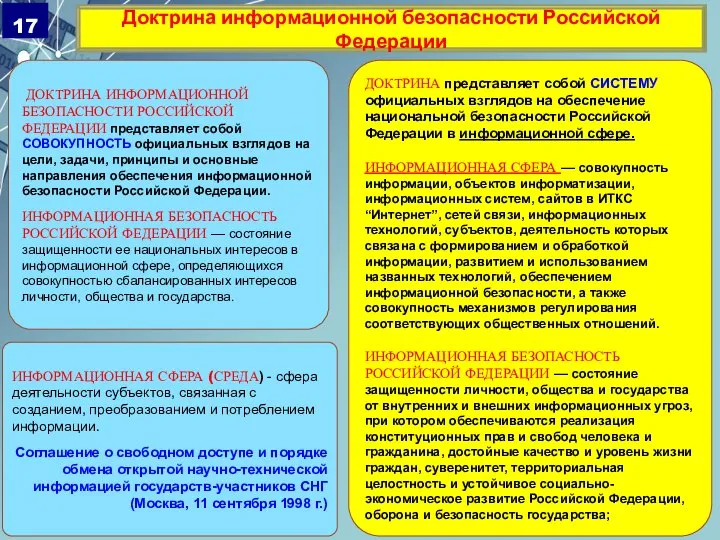

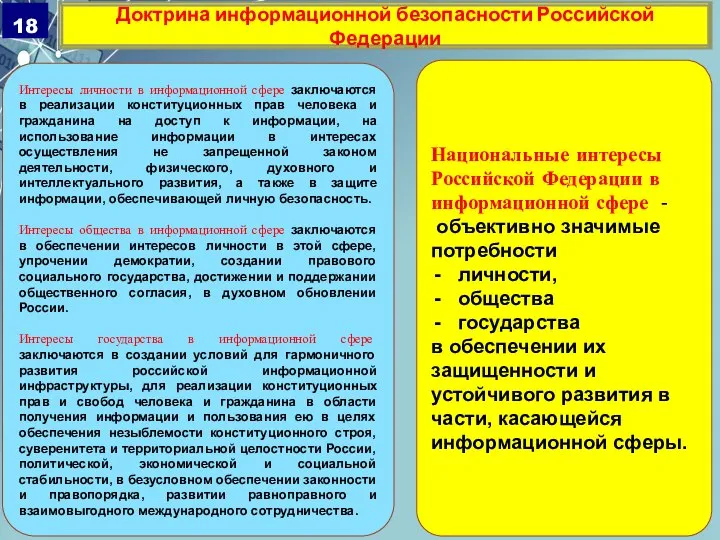

- 17. ДОКТРИНА представляет собой СИСТЕМУ официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере. ИНФОРМАЦИОННАЯ

- 18. Национальные интересы Российской Федерации в информационной сфере - объективно значимые потребности личности, общества государства в обеспечении

- 19. Список литературы: 14. Р 50.1.053—2005 Рекомендации по стандартизации. Информационные технологии. Основные термины и определения в области

- 20. Цель занятия: рассмотреть и проанализировать структуру и содержание терминов «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» и «ЗАЩИТА ИНФОРМАЦИИ» ВОПРОС 1.

- 21. ВОПРОС 1. Характеристика термина «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ

- 22. Различают термин «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» в узком смысле этого слова и в широком смысле. Рассмотрим первоначально в

- 23. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — информационная безопасность (information security): защита — конфиденциальности, — целостности — доступности информации; —

- 24. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — информационная безопасность (information security): защита — конфиденциальности, — целостности — доступности информации; —

- 25. КОНФИДЕНЦИАЛЬНОСТЬ — свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса ГОСТ

- 26. КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ — обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую

- 27. Конфиденциальность информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной системы], при котором доступ

- 28. КОНФИДЕНЦИАЛЬНОСТЬ ПЕРСОНАЛЬНЫХ ДАННЫХ — обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом

- 29. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — информационная безопасность (information security): защита — конфиденциальности, — целостности — доступности информации; —

- 30. ЦЕЛОСТНОСТЬ — состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами,

- 31. ЦЕЛОСТНОСТЬ ИНФОРМАЦИИ — состояние информации, при котором отсутствует любое ее изменение, либо изменение осуществляется только преднамеренно

- 32. Целостность (информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной системы], при котором ее

- 33. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — информационная безопасность (information security): защита — конфиденциальности, — целостности — доступности информации; —

- 34. ДОСТУПНОСТЬ — свойство быть доступным и используемым по запросу со стороны уполномоченного логического объекта. ГОСТ Р

- 35. Доступность (информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной системы], при котором субъекты,

- 36. ИНФОРМАЦИОННЫЕ РЕСУРСЫ — отдельные документы и отдельные массивы документов, документы и массивы документов, содержащиеся в информационных

- 37. Защищаемые информационные ресурсы (автоматизированной информационной системы) — информационные ресурсы автоматизированной информационной системы, для которых должен быть

- 38. Информационные ресурсы сети электросвязи, требующие защиты со стороны оператора связи (ГОСТ Р 52448-2005, ст.5.1): - сведения

- 39. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — информационная безопасность (information security): защита — конфиденциальности, — целостности — доступности информации; —

- 40. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности,

- 41. Из определения видно, что ряд параметров, описывающих термин, уже нами рассмотрены, так как входят в определение

- 42. Из определения видно, что ряд параметров, описывающих термин, уже нами рассмотрены, так как входят в определение

- 43. НЕОТКАЗУЕМОСТЬ - способность удостоверять имевшее место действие или событие так, чтобы эти события или действия не

- 44. Далее продолжим рассмотрение параметров, которые дополнительно дают уточняющую характеристику данного термина: НЕОТКАЗУЕМОСТЬ, ПОДОТЧЕТНОСТЬ, АУТЕНТИЧНОСТЬ. ВОПРОС 1.

- 45. ПОДОТЧЕТНОСТЬ - свойство, обеспечивающее однозначное прослеживание действий любого логического объекта (ГОСТ Р ИСО/МЭК 13335-1-2006, ст. 2.1).

- 46. Подотчетность (ресурсов автоматизированной информационной системы) - состояние ресурсов автоматизированной информационной системы, при котором обеспечиваются их идентификация

- 47. Далее продолжим рассмотрение параметров, которые дополнительно дают уточняющую характеристику данного термина: НЕОТКАЗУЕМОСТЬ, ПОДОТЧЕТНОСТЬ, АУТЕНТИЧНОСТЬ. ВОПРОС 1.

- 48. АУТЕНТИЧНОСТЬ - свойство, гарантирующее, что субъект или ресурс идентичны заявленным (ГОСТ Р ИСО/МЭК 13335-1-2006, ст. 2.3).

- 49. Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27002-2012 "Информационная технология. Методы и средства обеспечения безопасности. Свод

- 50. НАДЕЖНОСТЬ автоматизированной системы — комплексное свойство АС сохранять во времени в установленных пределах значения всех ПАРАМЕТРОВ,

- 51. Техническое обслуживание, направленное на обеспечение НАДЕЖНОСТИ (RCM), является методом определения Политики проведения технического обслуживания, направленной на

- 52. Благодаря глубокому исследованию риска оценка риска помогает ЛИЦАМ, ПРИНИМАЮЩИМ РЕШЕНИЯ, и ответственным сторонам: — влиять на

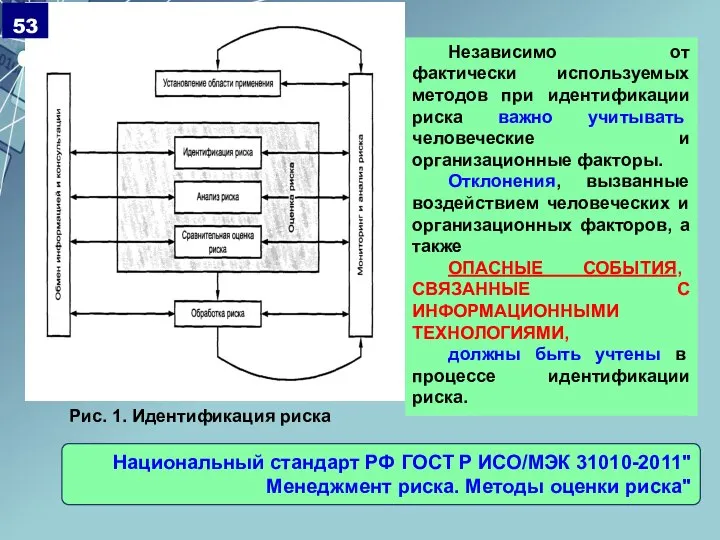

- 53. Национальный стандарт РФ ГОСТ Р ИСО/МЭК 31010-2011"Менеджмент риска. Методы оценки риска" Рис. 1. Идентификация риска Независимо

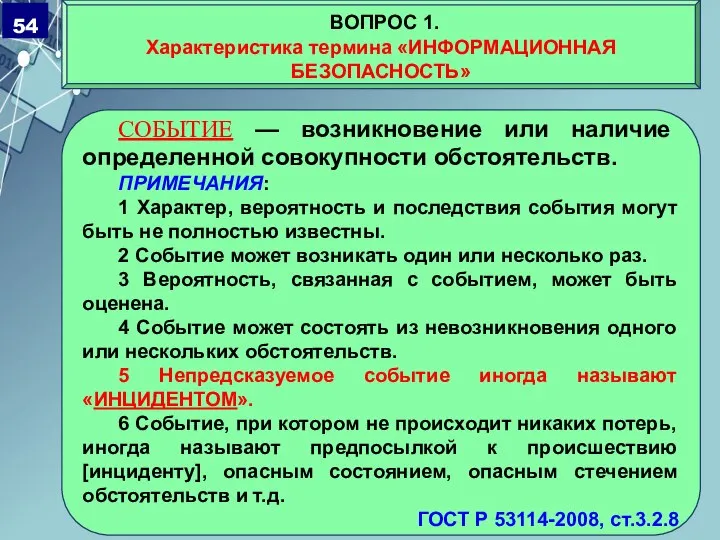

- 54. СОБЫТИЕ — возникновение или наличие определенной совокупности обстоятельств. ПРИМЕЧАНИЯ: 1 Характер, вероятность и последствия события могут

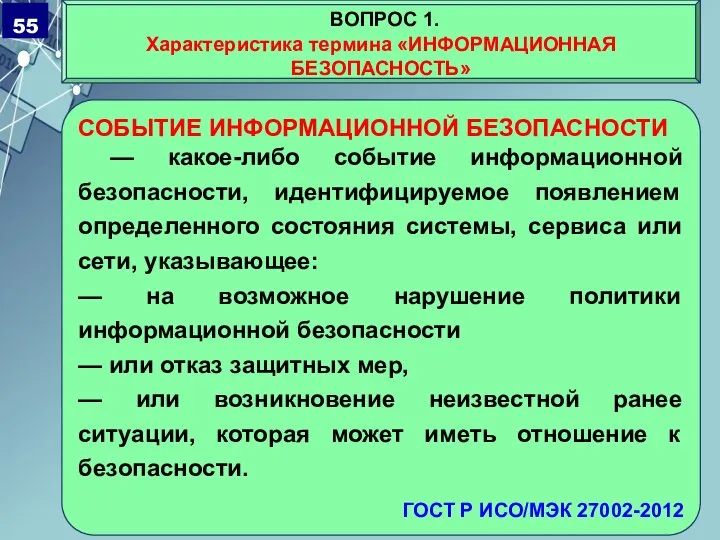

- 55. СОБЫТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ — какое-либо событие информационной безопасности, идентифицируемое появлением определенного состояния системы, сервиса или сети,

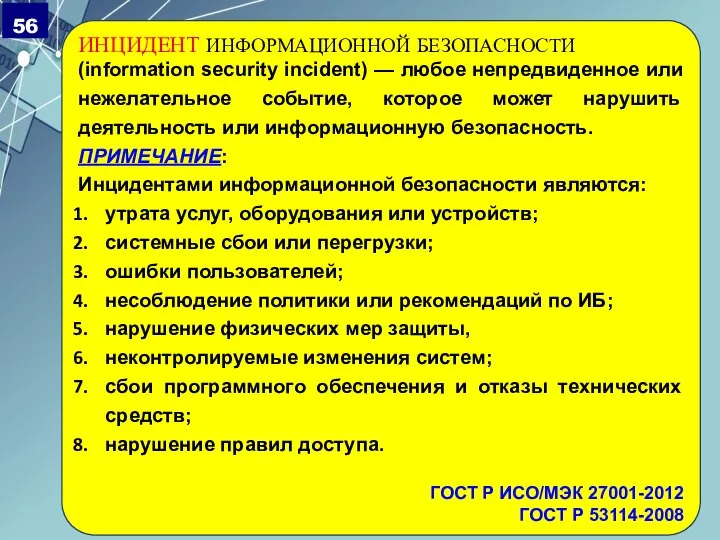

- 56. ИНЦИДЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (information security incident) — любое непредвиденное или нежелательное событие, которое может нарушить деятельность

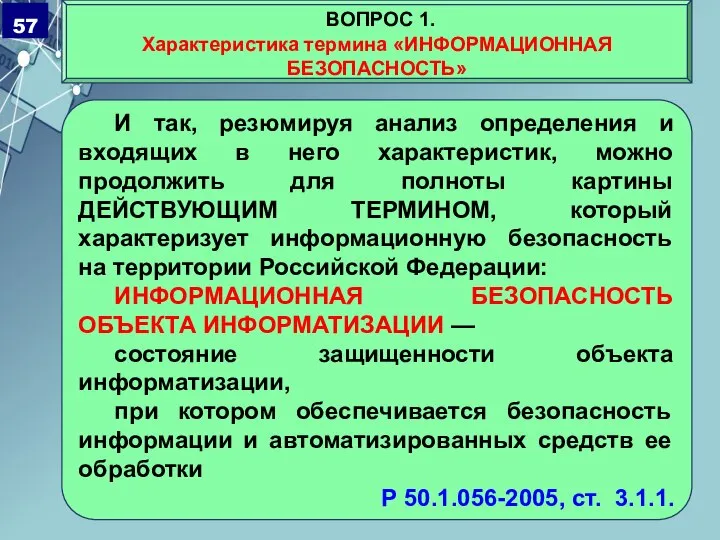

- 57. И так, резюмируя анализ определения и входящих в него характеристик, можно продолжить для полноты картины ДЕЙСТВУЮЩИМ

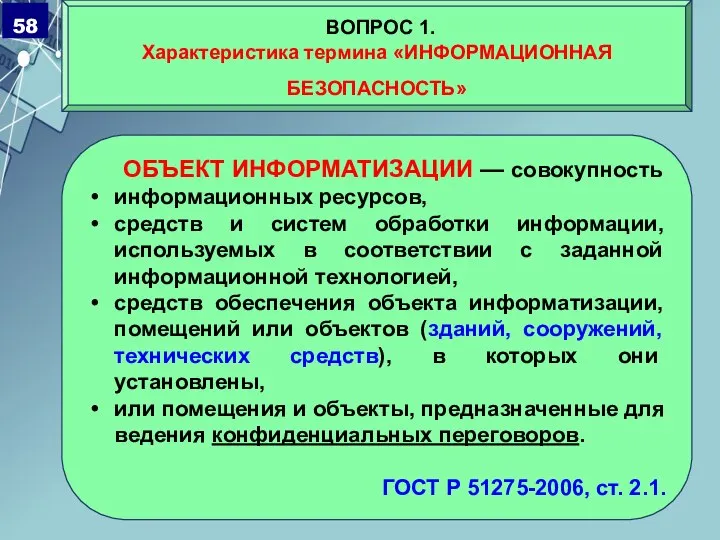

- 58. ОБЪЕКТ ИНФОРМАТИЗАЦИИ — совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной

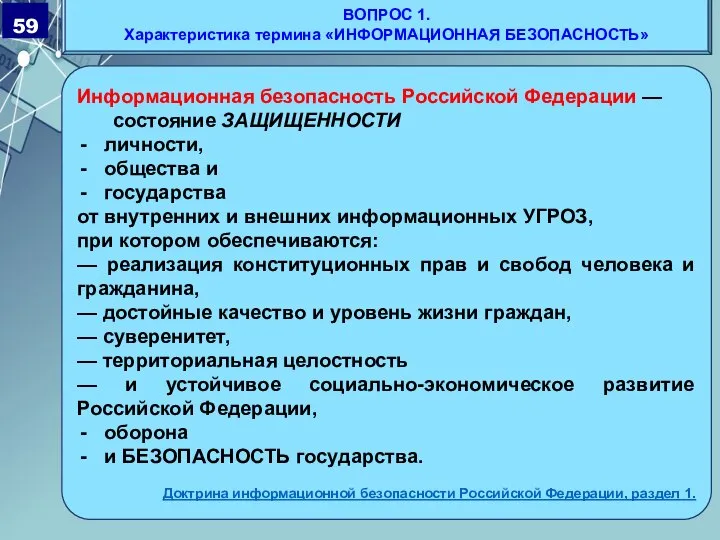

- 59. Информационная безопасность Российской Федерации — состояние ЗАЩИЩЕННОСТИ личности, общества и государства от внутренних и внешних информационных

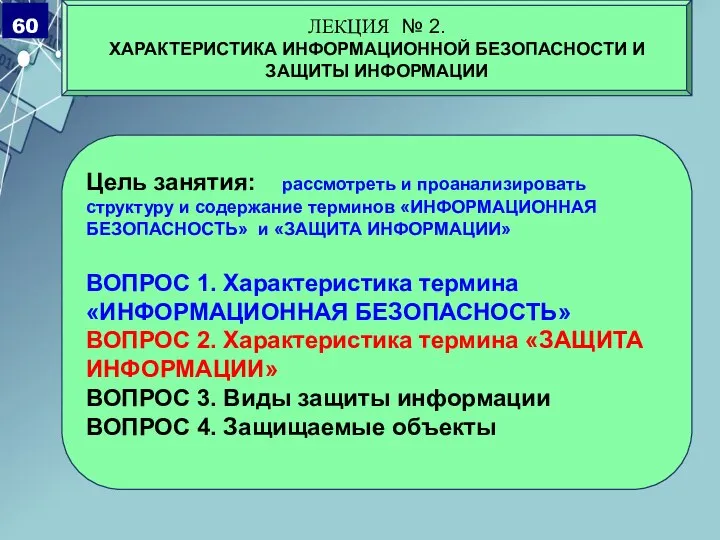

- 60. Цель занятия: рассмотреть и проанализировать структуру и содержание терминов «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» и «ЗАЩИТА ИНФОРМАЦИИ» ВОПРОС 1.

- 61. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ

- 62. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА (защищенность) (security) — предохранение информации и данных с тем,

- 63. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие — доступность,

- 64. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие — доступность,

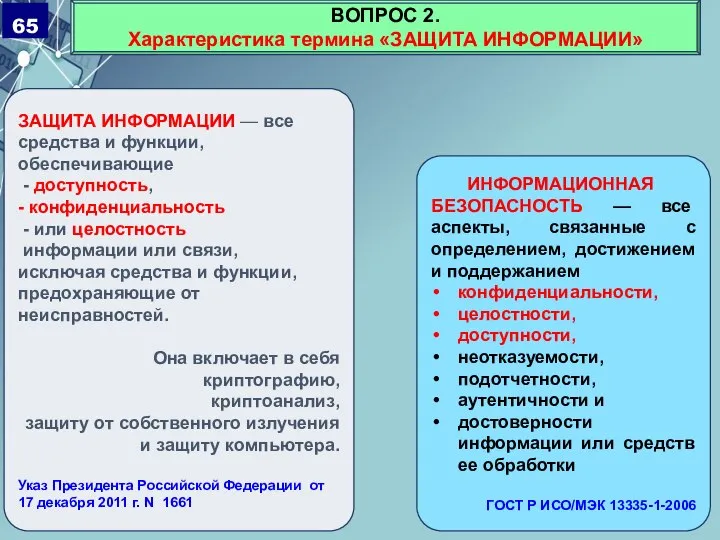

- 65. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие - доступность,

- 66. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие — доступность,

- 67. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие доступность, конфиденциальность

- 68. ЗАЩИТА — сохранение информации и данных так, чтобы недопущенные к ним лица или системы не могли

- 69. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» Она включает в себя КРИПТОГРАФИЮ, криптоанализ, защиту от собственного излучения

- 70. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» Указ Президента Российской Федерации от 17 декабря 2011 г. N

- 71. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» Она включает в себя КРИПТОГРАФИЮ, криптоанализ, защиту от собственного излучения

- 72. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» Она включает в себя КРИПТОГРАФИЮ, криптоанализ, защиту от собственного излучения

- 73. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие доступность, конфиденциальность

- 74. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» Указ Президента Российской Федерации от 17 декабря 2011 г. N

- 75. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие доступность, конфиденциальность

- 76. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ОТ СОБСТВЕННОГО ИЗЛУЧЕНИЯ Оборудование должно обеспечивать защиту от генерируемого

- 77. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — все средства и функции, обеспечивающие доступность, конфиденциальность

- 78. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — ЗАЩИТА КОМПЬЮТЕРА. ЗАЩИТА ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА;

- 79. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — ЗАЩИТА КОМПЬЮТЕРА. ЗАЩИТА ИНФОРМАЦИИ ОТ ПРЕДНАМЕРЕННОГО ВОЗДЕЙСТВИЯ;

- 80. ЗАЩИТА — сохранение информации и данных так, чтобы недопущенные к ним лица или системы не могли

- 81. ЗАЩИТА — сохранение информации и данных так, чтобы недопущенные к ним лица или системы не могли

- 82. ЗАЩИТА — сохранение информации и данных так, чтобы недопущенные к ним лица или системы не могли

- 83. ВОПРОС 2. Характеристика термина «ЗАЩИТА ИНФОРМАЦИИ» ЗАЩИТА ИНФОРМАЦИИ — ЗАЩИТА КОМПЬЮТЕРА. ЗАЩИТА ИНФОРМАЦИИ ОТ НЕПРЕДНАМЕРЕННОГО ВОЗДЕЙСТВИЯ

- 84. Цель занятия: рассмотреть и проанализировать структуру и содержание терминов «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» и «ЗАЩИТА ИНФОРМАЦИИ» ВОПРОС 1.

- 85. ВОПРОС 3. Виды защиты информации ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ

- 86. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на: — обеспечение защиты информации

- 87. ЗАЩИТА ИНФОРМАЦИИ - деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую

- 88. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.1 правовая защита информации: Защита информации правовыми методами, включающая в себя — разработку

- 89. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.1 правовая защита информации: 2.2.2 техническая защита информации; 2.2.3 криптографическая защита информации: 2.2.4

- 90. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.2 техническая защита информации; Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации

- 91. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.1 правовая защита информации: 2.2.2 техническая защита информации; 2.2.3 криптографическая защита информации: 2.2.4

- 92. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.3 криптографическая защита информации: Защита информации с помощью ее криптографического преобразования. ВОПРОС 3.

- 93. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.1 правовая защита информации: 2.2.2 техническая защита информации; 2.2.3 криптографическая защита информации: 2.2.4

- 94. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.4 физическая защита информации: Защита информации путем применения: — организационных мероприятий — и

- 95. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.4 физическая защита информации: ПРИМЕЧАНИЯ Организационные мероприятия по обеспечению физической защиты информации предусматривают

- 96. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ: 2.2.1 правовая защита информации: 2.2.2 техническая защита информации; 2.2.3 криптографическая защита информации: 2.2.4

- 97. Цель занятия: рассмотреть и проанализировать структуру и содержание терминов «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» и «ЗАЩИТА ИНФОРМАЦИИ» ВОПРОС 1.

- 98. ВОПРОС 4. Защищаемые объекты ЛЕКЦИЯ № 2. ХАРАКТЕРИСТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЗАЩИТЫ ИНФОРМАЦИИ

- 99. Защищаемая автоматизированная информационная система — автоматизированная информационная система, предназначенная для сбора, хранения, обработки, передачи и использования

- 100. ЗАЩИЩАЕМАЯ ИНФОРМАЦИОННАЯ СИСТЕМА – информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности.

- 101. ЗАЩИЩАЕМАЯ ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ – информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации

- 102. ЗАЩИЩЕННОСТЬ — атрибуты программного обеспечения, относящиеся к его способности предотвращать несанкционированный доступ, случайный или преднамеренный, к

- 103. ЗАЩИЩАЕМАЯ ИНФОРМАЦИЯ – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов

- 104. ЗАЩИЩАЕМЫЕ ИНФОРМАЦИОННЫЕ РЕСУРСЫ (АВТОМАТИЗИРОВАННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ) — информационные ресурсы автоматизированной информационной системы, для которых должен быть

- 105. ЗАЩИЩАЕМЫЙ ОБЪЕКТ ИНФОРМАТИЗАЦИИ — объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности.

- 106. ЗАЩИЩАЕМЫЕ ПРОГРАММНЫЕ СРЕДСТВА — программные средства, используемые в информационной системе при обработке защищаемой информации с требуемым

- 107. ЗАЩИЩАЕМЫЕ РЕСУРСЫ (ИНФОРМАЦИОННОЙ СИСТЕМЫ) — ресурсы, использующиеся в информационной системе при обработке защищаемой информации с требуемым

- 108. ЗАЩИЩАЕМАЯ СЕТЬ СВЯЗИ — сеть связи, используемая при обмене защищаемой информацией с требуемым уровнем ее защищенности.

- 109. ЗНАЧИМЫЙ ОБЪЕКТ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ – объект критической информационной инфраструктуры, которому присвоена одна из категорий значимости

- 110. "Защищенная от подделок полиграфическая продукция" — полиграфическая продукция, содержащая не менее двух защитных элементов, изготовленная с

- 111. Цель занятия: рассмотреть и проанализировать структуру и содержание терминов «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» и «ЗАЩИТА ИНФОРМАЦИИ» ВОПРОС 1.

- 113. Скачать презентацию

![Конфиденциальность информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/929578/slide-26.jpg)

![Целостность (информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/929578/slide-31.jpg)

![Доступность (информации [ресурсов автоматизированной информационной системы]) — состояние информации [ресурсов автоматизированной информационной](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/929578/slide-34.jpg)

Включение в работу числовых данных. (Урок 5-6)

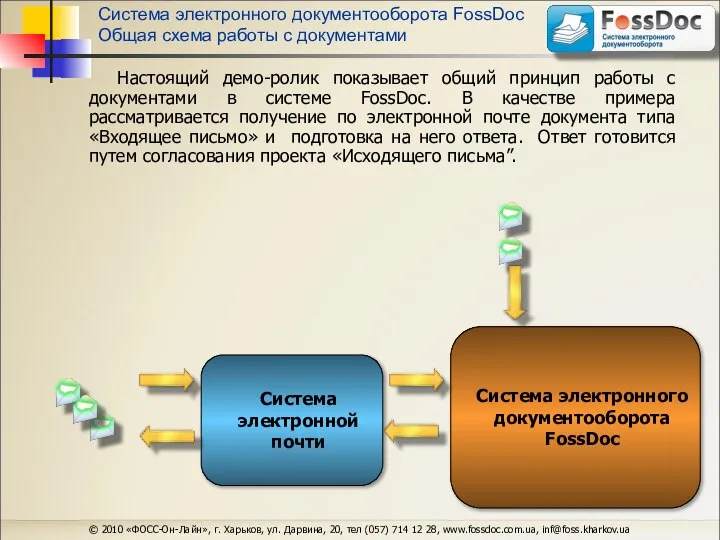

Включение в работу числовых данных. (Урок 5-6) Система электронного документооборота FossDoc

Система электронного документооборота FossDoc 6

6 Уровневая модель ISO

Уровневая модель ISO Режимы и способы обработки данных

Режимы и способы обработки данных Короткое кликабельное лого

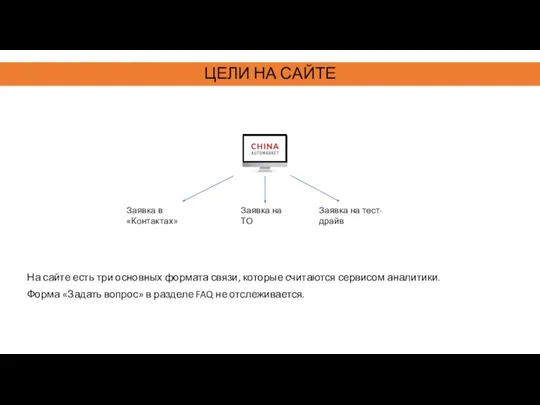

Короткое кликабельное лого Цели на сайте

Цели на сайте Для чего мы делаем презентации?

Для чего мы делаем презентации? Низкоуровневый анализ конструкций языка С++

Низкоуровневый анализ конструкций языка С++ Кодирование данных, комбинаторика, системы счисления (Задача 8)

Кодирование данных, комбинаторика, системы счисления (Задача 8) Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах

Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах Разработка и исследование АСУ цеха регенерации ДЭГа

Разработка и исследование АСУ цеха регенерации ДЭГа Нейронні мережі

Нейронні мережі Презентация 1 урок - new (1)

Презентация 1 урок - new (1) Телеканал Гейм Шоу

Телеканал Гейм Шоу Доставка в Яндекс.Про

Доставка в Яндекс.Про Разработка игры

Разработка игры Информационное общество. Защита информации.

Информационное общество. Защита информации. Презентация на тему Хранение информации

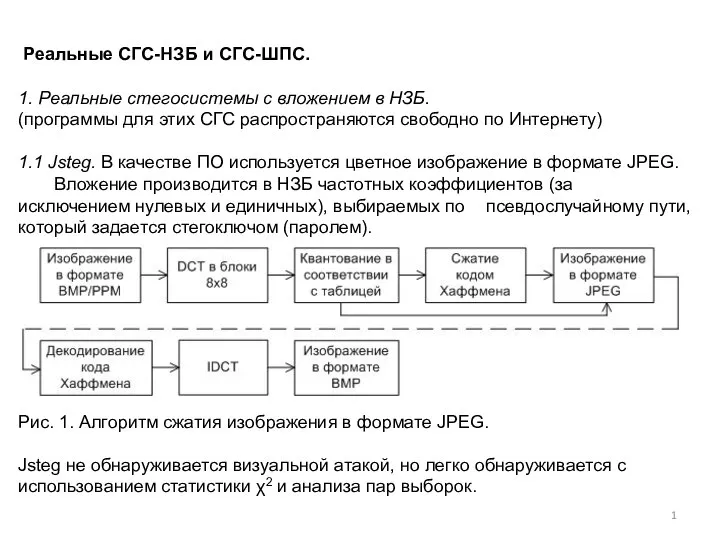

Презентация на тему Хранение информации  Реальные СГC-НЗБ и СГС-ШПС

Реальные СГC-НЗБ и СГС-ШПС Программирование в среде Robot C. Занятие 3

Программирование в среде Robot C. Занятие 3 A technology that will help humanity

A technology that will help humanity Презентация на тему Объект и его свойства

Презентация на тему Объект и его свойства  Информация и её виды

Информация и её виды Презентация на тему GPS - навигаторы

Презентация на тему GPS - навигаторы  Красноярский филиал регламент обращений в техническую поддержку

Красноярский филиал регламент обращений в техническую поддержку Детская библиотека №4 планового поселка Тракторозаводского района

Детская библиотека №4 планового поселка Тракторозаводского района Cистемный блок и системная плата

Cистемный блок и системная плата