Слайд 3 3.1.1. Защита ПК от аппаратных сбоев

Слайд 4 3.1.2. Защита ПК от программных сбоев

Слайд 6 3.2.1. Защита от операционных систем Microsoft Windows

Слайд 7 3.2.2. Безопасность CMOS SETUP

Слайд 8 3.2.3. Программы, авторизующиеся в Online

Слайд 11 3.3.1. Как взломщикам удается проникнуть в систему по телефону

Слайд 12 3.3.2. Как взломщикам удается проникнуть в систему по Интернет

Слайд 13 3.4. БЕЗОПАСНОСТЬ В ГЛОБАЛЬНЫХ И ЛОКАЛЬНЫХ СЕТЯХ

Слайд 16 Способы анонимного пребывания в Интернете:

Способ 1: Анонимайзер.

Способ 2: Прокси-сервер.

Способ 3: Стирайте

кэш.

Способ 4: Специально для параноиков.

Слайд 17 http://proxyB:port/http://proxyC:port/http://www.whereyougo.com/

Слайд 19 Аспекты безопасности при работе с электронной почтой:

Конфиденциальность почты.

Безопасность при получении E-Mail.

Безопасность

при отправке E-Mail.

Защита от SPAM.

Оптимальный выбор почтового клиента.

Слайд 20Уильям Генри III Гейтс (Билл Гейтс)

Слайд 22 3.4.5. Мошенничество в Интернет

Слайд 24 Аспекты проблемы атак из сети:

Доступ к компьютеру.

Троянские кони.

Технические атаки.

Способы борьбы с

атаками из сети.

Арифметические приложения теории сравнений

Арифметические приложения теории сравнений Gateway B1-1

Gateway B1-1 Игры на уроках информатики

Игры на уроках информатики Кодирование графической информации

Кодирование графической информации Жизненый цикл ПО

Жизненый цикл ПО Файловые менеджеры

Файловые менеджеры Презентация на тему Линейные алгоритмы (4 класс)

Презентация на тему Линейные алгоритмы (4 класс)  Умозаключение (4 класс)

Умозаключение (4 класс) Файловая система

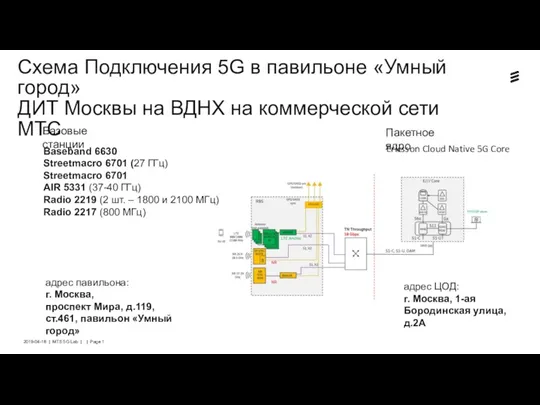

Файловая система Схема Подключения 5G в павильоне Умный город

Схема Подключения 5G в павильоне Умный город Структурная схема системы автоматизированного управления

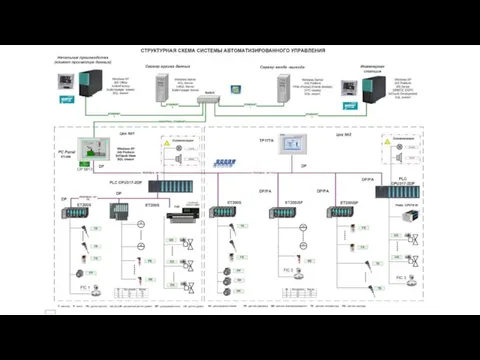

Структурная схема системы автоматизированного управления Внеклассное мероприятие. Викторина Информатика и логика

Внеклассное мероприятие. Викторина Информатика и логика Лукбук

Лукбук Устройства Памяти компьютера

Устройства Памяти компьютера Операционные системы

Операционные системы Фотография и компьютер. Документ или фальсификация: факт и его компьютерная трактовка

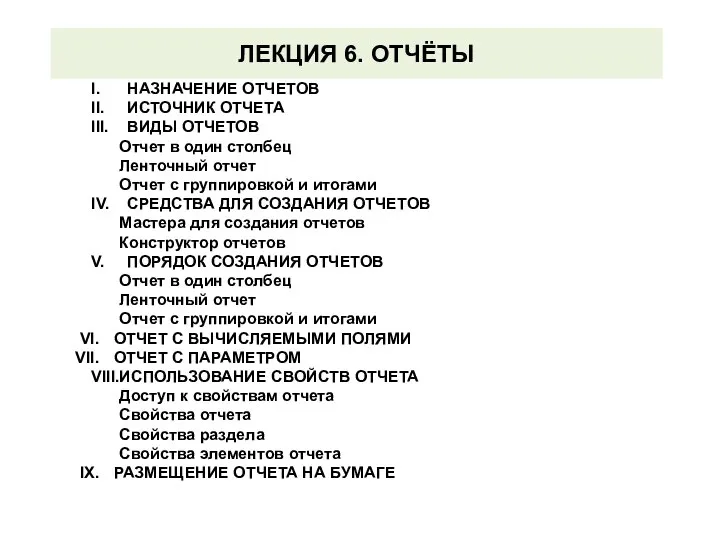

Фотография и компьютер. Документ или фальсификация: факт и его компьютерная трактовка Отчёты. Лекция 6

Отчёты. Лекция 6 Цветовой тест для windows

Цветовой тест для windows Cybersport-bootsamp

Cybersport-bootsamp Процедуры и функции. Лабораторная работа

Процедуры и функции. Лабораторная работа Разработка подсистемы взаимодействия ППС со студенческими группами

Разработка подсистемы взаимодействия ППС со студенческими группами Программное обеспечение. Виртуальные машины

Программное обеспечение. Виртуальные машины Программирование циклов с заданным условием окончания работы

Программирование циклов с заданным условием окончания работы Путеводитель в 1С ИТС ПРОФ

Путеводитель в 1С ИТС ПРОФ Игра Лабиринт 4.4

Игра Лабиринт 4.4 Компютерные сети. Вводные слова и словосочетания как средства связи частей текста. Работа над спецлексикой

Компютерные сети. Вводные слова и словосочетания как средства связи частей текста. Работа над спецлексикой Semantic Web

Semantic Web Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения

Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения