Содержание

- 2. Запишем определение Задание 11 в РТ

- 3. – киберпреступностью Преступления, совершаемые людьми, с использованием информационных технологий (ИТ) для преступных целей называются

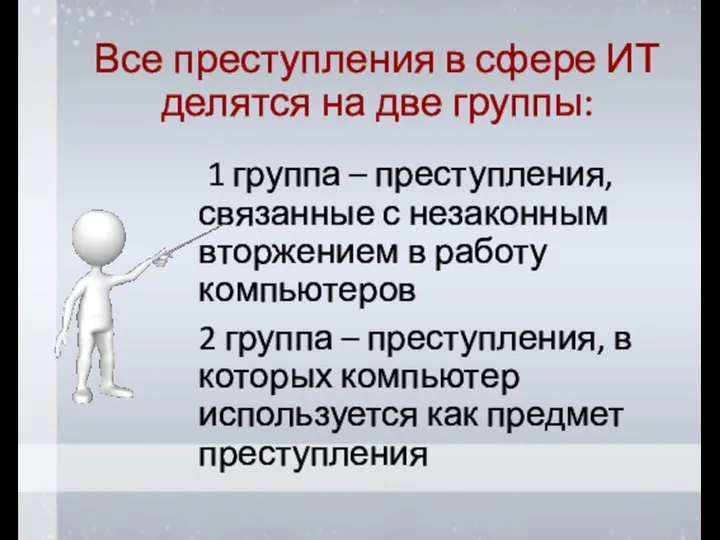

- 4. Все преступления в сфере ИТ делятся на две группы: 1 группа – преступления, связанные с незаконным

- 5. Выполняем Задание 12 в РТ Один – у доски

- 6. 2 группа 1 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Распространение

- 7. 1 группа 2 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Распространение

- 8. 2 группа 1 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Фишинг:

- 9. 2 группа 1 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Несанкционированный

- 10. 1 группа 2 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Нарушение

- 11. 2 группа 1 группа Определите, к какой группе преступлений в информационной сфере относится указанное преступление Мошенничество,

- 12. Поздравляем! Это правильный ответ! Дальше

- 13. Поздравляем! Это правильный ответ! Дальше

- 14. Поздравляем! Это правильный ответ! Дальше

- 15. Поздравляем! Это правильный ответ! Дальше

- 16. Поздравляем! Это правильный ответ! Дальше

- 17. Поздравляем! Это правильный ответ! Дальше

- 18. Очень жаль Это неправильный ответ! Назад

- 19. Очень жаль Это неправильный ответ! Назад

- 20. Очень жаль Это неправильный ответ! Назад

- 21. Очень жаль Это неправильный ответ! Назад

- 22. Очень жаль Это неправильный ответ! Назад

- 23. Очень жаль Это неправильный ответ! Назад

- 24. Используя выполненное Задание 12 выполняем Задание 13 в РТ

- 25. На выполнение задания вам дается 5 минут. Время пошло!

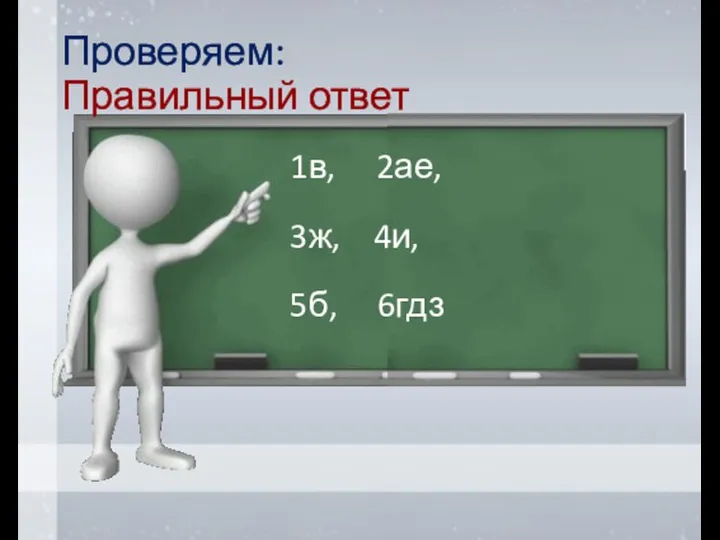

- 26. Проверяем: Правильный ответ 1в, 2ае, 3ж, 4и, 5б, 6гдз

- 27. Заполняем таблицу «Законодательство в сфере информационных технологий (ИТ)» Задание 14 в РТ

- 28. Гражданский кодекс РФ Авторские права Распространяются на программы и базы данных, которые являются результатом творчества автора.

- 29. Гражданский кодекс РФ Имущественные права Принадлежат работодателю, если программы или базы данных были созданы в результате

- 30. Об информации, информационных технологиях и защите информации Принципы провозглашенные законом: Свобода поиска, получения, производства и распростра-

- 31. О персональных данных Оператор персональных данных (юридические и физические лица и органы власти): Может использовать персональные

- 32. О персональных данных Субъект персональных данных Может требовать информацию об операторе и его местонахождении Может требовать

- 33. Уголовный кодекс РФ Статья 272 «Неправомерный доступ к компьютерной информации» до 2-х лет лишения свободы если

- 34. Уголовный кодекс РФ Статья 273 «Создание, использование и распространение вредоносных компьютерных программ» до 4-х лет лишения

- 35. Уголовный кодекс РФ Статья 274 «Нарушение правил эксплуатации средств хранения, обработки и передачи информации и информационно-коммуникационных

- 36. Уголовный кодекс РФ Статья 274.1 «Неправомерное воздействие на критическую информацию инфраструктуру Российской Федерации» Если повлекли тяжкие

- 38. Скачать презентацию

Как эффективно подать информацию

Как эффективно подать информацию Модем: коммутируемая телефонная линия, ADSL, SDSL модем. Проводные модемы PLC

Модем: коммутируемая телефонная линия, ADSL, SDSL модем. Проводные модемы PLC Информационные технологии при изучении математики

Информационные технологии при изучении математики Компьютерная безграмотность

Компьютерная безграмотность Секреты социальных сетей

Секреты социальных сетей Аудит информационной безопасности

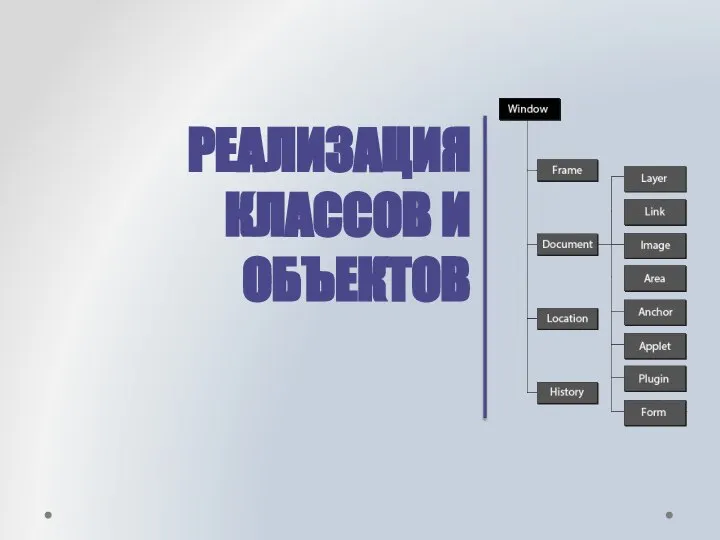

Аудит информационной безопасности 2_Realizatsia_klassov_i_obektov

2_Realizatsia_klassov_i_obektov Сетевые технологии и решения

Сетевые технологии и решения Облачные технологии

Облачные технологии Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции ForService. Импорт в групповой прием

ForService. Импорт в групповой прием Работа в системе баз данных. 11 кл

Работа в системе баз данных. 11 кл Информатизация системы образования

Информатизация системы образования Проблемы современного цифрового общества

Проблемы современного цифрового общества Стековые команды. Процедуры. (Лекция 14)

Стековые команды. Процедуры. (Лекция 14) Урок №01 (2)

Урок №01 (2) Работа с текстом

Работа с текстом Целеполагание и планирование

Целеполагание и планирование NAVY - функции

NAVY - функции Окно в компьютерный мир

Окно в компьютерный мир Решение задач с одномерным массивом

Решение задач с одномерным массивом Кодирование и обработка графической и мультимедийной информации

Кодирование и обработка графической и мультимедийной информации Всемирная паутина. Информация и информационные процессы

Всемирная паутина. Информация и информационные процессы Форматирование табличного документа

Форматирование табличного документа Хищники. Культура и биология

Хищники. Культура и биология Искусственный интеллект в сетях связи. Лекция 2. Архитектура искусственных нейронных сетей

Искусственный интеллект в сетях связи. Лекция 2. Архитектура искусственных нейронных сетей Программирование линейных алгоритмов

Программирование линейных алгоритмов bd (1)

bd (1)