Содержание

- 2. Схема

- 3. Блок-схема алгоритма Многообразие схем

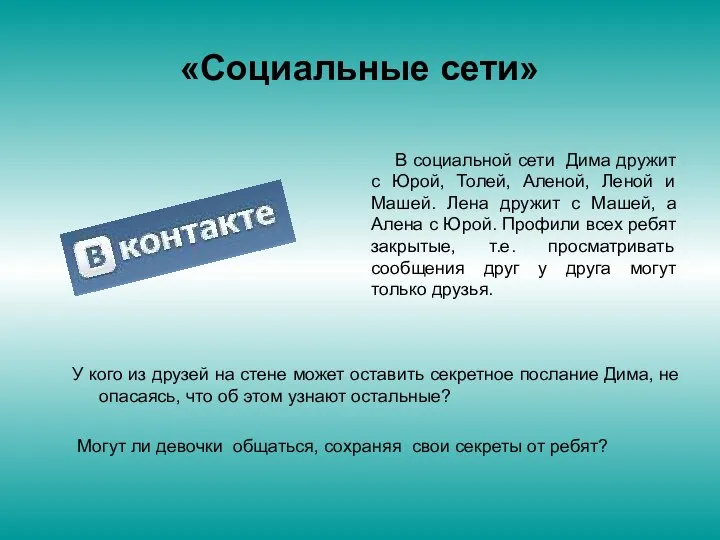

- 4. «Социальные сети» У кого из друзей на стене может оставить секретное послание Дима, не опасаясь, что

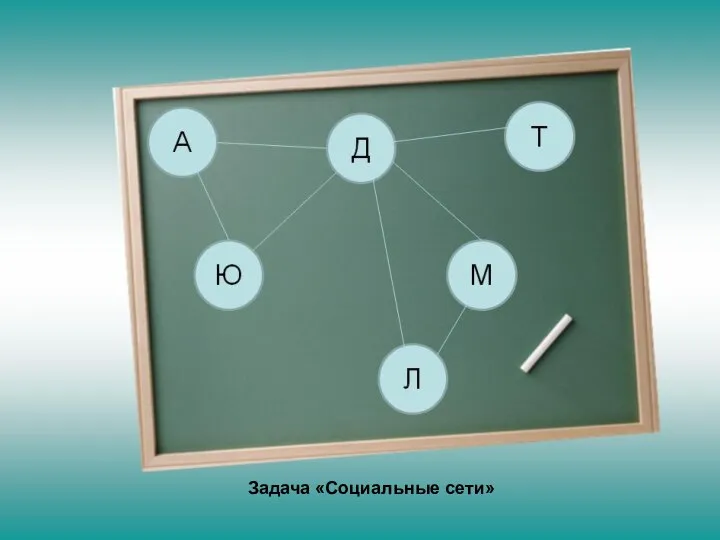

- 5. Задача «Социальные сети»

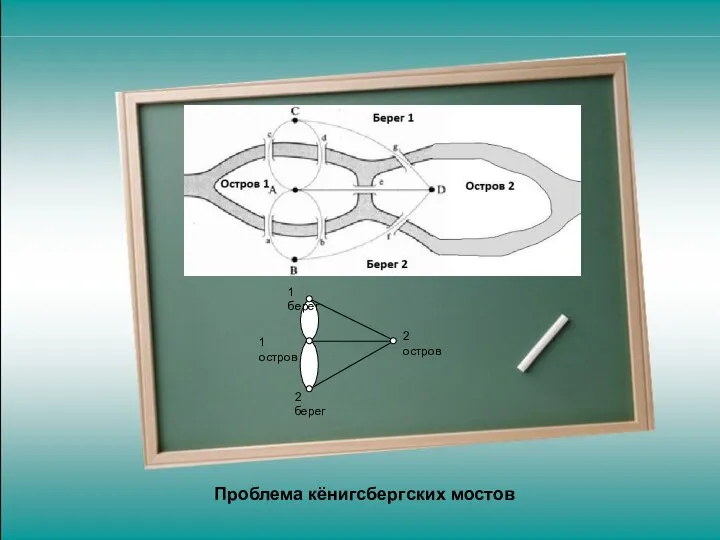

- 6. Проблема кёнигсбергских мостов

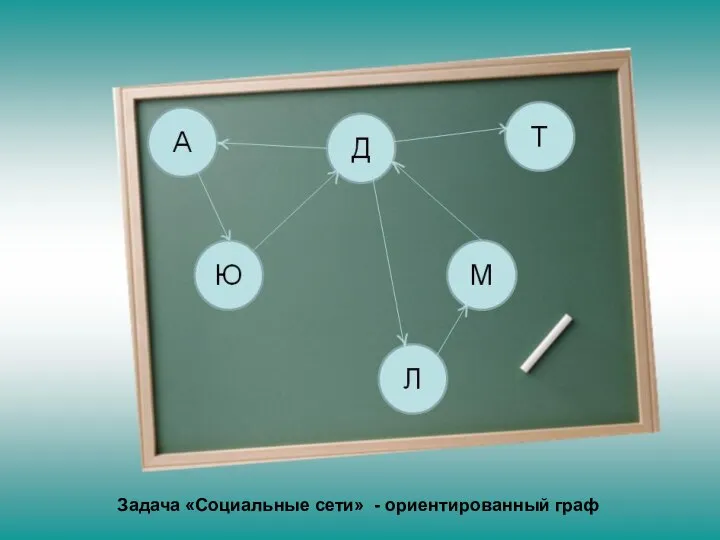

- 7. Задача «Социальные сети» - ориентированный граф

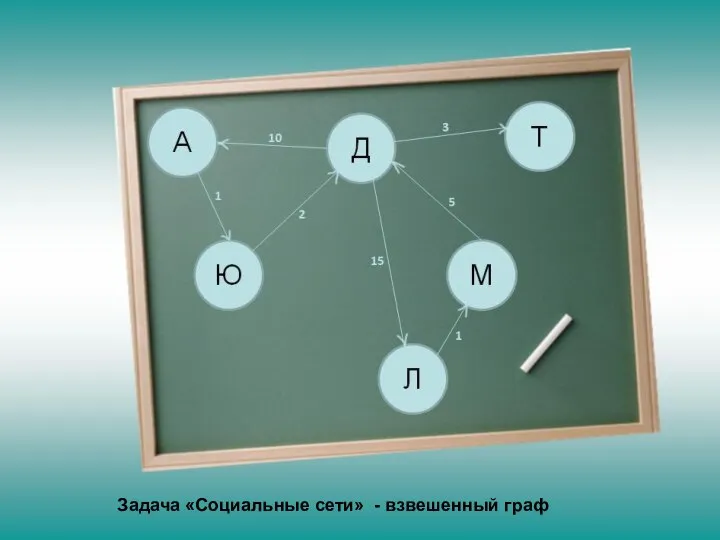

- 8. Задача «Социальные сети» - взвешенный граф

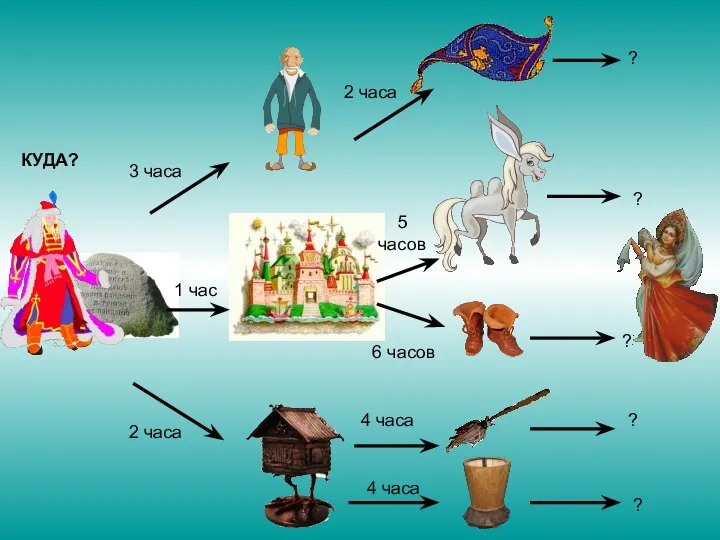

- 9. 3 часа 2 часа 1 час 2 часа 5 часов 6 часов 4 часа 4 часа

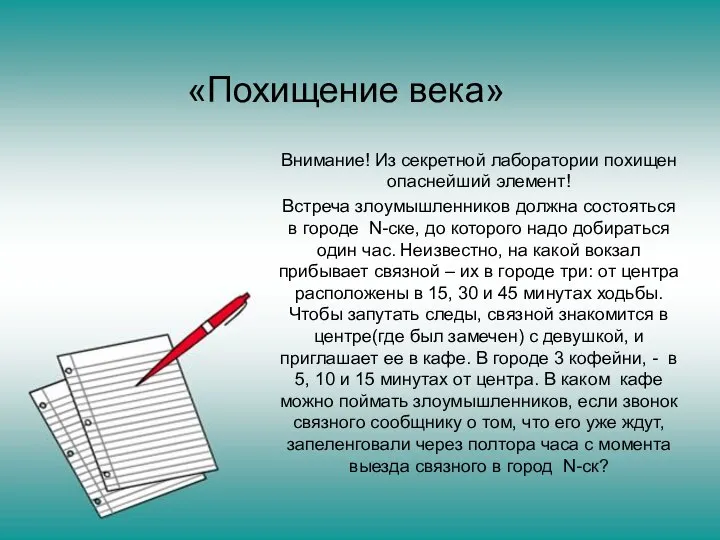

- 10. «Похищение века» Внимание! Из секретной лаборатории похищен опаснейший элемент! Встреча злоумышленников должна состояться в городе N-ске,

- 12. Скачать презентацию

Средства мультимедиа

Средства мультимедиа Знание принципов адресации в сети Интернет ОГЭ - 6 (N7)

Знание принципов адресации в сети Интернет ОГЭ - 6 (N7) Microsoft Office. Краткая характеристика программ офисного пакета

Microsoft Office. Краткая характеристика программ офисного пакета Руководство по работе с модулем NCR для поставщиков ФМ

Руководство по работе с модулем NCR для поставщиков ФМ Работа школьных библиотек в режиме самоизоляции

Работа школьных библиотек в режиме самоизоляции Программирование и основы алгоритмизации. Тема 6. Объектно-ориентированное программирование. Перегрузка и шаблоны

Программирование и основы алгоритмизации. Тема 6. Объектно-ориентированное программирование. Перегрузка и шаблоны Разработка приложения для ОС Android Плохие дороги

Разработка приложения для ОС Android Плохие дороги POS кредит для интернет магазинов

POS кредит для интернет магазинов Монитор. Тип монитора

Монитор. Тип монитора Модем. Портативное устройство для трансляции изображения с удалённых серверов

Модем. Портативное устройство для трансляции изображения с удалённых серверов Безопасность в интернете. Внеклассное занятие

Безопасность в интернете. Внеклассное занятие Возможности электронных таблиц

Возможности электронных таблиц Цифровая инфраструктура доверия

Цифровая инфраструктура доверия Социальные сети: Студенты. Терроризм

Социальные сети: Студенты. Терроризм Моделирование фартука с помощью графического редактора Paint

Моделирование фартука с помощью графического редактора Paint Web-дизайн сайтов

Web-дизайн сайтов Массивы

Массивы Разработка автоматизированной системы процесса приема- обработки объявлений для группы компаний Advance Consulting Group

Разработка автоматизированной системы процесса приема- обработки объявлений для группы компаний Advance Consulting Group 4G от Vodafone

4G от Vodafone Платформа бренда Вконтакте

Платформа бренда Вконтакте Линейные и разветвляющиеся алгоритмы

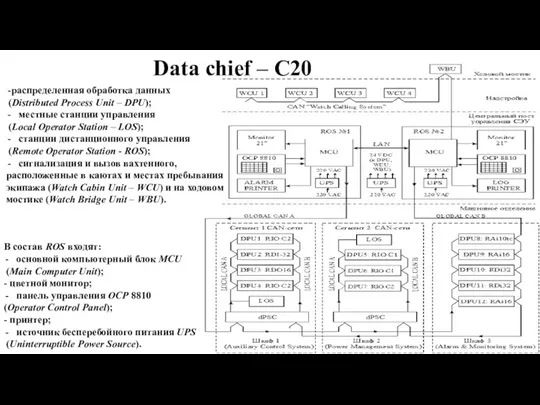

Линейные и разветвляющиеся алгоритмы Data chief – С20

Data chief – С20 Центр цифровых образовательных технологий

Центр цифровых образовательных технологий 623e250a05d54055adc05db2e975de49

623e250a05d54055adc05db2e975de49 20 векторных сюжетов Хорошие презентации

20 векторных сюжетов Хорошие презентации Устройства для хранения и переноса информации

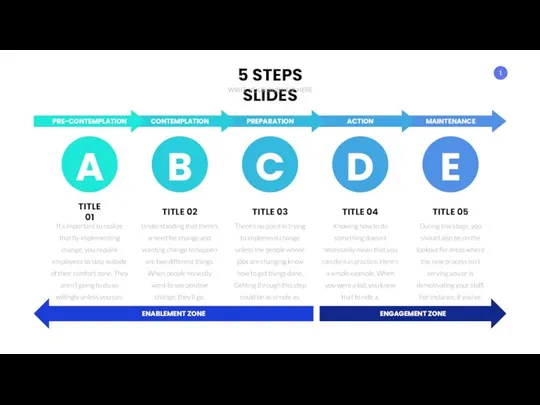

Устройства для хранения и переноса информации 5 steps slides

5 steps slides Устройства ПК. Монитор

Устройства ПК. Монитор