Содержание

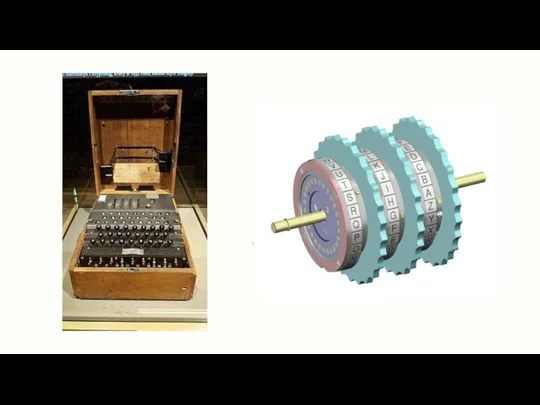

- 2. Актуальність Підстановки, що досліджуються в роботі, є підключами найбільш поширених систем криптографічного захисту інформації у ХХ

- 4. Мета, об'єкт та предмет дослідження Мета дослідження: класифікація підстановок в ключах роторних шифрувальних машин в залежності

- 5. Завдання Провести огляд та аналіз опублікованої літератури за тематикою Ввести поняття криптографічної характеристики перестановки та запропонувати

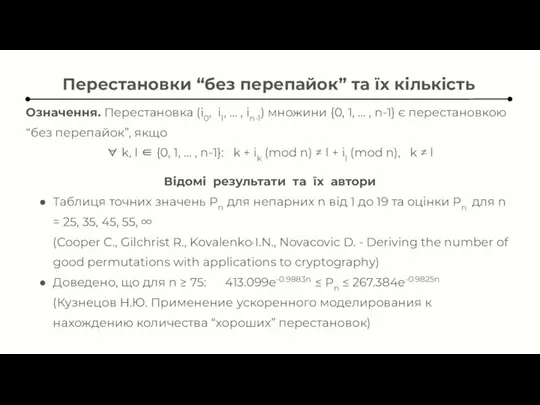

- 6. Перестановки “без перепайок” та їх кількість Означення. Перестановка (i0, i1, … , in-1) множини {0, 1,

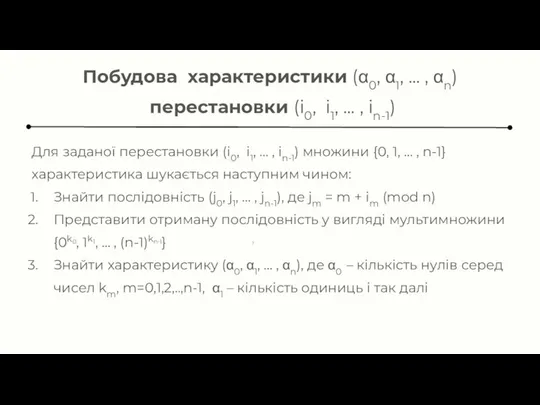

- 7. Для заданої перестановки (i0, i1, … , in-1) множини {0, 1, … , n-1} характеристика шукається

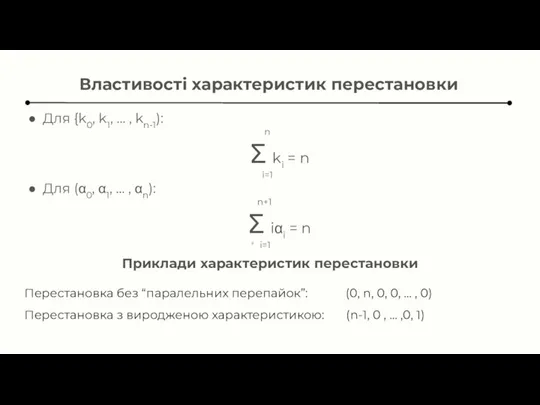

- 8. Властивості характеристик перестановки Для {k0, k1, … , kn-1): n Σ ki = n i=1 Для

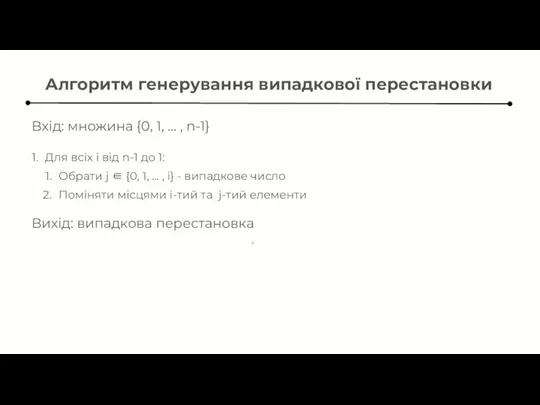

- 9. Алгоритм генерування випадкової перестановки Вхід: множина {0, 1, … , n-1} Для всіх і від n-1

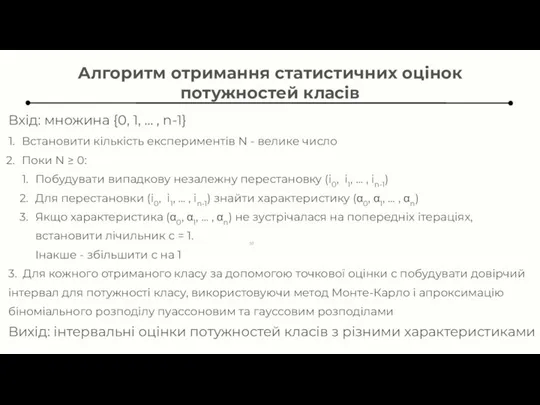

- 10. Алгоритм отримання статистичних оцінок потужностей класів Вхід: множина {0, 1, … , n-1} Встановити кількість експериментів

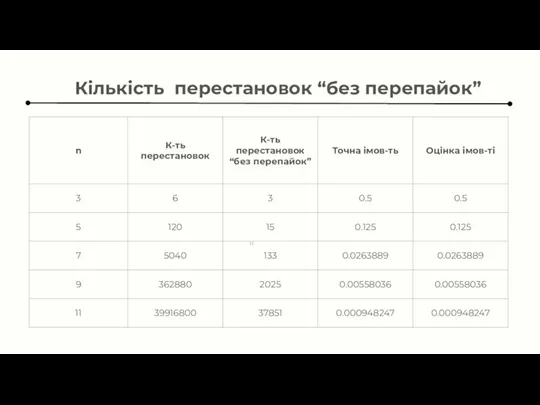

- 11. Кількість перестановок “без перепайок”

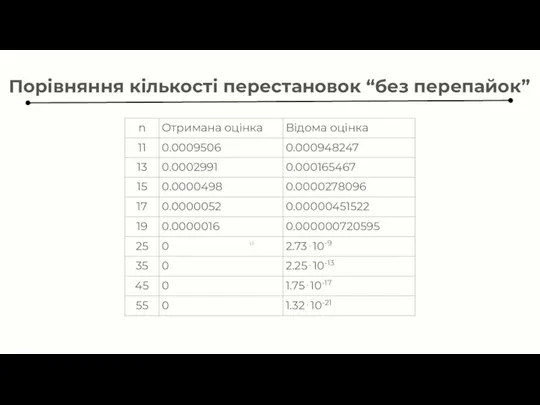

- 12. Порівняння кількості перестановок “без перепайок”

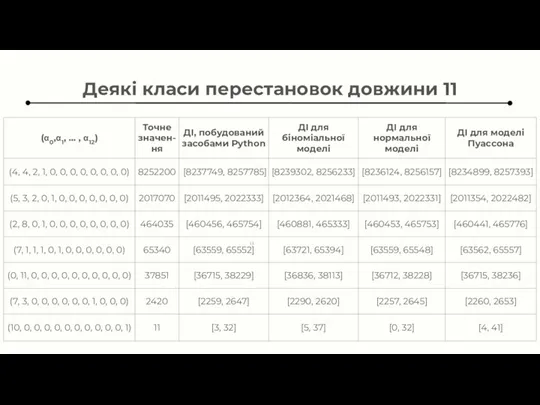

- 13. Деякі класи перестановок довжини 11

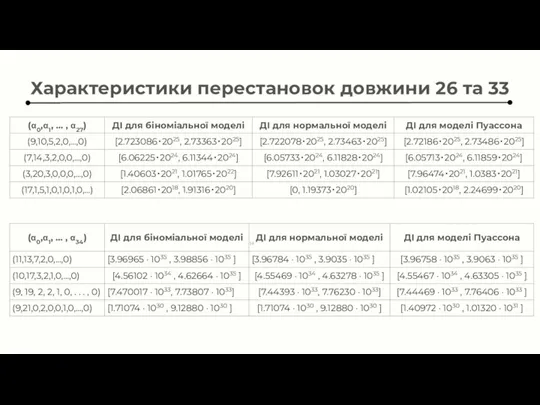

- 14. Характеристики перестановок довжини 26 та 33

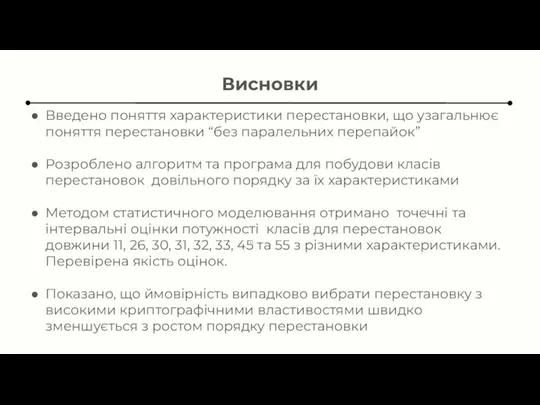

- 15. Висновки Введено поняття характеристики перестановки, що узагальнює поняття перестановки “без паралельних перепайок” Розроблено алгоритм та програма

- 17. Скачать презентацию

Презентация на тему Кодирование графической информации

Презентация на тему Кодирование графической информации  Инфракрасные интерфейсы IrDa

Инфракрасные интерфейсы IrDa Web-страницы. Язык HTML. Списки. Гиперссылки

Web-страницы. Язык HTML. Списки. Гиперссылки Что и зачем? Web-сервис aka диспетчер

Что и зачем? Web-сервис aka диспетчер #DASSPIEL_JDR Вызов для развития себя и своей МО/МК

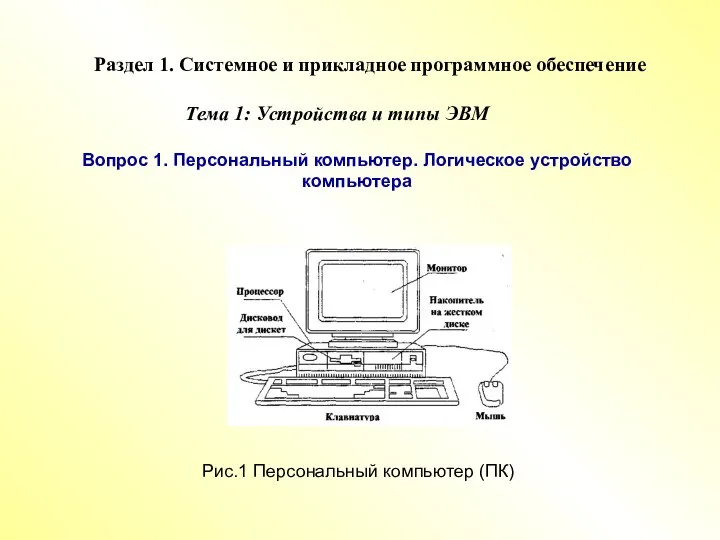

#DASSPIEL_JDR Вызов для развития себя и своей МО/МК Устройства и типы ЭВМ

Устройства и типы ЭВМ ВКР: Модернизация автоматизированного стенда для испытания приборов серии РДНК

ВКР: Модернизация автоматизированного стенда для испытания приборов серии РДНК Прием подписки в плагине. Почта России

Прием подписки в плагине. Почта России Выбор характеристик качества в проектах программных средств

Выбор характеристик качества в проектах программных средств Измерение информации

Измерение информации Нотация EPC

Нотация EPC Оптимизация управления дорожным движением: АСУДД

Оптимизация управления дорожным движением: АСУДД Курс по основам программирования на Python. Действительные числа

Курс по основам программирования на Python. Действительные числа Маски выделения. Photoshop

Маски выделения. Photoshop Зачетная работа по информатике

Зачетная работа по информатике Презентация Бесконтактная оплата (1)

Презентация Бесконтактная оплата (1) Библиотека в медиапространстве: опыт привлечения читателей

Библиотека в медиапространстве: опыт привлечения читателей Бинарные деревья

Бинарные деревья Переменные и функции

Переменные и функции Машинно-зависимые языки программирования. Лекция 3

Машинно-зависимые языки программирования. Лекция 3 Разработка художественно-конструкторских (дизайнерских) проектов промышленной продукции, предметно-пространственных комплексов

Разработка художественно-конструкторских (дизайнерских) проектов промышленной продукции, предметно-пространственных комплексов Отчёт о посещении курсов. Делопроизводство и информационные технологии

Отчёт о посещении курсов. Делопроизводство и информационные технологии СУБД - совокупность программных и лингвистических средств общего или специального назначения

СУБД - совокупность программных и лингвистических средств общего или специального назначения Архивация данных

Архивация данных Основы медиаобразования

Основы медиаобразования Понятия логики высказываний. Лекция 1

Понятия логики высказываний. Лекция 1 Компьютерные программы

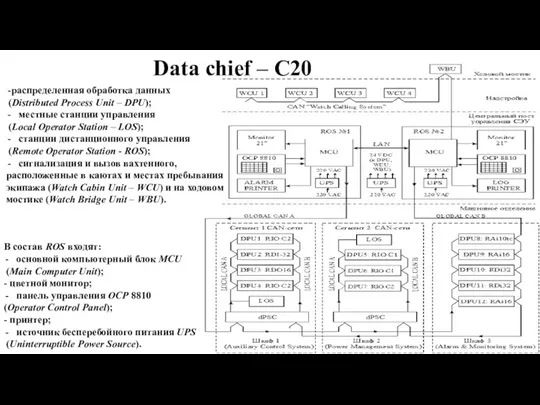

Компьютерные программы Data chief – С20

Data chief – С20