Содержание

- 2. Ключ, с помощью которого сообщение шифруется, называется открытым (public key). Ключ для дешифровки называется секретным или

- 3. Первая идея схемы RSA – это рассмотрение блоков текста, состоящих из нескольких последовательных байтов, как элементов

- 4. При использовании таких систем каждый участник переговоров имеет открытый ключ и секретный ключ. В системе RSA

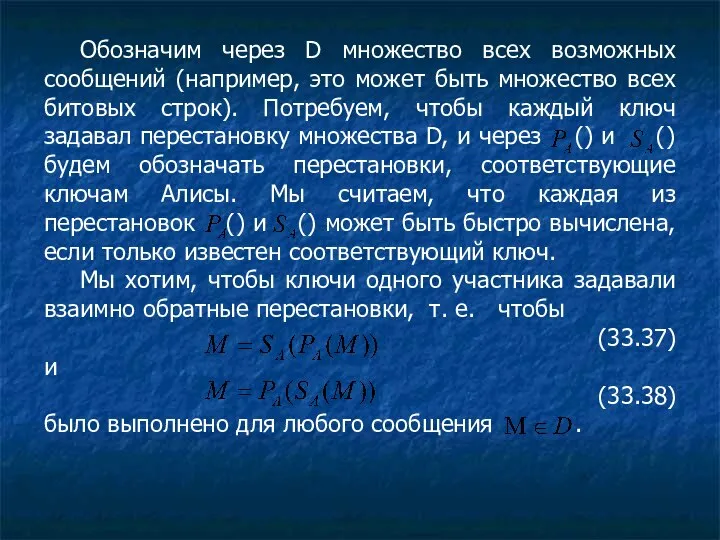

- 5. Обозначим через D множество всех возможных сообщений (например, это может быть множество всех битовых строк). Потребуем,

- 6. Самое главное – чтобы никто, кроме Алисы, не мог вычислять функцию за разумное время; именно на

- 7. Опишем процесс пересылки шифрованного сообщения. Допустим, Боб желает послать Алисе секретное сообщение. Это происходит так: Боб

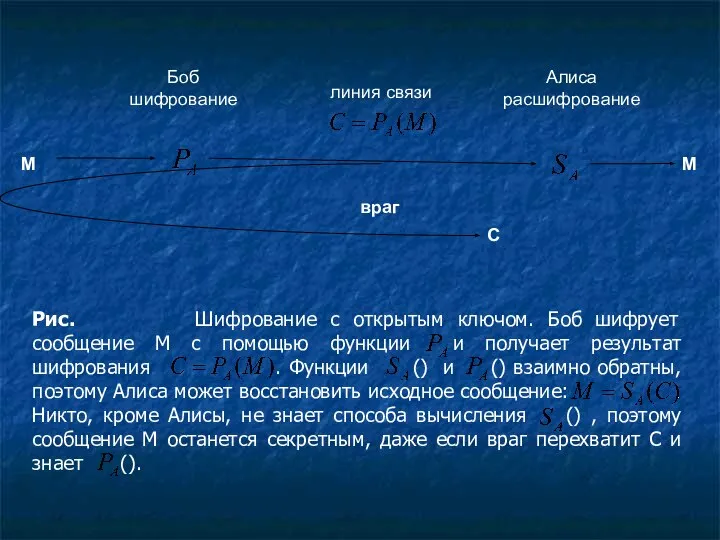

- 8. Рис. Шифрование с открытым ключом. Боб шифрует сообщение М с помощью функции и получает результат шифрования

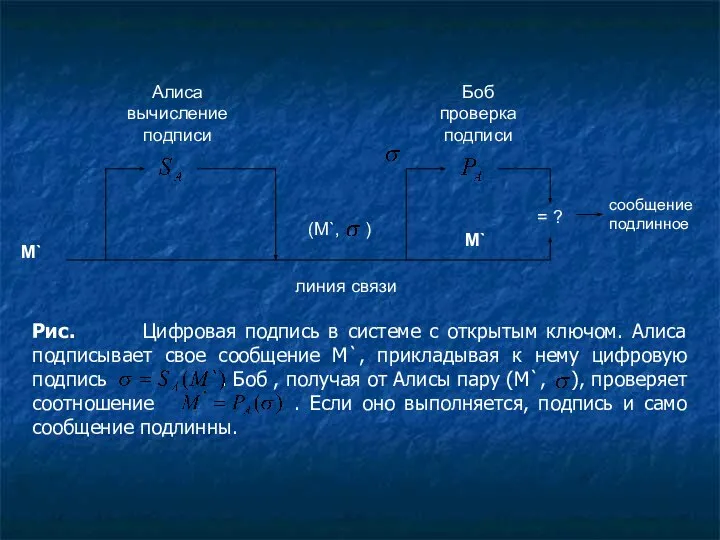

- 9. Теперь объясним, как снабдить сообщение цифровой подписью. Пусть Алиса хочет послать Бобу ответ , подписанный цифровой

- 10. Рис. Цифровая подпись в системе с открытым ключом. Алиса подписывает свое сообщение М`, прикладывая к нему

- 11. 16) Криптосистема RSA

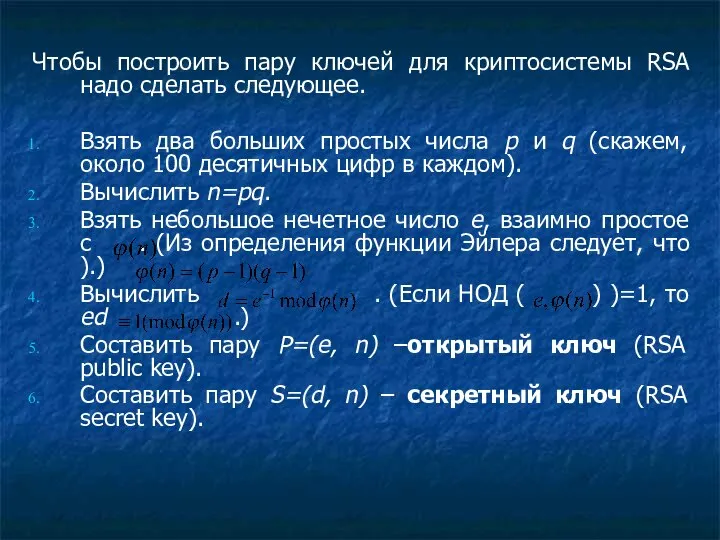

- 12. Чтобы построить пару ключей для криптосистемы RSA надо сделать следующее. Взять два больших простых числа p

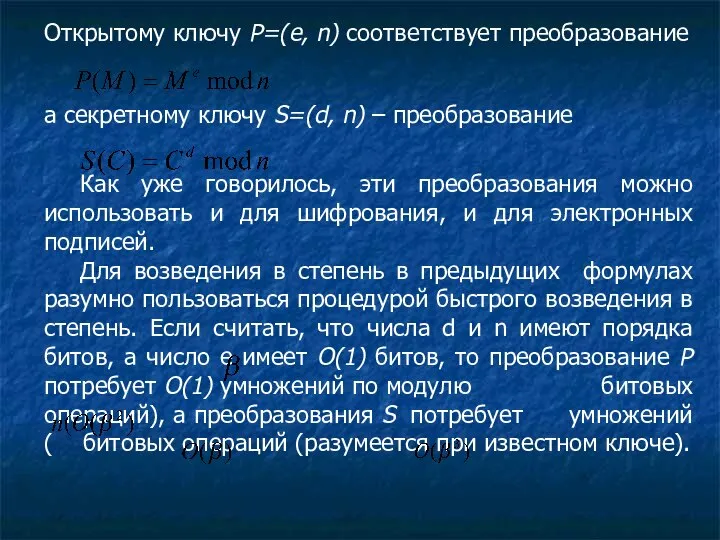

- 13. Открытому ключу P=(e, n) соответствует преобразование а секретному ключу S=(d, n) – преобразование Как уже говорилось,

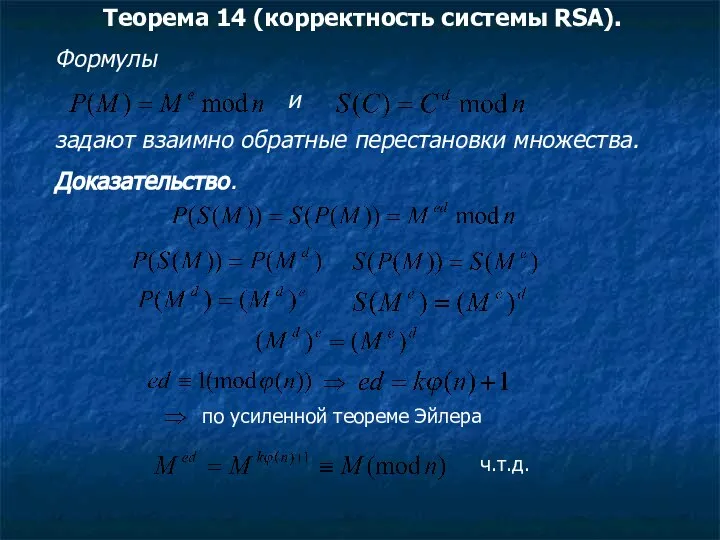

- 14. Теорема 14 (корректность системы RSA). Формулы и задают взаимно обратные перестановки множества. Доказательство. по усиленной теореме

- 15. 17) Криптостойкость схемы RSA.

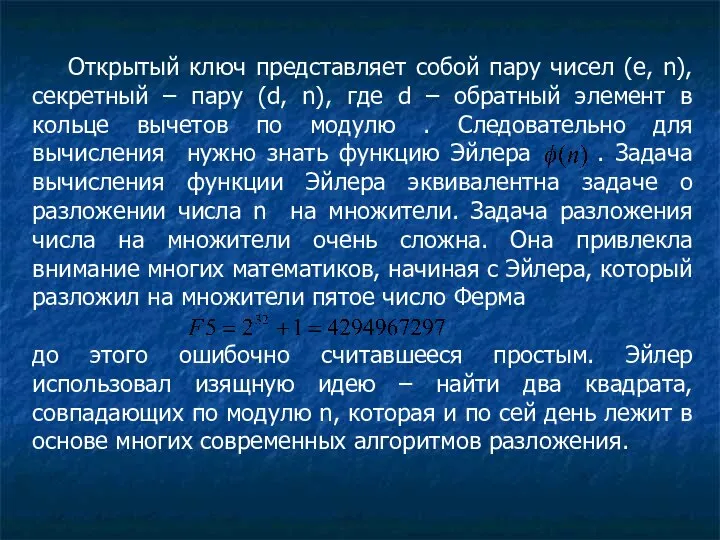

- 16. Открытый ключ представляет собой пару чисел (e, n), секретный – пару (d, n), где d –

- 17. 18) Электронные подписи.

- 18. Наиболее популярными функциями хэширования являются MD5 (Message Digest 5 – профиль сообщения 5), создающий 16-байтовый результат,

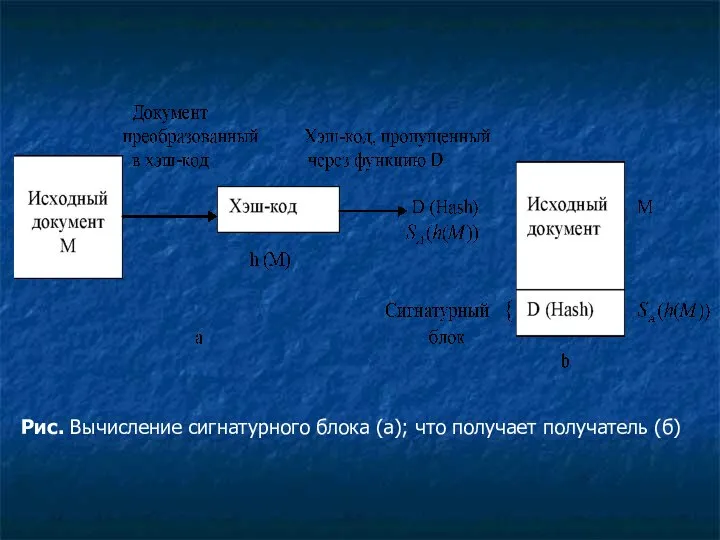

- 19. Рис. Вычисление сигнатурного блока (а); что получает получатель (б)

- 20. Когда документ и хэш-код прибывают, получатель сначала с помощью алгоритма MD5 или SHA (о выборе алгоритма

- 21. 19) Атаки на RSA

- 22. Известно: открытый ключ (e, n) ; зашифрованный текст Найти: M – исходное (незашифрованное) сообщение. Решение: Возводим

- 23. 20) СТЕГАНОГРАФИЯ

- 25. Скачать презентацию

Скины 187-го легиона

Скины 187-го легиона Краудфандинг. Интернет площадка

Краудфандинг. Интернет площадка Основные сервисы интернета

Основные сервисы интернета База даних

База даних Интерактивные и мультимедийные технологии в музее

Интерактивные и мультимедийные технологии в музее Подключение к удаленному рабочему столу, отладка параметров

Подключение к удаленному рабочему столу, отладка параметров Сохраняющаяся нестабильность

Сохраняющаяся нестабильность Презентация на тему Компьютерные мышки

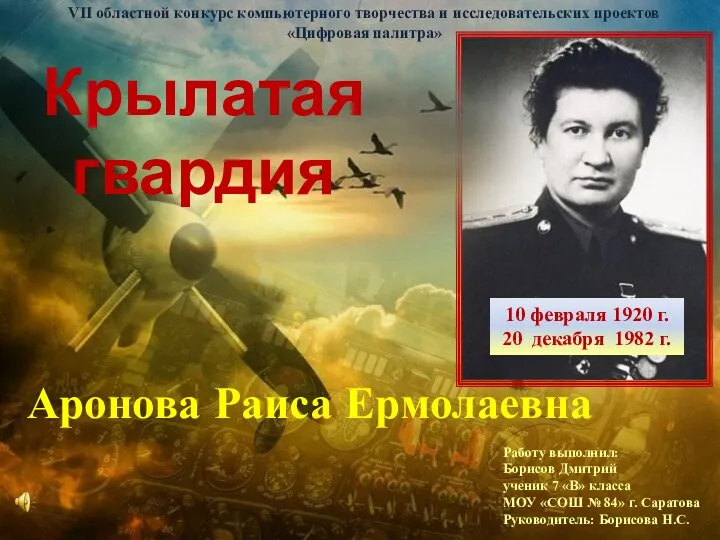

Презентация на тему Компьютерные мышки  VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра

VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра Apache Maven

Apache Maven Образовательный хакатон

Образовательный хакатон 7-1-3

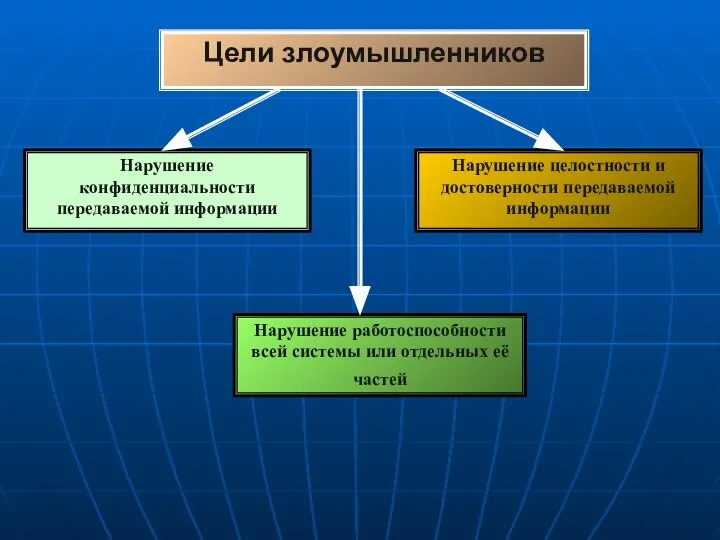

7-1-3 Цели злоумышленников

Цели злоумышленников О системе Антиплагиат 3.3

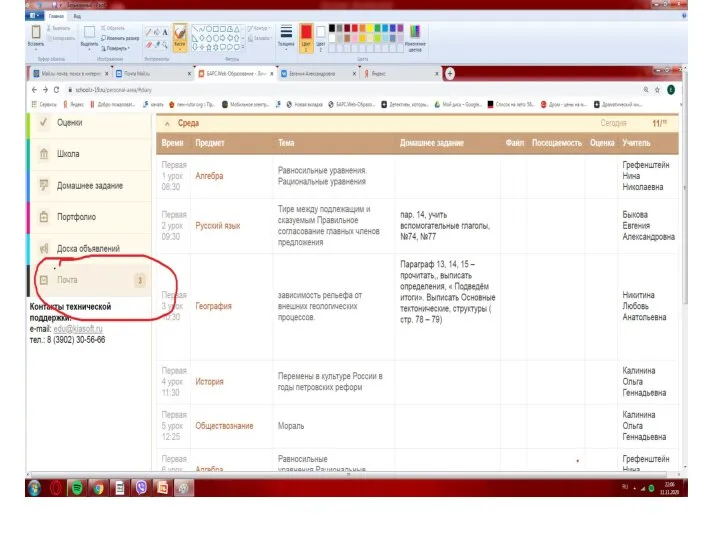

О системе Антиплагиат 3.3 Дистанционное обучение детей в школе

Дистанционное обучение детей в школе Нескучный текст

Нескучный текст Школа для развития своего таланта. Проект

Школа для развития своего таланта. Проект Как обновить формы

Как обновить формы Создание архива данных. Извлечение данных из архива

Создание архива данных. Извлечение данных из архива ПР6 Алгоритмические конструкции (3)

ПР6 Алгоритмические конструкции (3) Fox on a box

Fox on a box Работа с текстом в программе Paint

Работа с текстом в программе Paint Принципы работы в соцсетях. Проектная деятельность

Принципы работы в соцсетях. Проектная деятельность Xiaomi Mi AirDots

Xiaomi Mi AirDots Электронные таблицы Excel

Электронные таблицы Excel Логические основы компьютера

Логические основы компьютера Встроенные Системы Управления

Встроенные Системы Управления Написание тест-кейсов

Написание тест-кейсов