- Главная

- Информатика

- Лекции по информатике (часть 1)

Содержание

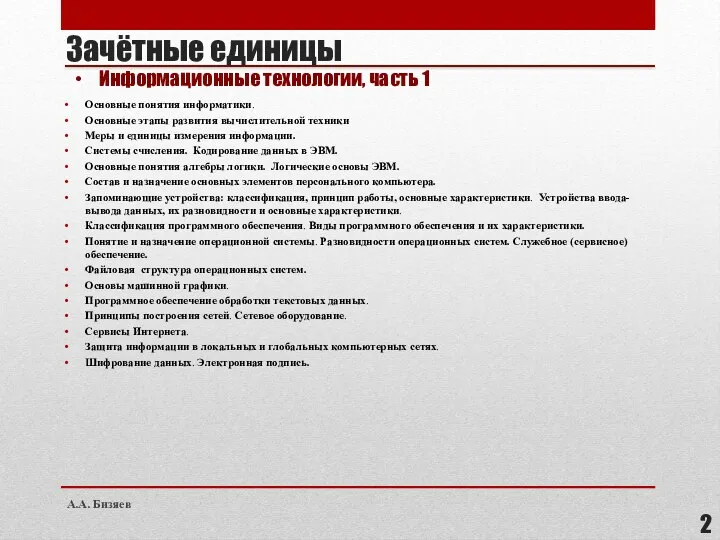

- 2. Зачётные единицы Основные понятия информатики. Основные этапы развития вычислительной техники Меры и единицы измерения информации. Системы

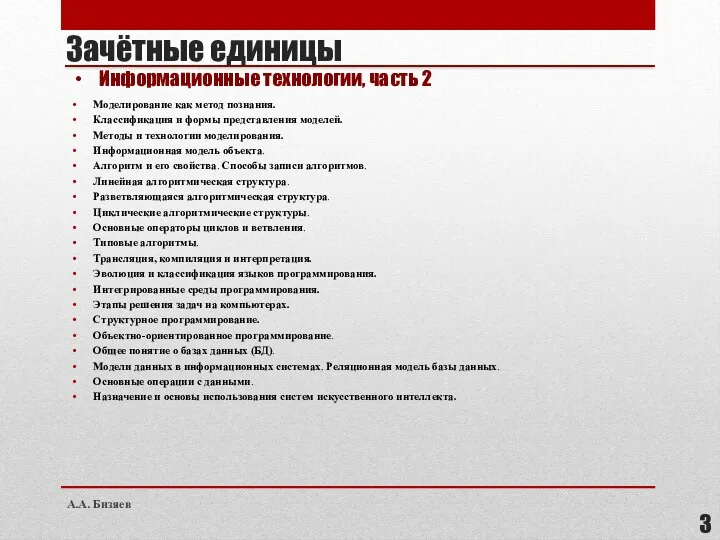

- 3. Зачётные единицы Моделирование как метод познания. Классификация и формы представления моделей. Методы и технологии моделирования. Информационная

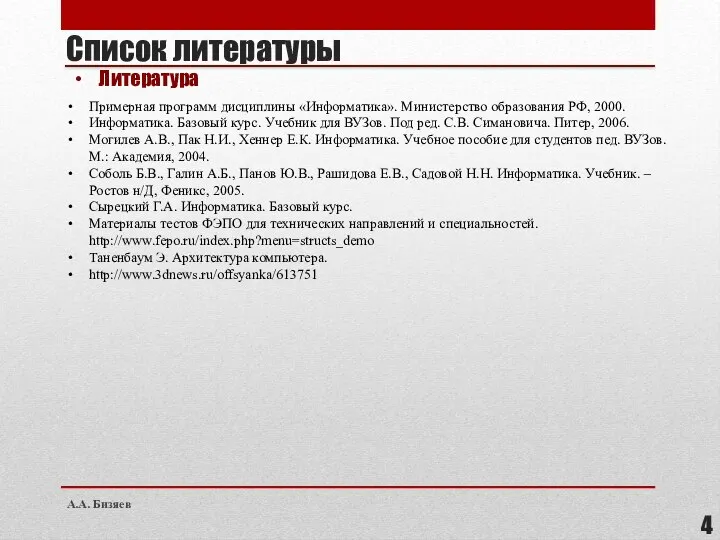

- 4. Список литературы Примерная программ дисциплины «Информатика». Министерство образования РФ, 2000. Информатика. Базовый курс. Учебник для ВУЗов.

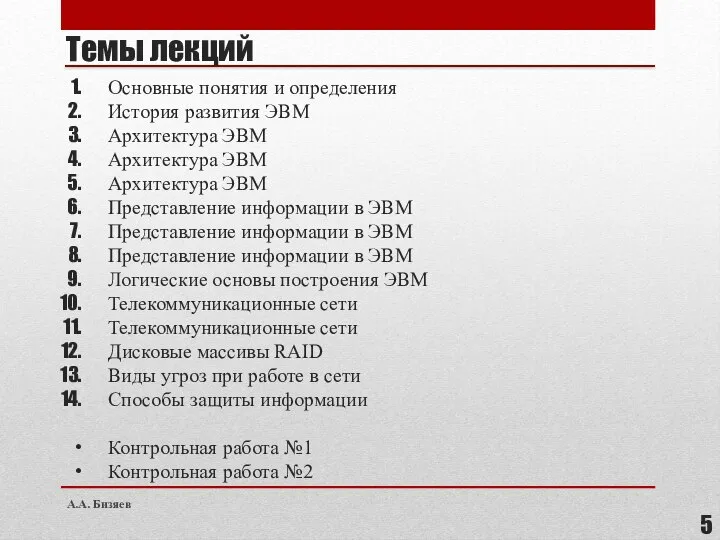

- 5. Темы лекций Основные понятия и определения История развития ЭВМ Архитектура ЭВМ Архитектура ЭВМ Архитектура ЭВМ Представление

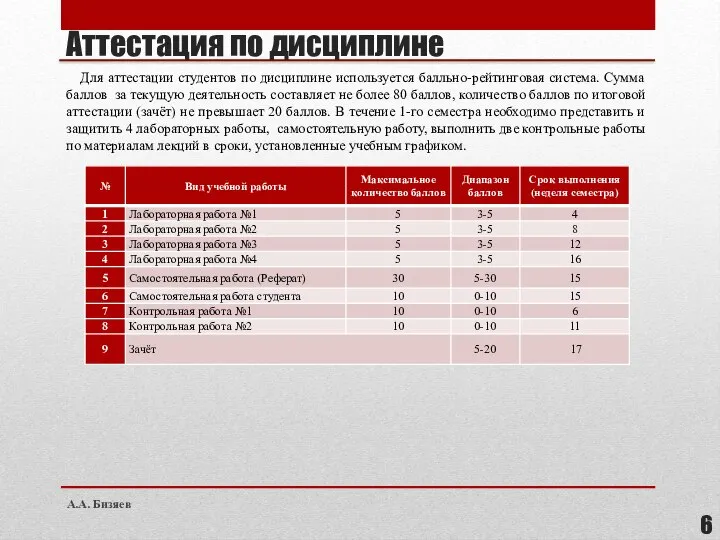

- 6. Аттестация по дисциплине Для аттестации студентов по дисциплине используется балльно-рейтинговая система. Сумма баллов за текущую деятельность

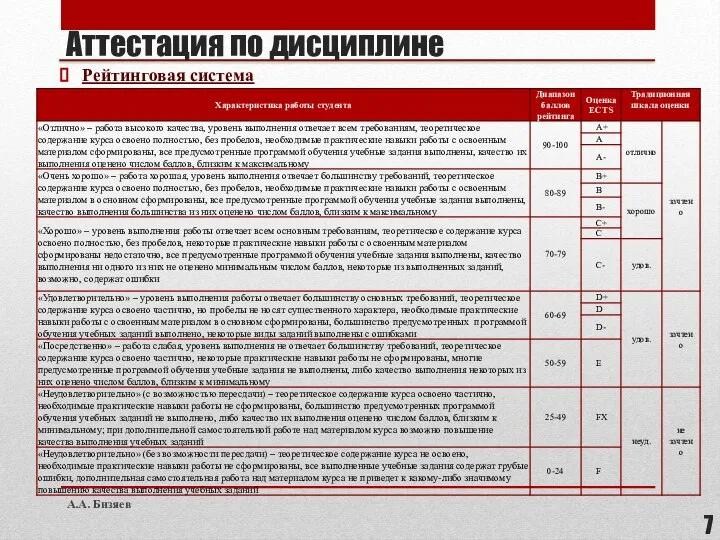

- 7. Аттестация по дисциплине Рейтинговая система А.А. Бизяев

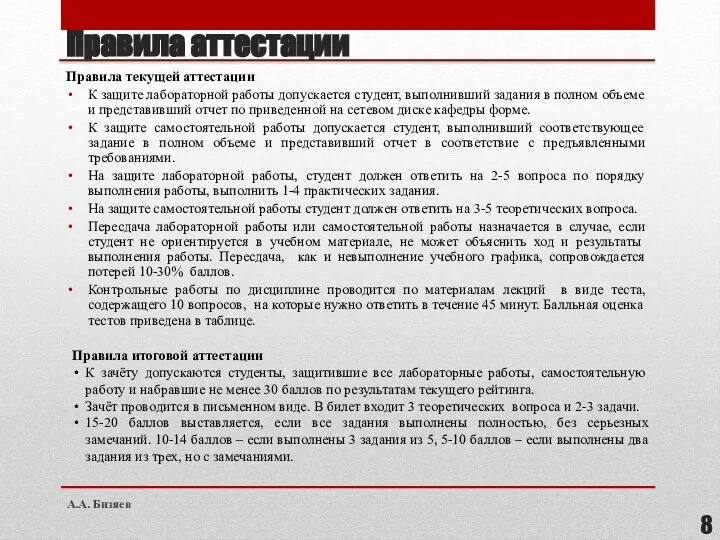

- 8. Правила аттестации Правила текущей аттестации К защите лабораторной работы допускается студент, выполнивший задания в полном объеме

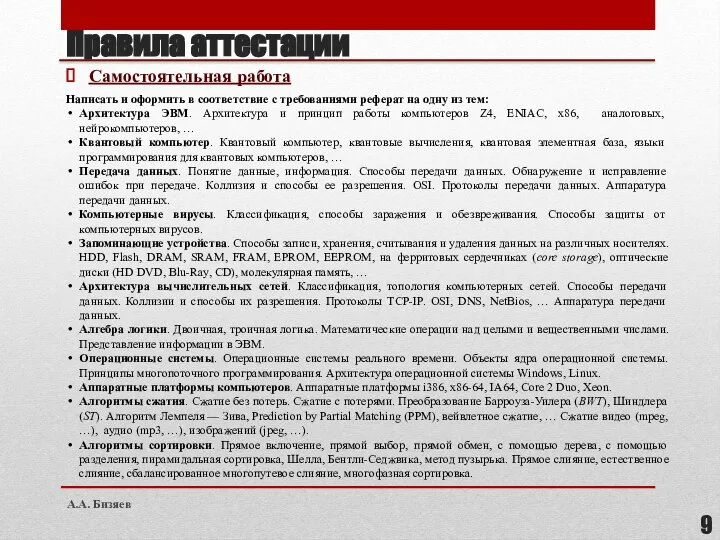

- 9. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 10. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 11. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 12. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 13. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 14. Правила аттестации Самостоятельная работа Написать и оформить в соответствие с требованиями реферат на одну из тем:

- 15. Правила аттестации Самостоятельная работа Требования к оформлению реферата: Формат текста: Microsoft Word. Формат страницы: А 4

- 16. Основные понятия и определения Термин информатика возник в 60-х гг. во Франции для названия области, занимающейся

- 17. Основные понятия и определения Меры информации Для измерения информации используются два параметра: количество информации объем данных.

- 18. Мера информации Синтаксическая мера информации Объем данных Vд в сообщении измеряется количеством символов (разрядов) в этом

- 19. Мера информации Семантическая мера информации Семантическая мера - отображает смысловое содержания информации. Для измерения смыслового содержания

- 20. Мера информации Прагматическая мера информации Прагматическая мера информации - эта мера определяет полезность информации (ценность) для

- 21. Показатели качества информации Репрезентативность информации связана с правильностью ее отбора и формирования в целях адекватного отражения

- 22. Показатели качества информации Точность информации определяется степенью близости получаемой информации к реальному состоянию объекта, процесса, явления

- 23. История развития компьютеров 4000 - 1300 до н.э. Представители первой известной шумерской цивилизации записывают информацию на

- 24. История развития компьютеров 1876 Александер Грэм Белл изобрел и запатентовал телефон 1882 Уильям Бэрроуз оставил работу

- 25. История развития компьютеров 1938 Уильям Хьюлетт и Дэвид Паккард основали Hewlett-Packard в гараже в Пало-Альто К.

- 26. История развития компьютеров 1949 Whirlwind ("Вихрь"), первый компьютер для решения задач реального времени, был разработан под

- 27. История развития компьютеров 1960 В результате совместной работы европейских и американских ученых разработан стандарт для Algol

- 28. История развития компьютеров 1967 В Норвежском вычислительном центре Оле-Йохан Дал и Кристен Нигаард завершили работу над

- 29. История развития компьютеров 1972 Появился Intel 8008, первый 8-разрядный микропроцессор Видеоигра Pong, разработанная Ноланом Бушнеллом, стала

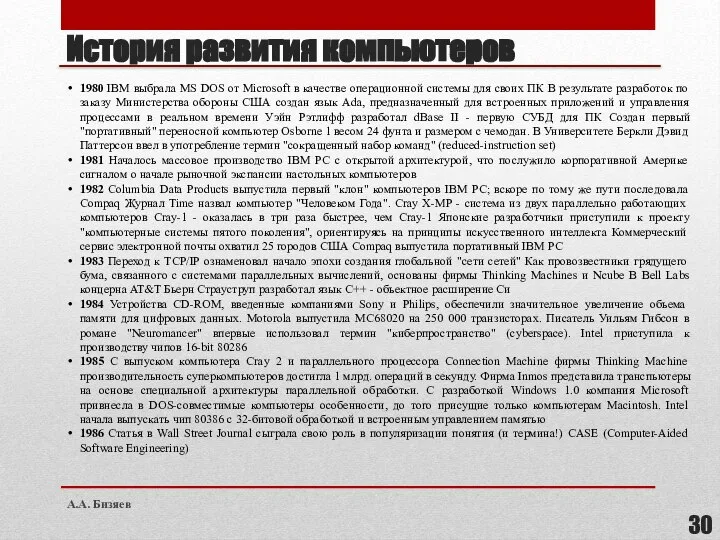

- 30. История развития компьютеров 1980 IBM выбрала MS DOS от Microsoft в качестве операционной системы для своих

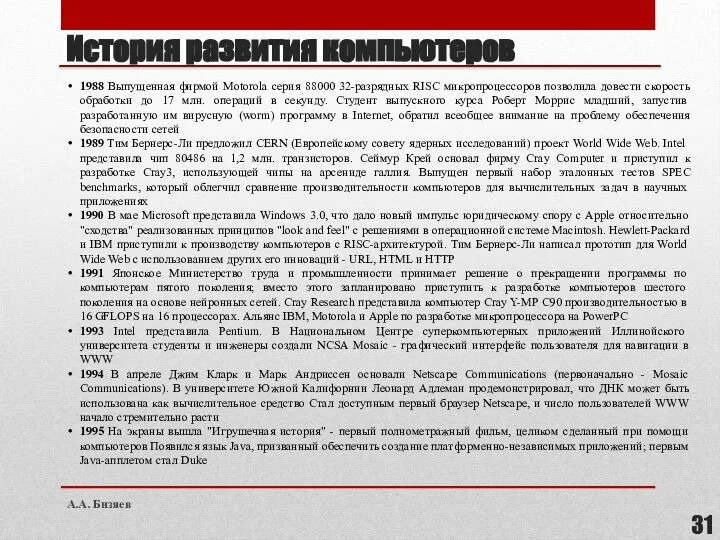

- 31. История развития компьютеров 1988 Выпущенная фирмой Motorola серия 88000 32-разрядных RISC микропроцессоров позволила довести скорость обработки

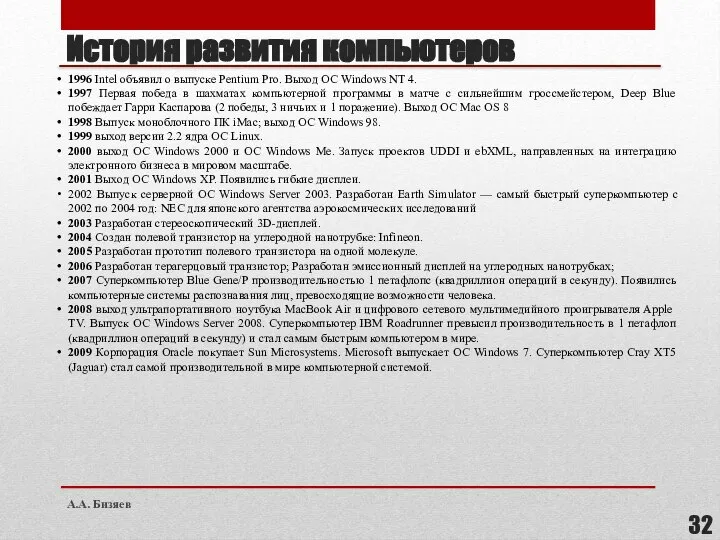

- 32. История развития компьютеров 1996 Intel объявил о выпуске Pentium Pro. Выход ОС Windows NT 4. 1997

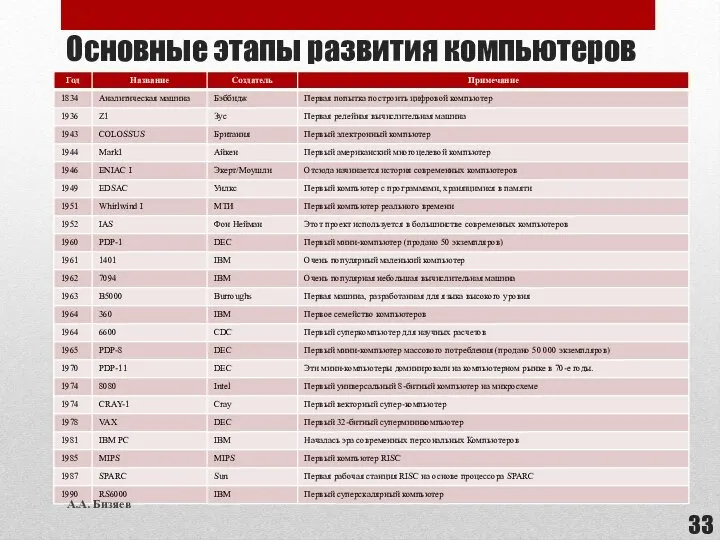

- 33. Основные этапы развития компьютеров А.А. Бизяев

- 34. Поколения компьютеров «Нулевое» – до 1940 года. Вычислительный элемент – механический. Арифмометры, механические счетные машины. Простые

- 35. Поколения компьютеров Вычислительный элемент – механический. Простые арифметические операции. Арифмометры, механические счетные машины. «Счеты» «Нулевое» –

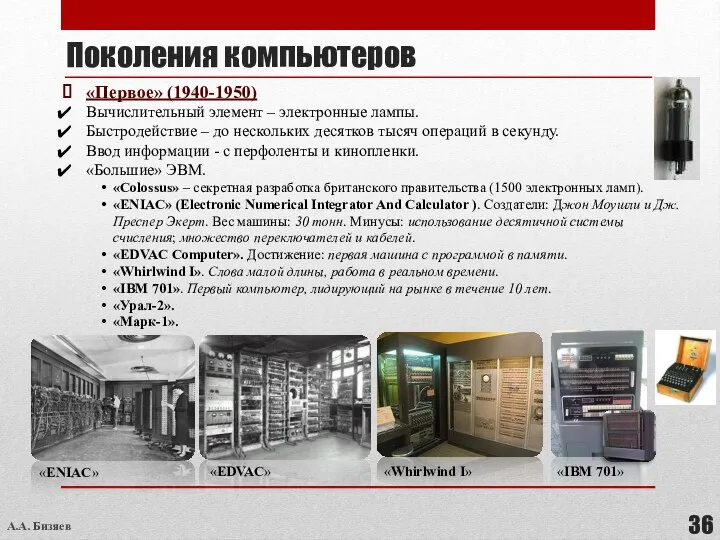

- 36. Поколения компьютеров «Первое» (1940-1950) Вычислительный элемент – электронные лампы. Быстродействие – до нескольких десятков тысяч операций

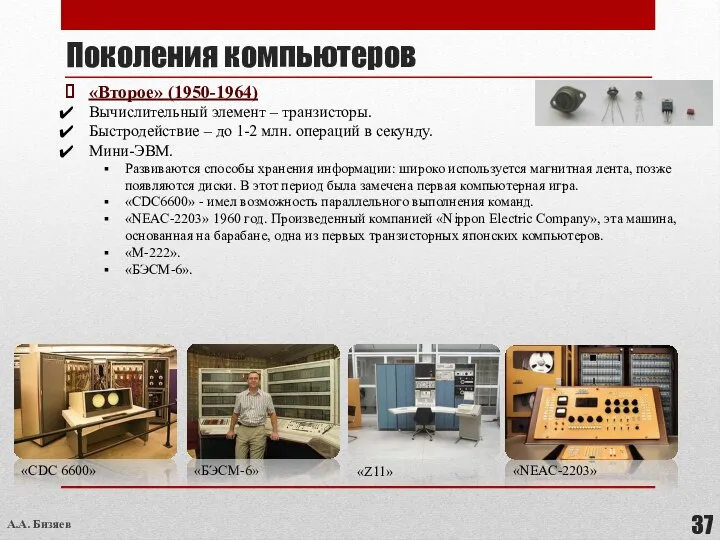

- 37. Поколения компьютеров «Второе» (1950-1964) Вычислительный элемент – транзисторы. Быстродействие – до 1-2 млн. операций в секунду.

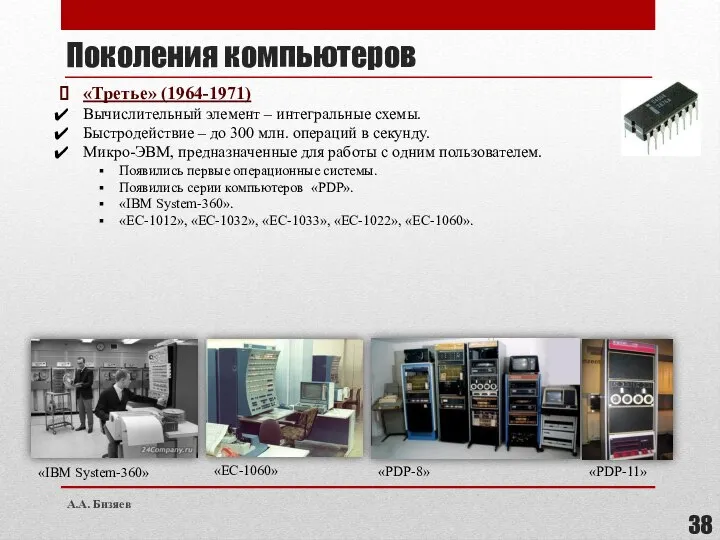

- 38. Поколения компьютеров «Третье» (1964-1971) Вычислительный элемент – интегральные схемы. Быстродействие – до 300 млн. операций в

- 39. Поколения компьютеров «Четвёртое» (1971-…) Вычислительный элемент – микропроцессоры. Быстродействие миллиарды операций в секунду. Персональные ЭВМ. Готовые

- 40. Поколения компьютеров «Пятое» (? Будущее) Нанотехнологии. Компьютеры на основе отдельных молекул и даже атомов. Нейросети, моделирующие

- 41. Архитектура ЭВМ Машина Тьюринга Машина Тьюринга (МТ) — абстрактный исполнитель (абстрактная вычислительная машина). Была предложена Аланом

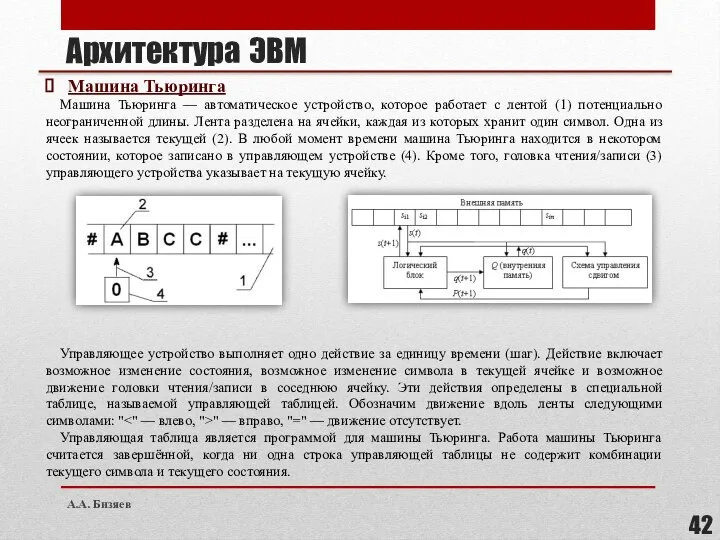

- 42. Архитектура ЭВМ Машина Тьюринга Машина Тьюринга — автоматическое устройство, которое работает с лентой (1) потенциально неограниченной

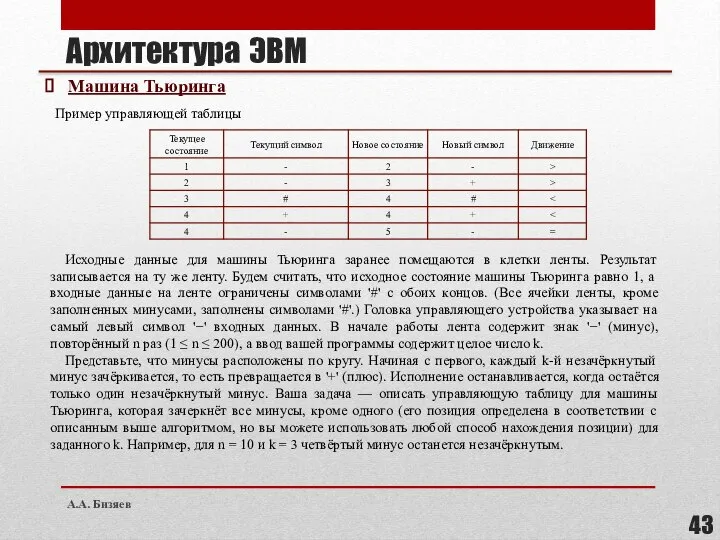

- 43. Архитектура ЭВМ Машина Тьюринга Пример управляющей таблицы Исходные данные для машины Тьюринга заранее помещаются в клетки

- 44. Архитектура ЭВМ Машина Тьюринга Разрешается записывать на ленту следующие символы: '+', '#', 'A'..'Z'. Клетки, изначально заполненные

- 45. Архитектура ЭВМ Различаю два вида архитектур компьютеров: «Гарвардская»; «фон Неймана» («Принстонская»). Под «Архитектурой» понимается совокупность свойств

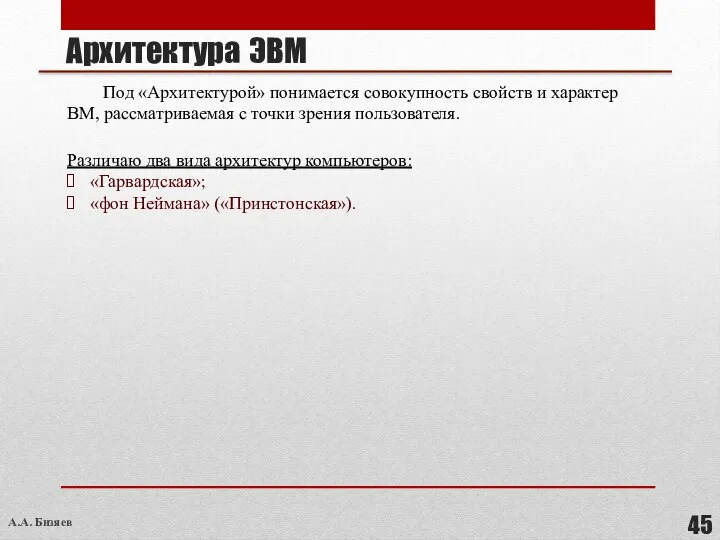

- 46. Архитектура ЭВМ Архитектура «фон Неймана» Память Устройство управления Арифметико-логическое устройство «Принципы фон Неймана»: Принцип двоичного кодирования

- 47. Архитектура ЭВМ Архитектура «Гарвардская» Отличительными признаками являются: Хранилище инструкций и хранилище данных представляют собой разные физические

- 48. Архитектура ЭВМ Рис. Структурная схема персонального компьютера А.А. Бизяев

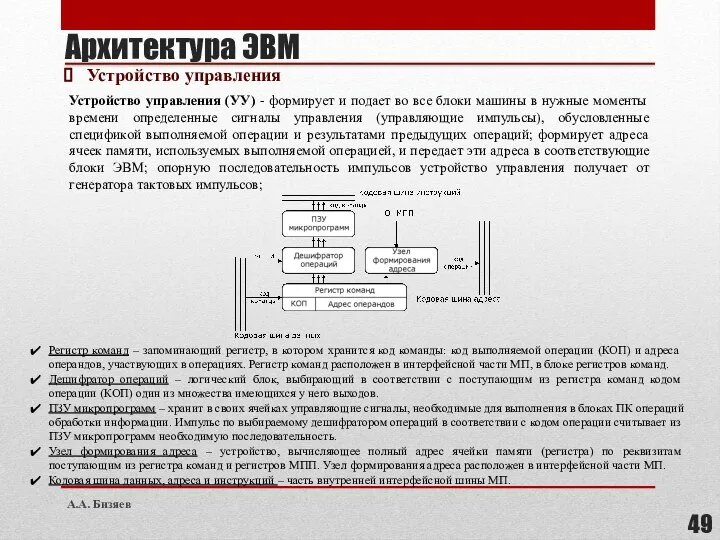

- 49. Устройство управления Устройство управления (УУ) - формирует и подает во все блоки машины в нужные моменты

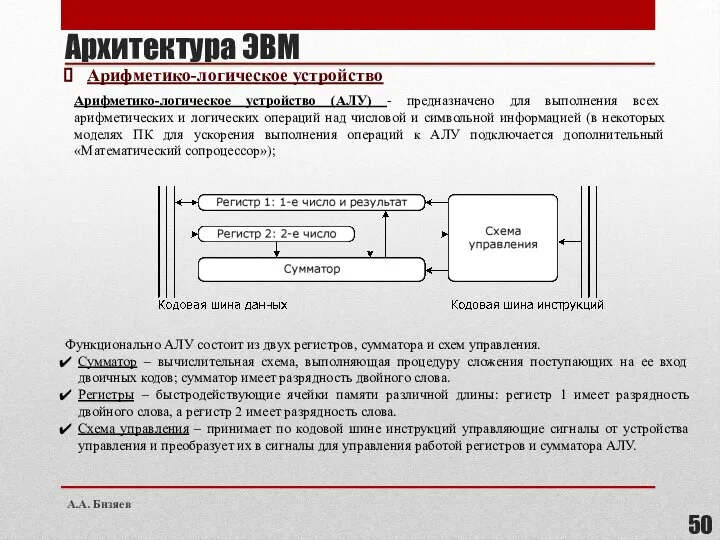

- 50. Арифметико-логическое устройство (АЛУ) - предназначено для выполнения всех арифметических и логических операций над числовой и символьной

- 51. Микропроцессорная память Микропроцессорная память (МПП) - служит для кратковременного хранения, записи и выдачи информации, непосредственно используемой

- 52. Интерфейсная система микропроцессора Интерфейсная система микропроцессора - Реализует сопряжение и связь с другими устройствами ПК; включает

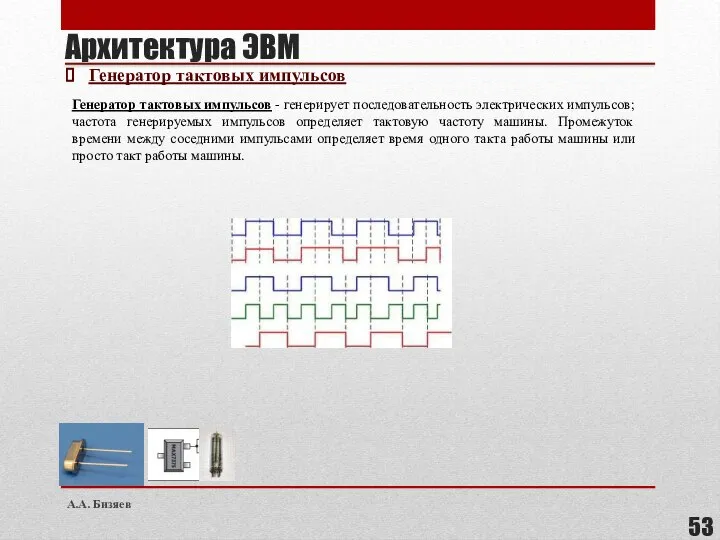

- 53. Генератор тактовых импульсов - генерирует последовательность электрических импульсов; частота генерируемых импульсов определяет тактовую частоту машины. Промежуток

- 54. Системная шина - это основная интерфейсная система компьютера, обеспечивающая сопряжение и связь всех его устройств между

- 55. CISC; RISC; MISC; URISC; VLIW. Микропроцессор - процессор (устройство, отвечающее за выполнение арифметических, логических операций и

- 56. MISC (Minimal instruction set computer) CISC (Complex instruction set computing) RISC (Restricted (reduced) instruction set computer)

- 57. URISC (Ultimate RISC) URISC - предельный случай процессора типа RISC (компьютер с сокращённым набором инструкций), в

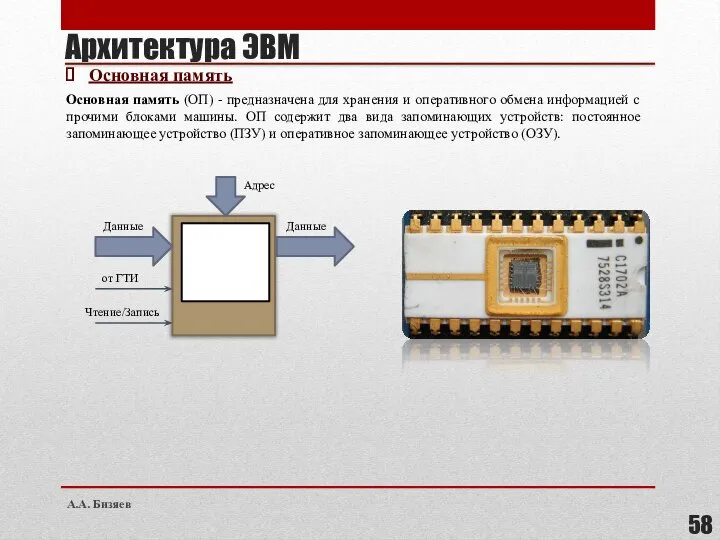

- 58. Основная память (ОП) - предназначена для хранения и оперативного обмена информацией с прочими блоками машины. ОП

- 59. Постоянное запоминающее устройство ПЗУ служит для хранения неизменяемой (постоянной) программной и справочной информации, позволяет оперативно только

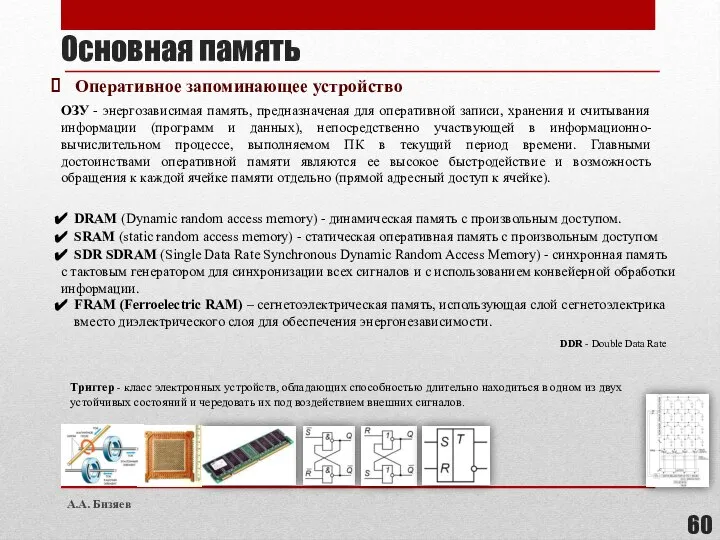

- 60. ОЗУ - энергозависимая память, предназначеная для оперативной записи, хранения и считывания информации (программ и данных), непосредственно

- 61. Внешняя память. Она относится к внешним устройствам ПК и используется для долговременного хранения любой информации, которая

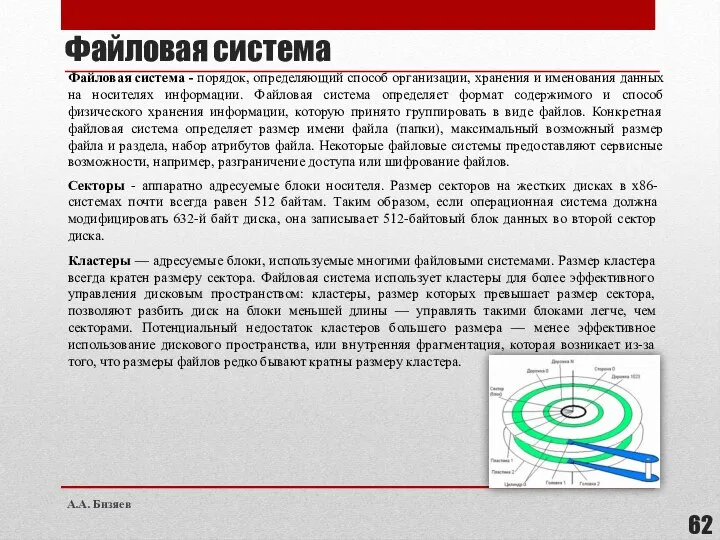

- 62. Файловая система Секторы - аппаратно адресуемые блоки носителя. Размер секторов на жестких дисках в х86-системах почти

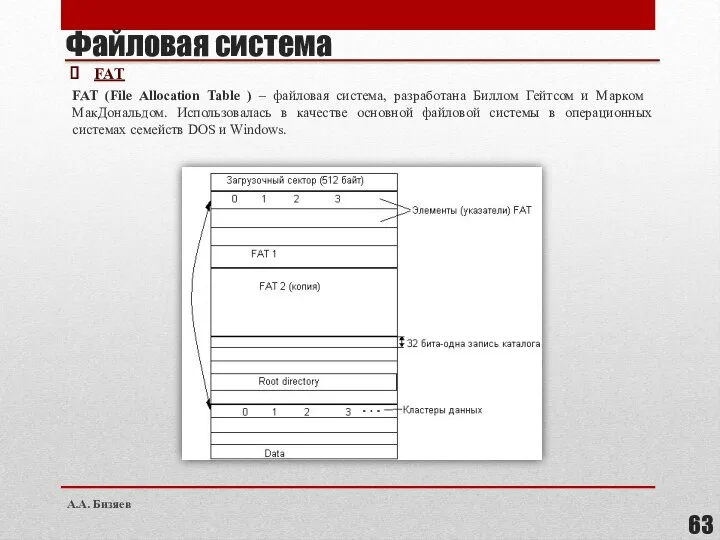

- 63. FAT (File Allocation Table ) – файловая система, разработана Биллом Гейтсом и Марком МакДональдом. Использовалась в

- 64. NTFS (New Technology File System ) - файловая система для семейства операционных систем Microsoft Windows NT.

- 65. ext — первая файловая система Linux, использовалась в ранних версиях Linux. ext2 — стандартная, но уже

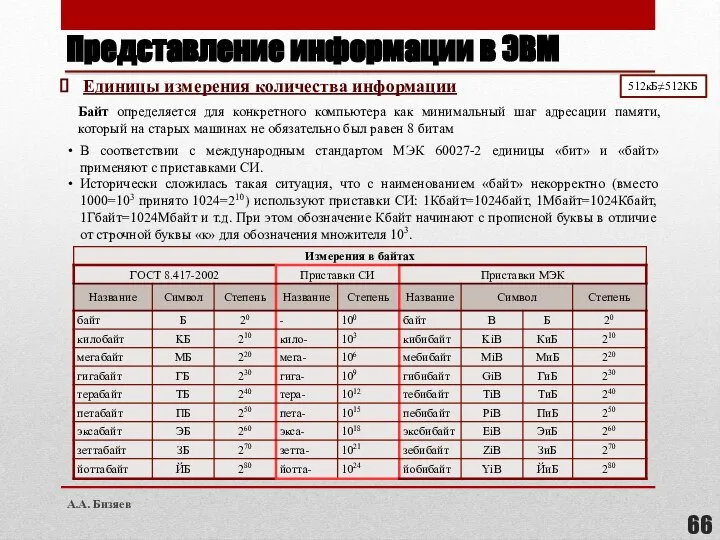

- 66. Представление информации в ЭВМ Единицы измерения количества информации В соответствии с международным стандартом МЭК 60027-2 единицы

- 67. Представление информации в ЭВМ Поля постоянной длины: слово - 2 байта; полуслово - 1 байт; двойное

- 68. Информационно-логические основы построения ЭВМ Представление информации в ЭВМ Системы счисления и формы представления чисел Система счисления

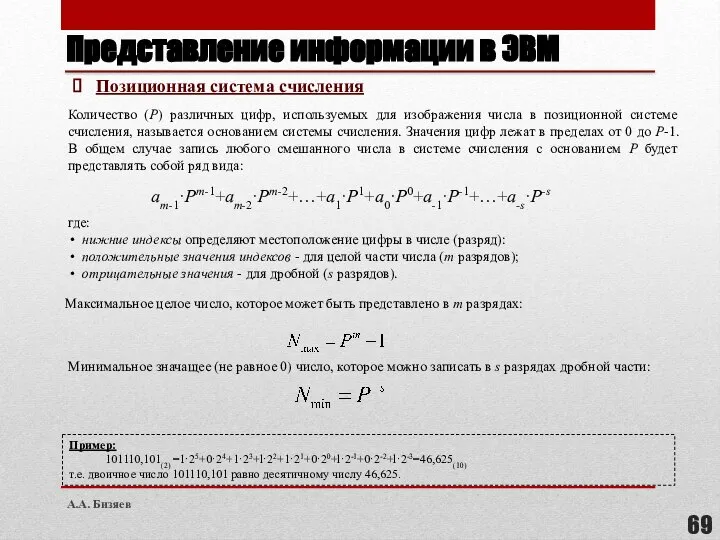

- 69. Представление информации в ЭВМ Минимальное значащее (не равное 0) число, которое можно записать в s разрядах

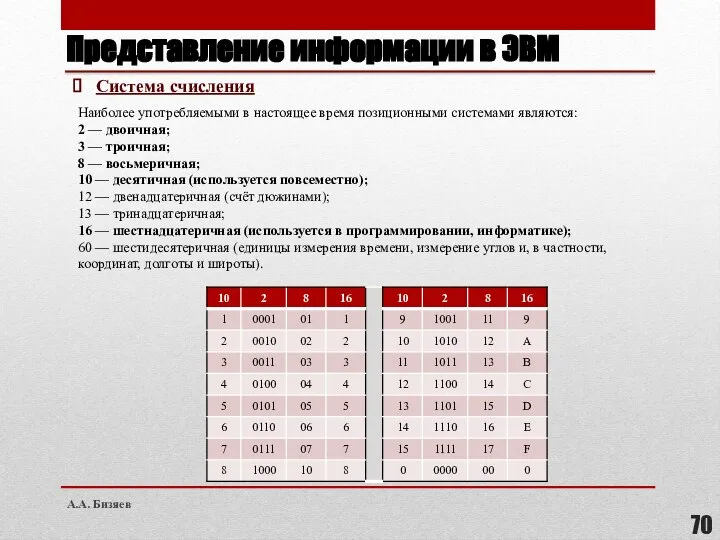

- 70. Представление информации в ЭВМ Система счисления Наиболее употребляемыми в настоящее время позиционными системами являются: 2 —

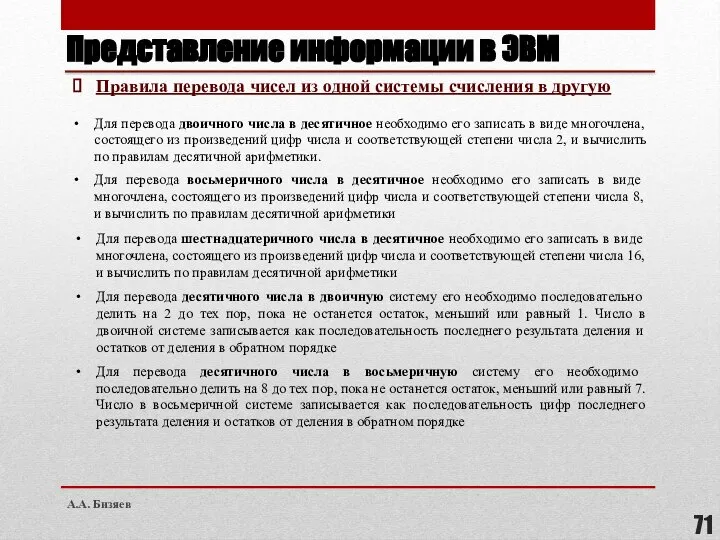

- 71. Представление информации в ЭВМ Правила перевода чисел из одной системы счисления в другую Для перевода двоичного

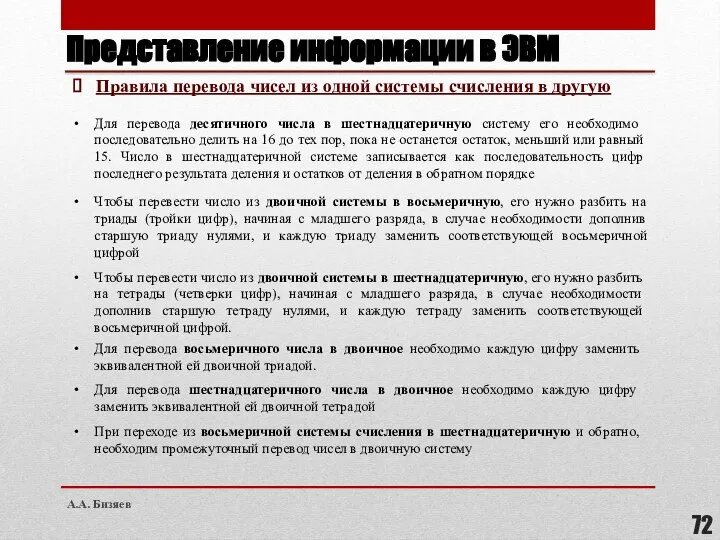

- 72. Представление информации в ЭВМ Правила перевода чисел из одной системы счисления в другую Для перевода десятичного

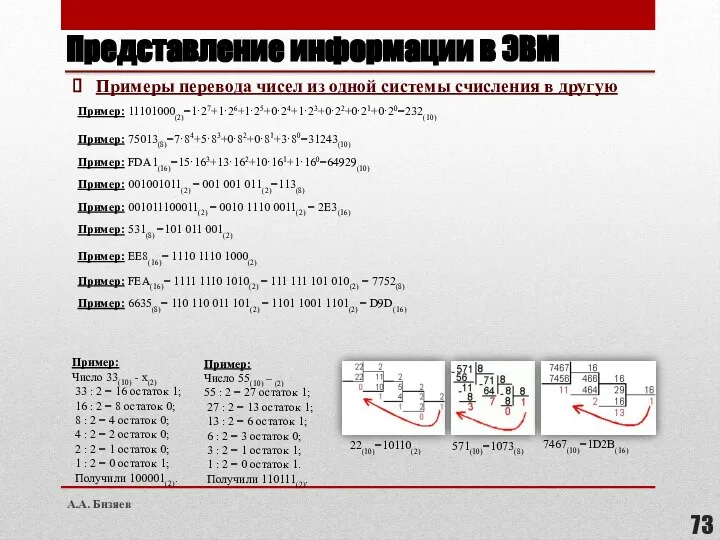

- 73. Представление информации в ЭВМ Примеры перевода чисел из одной системы счисления в другую Пример: Число 33(10)

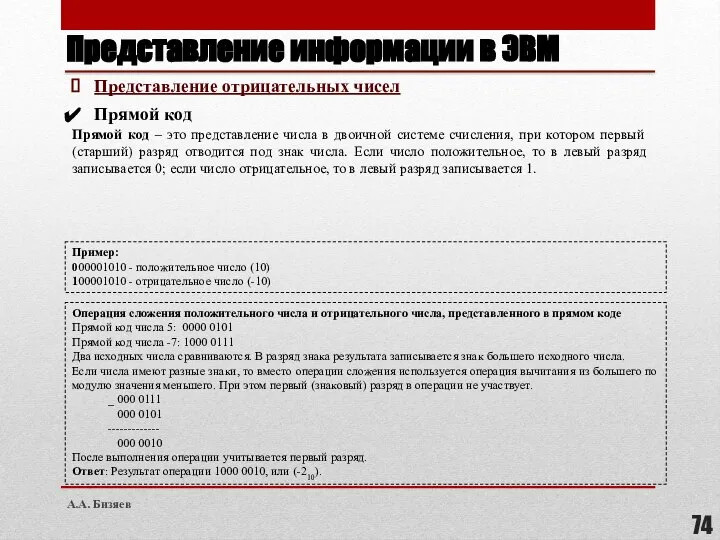

- 74. Представление информации в ЭВМ Представление отрицательных чисел Прямой код Прямой код – это представление числа в

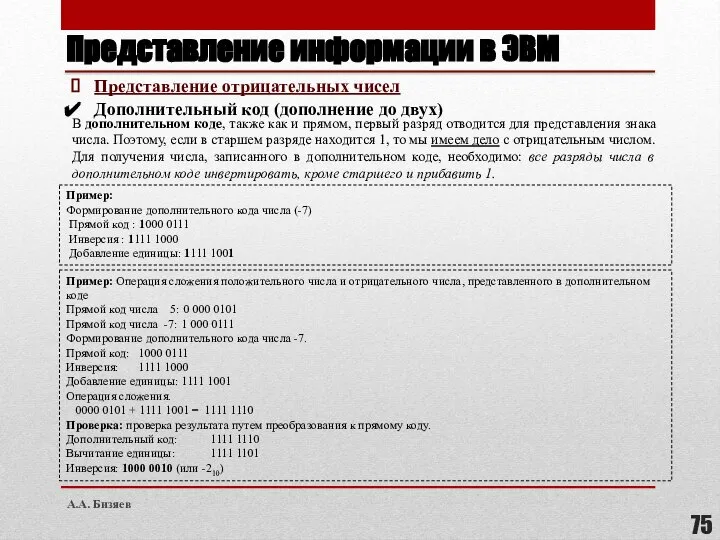

- 75. Представление информации в ЭВМ Представление отрицательных чисел Дополнительный код (дополнение до двух) В дополнительном коде, также

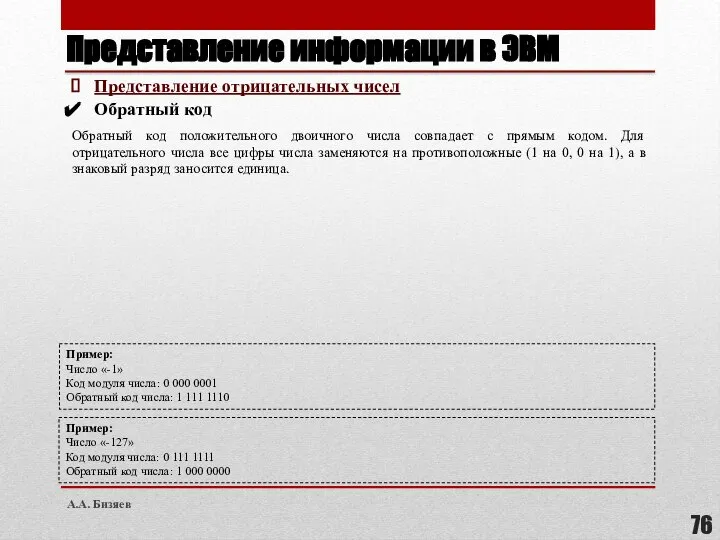

- 76. Представление информации в ЭВМ Представление отрицательных чисел Обратный код Обратный код положительного двоичного числа совпадает с

- 77. Представление информации в ЭВМ Представление вещественных чисел В вычислительных машинах применяются следующие формы представления двоичных вещественных

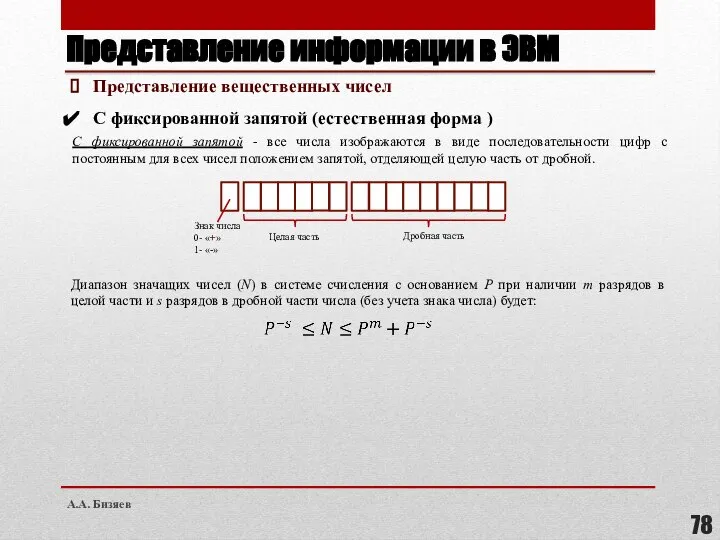

- 78. Представление информации в ЭВМ С фиксированной запятой - все числа изображаются в виде последовательности цифр с

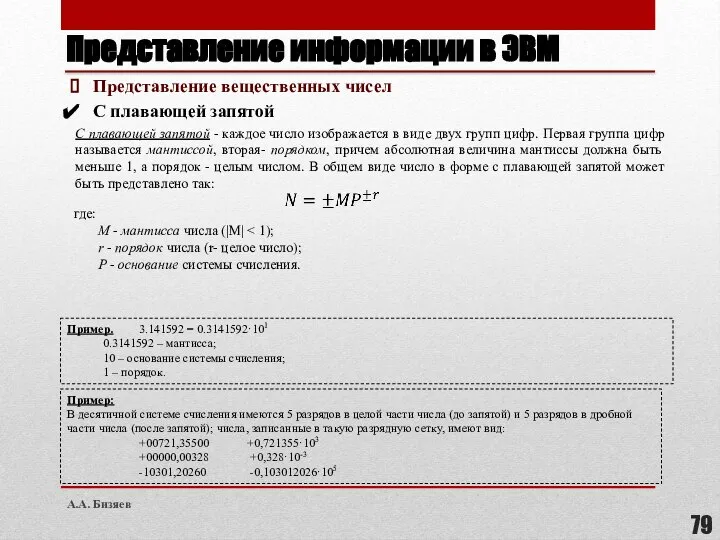

- 79. Представление информации в ЭВМ С плавающей запятой С плавающей запятой - каждое число изображается в виде

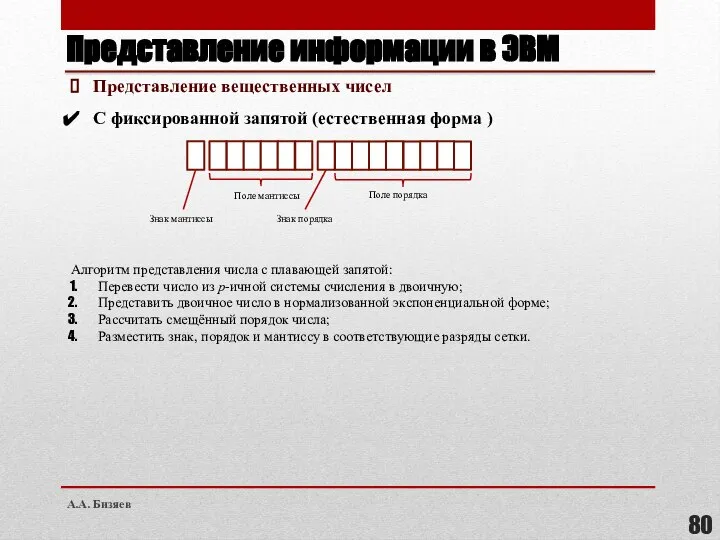

- 80. Представление информации в ЭВМ С фиксированной запятой (естественная форма ) Представление вещественных чисел Знак порядка Алгоритм

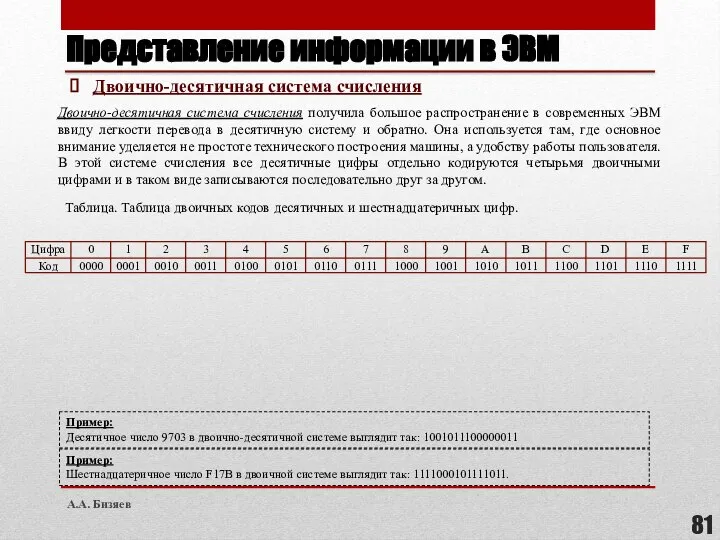

- 81. Представление информации в ЭВМ Двоично-десятичная система счисления получила большое распространение в современных ЭВМ ввиду легкости перевода

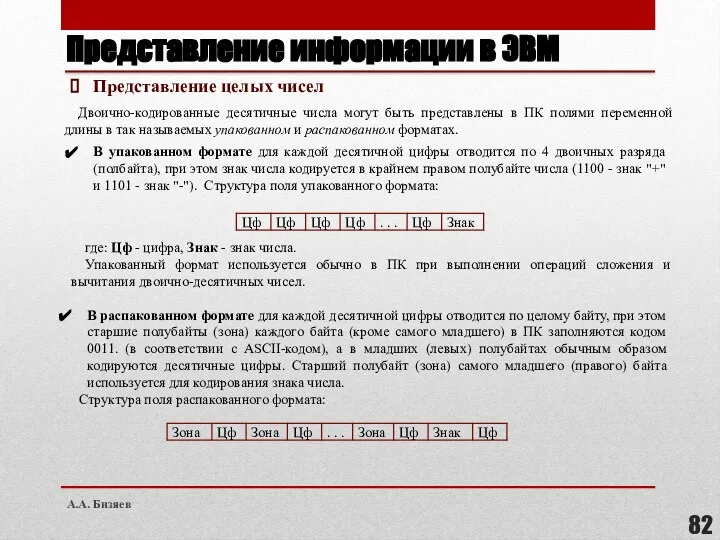

- 82. Представление информации в ЭВМ Двоично-кодированные десятичные числа могут быть представлены в ПК полями переменной длины в

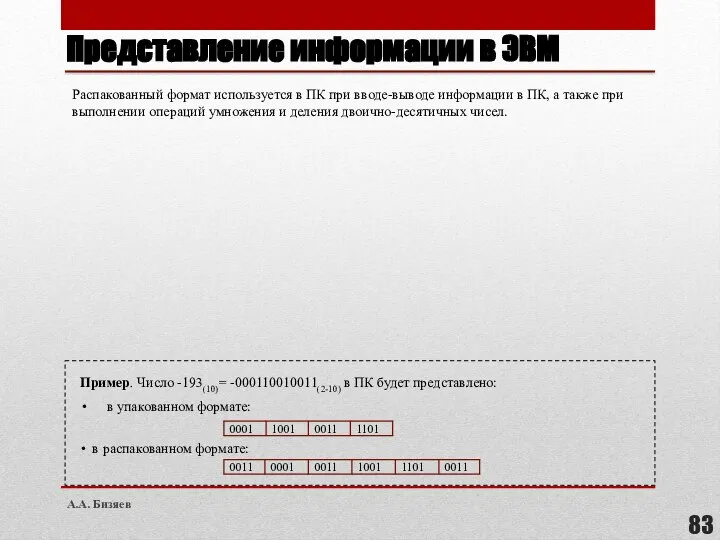

- 83. Представление информации в ЭВМ Распакованный формат используется в ПК при вводе-выводе информации в ПК, а также

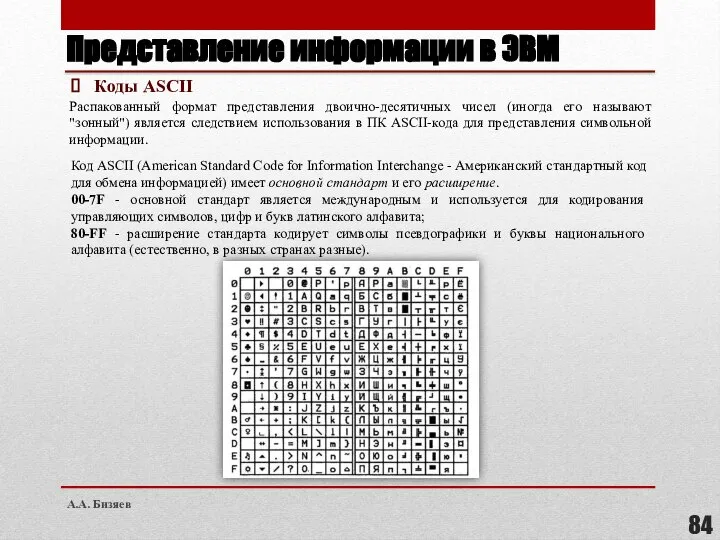

- 84. Представление информации в ЭВМ Коды ASCII Распакованный формат представления двоично-десятичных чисел (иногда его называют "зонный") является

- 85. Представление информации в ЭВМ Коды UNICODE 0000-007F - код ASCII; 0100-017F - европейские и латинские символы;

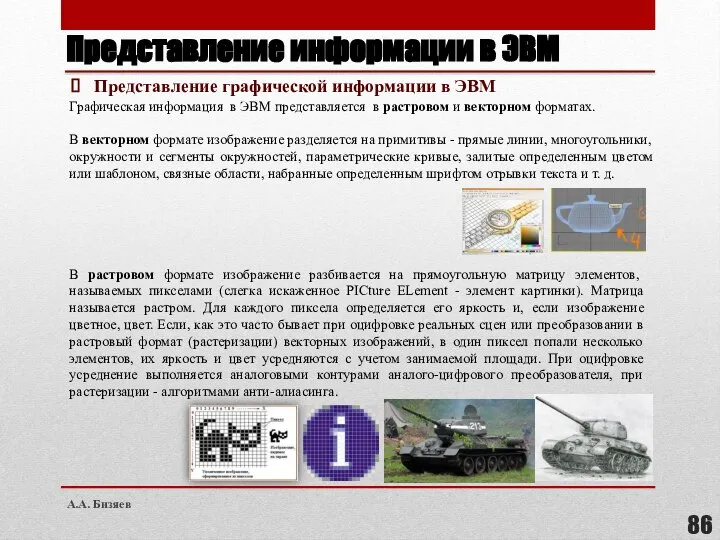

- 86. Представление информации в ЭВМ Представление графической информации в ЭВМ Графическая информация в ЭВМ представляется в растровом

- 87. Представление информации в ЭВМ Представление графической информации в ЭВМ Разрешение – количество точек, приходящихся на единицу

- 88. Представление информации в ЭВМ Представление звуковой информации в ЭВМ В основе представления звуковой информации в ЭВМ

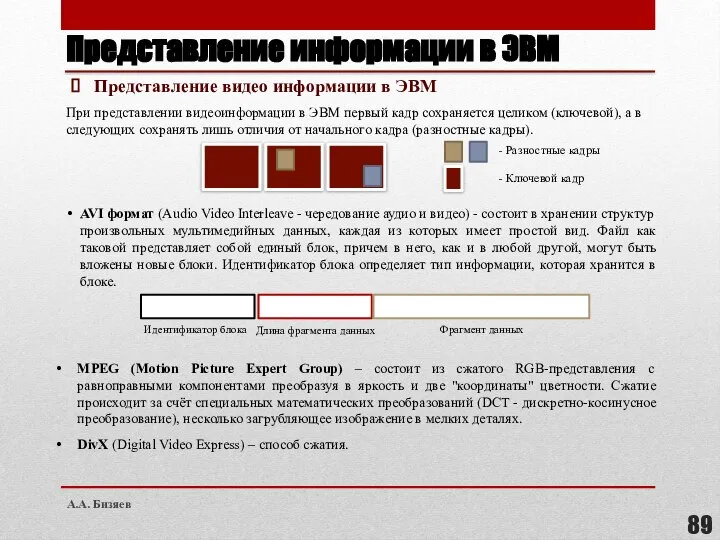

- 89. Представление информации в ЭВМ Представление видео информации в ЭВМ При представлении видеоинформации в ЭВМ первый кадр

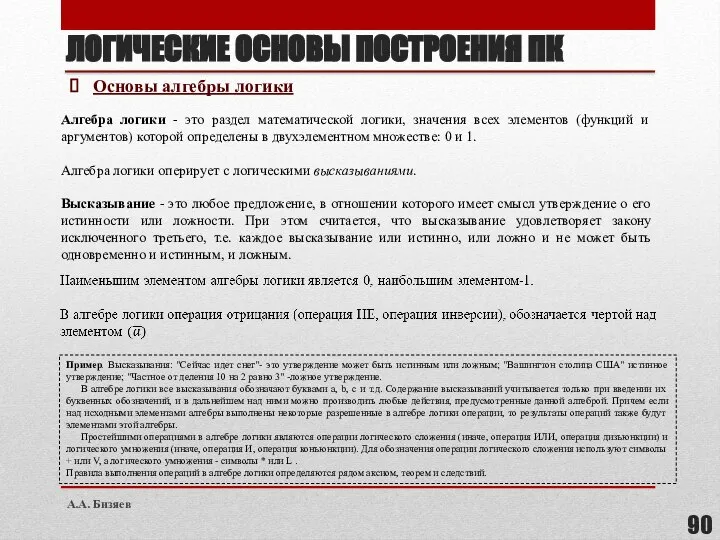

- 90. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Основы алгебры логики Алгебра логики - это раздел математической логики, значения всех

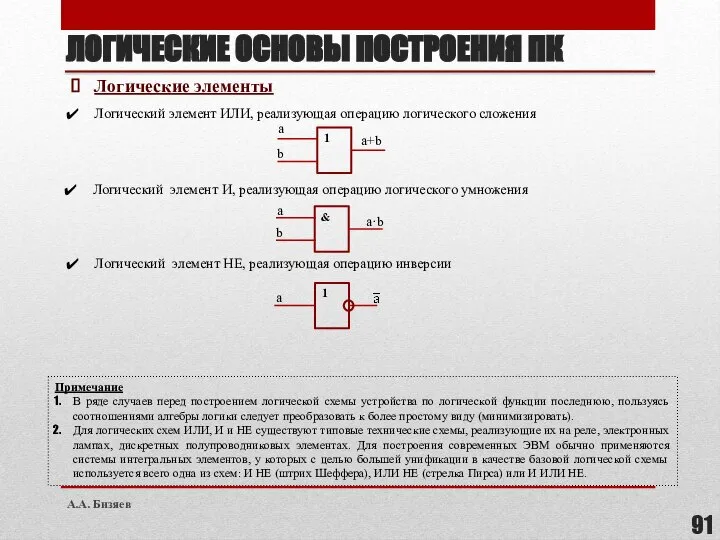

- 91. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Логический элемент ИЛИ, реализующая операцию логического сложения Логический элемент И, реализующая операцию

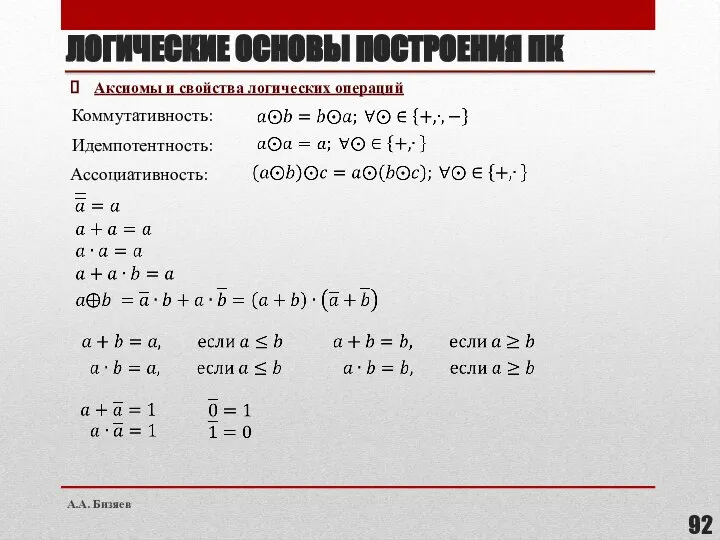

- 92. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Аксиомы и свойства логических операций Коммутативность: Идемпотентность: Ассоциативность: А.А. Бизяев

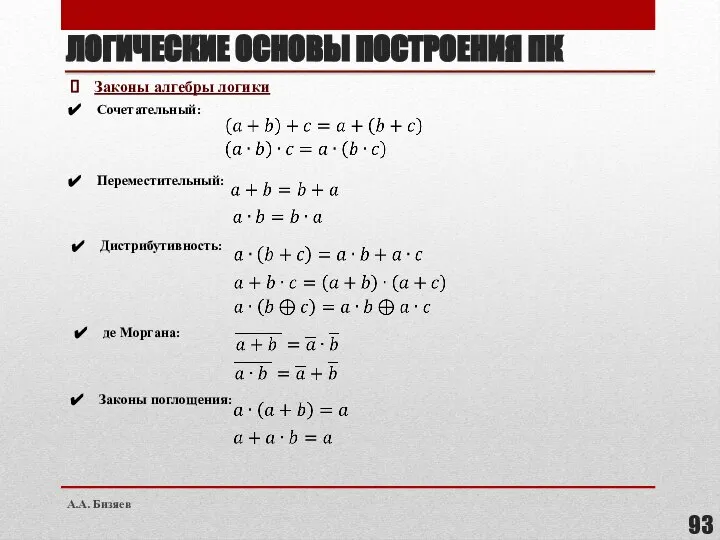

- 93. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Законы алгебры логики Сочетательный: Переместительный: Дистрибутивность: де Моргана: Законы поглощения: А.А. Бизяев

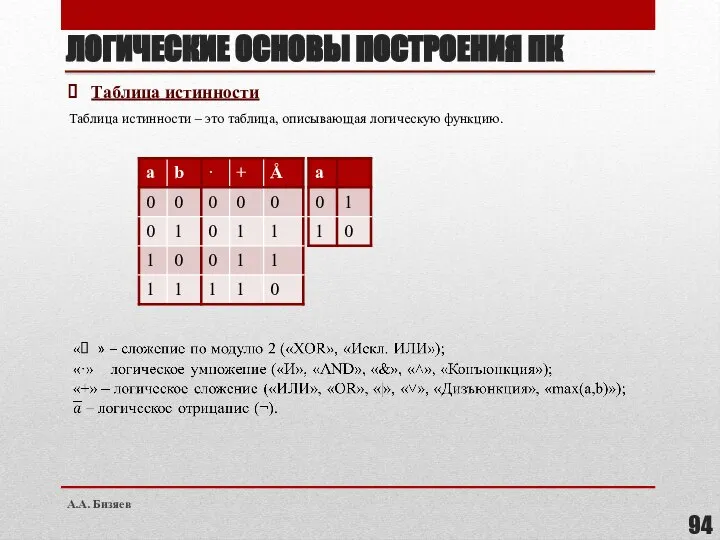

- 94. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Таблица истинности Таблица истинности – это таблица, описывающая логическую функцию. А.А. Бизяев

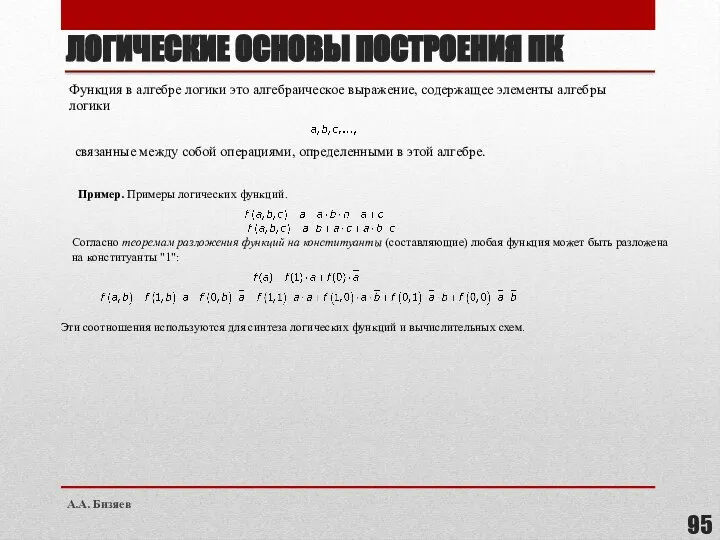

- 95. ЛОГИЧЕСКИЕ ОСНОВЫ ПОСТРОЕНИЯ ПК Функция в алгебре логики это алгебраическое выражение, содержащее элементы алгебры логики связанные

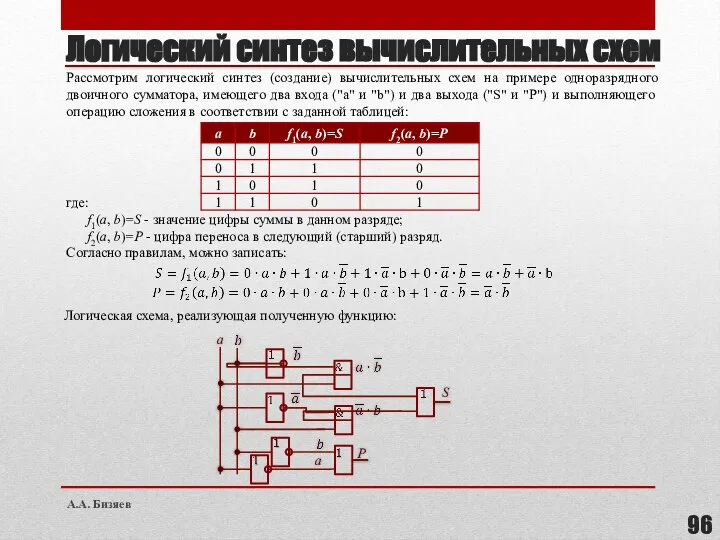

- 96. Логический синтез вычислительных схем Рассмотрим логический синтез (создание) вычислительных схем на примере одноразрядного двоичного сумматора, имеющего

- 97. Телекоммуникационные сети Определения Сеть – это совокупность программных, аппаратных и коммуникационных средств, обеспечивающих эффективное распределение вычислительных

- 98. Телекоммуникационные сети Коммутационное оборудование Концентратор (хаб) - сетевое устройство, предназначенное для объединения нескольких устройств Ethernet в

- 99. Основные топологии ЛВС Топология ЛВС – это усредненная геометрическая схема соединений узлов сети. Для локальных вычислительных

- 100. Топологии ЛВС Кольцевая топология – соединение узлов сети замкнутой кривой – кабелем передающей среды. Выход одного

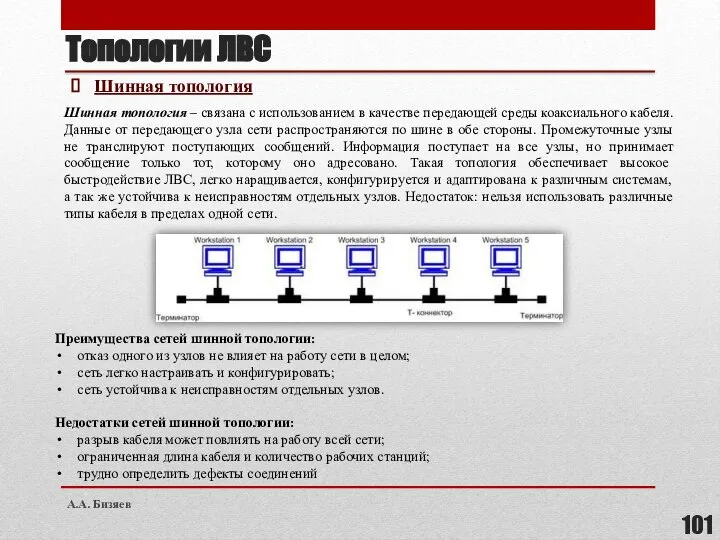

- 101. Топологии ЛВС Шинная топология – связана с использованием в качестве передающей среды коаксиального кабеля. Данные от

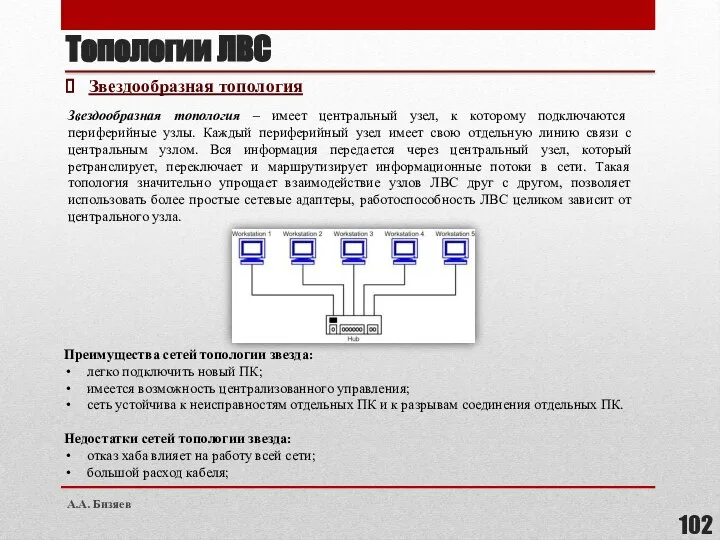

- 102. Топологии ЛВС Звездообразная топология – имеет центральный узел, к которому подключаются периферийные узлы. Каждый периферийный узел

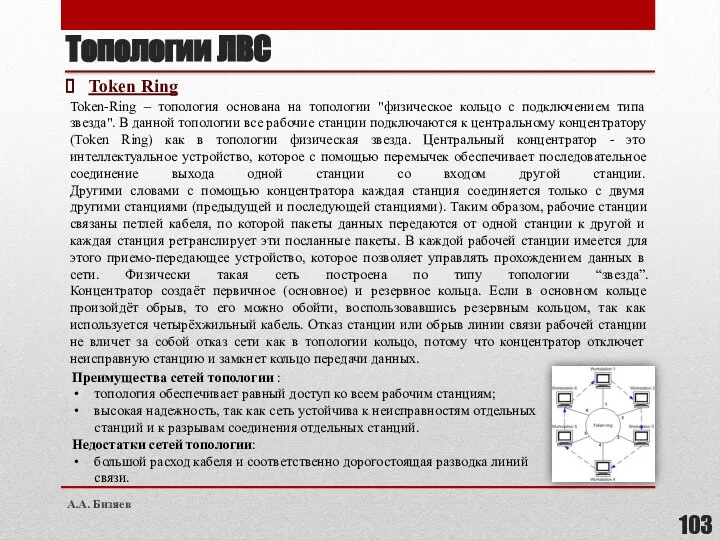

- 103. Топологии ЛВС Token-Ring – топология основана на топологии "физическое кольцо с подключением типа звезда". В данной

- 104. Топологии ЛВС Методы доступа к передающей среде Передающая среда является общим ресурсом для вех узлов сети.

- 105. Сетевая модель OSI Сетевая модель OSI (ЭМВОС) (базовая эталонная модель взаимодействия открытых систем, Open Systems Interconnection

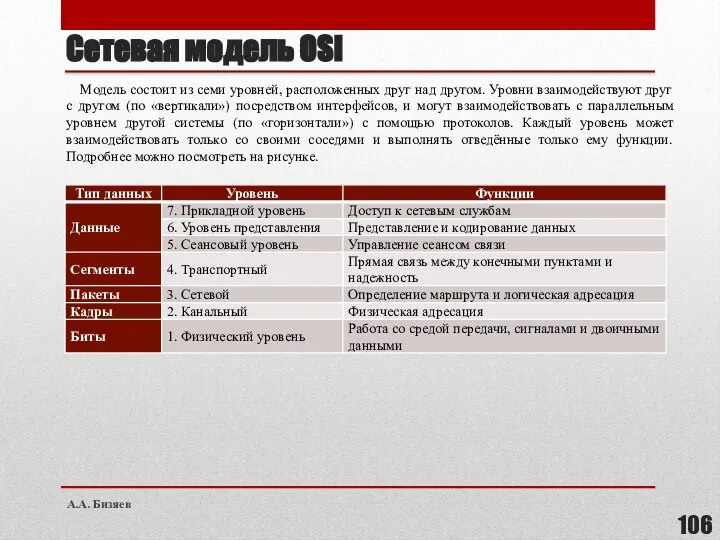

- 106. Сетевая модель OSI Модель состоит из семи уровней, расположенных друг над другом. Уровни взаимодействуют друг с

- 107. Сетевая модель OSI Прикладной (приложений) уровень (Application layer) Верхний уровень модели, обеспечивает взаимодействие пользовательских приложений с

- 108. Сетевая модель OSI Уровень представления (Presentation layer) Этот уровень отвечает за преобразование протоколов и кодирование/декодирование данных.

- 109. Сетевая модель OSI Сеансовый уровень (Session layer) Сеансовый уровень - 5-й уровень модели отвечает за поддержание

- 110. Сетевая модель OSI Транспортный уровень (Transport layer) Транспортный уровень - 4-й уровень модели предназначен для доставки

- 111. Сетевая модель OSI Сетевой уровень (Network layer) Сетевой уровень - 3-й уровень сетевой модели OSI предназначен

- 112. Сетевая модель OSI Канальный уровень (Data Link layer) Канальный уровень - уровень предназначен для обеспечения взаимодействия

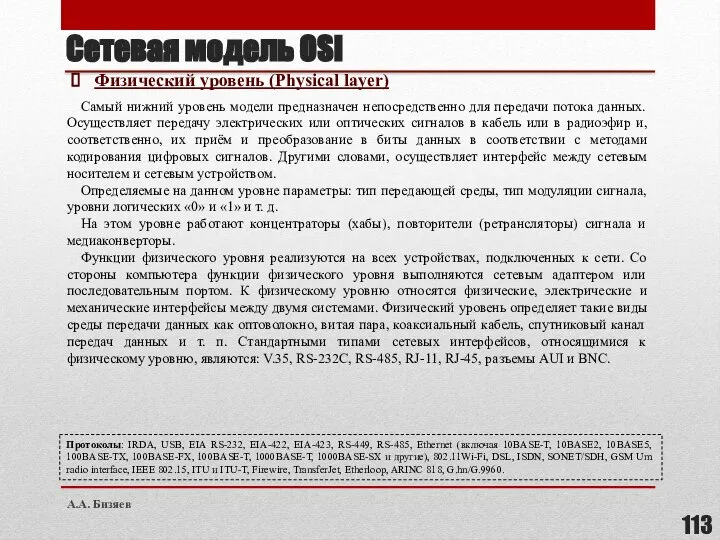

- 113. Сетевая модель OSI Физический уровень (Physical layer) Протоколы: IRDA, USB, EIA RS-232, EIA-422, EIA-423, RS-449, RS-485,

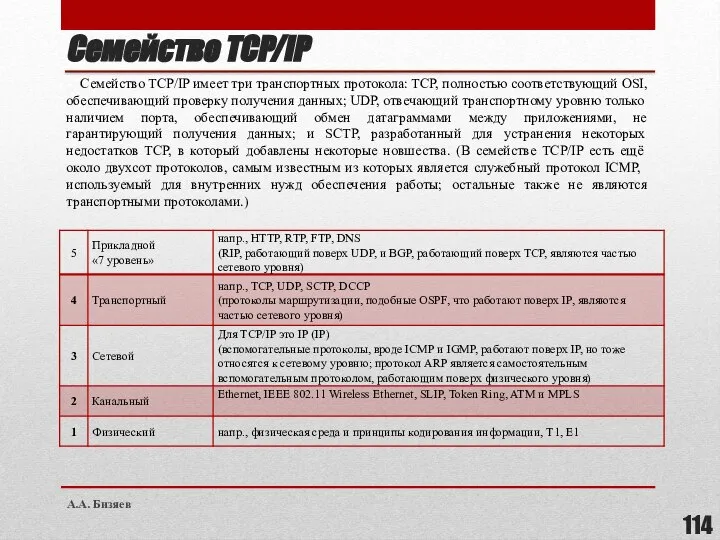

- 114. Семейство TCP/IP Семейство TCP/IP имеет три транспортных протокола: TCP, полностью соответствующий OSI, обеспечивающий проверку получения данных;

- 115. Семейство IPX/SPX В семействе IPX/SPX порты (называемые «сокеты» или «гнёзда») появляются в протоколе сетевого уровня IPX,

- 116. RAID Levels В современной компьютерной индустрии в качестве вторичной системы хранения данных повсеместно используются магнитные диски,

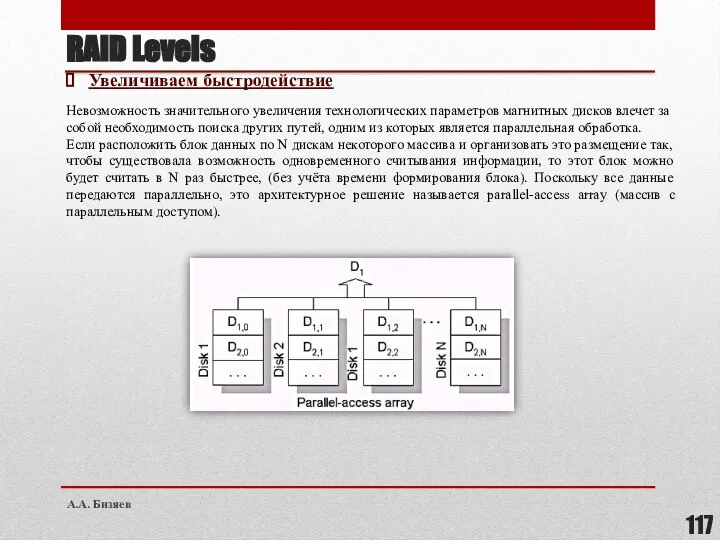

- 117. RAID Levels Увеличиваем быстродействие Невозможность значительного увеличения технологических параметров магнитных дисков влечет за собой необходимость поиска

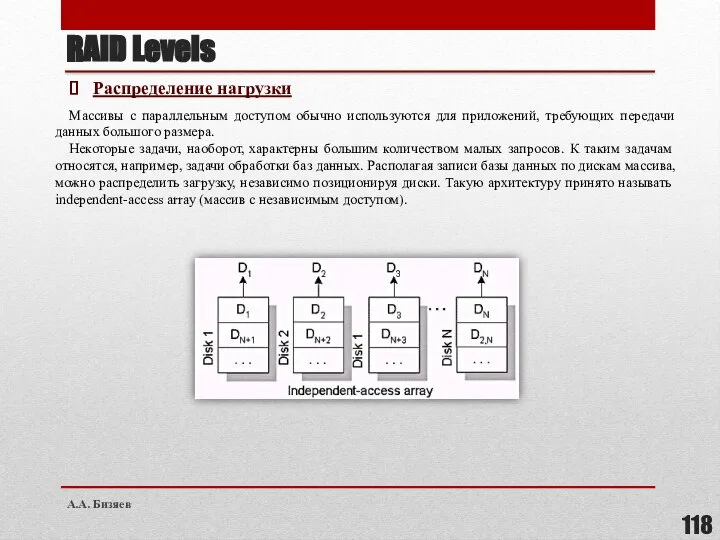

- 118. Массивы с параллельным доступом обычно используются для приложений, требующих передачи данных большого размера. Некоторые задачи, наоборот,

- 119. Увеличение отказоустойчивости К сожалению, при увеличении количества дисков в массиве, надежность всего массива уменьшается. При независимых

- 120. История и развитие RAID Несмотря на то, что системы хранения данных, основанные на магнитных дисках, производятся

- 121. Минимальная избыточность в таком массиве достигается при равном количестве столбцов и строчек. И равна: 2 x

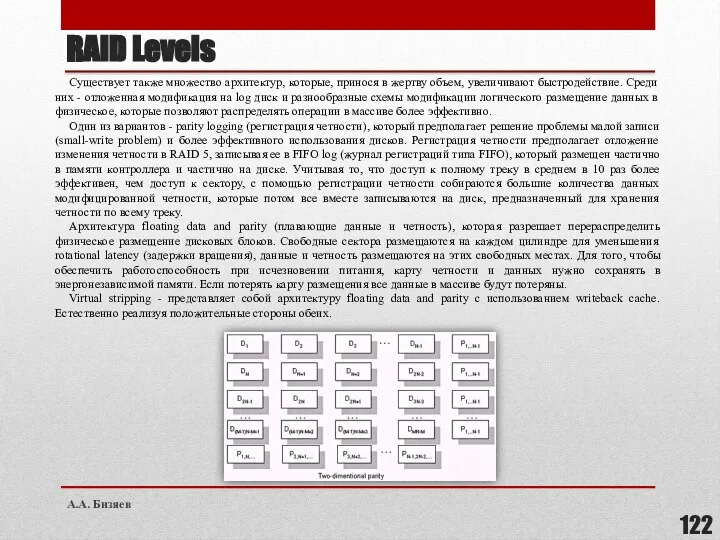

- 122. Существует также множество архитектур, которые, принося в жертву объем, увеличивают быстродействие. Среди них - отложенная модификация

- 123. Кроме того, существуют и другие способы повышения быстродействия, например распределение RAID операций. В свое время фирма

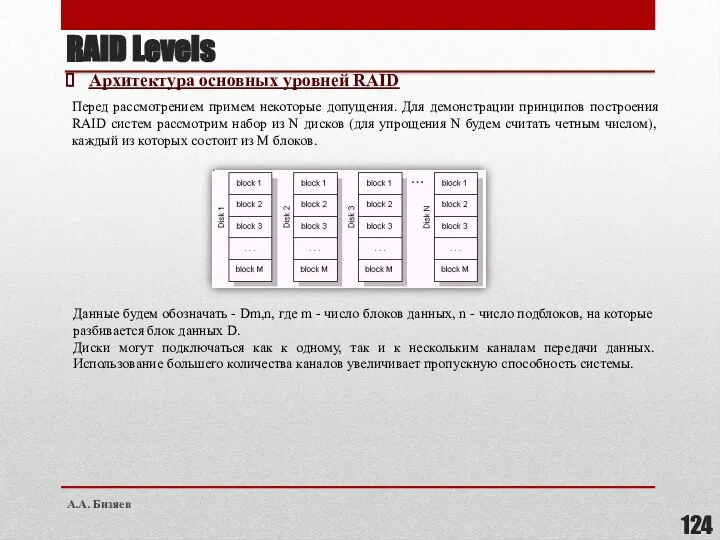

- 124. Архитектура основных уровней RAID Перед рассмотрением примем некоторые допущения. Для демонстрации принципов построения RAID систем рассмотрим

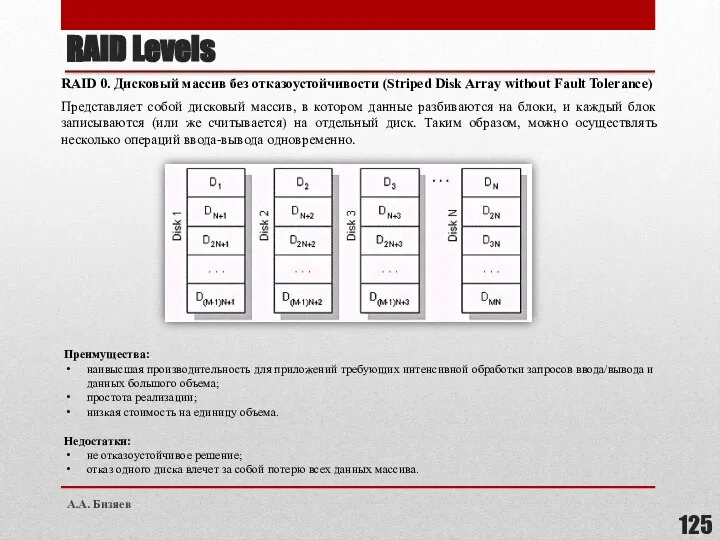

- 125. RAID 0. Дисковый массив без отказоустойчивости (Striped Disk Array without Fault Tolerance) Представляет собой дисковый массив,

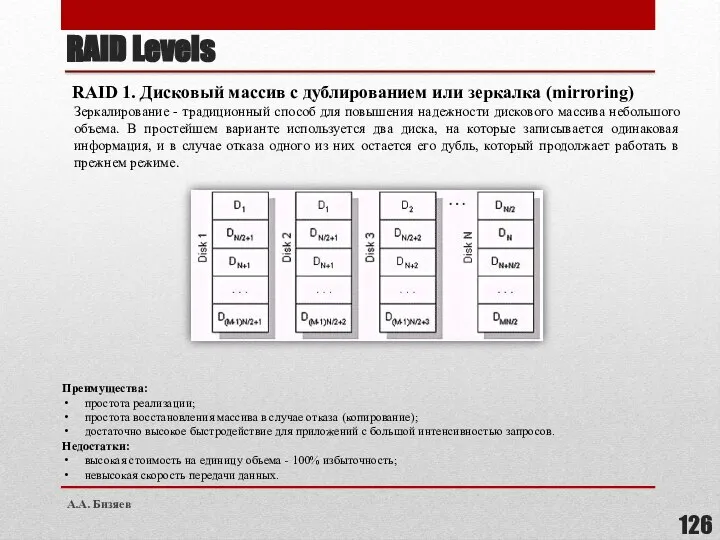

- 126. RAID 1. Дисковый массив с дублированием или зеркалка (mirroring) Зеркалирование - традиционный способ для повышения надежности

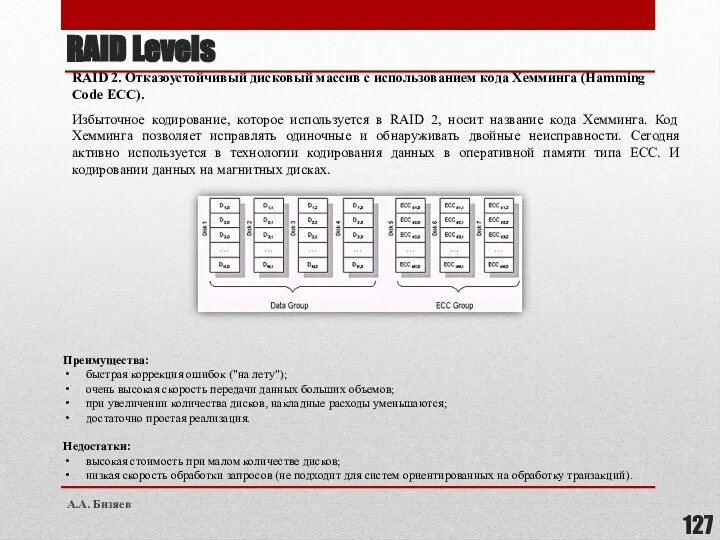

- 127. RAID 2. Отказоустойчивый дисковый массив с использованием кода Хемминга (Hamming Code ECC). Избыточное кодирование, которое используется

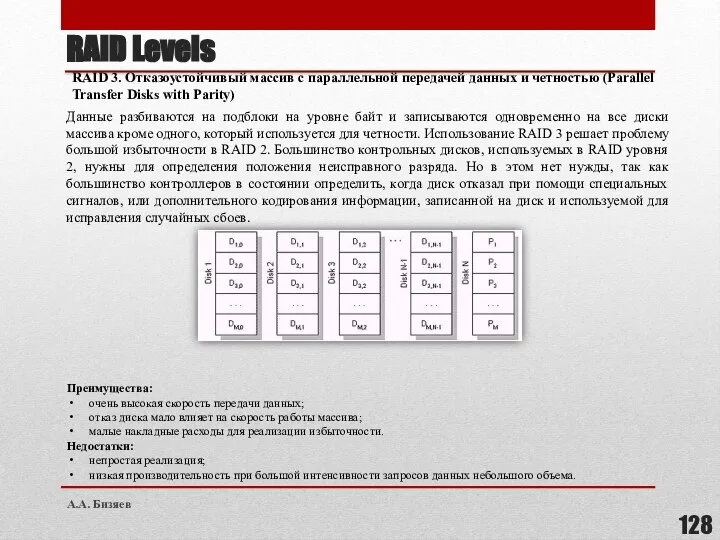

- 128. RAID 3. Отказоустойчивый массив с параллельной передачей данных и четностью (Parallel Transfer Disks with Parity) Данные

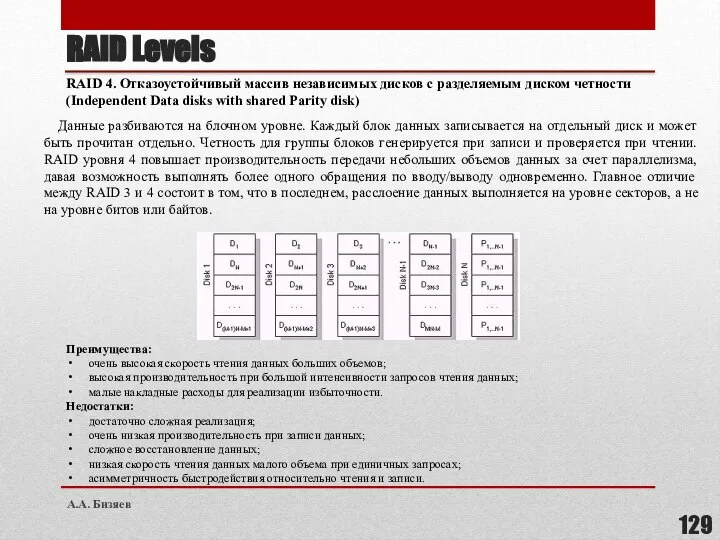

- 129. RAID 4. Отказоустойчивый массив независимых дисков с разделяемым диском четности (Independent Data disks with shared Parity

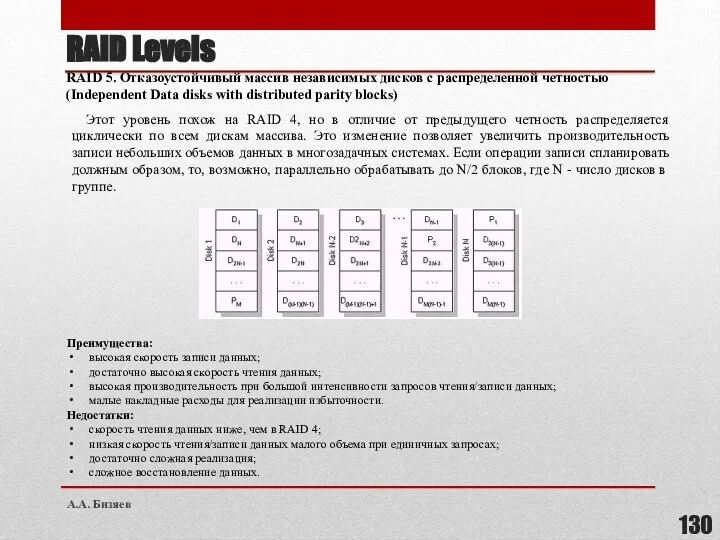

- 130. RAID 5. Отказоустойчивый массив независимых дисков с распределенной четностью (Independent Data disks with distributed parity blocks)

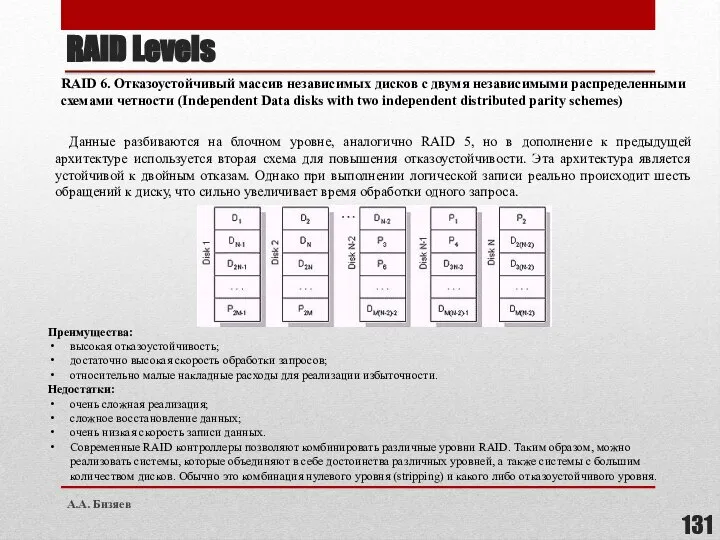

- 131. RAID 6. Отказоустойчивый массив независимых дисков с двумя независимыми распределенными схемами четности (Independent Data disks with

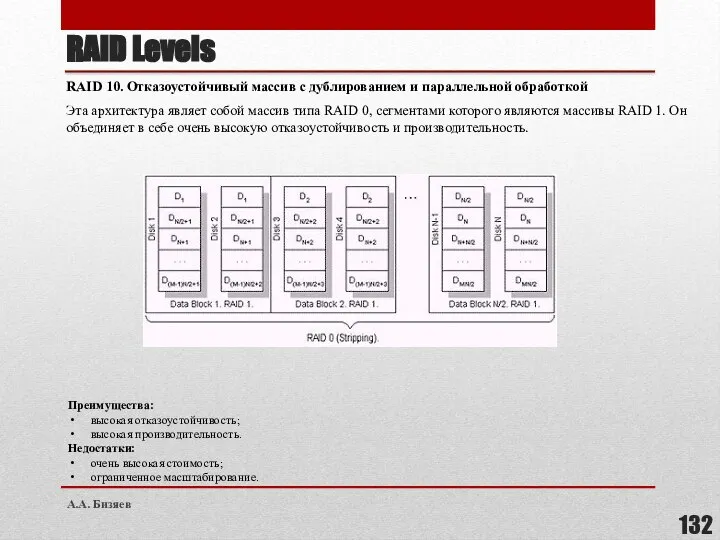

- 132. RAID 10. Отказоустойчивый массив с дублированием и параллельной обработкой Эта архитектура являет собой массив типа RAID

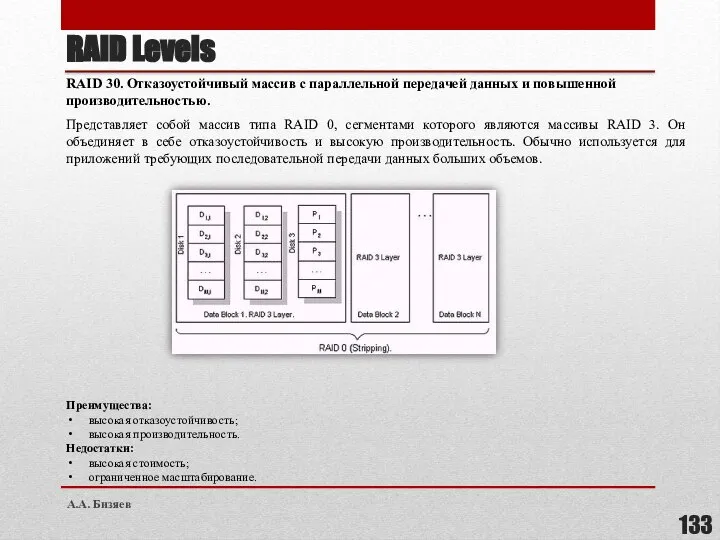

- 133. RAID 30. Отказоустойчивый массив с параллельной передачей данных и повышенной производительностью. Представляет собой массив типа RAID

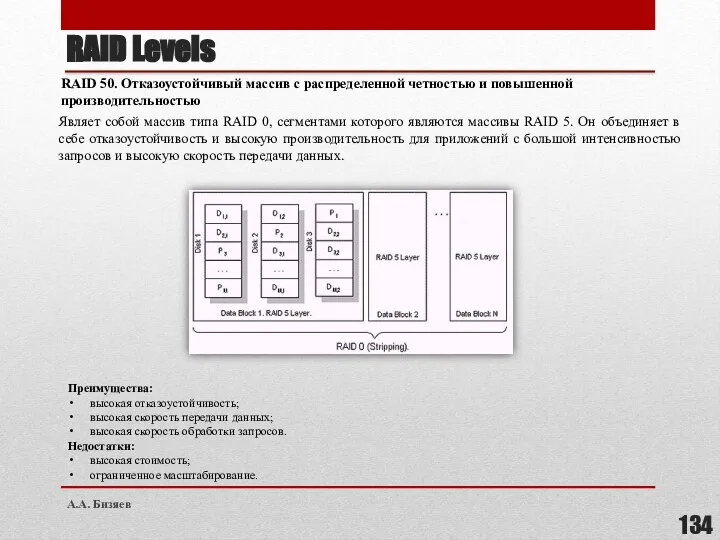

- 134. RAID 50. Отказоустойчивый массив с распределенной четностью и повышенной производительностью Являет собой массив типа RAID 0,

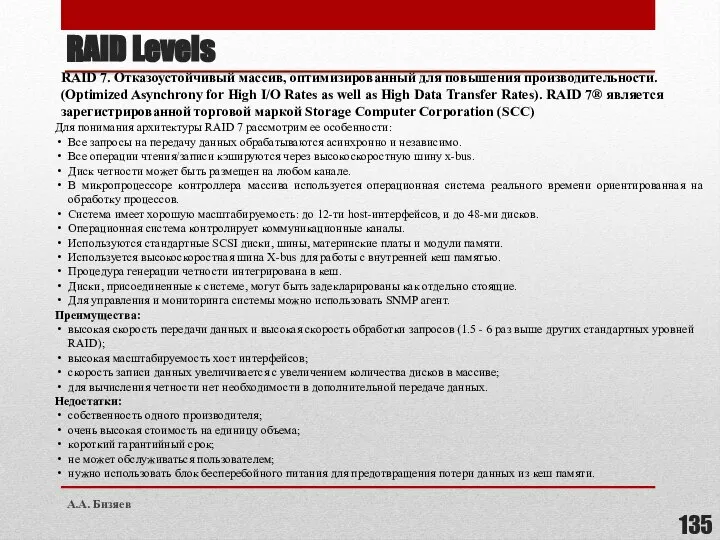

- 135. RAID 7. Отказоустойчивый массив, оптимизированный для повышения производительности. (Optimized Asynchrony for High I/O Rates as well

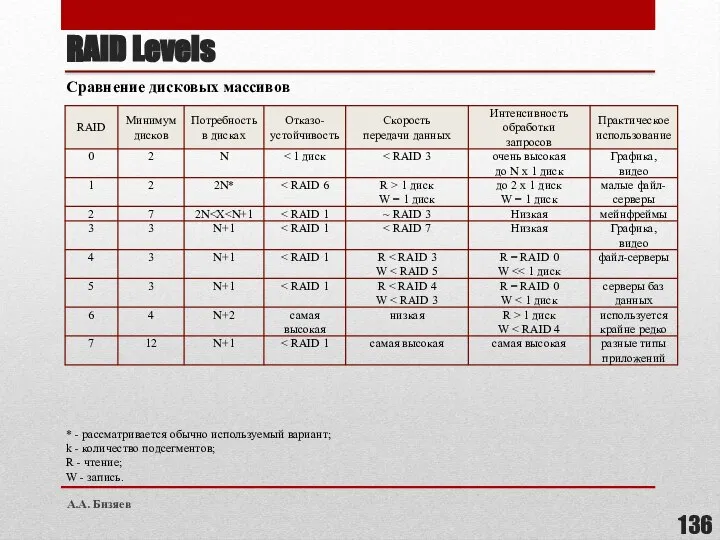

- 136. Сравнение дисковых массивов * - рассматривается обычно используемый вариант; k - количество подсегментов; R - чтение;

- 137. Некоторые аспекты реализации RAID систем Рассмотрим три основных варианта реализации RAID систем: программная (software-based); аппаратная -

- 138. Некоторые аспекты реализации RAID систем Шинно-ориентированные реализации представляют собой RAID контроллеры, которые используют скоростную шину компьютера,

- 139. Некоторые аспекты реализации RAID систем Всех этих недостатков можно избежать, используя автономные подсистемы. Эти системы имеют

- 140. Виды сетевых угроз Основные понятия и определения Угроза информационной безопасности – потенциальная возможность определенным образом нарушить

- 141. Виды сетевых угроз Основные понятия и определения Для ликвидации окна опасности должны произойти следующие события: должно

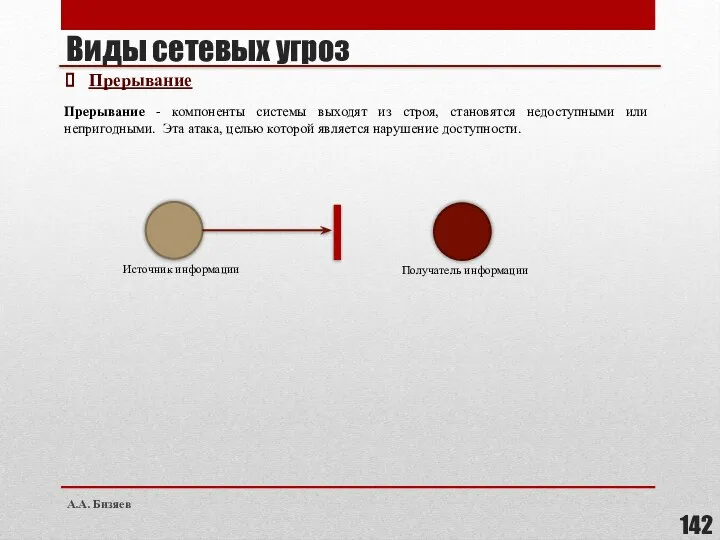

- 142. Виды сетевых угроз Прерывание Прерывание - компоненты системы выходят из строя, становятся недоступными или непригодными. Эта

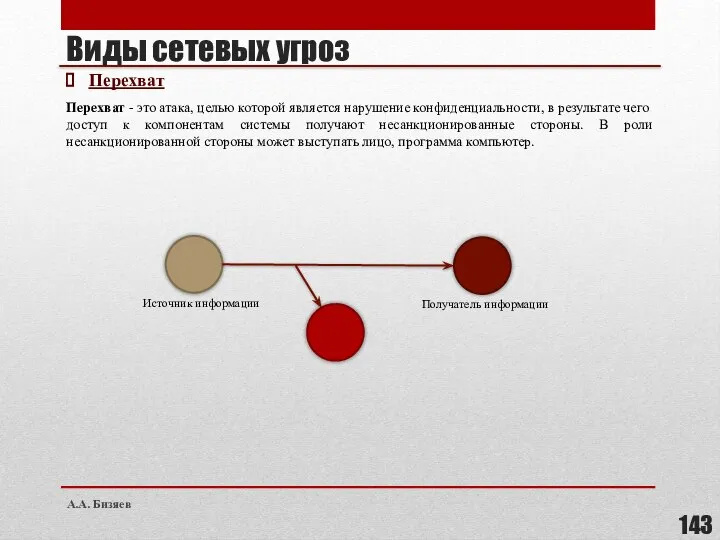

- 143. Виды сетевых угроз Перехват Перехват - это атака, целью которой является нарушение конфиденциальности, в результате чего

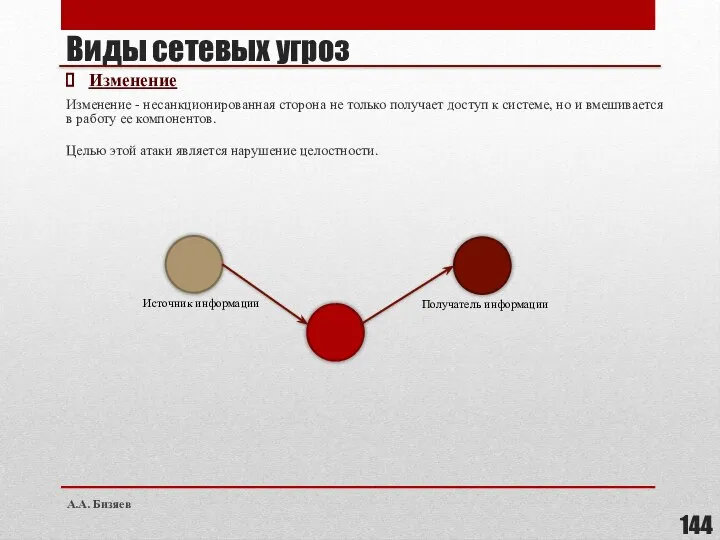

- 144. Виды сетевых угроз Изменение Изменение - несанкционированная сторона не только получает доступ к системе, но и

- 145. Виды сетевых угроз Подделка Подделка - несанкционированная сторона помещает в систему поддельные объекты. Целью этой атаки

- 146. Виды сетевых угроз Классификация угроз информационной безопасности Классификация угроз ИБ можно выполнить по нескольким критериям: по

- 147. Виды сетевых угроз Классификация угроз ИБ по базовым свойствам информации Вне зависимости от конкретных видов угроз

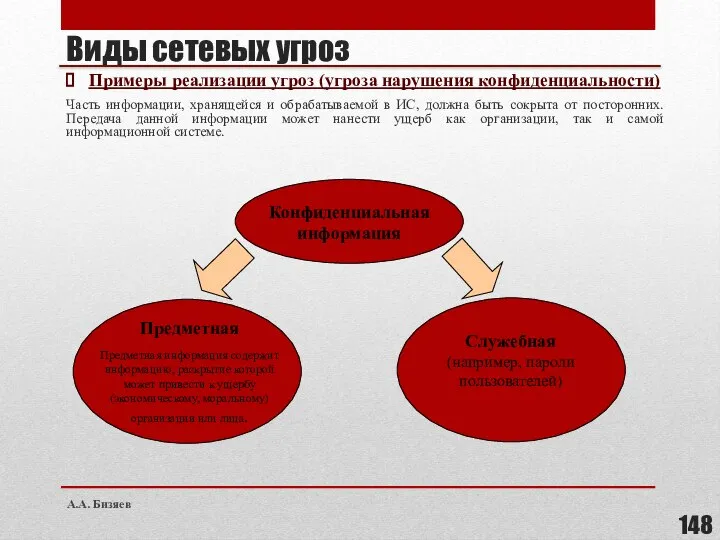

- 148. Виды сетевых угроз Примеры реализации угроз (угроза нарушения конфиденциальности) Часть информации, хранящейся и обрабатываемой в ИС,

- 149. Виды сетевых угроз Примеры реализации угроз (угроза нарушения конфиденциальности) Средствами атаки могут служить различные технические средства

- 150. Виды сетевых угроз Примеры реализации угроз (угроза нарушения целостности данных) Одними из наиболее часто реализуемых угроз

- 151. Виды сетевых угроз Примеры реализации угроз (угроза нарушения целостности данных) Отказ служб (отказа в доступе к

- 152. Виды сетевых угроз Основные принципы обеспечения информационной безопасности Информационная безопасность может быть обеспечена при соблюдении следующих

- 153. Виды сетевых угроз Основные принципы обеспечения информационной безопасности Информационная безопасность может быть обеспечена при соблюдении следующих

- 154. Вирусы А.А. Бизяев

- 155. Вирусы А.А. Бизяев

- 156. Вирусы А.А. Бизяев

- 157. Устройства ввода-вывода данных А.А. Бизяев

- 158. Восстановление данных Управление правильностью (помехозащищенностью) передачи информации выполняется с помощью помехоустойчивого кодирования. Различают коды, обнаруживающие ошибки,

- 159. Восстановление данных Коды Хемминга Коды Хемминга — простейшие линейные коды с минимальным расстоянием 3, то есть

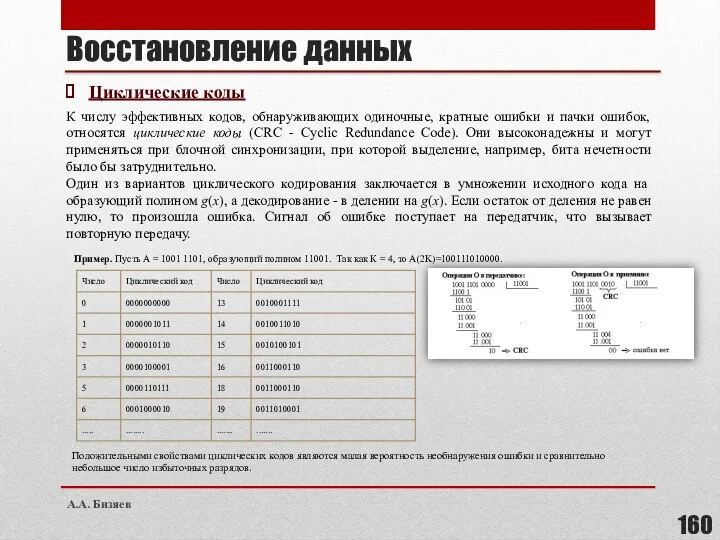

- 160. Восстановление данных Циклические коды К числу эффективных кодов, обнаруживающих одиночные, кратные ошибки и пачки ошибок, относятся

- 161. Программирование в операционной системе Windows Операционная система в наибольшей степени определяет облик всей вычислительной системы в

- 162. Программирование в операционной системе Windows В 1988 году фирмой IBM создан проект под названием SAA (System

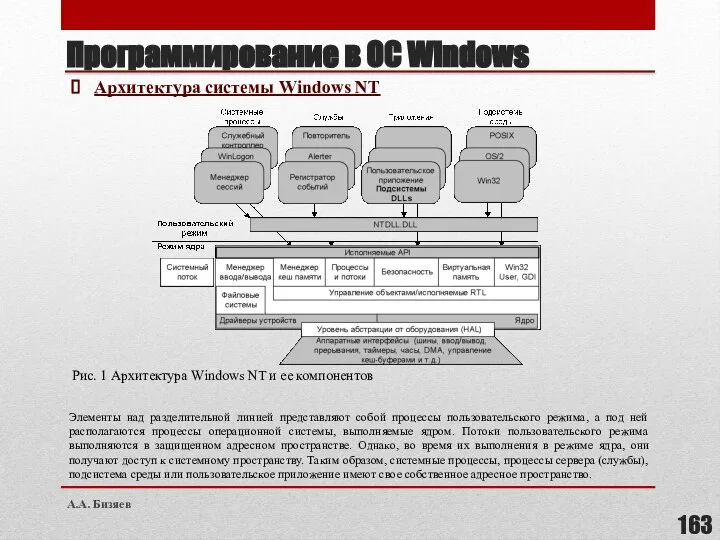

- 163. Программирование в ОС Windows Архитектура системы Windows NT Элементы над разделительной линией представляют собой процессы пользовательского

- 164. Программирование в ОС Windows Архитектура системы Windows NT Режим ядра В режиме ядра выполняются следующие компоненты

- 165. Программирование в ОС Windows Архитектура системы Windows NT Исполняемая часть Исполняемая часть Windows NT - верхний

- 166. Программирование в ОС Windows Архитектура системы Windows NT Ядро Ядро NTOSKRNL.EXE выполняет большинство основных операций NT,

- 167. Программирование в ОС Windows Архитектура системы Windows NT Абстракция от оборудования Загружаемый модуль ядра HAL обеспечивает

- 168. Программирование в ОС Windows Архитектура системы Windows NT Пользовательские процессы Имеется четыре базовых типа пользовательских процессов.

- 169. Программирование в ОС Windows Архитектура системы Windows NT Подсистемы среды и библиотеки DLL Каждая из подсистем

- 170. Программирование в ОС Windows Архитектура системы Windows NT Подсистема Win32 Главные компоненты подсистемы Win32 - процесс

- 171. Программирование в ОС Windows Архитектура системы Windows NT NTDLL.DLL NTDLL.DLL - это специальная система поддержки DLL

- 172. Программирование в ОС Windows Основы программирования в Windows Все программы для Windows разрабатываются на основе понятия

- 173. Программирование в ОС Windows Основы программирования в Windows Для облегчения и ускорения обработки все сообщения в

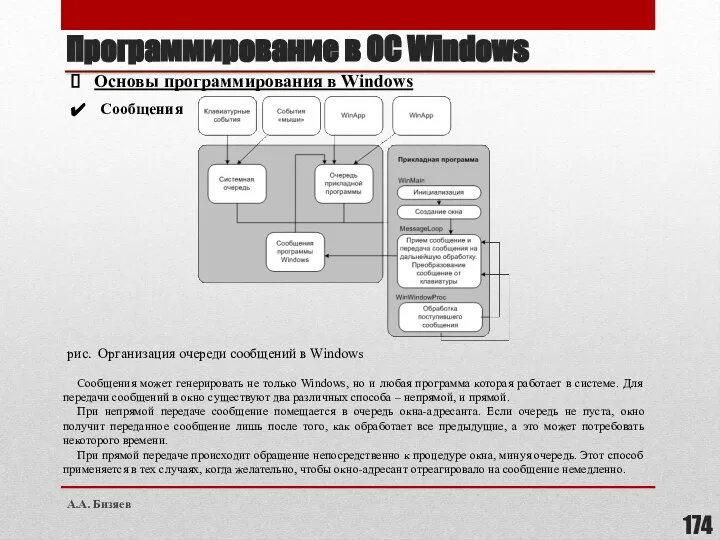

- 174. Программирование в ОС Windows Основы программирования в Windows Сообщения рис. Организация очереди сообщений в Windows Сообщения

- 175. НЕПЕР ДЖОН НЕПЕР (Нейпир) (Napier) Джон (1550-1617), шотландский математик, изобретатель логарифмов. Потомок старинного воинственного шотландского рода.

- 176. ЛЕЙБНИЦ ГОТФРИД ЛЕЙБНИЦ (Leibniz) Готфрид Вильгельм (1 июля 1646, Лейпциг — 14 ноября 1716, Ганновер), немецкий

- 177. ПАСКАЛЬ БЛЕЗ ПАСКАЛЬ (Pascal) Блез (19 июня 1623, Клермон-Ферран, Франция — 19 августа 1662), французский математик,

- 178. ШИККАРД ВИЛЬГЕЛЬМ ШИККАРД (Schickard) Вильгельм (1592-1635), немецкий математик и астроном. Изобрел и построил первую работающую модель

- 179. ВИНЕР НОРБЕРТ ВИНЕР Норберт (Wiener Norbert) (26 ноября 1894, Колумбия, шт. Миссури — 18 марта 1964,

- 180. Лебедев Сергей Алексеевич Лебедев С.А. – конструктор «Малой электронной счётной машины» (МЭСМ) А.А. Бизяев

- 181. ШОКЛИ УИЛЬЯМ ШОКЛИ (Chockley) Уильям Брэдфорд (1910, Лондон — 1989), американский физик. Труды по физике твердого

- 182. ШЕННОН КЛОД ШЕННОН Клод Элвуд (Shannon Claude Elwood) (р. 1916, Гэйлорд, шт. Мичиган), американский инженер и

- 183. НЕЙМАН ДЖОН НЕЙМАН (Нойман) (Neumann) Джон (Янош) фон (3 декабря 1903, Будапешт — 8 февраля 1957,

- 184. МОКЛИ ДЖОН МОКЛИ Джон Уильям (Mauchly John William) (30 августа 1907, Цинциннатти, шт. Огайо — 8

- 185. НОЙС РОБЕРТ НОЙС Роберт (Noyce Robert Norton) (12 декабря 1927, Берлингтон, шт. Айова — 3 июня

- 186. ХЬЮЛЕТТ УИЛЬЯМ ХЬЮЛЕТТ Уильям (William R. Hewlett) (р. 20 мая 1913, Энн-Арбор, шт. Мичиган), американский инженер,

- 187. ТЬЮРИНГ АЛАН МАТИСОН ТЬЮРИНГ Алан Матисон (Turing Alan Mathison) (23 июня 1912, Лондон — 7 июня

- 188. СКАЛЛИ ДЖОН СКАЛЛИ Джон (Sculley John) (р. 1939, Нью-Йорк, США), американский бизнесмен, председатель и исполнительный директор

- 189. ПАККАРД ДЭВИД ПАККАРД Дэвид (Packard David) (7 сентября 1912, Пуэбло, шт. Колорадо — 26 марта 1996,

- 190. ОСБОРН АДАМ ОСБОРН Адам (Osborne Adam) (р. 1940), американский предприниматель в области компьютеров, уроженец Таиланда. Создатель

- 191. МАККРАКЕН ЭДВАРД МАККРАКЕН Эдвард (McCracken Edward R.) (р. 1943), председатель и главный исполнительный директор (CEO) Silicon

- 192. ЛЯПУНОВ АЛЕКСЕЙ АНДРЕЕВИЧ ЛЯПУНОВ Алексей Андреевич (1911-73), российский математик, член-корреспондент АН СССР (1964). Автор трудов по

- 193. ВОНГ ЧАРЛЬЗ ВОНГ (Wang) Чарлз (р. 1941), американский предприниматель (китайского происхождения), президент и исполнительный директор компании

- 194. БАРРЕТТ КРЕЙГ БАРРЕТТ Крейг (Barrett Craig R.) (р. 29 августа 1939, Сан-Франциско, шт. Калифорния), американский ученый

- 195. ГЕЙТС УИЛЬЯМ ГЕЙТС (Gates) Уильям (Билл) Генри III (р. 28 октября 1955, Сиэтл, шт. Вашингтон), американский

- 196. ЧЕМБЕРС ДЖОН ЧЕМБЕРС (Chambers) Джон, американский предприниматель, президент и главный исполнительный директор компьютерной компании Cisco Systems,

- 197. Бизяев Алексей Анатольевич Бизяев Алексей Анатольевич – разработал данные лекции для студентов НГТУ, факультета РЭФ. По

- 199. Скачать презентацию

Слайд 2Зачётные единицы

Основные понятия информатики.

Основные этапы развития вычислительной техники

Меры и единицы измерения

Зачётные единицы

Основные понятия информатики.

Основные этапы развития вычислительной техники

Меры и единицы измерения

Системы счисления. Кодирование данных в ЭВМ.

Основные понятия алгебры логики. Логические основы ЭВМ.

Состав и назначение основных элементов персонального компьютера.

Запоминающие устройства: классификация, принцип работы, основные характеристики. Устройства ввода-вывода данных, их разновидности и основные характеристики.

Классификация программного обеспечения. Виды программного обеспечения и их характеристики.

Понятие и назначение операционной системы. Разновидности операционных систем. Служебное (сервисное) обеспечение.

Файловая структура операционных систем.

Основы машинной графики.

Программное обеспечение обработки текстовых данных.

Принципы построения сетей. Сетевое оборудование.

Сервисы Интернета.

Защита информации в локальных и глобальных компьютерных сетях.

Шифрование данных. Электронная подпись.

Информационные технологии, часть 1

А.А. Бизяев

Слайд 3Зачётные единицы

Моделирование как метод познания.

Классификация и формы представления моделей.

Методы и

Зачётные единицы

Моделирование как метод познания.

Классификация и формы представления моделей.

Методы и

Информационная модель объекта.

Алгоритм и его свойства. Способы записи алгоритмов.

Линейная алгоритмическая структура.

Разветвляющаяся алгоритмическая структура.

Циклические алгоритмические структуры.

Основные операторы циклов и ветвления.

Типовые алгоритмы.

Трансляция, компиляция и интерпретация.

Эволюция и классификация языков программирования.

Интегрированные среды программирования.

Этапы решения задач на компьютерах.

Структурное программирование.

Объектно-ориентированное программирование.

Общее понятие о базах данных (БД).

Модели данных в информационных системах. Реляционная модель базы данных.

Основные операции с данными.

Назначение и основы использования систем искусственного интеллекта.

Информационные технологии, часть 2

А.А. Бизяев

Слайд 4Список литературы

Примерная программ дисциплины «Информатика». Министерство образования РФ, 2000.

Информатика. Базовый курс. Учебник

Список литературы

Примерная программ дисциплины «Информатика». Министерство образования РФ, 2000.

Информатика. Базовый курс. Учебник

Могилев А.В., Пак Н.И., Хеннер Е.К. Информатика. Учебное пособие для студентов пед. ВУЗов. М.: Академия, 2004.

Соболь Б.В., Галин А.Б., Панов Ю.В., Рашидова Е.В., Садовой Н.Н. Информатика. Учебник. – Ростов н/Д, Феникс, 2005.

Сырецкий Г.А. Информатика. Базовый курс.

Материалы тестов ФЭПО для технических направлений и специальностей. http://www.fepo.ru/index.php?menu=structs_demo

Таненбаум Э. Архитектура компьютера.

http://www.3dnews.ru/offsyanka/613751

Литература

А.А. Бизяев

Слайд 5Темы лекций

Основные понятия и определения

История развития ЭВМ

Архитектура ЭВМ

Архитектура ЭВМ

Архитектура ЭВМ

Представление информации

Темы лекций

Основные понятия и определения

История развития ЭВМ

Архитектура ЭВМ

Архитектура ЭВМ

Архитектура ЭВМ

Представление информации

Представление информации в ЭВМ

Представление информации в ЭВМ

Логические основы построения ЭВМ

Телекоммуникационные сети

Телекоммуникационные сети

Дисковые массивы RAID

Виды угроз при работе в сети

Способы защиты информации

Контрольная работа №1

Контрольная работа №2

А.А. Бизяев

Слайд 6Аттестация по дисциплине

Для аттестации студентов по дисциплине используется балльно-рейтинговая система. Сумма баллов

Аттестация по дисциплине

Для аттестации студентов по дисциплине используется балльно-рейтинговая система. Сумма баллов

А.А. Бизяев

Слайд 7Аттестация по дисциплине

Рейтинговая система

А.А. Бизяев

Аттестация по дисциплине

Рейтинговая система

А.А. Бизяев

Слайд 8Правила аттестации

Правила текущей аттестации

К защите лабораторной работы допускается студент, выполнивший задания в

Правила аттестации

Правила текущей аттестации

К защите лабораторной работы допускается студент, выполнивший задания в

К защите самостоятельной работы допускается студент, выполнивший соответствующее задание в полном объеме и представивший отчет в соответствие с предъявленными требованиями.

На защите лабораторной работы, студент должен ответить на 2-5 вопроса по порядку выполнения работы, выполнить 1-4 практических задания.

На защите самостоятельной работы студент должен ответить на 3-5 теоретических вопроса.

Пересдача лабораторной работы или самостоятельной работы назначается в случае, если студент не ориентируется в учебном материале, не может объяснить ход и результаты выполнения работы. Пересдача, как и невыполнение учебного графика, сопровождается потерей 10-30% баллов.

Контрольные работы по дисциплине проводится по материалам лекций в виде теста, содержащего 10 вопросов, на которые нужно ответить в течение 45 минут. Балльная оценка тестов приведена в таблице.

Правила итоговой аттестации

К зачёту допускаются студенты, защитившие все лабораторные работы, самостоятельную работу и набравшие не менее 30 баллов по результатам текущего рейтинга.

Зачёт проводится в письменном виде. В билет входит 3 теоретических вопроса и 2-3 задачи.

15-20 баллов выставляется, если все задания выполнены полностью, без серьезных замечаний. 10-14 баллов – если выполнены 3 задания из 5, 5-10 баллов – если выполнены два задания из трех, но с замечаниями.

А.А. Бизяев

Слайд 9Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Архитектура ЭВМ. Архитектура и принцип работы компьютеров Z4, ENIAC, x86, аналоговых, нейрокомпьютеров, …

Квантовый компьютер. Квантовый компьютер, квантовые вычисления, квантовая элементная база, языки программирования для квантовых компьютеров, …

Передача данных. Понятие данные, информация. Способы передачи данных. Обнаружение и исправление ошибок при передаче. Коллизия и способы ее разрешения. OSI. Протоколы передачи данных. Аппаратура передачи данных.

Компьютерные вирусы. Классификация, способы заражения и обезвреживания. Способы защиты от компьютерных вирусов.

Запоминающие устройства. Способы записи, хранения, считывания и удаления данных на различных носителях. HDD, Flash, DRAM, SRAM, FRAM, EPROM, EEPROM, на ферритовых сердечниках (core storage), оптические диски (HD DVD, Blu-Ray, CD), молекулярная память, …

Архитектура вычислительных сетей. Классификация, топология компьютерных сетей. Способы передачи данных. Коллизии и способы их разрешения. Протоколы TCP-IP. OSI, DNS, NetBios, … Аппаратура передачи данных.

Алгебра логики. Двоичная, троичная логика. Математические операции над целыми и вещественными числами. Представление информации в ЭВМ.

Операционные системы. Операционные системы реального времени. Объекты ядра операционной системы. Принципы многопоточного программирования. Архитектура операционной системы Windows, Linux.

Аппаратные платформы компьютеров. Аппаратные платформы i386, x86-64, IA64, Core 2 Duo, Xeon.

Алгоритмы сжатия. Сжатие без потерь. Сжатие с потерями. Преобразование Барроуза-Уилера (BWT), Шиндлера (ST). Алгоритм Лемпеля — Зива, Prediction by Partial Matching (PPM), вейвлетное сжатие, … Сжатие видео (mpeg, …), аудио (mp3, …), изображений (jpeg, …).

Алгоритмы сортировки. Прямое включение, прямой выбор, прямой обмен, с помощью дерева, с помощью разделения, пирамидальная сортировка, Шелла, Бентли-Седжвика, метод пузырька. Прямое слияние, естественное слияние, сбалансированное многопутевое слияние, многофазная сортировка.

А.А. Бизяев

Слайд 10Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Алгоритмы поиска. Линейный поиск, двоичный поиск, поиск в таблице, прямой поиск строки. Алгоритм Кнута, Морриса и Пратта, алгоритм Боуера и Мура, Ахо — Корасик, Битапа (Baeza-Yates-Gonnet).

Безопасность. Безопасность современных электронных подписей. Основы защиты информации и сведений, составляющих государственную тайну. Методы защиты информации. ГОСТы.

Беспроводные технологии передачи данных. Wi-Fi, радио-Ethernet, Zig-Bee, Bluetooth, GSM.

Технологии производства панелей мониторов. Преимущества и недостатки, технология изготовления ЖК (TN, PVA, MVA, IPS матриц), стерео, плазменных мониторов.

Криптография. Симметричные ключи (DES, AES, RC4, IDEA, …), асимметричные ключи (RSA, Elgamal, …), хеш функции (MD, SHA, …). Область применения. Безопасность.

Цифровое телевидение. Стандарты цифрового телевидения (DVB, ATSC, ISDB, …). Способы распространения цифрового сигнала. HDTV, DVB-T, HDMI, HDCP, TriplePlay, IPTV, Voice over IP, … Оборудование приема и передачи цифрового вещания.

Методы моделирования. Непрерывно-детерминированные, дискретно-детерминированные, дискретно-стохастические, непрерывно-стохастические, сетевые модели.

История развития ЭВМ. Понятие и основные виды архитектуры ЭВМ. Основные этапы развития вычислительной техники. Принципы работы вычислительной системы. Архитектуры ЭВМ. Состав и назначение основных элементов персонального компьютера. Центральный процессор. Системные шины и слоты расширения.

Способы представления информации в ЭВМ. Способы представления целых и вещественных чисел в ЭВМ. Способы представления графической информации в ЭВМ. Способы представления видео информации в ЭВМ. Способы представления аудио информации в ЭВМ.

Печать графической информации. Способы лазерной, струйной печати графической информации.

А.А. Бизяев

Слайд 11Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Логические основы ЭВМ. Основные понятия алгебры логики. Логические величины: истина (логическая единица) и ложь (логический ноль). Логические операции: инверсия, дизъюнкция и конъюнкция. Основные законы булевой алгебры. Техническая реализация логических величин. Бистабильная ячейка - триггер. Регистры. Сумматор. Выполнение операций сложения, вычитания и умножения целых чисел. Арифметико-логическое устройство.

Основные этапы развития вычислительной техники. Докомпьютерный период. Создание первого компьютера. Ламповые и транзисторные ЭВМ. Микроэлектронная база ВТ: интегральные схемы малой степени интеграции, БИС и СБИС. Микропроцессоры. Персональные компьютеры (ПК). Классификация ПК. Принципы работы вычислительной системы. Принципы фон Неймана: программного управления, однородности и адресации памяти. Архитектуры ЭВМ. Понятие архитектуры. Процессор, запоминающее устройство (ЗУ). Шина данных, адресная шина и шина команд. Архитектуры с фиксированным набором устройств. Открытые архитектуры.

Состав и назначение основных элементов персонального компьютера. Системный блок и его состав: системная плата, жесткий диск, дисководы, блок питания и другие устройства. Системы ввода-вывода информации: дисплей, клавиатура, мышь, принтер и другие. Устройства на системной плате. Центральный процессор. Основные характеристики микропроцессора. Эволюция микропроцессоров. Процессоры с расширенной и сокращенной системами команд. Характеристики современных микропроцессоров. Системные шины и слоты расширения. Технические характеристики шин.

А.А. Бизяев

Слайд 12Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Запоминающие устройства. Классификация, принцип работы, основные характеристики. Оперативные и постоянные ЗУ. Адресное пространство ЗУ. Ячейка памяти (ЯП), статические и динамические ЯП. Основные характеристики ЗУ: объем, разрядность, время записи и считывания Техническая реализация модулей памяти. Накопитель на жестком магнитном диске. Принцип работы, основные характеристики. Низкоуровневая структура дисков: дорожки, сектора, цилиндры. Логические диски. Загрузочный сектор, таблицы размещения файлов. Другие накопители на магнитных дисках Накопители на оптических дисках, их технические характеристики. Принципы записи на оптических дисках, их разновидности. Flash-запоминающие устройства.

Устройства ввода-вывода данных. Мониторы. Принципы работы мониторов различных типов. Основные характеристики мониторов. Видеоадаптер: назначение, основные характеристики. Клавиатура, разновидности клавиатур. Манипулятор типа «мышь». Принтеры и сканнеры. Мультимедийный проектор.

Программное обеспечение. Виды программного обеспечения и их характеристики. Системное (базовое, служебное) и прикладное программное обеспечение (ПО). Пакеты прикладных программ (ППП). Общие и специализированные ППП. Универсальные пакеты инженерных и научных расчетов. Отраслевые специализированные пакеты. Системы автоматизированного проектирования.

А.А. Бизяев

Слайд 13Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Понятие и назначение операционной системы. Определение операционной системы (ОС). Функции ОС. Классификация ОС. Эволюция ОС Windows. Концепции графического интерфейса Windows: рабочий стол, окно, объект. Стандартные программы и служебные утилиты: восстановление системы, очистка и дефрагментация дисков, архивация данных. Антивирусные программы. Использование справки. Другие операционные системы.

Файловые структуры. Понятие файловой системы. Функции файловой системы. Примеры файловых систем: FAT, NTFS. Имена и расширения файлов, каталоги и подкаталоги (папки). Форматы и атрибуты файлов. Файловые менеджеры. Копирование, перенос, удаление и переименование файлов средствами Windows и файловыми менеджерами. Архивация файлов.

Основы машинной графики. Представление графической информации. Векторная и растровая графика. Цветовые модели RGB и CMYK. Программные пакеты для работы с векторной и растровой графикой. Средства технической и научной графики. Форматы графических файлов.

Моделирование как метод познания. Классификация и формы представления моделей. Методы и технологии моделирования. Информационная модель объекта.

Принципы построения сетей. Компоненты вычислительных сетей. Коммуникационное оборудование. Средства использования сетевых сервисов.

А.А. Бизяев

Слайд 14Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Правила аттестации

Самостоятельная работа

Написать и оформить в соответствие с требованиями реферат на одну

Защита информации в локальных и глобальных компьютерных сетях. Основные понятия информационной безопасности: конфиденциальность, целостность, достоверность информации; доступ, санкционированный и несанкционированный. Угрозы безопасности информации и их классификация. Юридические основы информационной безопасности: понятие компьютерного преступления, соответствующие статьи УК. Объекты нападения; виды компьютерных преступлений. Компьютерные вирусы: классификация, каналы распространения, локализация, проявления действий. Критерии защищенности компьютерных систем. Организационные, инженерно-технические и другие меры защиты информации. Брандмауэр. Методы ограничения доступа. Мониторинг несанкционированных действий.

Шифрование данных. Криптографические методы защиты данных. Методы шифрования: заменой, перестановкой, с использованием ключей и хеш-функций. Шифрование данных в Windows. Электронная цифровая подпись электронных документов. Электронная сертификация.

Альтернатива реферату:

Разработать сайт группы. Рассказать о каждом студенте группы. Фото со встреч. …

А.А. Бизяев

Слайд 15Правила аттестации

Самостоятельная работа

Требования к оформлению реферата:

Формат текста: Microsoft Word.

Формат страницы: А

Правила аттестации

Самостоятельная работа

Требования к оформлению реферата:

Формат текста: Microsoft Word.

Формат страницы: А

Поля: сверху: 20мм, снизу: 20мм, справа: 15мм, слева: 30мм;

Шрифт: размер (кегль) – 14; тип – Times New Roman; абзацные отступы 1.5.

Выравнивание: по ширине

Межстрочный интервал – 1.5.

В тексте допускаются рисунки, графики, таблицы.

Рисунки, графики, схемы должны выполняться в графических редакторах, поддерживающих векторную графику; таблица - в режиме таблиц.

Все рисунки, графики, таблицы должны быть пронумерованы и иметь название.

Название глав печатается прописными буквами, шрифт – жирный.

После отступа в 1.5 интервала следует текст, печатаемый через полуторный интервал.

В заголовке недопустимы переносы, точка в конце не ставится.

Список использованной литературы озаглавливается словом литература, набранным жирным шрифтом 14 кеглем и расположенным посередине.

Содержание должно оформиться автоматически средствами Microsoft Word. Все рисунки, таблицы, схемы должны быть пронумерованы и иметь название. Ссылки на рисунки, таблицы, схемы и список литературы должны быть построены с применением возможностей Microsoft Word.

А.А. Бизяев

Слайд 16Основные понятия и определения

Термин информатика возник в 60-х гг. во Франции для

Основные понятия и определения

Термин информатика возник в 60-х гг. во Франции для

Информация — сведения об объектах и явлениях окружающей среды, их параметрах, свойствах и состоянии, которые уменьшают имеющуюся о них степень неопределенности, неполноты знаний.

Информатика — это область человеческой деятельности, связанная с процессами преобразования информации с помощью компьютеров и их взаимодействием со средой применения.

Информационная культура — умение целенаправленно работать с информацией и использовать для ее получения, обработки и передачи компьютерную информационную технологию, современные технические средства и методы.

Информационные ресурсы — отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных и пр.).

Информационный продукт — совокупность данных, сформированная производителем для распространения в вещественной или невещественной форме.

Услуга — результат непроизводственной деятельности предприятия или лица, направленный на удовлетворение потребности человека или организации в использовании различных продуктов.

Информационная услуга — получение и предоставление в распоряжение пользователя информационных продуктов.

База данных — совокупность связанных данных, правила организации которых основаны на общих принципах описания, хранения и манипулирования данными.

Информационный рынок — система экономических, правовых и организационных отношений по торговле продуктами интеллектуального труда на коммерческой основе.

Инфраструктура информационного рынка — совокупность секторов, каждый из которых объединяет группу людей или организаций, предлагающих однородные информационные продукты и услуги.

А.А. Бизяев

Слайд 17Основные понятия и определения

Меры информации

Для измерения информации используются два параметра:

количество информации

Основные понятия и определения

Меры информации

Для измерения информации используются два параметра:

количество информации

объем данных.

Эти параметры имеют разные выражения и интерпретацию в зависимости от рассматриваемой формы адекватности. Каждой форме адекватности соответствует своя мера количества информации и объема данных.

Различают следующие меры информации:

Синтаксическая мера информации;

Семантическая мера информации;

Прагматическая мера информации.

А.А. Бизяев

Слайд 18Мера информации

Синтаксическая мера информации

Объем данных Vд в сообщении измеряется количеством символов (разрядов)

Мера информации

Синтаксическая мера информации

Объем данных Vд в сообщении измеряется количеством символов (разрядов)

Количество информации на синтаксическом уровне невозможно определить без рассмотрения понятия неопределенности состояния системы (энтропии системы). Действительно, получение информации о какой-либо системе всегда связано с изменением степени неосведомленности получателя о состоянии этой системы. Рассмотрим это понятие.

Синтаксическая мера информации – это мера количества информации, которая оперирует с обезличенной информацией, не выражающей смыслового отношения к объекту.

Пример: Пусть до получения информации потребитель имеет некоторые предварительные (априорные) сведения о системе а. Мерой его неосведомленности о системе является функция H(а), которая в то же время служит и мерой неопределенности состояния системы. После получения некоторого сообщения b получатель приобрел некоторую дополнительную информацию Ib(а), уменьшившую его априорную неосведомленность так, что апостериорная (после получения сообщения b) неопределенность состояния системы стала Hb(a). Тогда количество информации Ib(a) о системе, полученной в сообщении b, определится как Ib(a)=H(a)-Hb(a)

А.А. Бизяев

Слайд 19Мера информации

Семантическая мера информации

Семантическая мера - отображает смысловое содержания информации. Для измерения

Мера информации

Семантическая мера информации

Семантическая мера - отображает смысловое содержания информации. Для измерения

Тезаурус — это совокупность сведений, которыми располагает пользователь или система.

Пример. Количество семантической информации в сообщении, количество новых знаний, получаемых пользователем, является величиной относительной. Одно и то же сообщение может иметь смысловое содержание для компетентного пользователя и быть бессмысленным (семантический шум) для пользователя некомпетентного. Относительной мерой количества семантической информации может служить коэффициент содержательности С, который определяется как отношение количества семантической информации к ее объему: C=Ic/Vd

А.А. Бизяев

Слайд 20Мера информации

Прагматическая мера информации

Прагматическая мера информации - эта мера определяет полезность информации

Мера информации

Прагматическая мера информации

Прагматическая мера информации - эта мера определяет полезность информации

А.А. Бизяев

Слайд 21Показатели качества информации

Репрезентативность информации связана с правильностью ее отбора и формирования в

Показатели качества информации

Репрезентативность информации связана с правильностью ее отбора и формирования в

• правильность концепции, на базе которой сформулировано исходное понятие;

• обоснованность отбора существенных признаков и связей отображаемого явления.

Содержательность информации отражает семантическую емкость, равную отношению количества семантической информации в сообщении к объему обрабатываемых данных, т.е. С = Ic/Vd

С увеличением содержательности информации растет семантическая пропускная способность информационной системы, так как для получения одних и тех же сведений требуется преобразовать меньший объем данных.

Коэффициент информативности, характеризующийся отношением количества синтаксической информации (по Шеннону) к объему данных Y = I/Vd.

Достаточность (полнота) информации означает, что она содержит минимальный, но достаточный для принятия правильного решения состав (набор показателей). Понятие полноты информации связано с ее смысловым содержанием (семантикой) и прагматикой. Как неполная, т.е. недостаточная для принятия правильного решения, так и избыточная информация снижает эффективность принимаемых пользователем решений.

Доступность информации восприятию пользователя обеспечивается выполнением соответствующих процедур ее получения и преобразования. Например, в информационной системе информация преобразовывается к доступной и удобной для восприятия пользователя форме. Это достигается, в частности, и путем согласования ее семантической формы с тезаурусом пользователя.

Актуальность информации определяется степенью сохранения ценности информации для управления в момент ее использования и зависит от динамики изменения ее характеристик и от интервала времени, прошедшего с момента возникновения данной информации.

Своевременность информации означает ее поступление не позже заранее назначенного момента времени, согласованного с временем решения поставленной задачи.

А.А. Бизяев

Слайд 22Показатели качества информации

Точность информации определяется степенью близости получаемой информации к реальному состоянию

Показатели качества информации

Точность информации определяется степенью близости получаемой информации к реальному состоянию

формальная точность, измеряемая значением единицы младшего разряда числа;

реальная точность, определяемая значением единицы последнего разряда числа, верность которого гарантируется;

максимальная точность, которую можно получить в конкретных условиях функционирования системы;

необходимая точность, определяемая функциональным назначением показателя.

Такие параметры качества информации, как репрезентативность, содержательность, достаточность, доступность, устойчивость, целиком определяются на методическом уровне разработки информационных систем.

Параметры актуальности, своевременности, точности и достоверности обусловливаются в большей степени также на методическом уровне, однако на их величину существенно влияет и характер функционирования системы, в первую очередь ее надежность. При этом параметры актуальности и точности жестко связаны соответственно с параметрами своевременности и достоверности.

Достоверность информации определяется ее свойством отражать реально существующие объекты с необходимой точностью. Измеряется достоверность информации доверительной вероятностью необходимой точности, т.е. вероятностью того, что отображаемое информацией значение параметра отличается от истинного значения этого параметра в пределах необходимой точности.

Устойчивость информации отражает ее способность реагировать на изменения исходных данных без нарушения необходимой точности. Устойчивость информации, как и репрезентативность, обусловлена выбранной методикой ее отбора и формирования.

А.А. Бизяев

Слайд 23История развития компьютеров

4000 - 1300 до н.э. Представители первой известной шумерской цивилизации

История развития компьютеров

4000 - 1300 до н.э. Представители первой известной шумерской цивилизации

3000 до н. э. В Вавилоне изобретены счеты

1612 - 1614 Джон Непер ввел десятичную точку, сформулировал понятие логарифма и использовал пронумерованные палочки ("кости Непера") для вычислений

1623 Вильгельм Шикард изобрел "вычисляющие часы" с зубчатым колесным механизмом, которые помогают умножать многоразрядные числа

1642 - 1643 Блез Паскаль создал первый механический сумматор на основе зубчатых колес.

1666 - В Англии Сэмюэль Морланд изобрел механический калькулятор, который мог складывать и вычитать.

1674 - Годфрид Лейбниц построил «Шаговый счетчик» - калькулятор, использующий ступенчатую передачу.

1774 - Филип Мэтьюз построил и продал несколько вычислительных устройств, обладавших точностью до 12 знаков.

1777 - Граф Стэхоупский III изобрел умножающий калькулятор.

1786 - Дж. Мюллер придумал и описал «Разностную машину", но не смог найти средств, чтобы построить ее.

1801 - В ткацком станке Джозефа-Марии Жакарда для управления процессом изготовления ткани использовалась связанная последовательность перфорированных карт.

1820 - Арифмометр Томаса, созданный на основе разработанного Лейбницем принципа шагового барабана, продемонстрирован на заседании Французской Академии Наук, после чего стал первым калькулятором, имевшим коммерческий успех.

1822 - Чарльз Беббидж приступил к созданию «Разностной машины"

1829 - Уильям Остин Барт запатентовал еще довольно громоздкую, но работающую пишущую машинку, первую в Америке.

1834-35 Беббидж приступил к проектированию «Аналитической машины».

1842-43 Августа Ада, графиня Лавлейс, транслировала памфлет Луиджи Менабра на «Аналитической машине», присовокупив собственный комментарий

1854 - Джордж Буль опубликовал "Исследование законов мышления", где привел описание системы символических и логических рассуждений, ставшей фундаментом для компьютерного проектирования

1858 - Проложен телеграфный кабель через Атлантический океан с обеспечением сервиса в течение нескольких дней

1861 - Трансконтинентальная телеграфная линия соединила восточное и западное побережья Америки.

А.А. Бизяев

Слайд 24История развития компьютеров

1876 Александер Грэм Белл изобрел и запатентовал телефон

1882 Уильям Бэрроуз

История развития компьютеров

1876 Александер Грэм Белл изобрел и запатентовал телефон

1882 Уильям Бэрроуз

1889 По итогам специального конкурса, электрические табуляторы Германа Холлеритабыли выбраны для использования в переписи населения 1890 года

1893 Изобретен первый калькулятор с четырьмя функциями

1901 Появился клавишный перфоратор

1904 Джон Флеминг запатентовал диодную электровакуумную лампу

1906 На основе диода Флеминга Ли де Форест создал триодную электровакуумную лампу

1908 Британский ученый Кемпбел Свинтон описал метод электронной развертки, что знаменовало использование электронно-лучевой трубки в телевизионных приемниках

1915 Физик Мэнсон Бенедикс обнаружил, что германиевый кристалл может быть использован для преобразования переменного тока в постоянный

1920-1921 Слово «Робот» (производное от чешского термина для обозначения принудительного труда) впервые использовано Карелом Чапеком в его пьесе "РУР - Универсальные Роботы Россума"

1929 Переданы первые сигналы цветного телевещания

1931 Преподаватель из Мичигана Рейнолд Джонсон изобрел способ подсчета ответов на «Программируемые» тесты с помощью отметок проводящего карандаша на таблице-панели; вскоре IBM купила эту технологию

1935 IBM разработала счетную умножающую машину "601" на перфокартах и электрическую пишущую машинку

1936 В Германии Конрад Зусе приходит к выводу, что программы, состоящие из битовых комбинаций, можно запоминать; он подает заявку на патентование метода автоматического выполнения вычислений с использованием "памяти комбинаций"

1937 Клод Шеннон публикует работу о принципах построения двоичного электрического сумматора. Джордж Стибитц разработал двоичную схему на основе Булевой алгебры. Говард Эйкен предложил IBM разработать цифровую вычислительную машину, способную выполнять четыре фундаментальных арифметических операции в определенном порядке. В статье Алана Тьюринга "О вычислимых числах" введено понятие Машины Тьюринга.

А.А. Бизяев

Слайд 25История развития компьютеров

1938 Уильям Хьюлетт и Дэвид Паккард основали Hewlett-Packard в гараже

История развития компьютеров

1938 Уильям Хьюлетт и Дэвид Паккард основали Hewlett-Packard в гараже

1939 Джон Винсент Атанасофф вместе со своим студентом Клиффордом Берри построил прототип электронного цифрового компьютера с использованием двоичной арифметики.

1940 К.Зусе завершил разработку Z2, который использовал телефонные реле вместо механических логических схем

1941 К.Зусе завершил разработку Z3: первая полностью функциональная программа исполнялась на электромеханическом цифровом компьютере

1943 В Moore School of Electrical Engineering в Филадельфии 31 мая началась работа по конструированию «ENIAC»

1944 В Гарвардском университете 7 августа открыта построенная Говардом Эйкеном машина Howard Mark (также известная как IBM ASCC - Automatic Sequence Controlled Calculator)

1945 «ENIAC» построена и начала работать Джон фон Нейман (John von Neumann) в своем докладе по проектированию «EDVAC» (Electronic Discrete Variable Automatic Computer) ввел понятие запоминаемой программ. В процессе работы над прототипом машины Mark II Грейс Мюррей Хоппер обнаружила первую компьютерную ошибку (bug), вызвавшую сбой в работе реле

1946 В Университете Пенсильвании введена в действие «ENIA» Макли, Артур Баркс, Герман Голдстайн и Джон фон Нейман опубликовали работу "Предварительное обсуждение логического проектирования электронного вычислительного инструмента". В Американском институте инженеров электротехники (IEE) основан подкомитет по большим вычислительным устройствам

1947 Джон Бардин и Уолтер Бреттейн сообщили руководству «Bell Labs», что они вместе с Уильямом Шокли разработали первый транзистор

1948 В качестве компьютерного запоминающего устройства введены накопители на магнитном барабане Клод Шеннон опубликовал "Математическую теорию связи", заложив таким образом основу современного понимания коммуникационных процессов Hачал работать SSEC (Selective Sequence Electronic Calculator) - компьютер, использующий как электронику, так и реле Введен в действие Manchester Mark I (известный как "baby machine") - первый цифровой компьютер с запоминаемой программой на основе электровакуумных ламп. Ричард Хемминг сформулировал способ обнаружения и корректировки ошибок в блоках данных

А.А. Бизяев

Слайд 26История развития компьютеров

1949 Whirlwind ("Вихрь"), первый компьютер для решения задач реального времени,

История развития компьютеров

1949 Whirlwind ("Вихрь"), первый компьютер для решения задач реального времени,

1951 Первый компьютер Univac I установлен в Американском агентстве по переписи населения. Джей Форрестер подал заявку на патентование матричной памяти на магнитных сердечниках Уильям Шокли изобрел транзистор с p-n переходом (junction transistor) Дэвид Уилер, Морис Уилкс и Стенли Джилл ввели понятие подпрограммы и предложили "Wheeler jump" в качестве средства для реализации этого понятия Бетти Холбертон создает генератор "сортировка/слияние" - предшественник компилятора

1952 Грейс Мюррей Хоппер разработал "A-O" - первый компилятор. Введены в действие два компьютера на основе фон-неймановской архитектуры: Illiac I в Университете Иллинойса и Ordvac, специально построенный для военных нужд В ходе телетрансляции компьютер Univac I предсказал исход американских президентских выборов, что вызвало всплеск интереса к компьютерным технологиям. Выпущен IBM 701, получивший известность под названием Defence Calculator

1953 Начинает выпускаться «IBM 650», известный как «Magnetic Drum Calculator». Получил признание как первый коммерческий компьютер

1954 UniPrinter, разработанный Эрлом Мастерсоном, печатает со скоростью 600 строк в минут Texas Instrument объявила о выпуске кремниевого транзистора. Univac 1103A стала первой коммерческой вычислительной машиной с памятью на ферритовых сердечниках

1957 Джон Бэкус и его сотрудники установили в IBM (Westinghouse) первый компилятор языка Фортран Один из первых компьютеров на транзисторах Atlas Guidance Computer, выпущенный фирмой Burroughs, нашел применение при управлении запуском ракеты Atlas Гордон Мур, Роберт Нойс и другие основали компанию Fairchild Semiconductor Зарегистрирована фирма Control Data 4 В России запущен первый спутник: началась "космическая гонка"

1958 Основана Digital Equipment Corp

1959 С целью создания языка Cobol (Common Business Oriented Language) основан Комитет Codasyl (The Committee on Data Systems Languages Джон Маккарти разработал LISP (list processing) - язык для использования в задачах искусственного интеллекта На выставке в Париже продемонстрирован первый японский коммерческий компьютер на транзисторах NEAC 2201, выпущенный компанией NEC Роберт Нойси Гордон Мур) от имени Fairchild Semiconductor подали заявку на патентование технологии интегральных схем ЮНЕСКО спонсировала первую крупномасштабную международную конференцию по компьютерным технологиям

А.А. Бизяев

Слайд 27История развития компьютеров

1960 В результате совместной работы европейских и американских ученых разработан

История развития компьютеров

1960 В результате совместной работы европейских и американских ученых разработан

1961 В Массачусетсском технологическом институте (MIT) Фернандо Корбато (Fernando Corbato) разработал принципы разделения времени при коллективном доступе пользователей к вычислительной системе Компьютер IBM 7030 показал в 30 раз большую производительность по сравнению с моделью 704, что подстегнуло работы в области суперкомпьютеров

1962 Первые кафедры информатики (Computer Science) основаны в Университетах Стенфорда и Пэдью) Росс Перо основал Electronic Data Systems - компанию, которой суждено было стать крупнейшей в мире в области компьютерного сервиса Первая видеоигра изобретена студентом выпускного курса Массачусетсского технологического института (MIT) Стивом Расселом; очень скоро в нее стали играть во всех компьютерных лабораториях США В Англии создан суперкомпьютер Atlas - самый мощный в мире; среди задействованных в нем новых решений - виртуальная память и конвейерные операции

1963 В MIT Иван Сазерленд разработал систему Sketchpad, положившую начало эре компьютерной графики ANSI - Американский институт национальных стандартов - сертифицировал код ASCII 7

1964 IBM объявила о производстве серии компьютеров "третьего поколения" - System/360 В Дартмутском колледже Джон Кемени) и Томас Куртц разработали BASIC (Beginner's All Purpose Symbolic Instruction Code) IBM завершила семилетний проект Sabre, предназначенный для автоматизации бронирования мест при авиаперевозках Разработанный Сеймуром Креем и выпущенный компанией Control Data, CDC 6600 стал первым суперкомпьютером, который имел успех на рынке IBM разработала систему автоматизированного проектирования Даг Энгелбарт изобрел компьютерную мышь

1965 Компания DEC выпустила PDP-8 - первый миникомпьютер на базе транзисторных схем Project MAC - проект по созданию системы разделения времени - привел к построению операционной системы Multics Морис Уилкс на основе идеи Гордона Скеротта предложил технологию кэш-памяти

А.А. Бизяев

Слайд 28История развития компьютеров

1967 В Норвежском вычислительном центре Оле-Йохан Дал и Кристен Нигаард

История развития компьютеров

1967 В Норвежском вычислительном центре Оле-Йохан Дал и Кристен Нигаард

1968 Конференция под эгидой Научного комитета НАТО идентифицирует кризис разработки ПО (Software crisis) и вводит термин программной инженерии (software engineering) Эдсгар Дейкстра обосновал вредоносность оператора "goto", что явилось началом эры структурного программирования Фирма Burroughs представила B2500 и B3500 - первые компьютеры на интегральных схемах Введен в действие Федеральный стандарт обработки информации, использующий шестизначный формат данных YYMMDD; так была заложена основа проблемы 2000 года Сеймур Крей разработал CDC 7600 - суперкомпьютер с производительностью 40 MFLOPS Роберт Нойс, Энди Гроув и Гордон Мур (Gordon Moore) основали корпорацию Intel

1969 Bell Labs прекратила работу в рамках Project MAC и приступила к созданию Unix. Введен в действие стандарт RS-232-C, облегчающий обмен данными между компьютером и периферийными устройствами Министерство обороны США начинает финансирование программы исследований сетевых технологий в рамках сети ARPANET с четырьмя первыми узлами в Университете UCLA, Калифорнийском университете в Санта-Барбара, Университете Юта и SRI

1970 Деннис Ричи и Кеннет Томсон в Bell Labs разработали Unix Информационный бюллетень The Computer Group News преобразован в Computer - ежемесячный журнал для всех членов IEEE Computer Society, которое формально образовалось из IEEE Computer Group В Стэнфордском университете фирма Xerox основала Palo Alto Research Center (PARC), для проведения исследований в области компьютерных технологий Е.Ф. Кодд выполнил описание реляционной модели. Появились гибкие ("floppy") диски

1971 Тед Хофф, С. Мэзор и Ф. Фэджин разработали микропроцессор Intel 4004 - первый "компьютер на чипе" Рой Томлисон из "Bolt Beranek and Newman" послал первое сообщение по электронной почте Никлаус Вирт разработал язык Pascal

А.А. Бизяев

Слайд 29История развития компьютеров

1972 Появился Intel 8008, первый 8-разрядный микропроцессор Видеоигра Pong, разработанная

История развития компьютеров

1972 Появился Intel 8008, первый 8-разрядный микропроцессор Видеоигра Pong, разработанная

1973 В Xerox PARC разработан экспериментальный ПК, названный Alto, в котором применялась мышь, Ethernet и графический интерфейс пользователя В Стэнфордском Университете под руководством Винтона Серфа началась работа над Transmission Control Protocol (TCP)

1974 Чарльз Симони в центре Xerox PARC написал первое приложение с использованием принципа WYSIWYG (What You See Is What You Get)

1975 Первый ПК - Altair 8800, доступный для потребителя в виде комплекта компонентов, появился на обложке январского выпуска журнала Popular Electronic В IBM Джон Кокке начал работу над проектом 801 с целью создания миникомпьютера на архитектуре, названной позже RISC Фредерик Брукс опубликовал книгу "Мифический Человеко-месяц" ("The Mythical Man Month"), в которой охарактеризовал разработку ПО как "жестокую схватку с ужасным чудовищем в яме со смолой". Один из выводов - "если проект не укладывается в сроки, то добавление новых разработчиков лишь усугубит положение"

1976 Фирма Cray Research выпустила Cray-1 - первый суперкомпьютер с векторной архитектурой Гэри Килдэлл разработал операционную систему CP/M для 8-разрядных ПК Стив Джобс и Стив Возняк спроектировали и построили - на основе монтажных плат - компьютер Apple 1

1977 Стив Джобс и Стив Возняк 3 января учредили Apple Computer; весной объявлено о компьютере Apple II, который стал своего рода эталоном для персональных компьютеров Билл Гейтс и Пол Аллен основали Microsoft

1978 DEC выпустила VAX 11/780 - 32-разрядный компьютер, ставший популярным в научных и технических приложениях

1979 Motorola выпустила микропроцессор 68000, который позднее поддержал компьютеры Macintosh В результате разработок Sony и Philips появились цифровые видеодиски

А.А. Бизяев

Слайд 30История развития компьютеров

1980 IBM выбрала MS DOS от Microsoft в качестве операционной

История развития компьютеров

1980 IBM выбрала MS DOS от Microsoft в качестве операционной

1981 Началось массовое производство IBM PC с открытой архитектурой, что послужило корпоративной Америке сигналом о начале рыночной экспансии настольных компьютеров

1982 Columbia Data Products выпустила первый "клон" компьютеров IBM PC; вскоре по тому же пути последовала Compaq Журнал Time назвал компьютер "Человеком Года". Cray X-MP - система из двух параллельно работающих компьютеров Cray-1 - оказалась в три раза быстрее, чем Cray-1 Японские разработчики приступили к проекту "компьютерные системы пятого поколения", ориентируясь на принципы искусственного интеллекта Коммерческий сервис электронной почты охватил 25 городов США Compaq выпустила портативный IBM PC

1983 Переход к TCP/IP ознаменовал начало эпохи создания глобальной "сети сетей" Как провозвестники грядущего бума, связанного с системами параллельных вычислений, основаны фирмы Thinking Machines и Ncube В Bell Labs концерна AT&T Бьерн Страуструп разработал язык C++ - объектное расширение Cи

1984 Устройства CD-ROM, введенные компаниями Sony и Philips, обеспечили значительное увеличение объема памяти для цифровых данных. Motorola выпустила MC68020 на 250 000 транзисторах. Писатель Уильям Гибсон в романе "Neuromancer" впервые использовал термин "киберпространство" (cyberspace). Intel приступила к производству чипов 16-bit 80286

1985 С выпуском компьютера Cray 2 и параллельного процессора Connection Machine фирмы Thinking Machine производительность суперкомпьютеров достигла 1 млрд. операций в секунду. Фирма Inmos представила транспьютеры на основе специальной архитектуры параллельной обработки. С разработкой Windows 1.0 компания Microsoft привнесла в DOS-совместимые компьютеры особенности, до того присущие только компьютерам Macintosh. Intel начала выпускать чип 80386 с 32-битовой обработкой и встроенным управлением памятью

1986 Статья в Wall Street Journal сыграла свою роль в популяризации понятия (и термина!) CASE (Computer-Aided Software Engineering)

А.А. Бизяев

Слайд 31История развития компьютеров

1988 Выпущенная фирмой Motorola серия 88000 32-разрядных RISC микропроцессоров позволила

История развития компьютеров

1988 Выпущенная фирмой Motorola серия 88000 32-разрядных RISC микропроцессоров позволила

1989 Тим Бернерс-Ли предложил CERN (Европейскому совету ядерных исследований) проект World Wide Web. Intel представила чип 80486 на 1,2 млн. транзисторов. Сеймур Крей основал фирму Cray Computer и приступил к разработке Cray3, использующей чипы на арсениде галлия. Выпущен первый набор эталонных тестов SPEC benchmarks, который облегчил сравнение производительности компьютеров для вычислительных задач в научных приложениях

1990 В мае Microsoft представила Windows 3.0, что дало новый импульс юридическому спору с Apple относительно "сходства" реализованных принципов "look and feel" с решениями в операционной системе Macintosh. Hewlett-Packard и IBM приступили к производству компьютеров с RISC-архитектурой. Тим Бернерс-Ли написал прототип для World Wide Web с использованием других его инноваций - URL, HTML и HTTP

1991 Японское Министерство труда и промышленности принимает решение о прекращении программы по компьютерам пятого поколения; вместо этого запланировано приступить к разработке компьютеров шестого поколения на основе нейронных сетей. Cray Research представила компьютер Cray Y-MP C90 производительностью в 16 GFLOPS на 16 процессорах. Альянс IBM, Motorola и Apple по разработке микропроцессора на PowerPC

1993 Intel представила Pentium. В Национальном Центре суперкомпьютерных приложений Иллинойского университета студенты и инженеры создали NCSA Mosaic - графический интерфейс пользователя для навигации в WWW

1994 В апреле Джим Кларк и Марк Андриссен основали Netscape Communications (первоначально - Mosaic Communications). В университете Южной Калифорнии Леонард Адлеман продемонстрировал, что ДНК может быть использована как вычислительное средство Стал доступным первый браузер Netscape, и число пользователей WWW начало стремительно расти

1995 На экраны вышла "Игрушечная история" - первый полнометражный фильм, целиком сделанный при помощи компьютеров Появился язык Java, призванный обеспечить создание платформенно-независимых приложений; первым Java-апплетом стал Duke

А.А. Бизяев

Слайд 32История развития компьютеров

1996 Intel объявил о выпуске Pentium Pro. Выход ОС Windows

История развития компьютеров

1996 Intel объявил о выпуске Pentium Pro. Выход ОС Windows

1997 Первая победа в шахматах компьютерной программы в матче с сильнейшим гроссмейстером, Deep Blue побеждает Гарри Каспарова (2 победы, 3 ничьих и 1 поражение). Выход ОС Mac OS 8

1998 Выпуск моноблочного ПК iMac; выход ОС Windows 98.

1999 выход версии 2.2 ядра ОС Linux.

2000 выход ОС Windows 2000 и ОС Windows Me. Запуск проектов UDDI и ebXML, направленных на интеграцию электронного бизнеса в мировом масштабе.

2001 Выход ОС Windows XP. Появились гибкие дисплеи.

2002 Выпуск серверной ОС Windows Server 2003. Разработан Earth Simulator — самый быстрый суперкомпьютер с 2002 по 2004 год: NEC для японского агентства аэрокосмических исследований

2003 Разработан стереоскопический 3D-дисплей.

2004 Создан полевой транзистор на углеродной нанотрубке: Infineon.

2005 Разработан прототип полевого транзистора на одной молекуле.

2006 Разработан терагерцовый транзистор; Разработан эмиссионный дисплей на углеродных нанотрубках;

2007 Суперкомпьютер Blue Gene/P производительностью 1 петафлопс (квадриллион операций в секунду). Появились компьютерные системы распознавания лиц, превосходящие возможности человека.

2008 выход ультрапортативного ноутбука MacBook Air и цифрового сетевого мультимедийного проигрывателя Apple TV. Выпуск ОС Windows Server 2008. Суперкомпьютер IBM Roadrunner превысил производительность в 1 петафлоп (квадриллион операций в секунду) и стал самым быстрым компьютером в мире.

2009 Корпорация Oracle покупает Sun Microsystems. Microsoft выпускает ОС Windows 7. Суперкомпьютер Cray XT5 (Jaguar) стал самой производительной в мире компьютерной системой.

А.А. Бизяев

Слайд 33Основные этапы развития компьютеров

А.А. Бизяев

Основные этапы развития компьютеров

А.А. Бизяев

Слайд 34Поколения компьютеров

«Нулевое» – до 1940 года.

Вычислительный элемент – механический.

Арифмометры, механические

Поколения компьютеров

«Нулевое» – до 1940 года.

Вычислительный элемент – механический.

Арифмометры, механические

Простые арифметические операции.

«Первое» – 1940-1950.

Вычислительный элемент – электронные лампы.

Быстродействие – до нескольких десятков тысяч операций в секунду.

«Большие» ЭВМ.

«Второе» –1950-1964.

Вычислительный элемент – транзисторы.

Быстродействие – до 1-2 млн. операций в секунду.

Мини-ЭВМ.

«Третье» – 1964-1971.

Вычислительный элемент – сверхинтегральные схемы.

Быстродействие – до 300 млн. операций в секунду. Микро-ЭВМ, предназначенные для работы с одним пользователем. Первые операционные системы.

«Четвертое» – 1971-…

Вычислительный элемент – микропроцессоры.

Быстродействие миллиарды операций в секунду.

Персональные ЭВМ. Готовые прикладные программы, графический интерфейс, использование технологий мультимедиа. Глобальные компьютерные сети.

«Пятое» – (?) –

Нанотехнологии.

Компьютеры на основе отдельных молекул и даже атомов. Нейросети, моделирующие структуру нервной системы человека. «Биологические компьютеры».

А.А. Бизяев

Слайд 35Поколения компьютеров

Вычислительный элемент – механический.

Простые арифметические операции.

Арифмометры, механические счетные машины.

«Счеты»

«Нулевое»

Поколения компьютеров

Вычислительный элемент – механический.

Простые арифметические операции.

Арифмометры, механические счетные машины.

«Счеты»

«Нулевое»

«Палочки Непера»

«Машина Бэббиджа»

«Логарифмическая линейка»

«Машина Блеза Паскаля»

А.А. Бизяев

Слайд 36Поколения компьютеров

«Первое» (1940-1950)

Вычислительный элемент – электронные лампы.

Быстродействие – до нескольких десятков

Поколения компьютеров

«Первое» (1940-1950)

Вычислительный элемент – электронные лампы.

Быстродействие – до нескольких десятков

Ввод информации - с перфоленты и кинопленки.

«Большие» ЭВМ.

«Colossus» – секретная разработка британского правительства (1500 электронных ламп).

«ENIAC» (Electronic Numerical Integrator And Calculator ). Создатели: Джон Моушли и Дж. Преспер Экерт. Вес машины: 30 тонн. Минусы: использование десятичной системы счисления; множество переключателей и кабелей.

«EDVAC Computer». Достижение: первая машина с программой в памяти.

«Whirlwind I». Слова малой длины, работа в реальном времени.

«IBM 701». Первый компьютер, лидирующий на рынке в течение 10 лет.

«Урал-2».

«Марк-1».

«ENIAC»

«EDVAC»

«Whirlwind I»

«IBM 701»

А.А. Бизяев

Слайд 37Поколения компьютеров

«Второе» (1950-1964)

Вычислительный элемент – транзисторы.