Слайд 2Под безопасностью информации (Information security) или информационной безопасностью понимают защищённость информации и

поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, способных нанести ущерб владельцам и пользователям информации и поддерживающей её структуре.

Слайд 3При рассмотрении проблем, связанных с обеспечением безопасности, используют понятие «несанкционированный доступ» –

это неправомочное обращение к информационным ресурсам с целью их использования (чтения, модификации), а также порчи или уничтожения.

Данное понятие также связано с распространением разного рода компьютерных вирусов. В свою очередь «санкционированный доступ» – это доступ к объектам, программам и данным пользователей, имеющих право выполнять определённые действия (чтение, копирование и др.), а также полномочия и права пользователей на использование ресурсов и услуг, определённых администратором вычислительной системы.

Слайд 4Вирусы появились в результате создания самозапускающихся программ.

Вирусы – это класс программ,

незаконно проникающих в компьютеры пользователей и наносящих вред их программному обеспечению, информационным файлам и даже техническим устройствам, например, жёсткому магнитному диску. В России вирусы появляются в 1988 году. С развитием сетевых информационных технологий вирусы стали представлять угрозу огромному количеству пользователей сетевых и локальных компьютерных систем.

Слайд 5Современные угрозы информационной безопасности в России

Согласно Закону о безопасности под угрозой безопасности

понимается совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Слайд 6Современные угрозы информационной безопасности в России

Концепция национальной безопасности РФ не дает определения

угрозы, но называет некоторые из них в информационной сфере. Так, опасность представляют:

– стремление ряда стран к доминированию в мировом информационном пространстве;

– вытеснение государства с внутреннего и внешнего информационного рынка;

– разработка рядом государств концепции информационных войн; – нарушение нормального функционирования информационных систем;

– нарушение сохранности информационных ресурсов, получение несанкционированного доступа к ним.

Слайд 7Современные угрозы информационной безопасности в России

Это так называемые внешние угрозы, которые обусловлены

конкурентным характером развития межгосударственных и международных отношений. Соответственно существуют и внутренние угрозы , связанные во многом с недостаточным проведением экономических, социально-политических и иных преобразований в сфере ИБ.

Слайд 8Современные угрозы информационной безопасности в России

Для нейтрализации информационных угроз существует исторически сложившаяся

система сохранения государственной тайны, включающая подсистемы:

– криптографической сети конфиденциальной связи;

– противодействия иностранным техническим разведкам;

– обеспечения режима секретности на закрытых государственных объектах.

Слайд 9Современные угрозы информационной безопасности в России

Промышленный шпионаж представляет собой несанкционированную передачу конфиденциальной

технологии, материалов, продукции, информации о них.

Методы и способы ведения шпионажа остаются неизменными на протяжении многих столетий развития общества и государства. При этом меняются только средства и формы его ведения. К таким методам относятся: подкуп, шантаж, деятельность послов-шпионов, перехват сообщений, представленных на различных носителях (магнитные носители, письма и др.).

Слайд 10Современные угрозы информационной безопасности в России

Что касается анализа полученной информации , то

все осталось без изменений. Им занимается человек или группа людей, осуществляющих аналитико-синтетическую переработку информации, в том числе с использованием новых информационных технологий.

Анализ результатов исследований угроз информации позволяет утверждать, что одной из основных угроз государственной безопасности Российской Федерации являются попытки западных спецслужб добывать конфиденциальные сведения , составляющие государственную, промышленную, банковскую и другие виды тайн.

Слайд 12В силу изменения концепции развития стратегических вооружений, определяющей, что вооруженное решение мировых

проблем становится невозможным, все более прочно входит в обиход понятие информационной войны. Сейчас эффективность наступательных средств информационной войны, информационного оружия превосходит эффективность систем защиты информации.

Слайд 13Представляют интерес угрозы утраты охраняемых сведений в ходе информационных процессов, участники которых

представляют противоположные интересы. Анализ этих угроз позволил выявить ряд их характерных признаков. В большинстве случаев активные действия сторон вполне осознанны и целенаправленны. К таким действиям относятся:

– разглашение конфиденциальной информации ее обладателем;

– утечка информации по различным, главным образом техническим, каналам;

– несанкционированный доступ к конфиденциальной информации различными способами.

Слайд 14Разглашение информации – это умышленные или неосторожные действия должностных лиц и граждан,

которым в установленном порядке были доверены соответствующие сведения по работе, приведшие к оглашению охраняемых сведений, а также передача таких сведений по открытым техническим каналам

Слайд 15Как правило, факторами, способствующими разглашению конфиденциальной информации, являются:

– слабое знание (или

незнание) требований по защите конфиденциальной информации;

– ошибочность действий персонала из-за низкой производственной квалификации;

– отсутствие системы контроля за оформлением документов, подготовкой выступлений, рекламы и публикаций;

– злостное, преднамеренное невыполнение требований по защите коммерческой тайны.

Разглашение конфиденциальной информации неизбежно приводит к материальному и моральному ущербу.

Слайд 16Утечку информации в общем виде можно рассматривать как бесконтрольный и неправомерный выход

конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена .

При этом природа утечки охраняемой информации характеризуется как обстоятельствами происхождения, так и причинами, условиями возникновения утечки

Кроме того, утечке информации способствуют стихийные бедствия, катастрофы, неисправности, отказы, аварии технических средств и оборудования.

Слайд 17Уничтожение – это противоправное действие, направленное на нанесение материального и информационного ущерба

конкуренту со стороны злоумышленника .

вероятные источники утечки информации следующим образом:

– персонал, имеющий доступ к конфиденциальной информации;

– документы , содержащие эту информацию;

– технические средства и системы обработки информации , в том числе линии связи, по которым она передается.

Слайд 19Программные и технические средства защиты

Слайд 20Программные и технические средства защиты

Проектирование программных систем

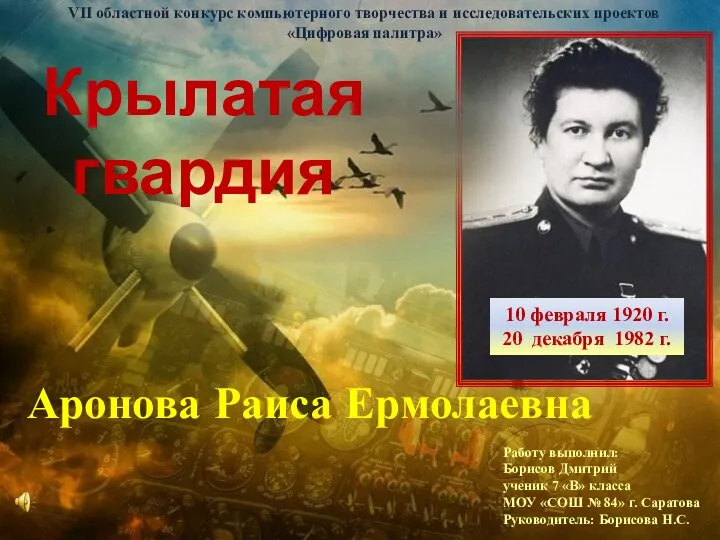

Проектирование программных систем VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра

VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра Макет страницы общественного совета при Министерстве энергетики и ЖКК Омской области на сайте портале правительства

Макет страницы общественного совета при Министерстве энергетики и ЖКК Омской области на сайте портале правительства БСО: что это и как применяется

БСО: что это и как применяется Анализ социальных групп. Занятие 2. Изучение структуры сообщества, авторов сообщений в социальной сети ВКонтакте

Анализ социальных групп. Занятие 2. Изучение структуры сообщества, авторов сообщений в социальной сети ВКонтакте Наследование классов. Лекция 8

Наследование классов. Лекция 8 Почтовый сервер IceWarp. Обзор

Почтовый сервер IceWarp. Обзор Использование SRS-систем для работы с лексикой. На примере платформы Memrise

Использование SRS-систем для работы с лексикой. На примере платформы Memrise Памятка для работы в программе Canva

Памятка для работы в программе Canva Организационное и информационное обеспечение фандрейзинга

Организационное и информационное обеспечение фандрейзинга Библиографический поиск литературных источников

Библиографический поиск литературных источников Presentation name

Presentation name Редактирование и форматирование в табличном процессоре

Редактирование и форматирование в табличном процессоре Geberit proplanner. Detailed planning 3D

Geberit proplanner. Detailed planning 3D Задача о покупке сыра в магазине. Занятие 1

Задача о покупке сыра в магазине. Занятие 1 Эффективность применения штрихового кодирования в России

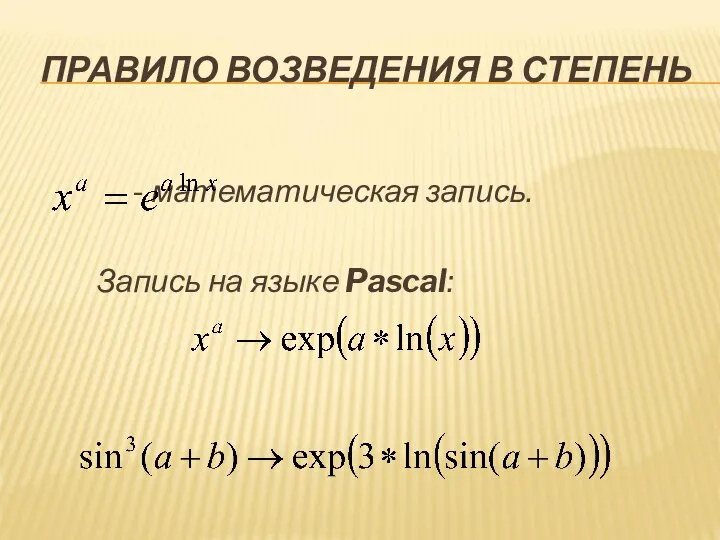

Эффективность применения штрихового кодирования в России Правило возведения в степень

Правило возведения в степень Оптимизация обновления информационной базы. Информация для технических специалистов

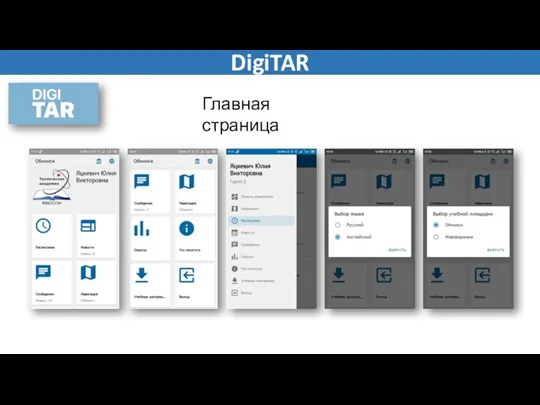

Оптимизация обновления информационной базы. Информация для технических специалистов DigiTAR. Опросы

DigiTAR. Опросы Авторизация и Аутентификация

Авторизация и Аутентификация Ознайомлення з поняттям алгоритму. (2 клас)

Ознайомлення з поняттям алгоритму. (2 клас) Система контроля версий OpenCM

Система контроля версий OpenCM Информационные технологии и средства

Информационные технологии и средства Информация о товаре

Информация о товаре Самостоятельная работа по информатике

Самостоятельная работа по информатике The role of social networks in youth's life

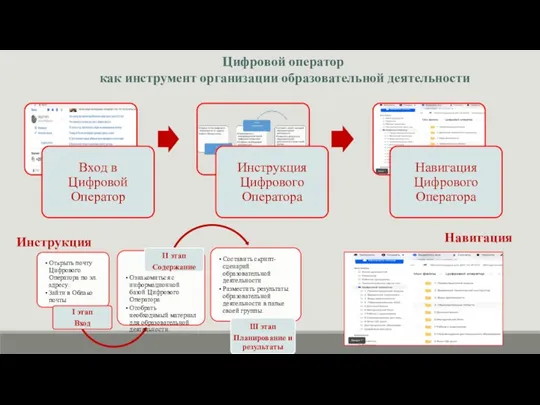

The role of social networks in youth's life Цифровой оператор как инструмент организации образовательной деятельности

Цифровой оператор как инструмент организации образовательной деятельности Библиотека и молодёжь

Библиотека и молодёжь