Содержание

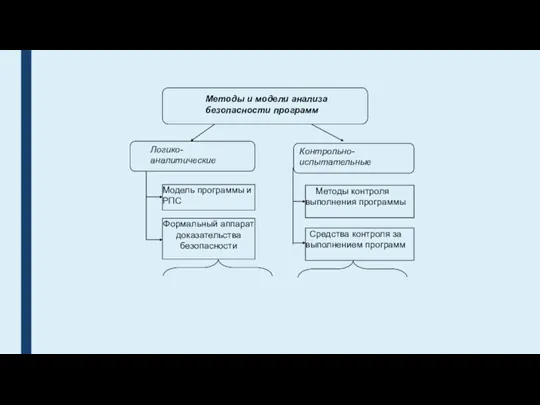

- 2. На основе различных программных средств обнаружения элементов РПС выработался набор методов, которыми осуществляется анализ безопасности ПО.

- 3. Комплексная система исследования безопасности ПО должна включать как контрольно-испытательные, так и логико-аналитические методы анализа, используя преимущества

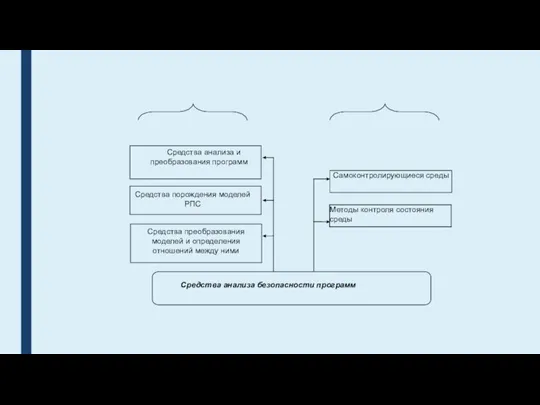

- 5. Средства преобразования моделей и определения отношений между ними

- 6. КОНТРОЛЬНО-ИСПЫТАТЕЛЬНЫЕ МЕТОДЫ АНАЛИЗА БЕЗОПАСНОСТИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ Контрольно-испытательные методы - это методы, в которых критерием безопасности программы

- 7. Контрольно-испытательные методы анализа безопасности начинаются с определения набора контролируемых параметров среды или программы. Необходимо отметить, что

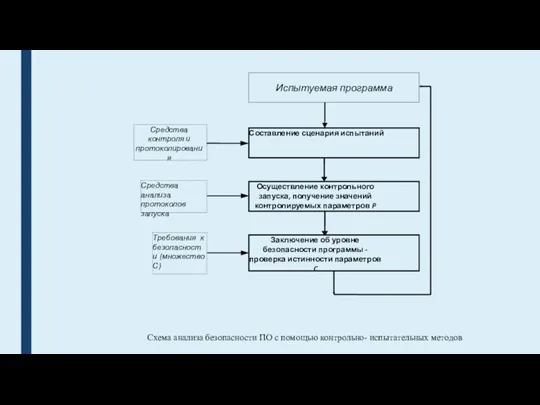

- 8. Требования к безопасности (множество С) Средства анализа протоколов запуска Средства контроля и протоколирования Испытуемая программа Схема

- 9. ЛОГИКО-АНАЛИТИЧЕСКИЕ МЕТОДЫ КОНТРОЛЯ БЕЗОПАСНОСТИ ПРОГРАММ При проведении анализа безопасности с помощью логико- аналитических методов строится модель

- 10. В целом полный процесс анализа ПО включает в себя три вида анализа: • лексический верификационный анализ;

- 11. Лексический верификационный анализ предполагает поиск распознавания и классификацию различных лексем (сигнатур) объекта исследования (программы), представленного в

- 12. Синтаксический верификационный анализ предполагает поиск, распознавание и классификацию синтаксических структур РПС, а также построение структурно-алгоритмической модели

- 13. Семантический анализ предполагает исследование программы изучения смысла составляющих ее функций (процедур) в аспекте операционной среды компьютерной

- 14. СРАВНЕНИЕ ЛОГИКО-АНАЛИТИЧЕСКИХ И КОНТРОЛЬНО- ИСПЫТАТЕЛЬНЫХ МЕТОДОВ АНАЛИЗА БЕЗОПАСНОСТИ ПРОГРАММ Для сравнения методов предлагаются следующие признаки: представления

- 15. С методической точки зрения логико-аналитические методы выглядят более предпочтительными, так как основываются на формальном подходе и

- 16. Для полного решения проблемы анализа безопасности программ необходимо осуществить следующие действия Создать теоретические основы анализа безопасности

- 19. Скачать презентацию

Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Электронные таблицы

Электронные таблицы АО ТомскНИПИнефть: Общая информация об институте

АО ТомскНИПИнефть: Общая информация об институте Организационная структура АСУТП

Организационная структура АСУТП Кодирование информации

Кодирование информации Создание буктрейлера в программе Windows Movie Maker 2.6

Создание буктрейлера в программе Windows Movie Maker 2.6 Мекеменің табысын талдауға арналған бағдарламалық қамтама құру

Мекеменің табысын талдауға арналған бағдарламалық қамтама құру Источники информации. Занятие 4

Источники информации. Занятие 4 Электронные таблицы. Основные параметры электронных таблиц

Электронные таблицы. Основные параметры электронных таблиц Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации

Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации Система мониторинга и оценки залогового обеспечения. Компания КСИ Фактор

Система мониторинга и оценки залогового обеспечения. Компания КСИ Фактор Шкала, первый импульс и N-формация

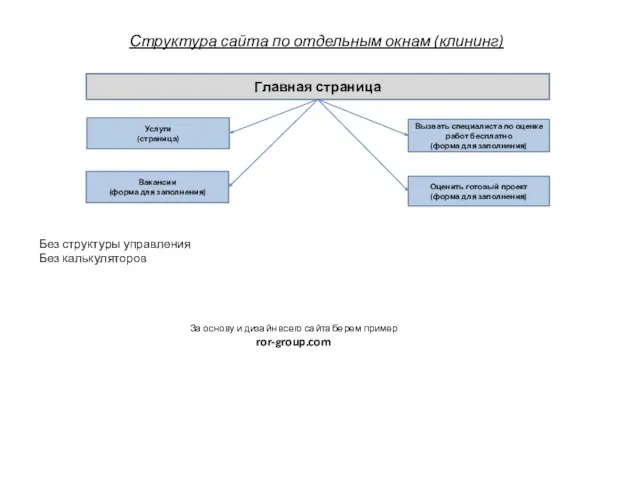

Шкала, первый импульс и N-формация Структура сайта по отдельным окнам (клининг)

Структура сайта по отдельным окнам (клининг) Макет фирменного дневника

Макет фирменного дневника Приложение для сбора информации о компьютере

Приложение для сбора информации о компьютере Проведение интернета в другой дом

Проведение интернета в другой дом Логические функции Excel

Логические функции Excel Компьютерное искусство и его виды

Компьютерное искусство и его виды Диаграммы взаимодействия Interaction diagrams

Диаграммы взаимодействия Interaction diagrams Функции Excel. ОКРУГЛ

Функции Excel. ОКРУГЛ Общие сведения о современном ПК

Общие сведения о современном ПК MobileWin - adtechcompany платформа для создания и проведения рекламных кампаний на мобильных устройствах

MobileWin - adtechcompany платформа для создания и проведения рекламных кампаний на мобильных устройствах Газета Сyeta

Газета Сyeta Компьютерный сервис. Преимущества комплексных пакетов настроек

Компьютерный сервис. Преимущества комплексных пакетов настроек Сети мира. Как обезопасить ребенка в цифровом мире?

Сети мира. Как обезопасить ребенка в цифровом мире? Новые ИТ за 15 лет

Новые ИТ за 15 лет Изображения. Фоны Продолжение

Изображения. Фоны Продолжение Использование дополненной реальности

Использование дополненной реальности