- Главная

- Информатика

- Моделі системи глобальної інформаційної безпеки

Содержание

- 2. Міжнародна інформаційна безпека - взаємодія акторів міжнародних відносин з операцій підтримання сталого миру на основі захисту

- 3. Cтратегії глобального інформаційного протиборства лежать в основі аналітичних розробок дослідницьких інституцій різних країн, метою яких є

- 4. Женевська зустріч (1999 р.) виявила стратегічну проблему міжнародної інформаційної безпеки – проблему домінування в глобальній інфосфері

- 6. Скачать презентацию

Слайд 2Міжнародна інформаційна безпека - взаємодія акторів міжнародних відносин з операцій підтримання сталого

Міжнародна інформаційна безпека - взаємодія акторів міжнародних відносин з операцій підтримання сталого

Слайд 3Cтратегії глобального інформаційного протиборства лежать в основі

аналітичних розробок дослідницьких інституцій різних країн,

Cтратегії глобального інформаційного протиборства лежать в основі

аналітичних розробок дослідницьких інституцій різних країн,

є саме забезпечення інформаційного лідерства у сфері міжнародної безпеки.

За результатами досліджень аналітики виділяють наступні моделі

системи глобальної інформаційної безпеки:

Модель А – створення абсолютної системи захисту країни-інфолідера проти будь-якого виду наступальної інформаційної зброї, що обумовлює об’єктивні переваги в потенційній інформаційній війні, змушує інші країни шукати альянсу у військово-інформаційних діях з країною-інфолідером. При цьому може бути використано систему жорсткого контролю над інформаційним озброєнням противника на підставі потенційних міжнародних документів з інформаційної безпеки.

Модель В – створення значної переваги держави – потенційного ініціатора інформаційної війни в наступальних видах озброєнь, у знешкодженні систем захисту держави-противника засобами інформаційного впливу, координація дій із союзними державами з використаннями визначених засобів інформаційної зброї для ідентифікації будь-яких джерел і типів інформаційних загроз.

Модель С – наявність кількох країн – інфолідерів та потенційного протиборства між ними, визначення фактору стримування експансії інформаційних загроз, забезпечення в перспективі домінування однієї з держав у сфері міжнародної інформаційної безпеки з можливостями значного впливу на глобальну інфосферу та переважного права вирішення проблем глобального світопорядку.

Модель D – всі конфліктуючі сторони використовують транспарентність інформації для формування ситуативних альянсів, для досягнення переваг локальних рішень, які спроможні заблокувати технологічне лідерство, для використання можливостей інфоінфраструктури на окремих територіях з метою організації внутрішнього конфлікту між опозиційними силами (політичні, сепаратистські, міжнаціональні конфлікти) для проведення міжнародних антитерористичних інформаційних операцій.

Слайд 4Женевська зустріч (1999 р.) виявила стратегічну проблему міжнародної інформаційної безпеки – проблему

Женевська зустріч (1999 р.) виявила стратегічну проблему міжнародної інформаційної безпеки – проблему

Scitation. Вебинар

Scitation. Вебинар Компьютерное моделирование

Компьютерное моделирование Угрозы в сети Интернет

Угрозы в сети Интернет Направления СМИ

Направления СМИ Кодирование информации с помощью знаковых систем

Кодирование информации с помощью знаковых систем Задача о волке, козе и капусте

Задача о волке, козе и капусте ПЕРЕВОД ЧИСЕЛ ИЗ ОДНОЙ ПОЗИЦИОННОЙ СИСТЕМЫ В ДРУГУЮ

ПЕРЕВОД ЧИСЕЛ ИЗ ОДНОЙ ПОЗИЦИОННОЙ СИСТЕМЫ В ДРУГУЮ Одобрение Онлайн по объектам на Витрине ДомКлик

Одобрение Онлайн по объектам на Витрине ДомКлик Правила безопасного поведения в Интернете

Правила безопасного поведения в Интернете Relational Data Model and CREATE TABLE Statement

Relational Data Model and CREATE TABLE Statement Приложение Robot Legend для Android

Приложение Robot Legend для Android Роль и назначение прикладной среды. Особенности прикладных сред

Роль и назначение прикладной среды. Особенности прикладных сред Компьютерная зависимость

Компьютерная зависимость Моя будущая профессия – специалист по информационным системам

Моя будущая профессия – специалист по информационным системам 1-7 - Функции - Классы памяти - 2022

1-7 - Функции - Классы памяти - 2022 Понятие языка программирования

Понятие языка программирования Resume Or Curriculum vitae

Resume Or Curriculum vitae Правила оформления и публикации постов РДШ

Правила оформления и публикации постов РДШ Полиморфизм

Полиморфизм Wowstocks (логотип,кнопка homepage)

Wowstocks (логотип,кнопка homepage) Творческая работа по теме Сканирующие устройства

Творческая работа по теме Сканирующие устройства Форматирование текста. Урок 3

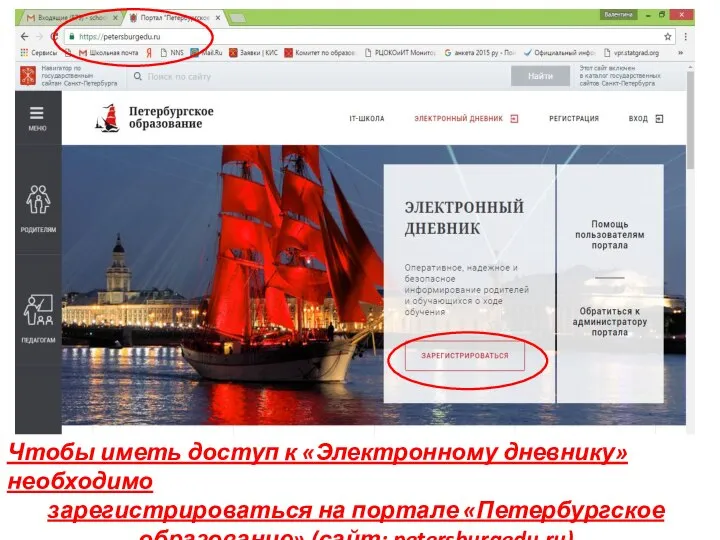

Форматирование текста. Урок 3 Электронный дневник и конкурс

Электронный дневник и конкурс Автоматизация email-маркетинга и лидогенерации

Автоматизация email-маркетинга и лидогенерации Использование ИКТ при реализации программы предпрофессиональной подготовки. Метод слепой печати с элементами делопроизводства

Использование ИКТ при реализации программы предпрофессиональной подготовки. Метод слепой печати с элементами делопроизводства Использование возможностей текстового редактора MS WORD при оформлении документов

Использование возможностей текстового редактора MS WORD при оформлении документов Парольная система. Виды информации. Основные свойства

Парольная система. Виды информации. Основные свойства Английский без ошибок

Английский без ошибок