Содержание

- 2. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана План лекции: 2. Алгоритм обмена ключами 1. Введение 3.

- 3. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана 1. Введение Алгори́тм Ди́ффи — Хе́ллмана (англ. Diffie-Hellman, DH)

- 4. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана В 2002 году Хеллман предложил называть данный алгоритм «Диффи

- 5. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана 2. Алгоритм обмена ключами Эффективность алгоритма Диффи-Хеллмана опирается на

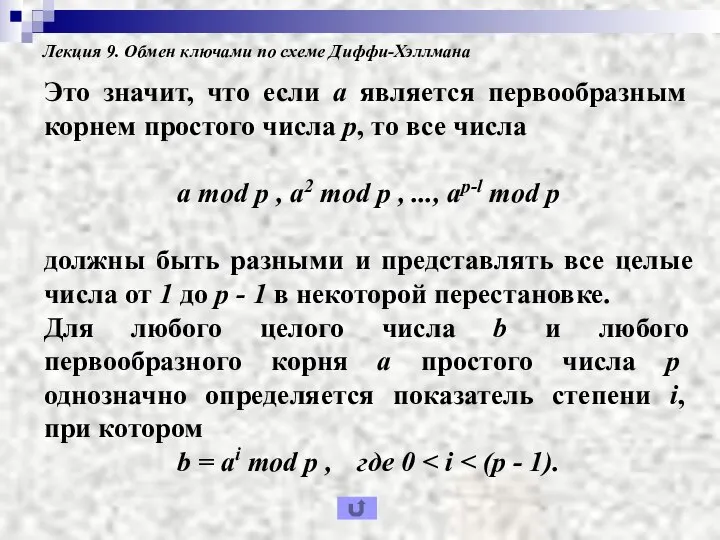

- 6. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Это значит, что если а является первообразным корнем простого

- 7. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Этот показатель степени обычно называется дискретным логарифмом, или индексом

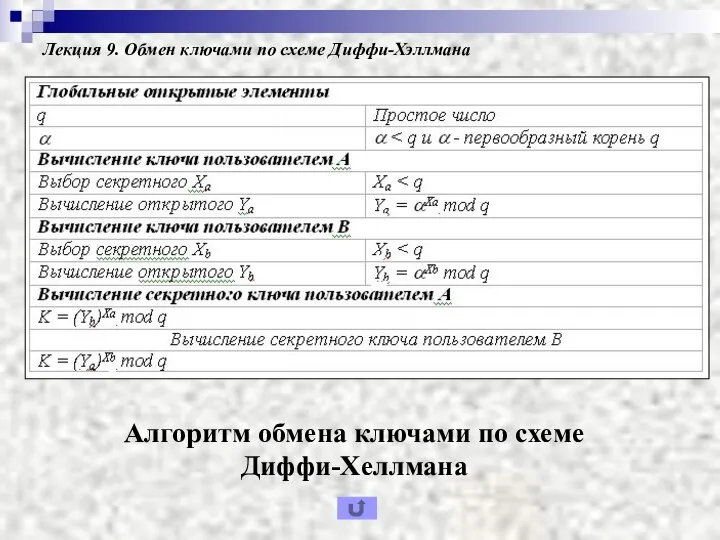

- 8. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Алгоритм обмена ключами по схеме Диффи-Хеллмана

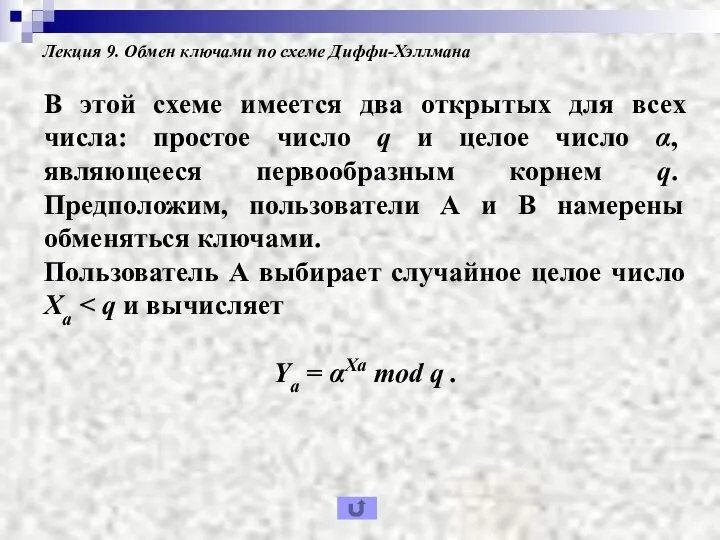

- 9. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана В этой схеме имеется два открытых для всех числа:

- 10. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Точно так же пользователь В независимо выбирает случайное целое

- 11. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Пользователь А вычисляет ключ по формуле К = (Yb)Хa

- 12. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Итак, обе стороны обменялись секретным ключом. А поскольку при

- 13. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Защищенность обмена ключами по схеме Диффи-Хеллмана опирается фактически на

- 14. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Пример. Обмен ключами строится на использовании простого числа q

- 15. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана После того как пользователи обменяются открытыми ключами, каждый из

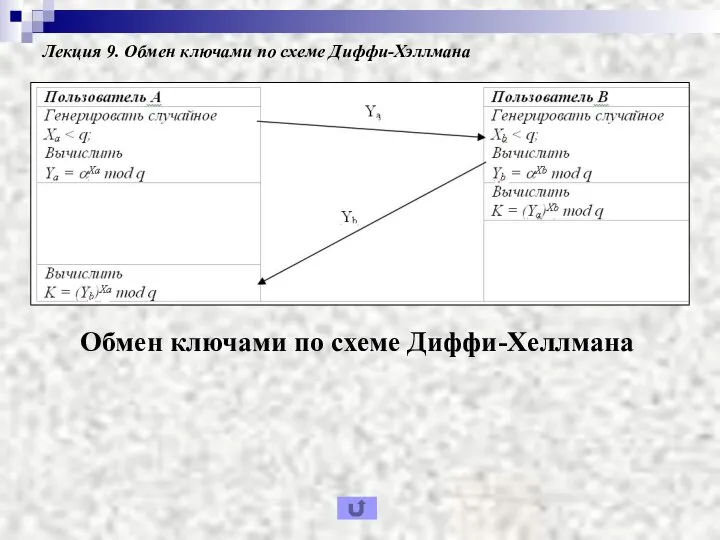

- 16. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Обмен ключами по схеме Диффи-Хеллмана

- 17. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана 3. Возможности использования алгоритм Диффи-Хэллмана Для примера другой возможности

- 18. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Все полученные таким образом открытые значения вместе с глобальными

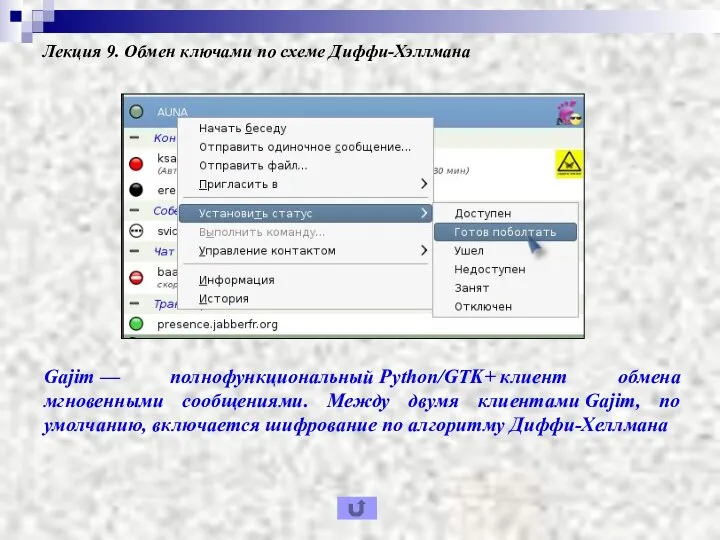

- 19. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Gajim — полнофункциональный Python/GTK+ клиент обмена мгновенными сообщениями. Между

- 20. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Если централизованно хранящийся каталог надежен, то этот форма коммуникации

- 21. Лекция 9. Обмен ключами по схеме Диффи-Хэллмана Контрольные вопросы: 1. На чем основывается эффективность алгоритма Диффи-Хэллмана?

- 22. Список используемых источников: Бубнов А.А. Основы информационной безопасности. – М.: Академия, 2017. - 256 с. Ерохин

- 24. Скачать презентацию

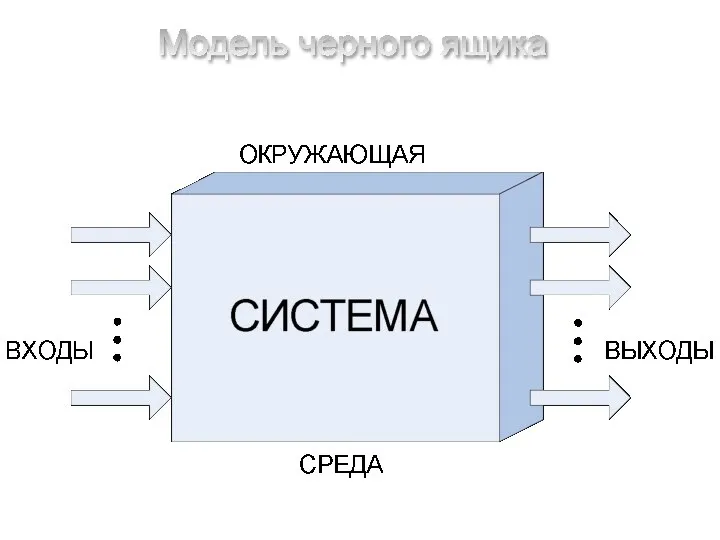

Модель черного ящика

Модель черного ящика Информационно-аналитическая система SCIENCE INDEX

Информационно-аналитическая система SCIENCE INDEX Графы. Общие понятия

Графы. Общие понятия Уровни программной конфигурации ПК

Уровни программной конфигурации ПК Временные ограничения цифровых схем

Временные ограничения цифровых схем Разработка программы для проектирования плана города

Разработка программы для проектирования плана города 5_Arrays_Lubchenko

5_Arrays_Lubchenko Vom Modell zur relationalen Datenbank

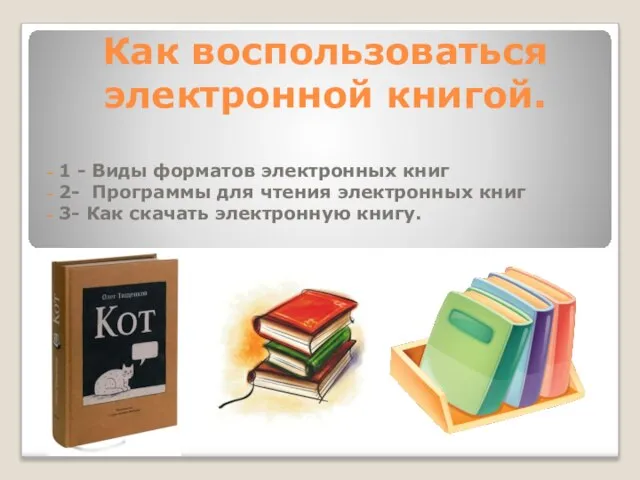

Vom Modell zur relationalen Datenbank Как воспользоваться электронной книгой. 1 - Виды форматов электронных книг 2- Программы для чтения электронных книг 3- Как скача

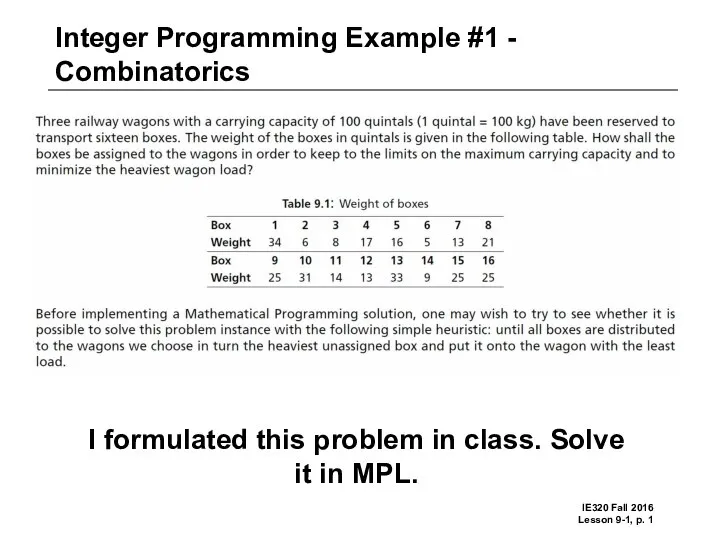

Как воспользоваться электронной книгой. 1 - Виды форматов электронных книг 2- Программы для чтения электронных книг 3- Как скача Integer Programming Example #1 - Combinatorics

Integer Programming Example #1 - Combinatorics Моделирование, формализация. Визуализация

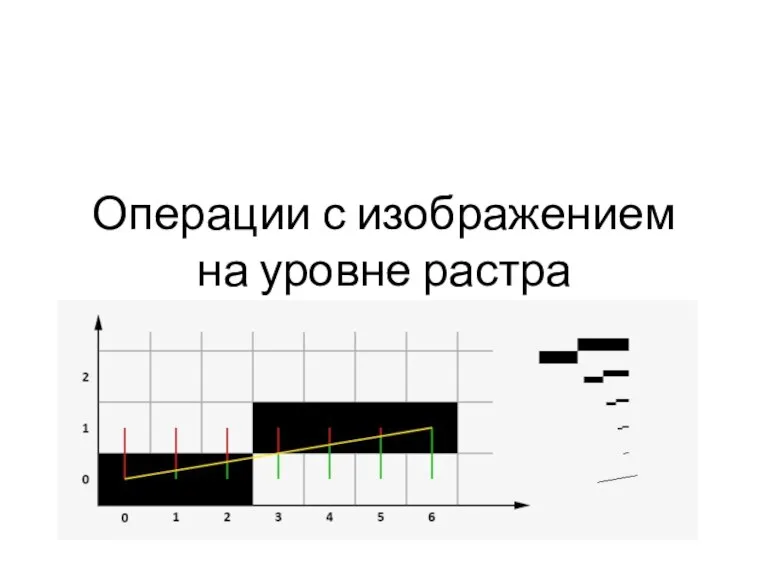

Моделирование, формализация. Визуализация Операции с изображением на уровне растра

Операции с изображением на уровне растра Методы и средства сбора, передачи, хранения и поиска информации

Методы и средства сбора, передачи, хранения и поиска информации Контактный центр будущего

Контактный центр будущего Творческая работа на уроке информатики

Творческая работа на уроке информатики Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах Текст как информационный объект. Автоматизированные средства и технологии организации текста

Текст как информационный объект. Автоматизированные средства и технологии организации текста Естественные и искусственные источники информации. 3 класс

Естественные и искусственные источники информации. 3 класс Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий

Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий Информационная безопасность

Информационная безопасность Цикл с параметром в Pascal. Lazarus

Цикл с параметром в Pascal. Lazarus Как установить Пайчарм

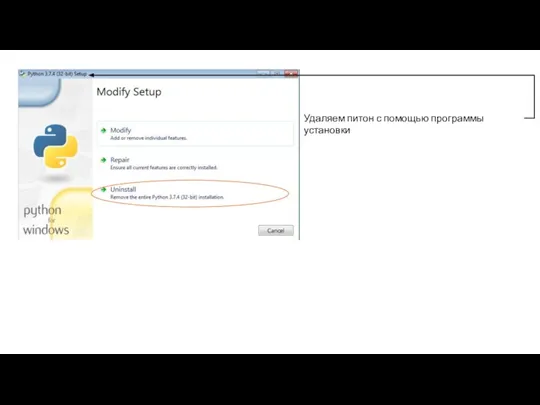

Как установить Пайчарм Презентация на тему Охрана труда и техника безопасности

Презентация на тему Охрана труда и техника безопасности  Сетевой город. Образование

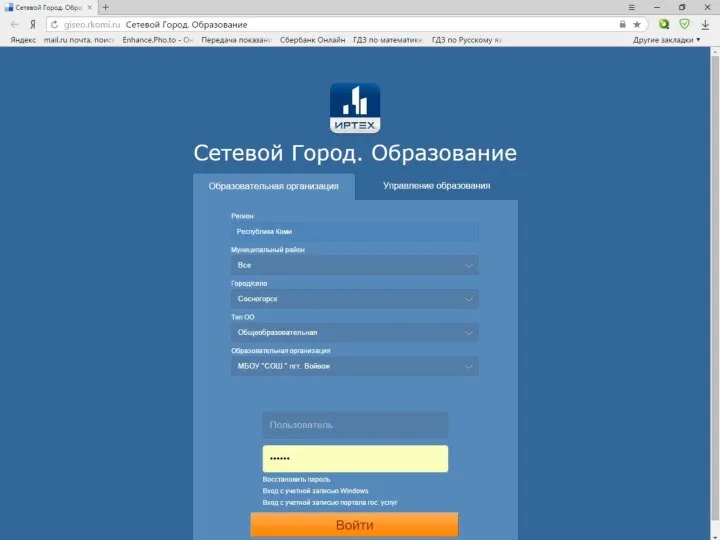

Сетевой город. Образование Написание программы

Написание программы Современные периферийные устройства виртуальной реальности

Современные периферийные устройства виртуальной реальности Компьютерные сети

Компьютерные сети Экспериментальное проектирование и процедура

Экспериментальное проектирование и процедура