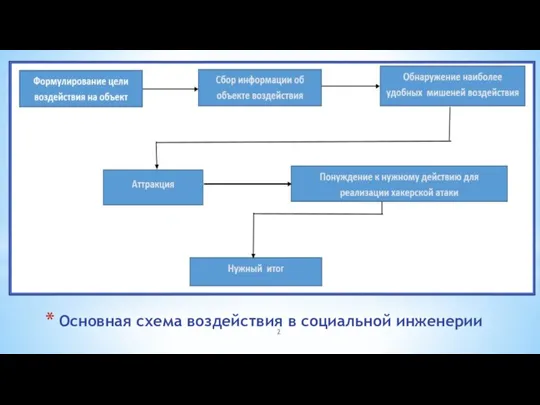

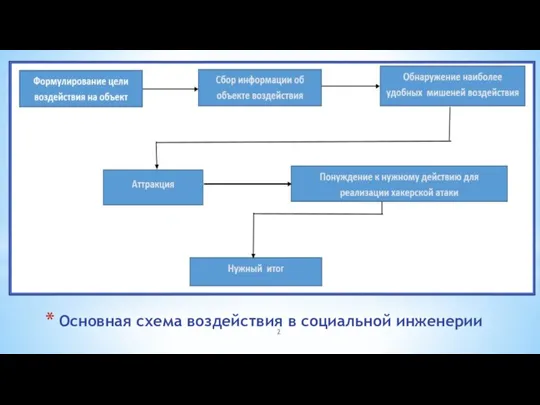

Слайд 2Основная схема воздействия в социальной инженерии

Слайд 3Социальное хакерство

возможность взлома человека и программирование его на совершение нужных действий

применяется в большинстве случаев тогда, когда речь идёт об атаке на человека, который является частью компьютерной системы

Слайд 4Одна из основных областей применения

социальной инженерии- кража клиентских баз данных

Один из основных

каналов утечки клиентских баз данных – социальный

Примеры

Основные социоинженерные каналы утечки информации

Слайд 5ПОЛЬЗОВАТЕЛИ ЭВМ

основной источник угроз

информационной безопасности

Слайд 6Виды сотрудников по уровню создания трудностей

системному администратору

Квалифицированные, дисциплинированные пользователи;

Недостаточно квалифицированные, недисциплинированные

пользователи

Пользователи-злоумышленники;

Иные.

Слайд 7Вредные качества пользователей 2 –й группы

Лень - Хуже всего не те люди,

которые бросают работу и уходят, а те, которые бросают работу и остаются.

Низкая квалификация.

Халатность.

Азарт.

Слайд 8Иные

сотрудники не имеющие прав доступа к компьютерной информации в организации.

имеющие права доступа

к компьютерной информации в организации, но не являющиеся ее сотрудниками

не имеющие права доступ к компьютерной информации в организации, и не являющиеся ее сотрудниками.

Слайд 9Виды возможного ущерба

Прямой материальный ущерб

Косвенный материальный ущерб – упущенная выгода;

Ущерб деловой репутации

Слайд 10Способы причинения умышленного ущерба

разглашение информации;

сбор и передача (копирование) информации;

модификация (фальсификация) информации

уничтожение информации;

блокирование

информации;

нарушение работы ЭВМ, системы ЭВМ или их сети.

Слайд 11Почему человек применяет методы социальной инженерии?

Обида, месть.

Корыстные мотивы.

Компромат.

Чувство привязанности, влюбленности.

Слайд 12Признаки неправомерных действиях злоумышленников

прямые

косвенные

Слайд 13Источники данных о неправомерных действиях злоумышленников

собственные наблюдения;

показания очевидцев;

показания технических средств наблюдения

(дежурных и специальных).

Слайд 14Версии

Нет нарушения информационной безопасности (Ошибка оценки поступившей информации)

Есть нарушение, но оно совершено

неумышленно.

Есть умышленное нарушение.

Слайд 15Выявление нарушений

защиты информации

в организации и лиц к ним причастных

Контакты

с правоохранительными органами

Слайд 16Виды ответственности

за нарушение информационной безопасности организации

Дисциплинарно-материальная

Гражданско-правовая

Административная

Уголовная

Слайд 17Признаки нарушений информационной безопасности организации:

Прямые

Косвенные

Установленные с помощью аппаратно-программных средств

Установленные на основании собственных

наблюдений

Установленные на основании информации, полученной из иных источников

Слайд 18Косвенные признаки,

указывающие на нарушение информационной безопасности:

хищение носителей информации;

передача информации лицам, не

имеющим к ней доступа;

ненормальный интерес некоторых лиц к содержимому мусорных емкостей (корзин, баков и т. д.);

нарушение заданного (нормального) режима функционирования компьютерных систем;

Слайд 19Косвенные признаки,

указывающие на нарушение информационной безопасности:

проявления вирусного характера;

необоснованная потеря значительных массивов

данных;

показания средств защиты компьютерной техники;

необоснованное нахождение в помещениях организации посторонних лиц, включая неплановый технический осмотр помещений, оборудования, различных средств и систем жизнеобеспечения представителями обслуживающих и контролирующих организаций;

Слайд 20Косвенные признаки,

указывающие на нарушение ЗИ

нарушение правил ведения журналов рабочего времени компьютерных

систем (журналов ЭВМ) или их полное отсутствие;

необоснованные манипуляции с данными: производится перезапись (тиражирование, копирование), замена, изменение, либо стирание без серьезных на то причин, либо данные не обновляются своевременно по мере их поступления (накопления);

появление подложных либо фальсифицированных документов или бланков строгой отчетности;

Слайд 21Косвенные признаки,

указывающие на нарушение ЗИ

сверхурочная работа некоторых сотрудников организации без видимых

на то причин, проявление повышенного интереса к сведениям, не относящимся к их функциональным обязанностям, либо посещение других подразделений и служб организации;

выражение сотрудниками открытого недовольства по поводу осуществления контроля за их деятельностью;

многочисленные жалобы клиентов.

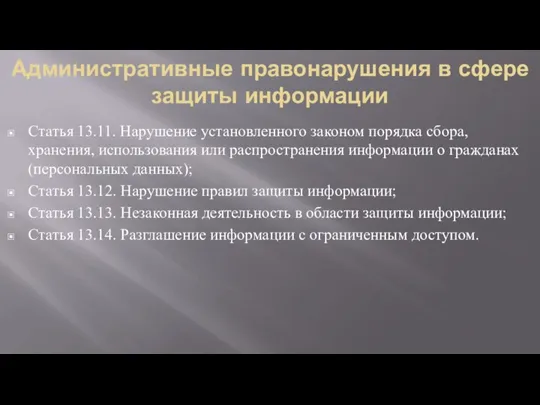

Слайд 22Административные правонарушения в сфере защиты информации

Статья 13.11. Нарушение установленного законом порядка сбора,

хранения, использования или распространения информации о гражданах (персональных данных);

Статья 13.12. Нарушение правил защиты информации;

Статья 13.13. Незаконная деятельность в области защиты информации;

Статья 13.14. Разглашение информации с ограниченным доступом.

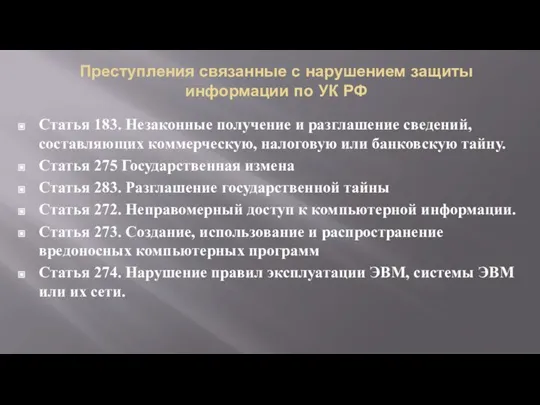

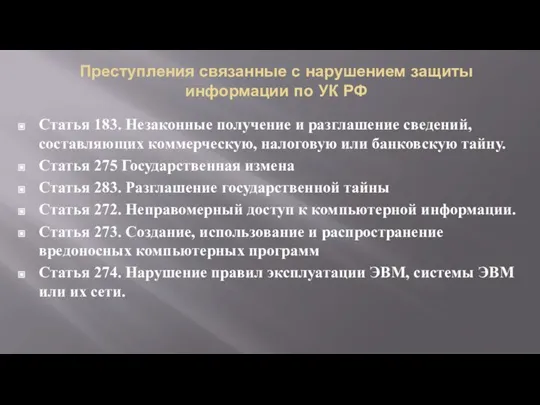

Слайд 23Преступления связанные с нарушением защиты информации по УК РФ

Статья 183. Незаконные получение

и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну.

Статья 275 Государственная измена

Статья 283. Разглашение государственной тайны

Статья 272. Неправомерный доступ к компьютерной информации.

Статья 273. Создание, использование и распространение вредоносных компьютерных программ

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Технология мультимедиа

Технология мультимедиа IP-адресация

IP-адресация Основные логические операции

Основные логические операции Лабораторный практикум по электронным таблицам OpenOffice.org Calc

Лабораторный практикум по электронным таблицам OpenOffice.org Calc Презентация на тему Игромания. Зависимость от игр

Презентация на тему Игромания. Зависимость от игр  Уровни тестирования (2)

Уровни тестирования (2) Мир в глобальной сети интернет

Мир в глобальной сети интернет Информационные ресурсы для технико-экономического обоснования проекта

Информационные ресурсы для технико-экономического обоснования проекта Разработка модулей программного обеспечения для компьютерных систем

Разработка модулей программного обеспечения для компьютерных систем Информатика и информационные технологии

Информатика и информационные технологии Двоичное кодирование информации

Двоичное кодирование информации Правила работы и безопасного поведения в компьютерном классе

Правила работы и безопасного поведения в компьютерном классе HCM_1_OI_NB_001_Инструкция Сотрудника

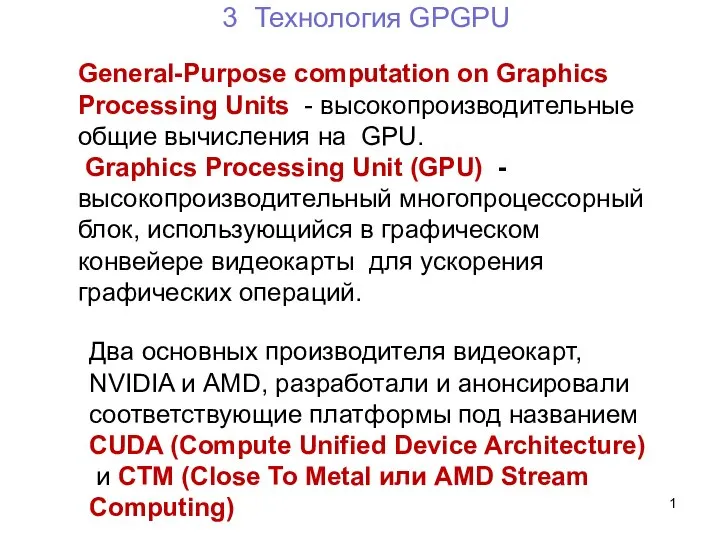

HCM_1_OI_NB_001_Инструкция Сотрудника Технология GPGPU. Лекция 4

Технология GPGPU. Лекция 4 История развития математической логики

История развития математической логики Персональный компьютер

Персональный компьютер PUG_МахровСемён_ИЭоз-61-22

PUG_МахровСемён_ИЭоз-61-22 Информатика. Как настроение?

Информатика. Как настроение? Назначение и функции Ос ч2 (1)

Назначение и функции Ос ч2 (1) Урок – игра “Кодирование числовой информации”

Урок – игра “Кодирование числовой информации” Настройка контекстной рекламы

Настройка контекстной рекламы Профессия репортер

Профессия репортер Made in SEREJA

Made in SEREJA Побудова мережі доступу на основі технології WiMAX для сільської місцевості

Побудова мережі доступу на основі технології WiMAX для сільської місцевості Магистерская программа Моделирование в биотехническом приборостроении

Магистерская программа Моделирование в биотехническом приборостроении 9-1-3

9-1-3 Сложные структуры данных

Сложные структуры данных Развитие вычислительной техники

Развитие вычислительной техники