Содержание

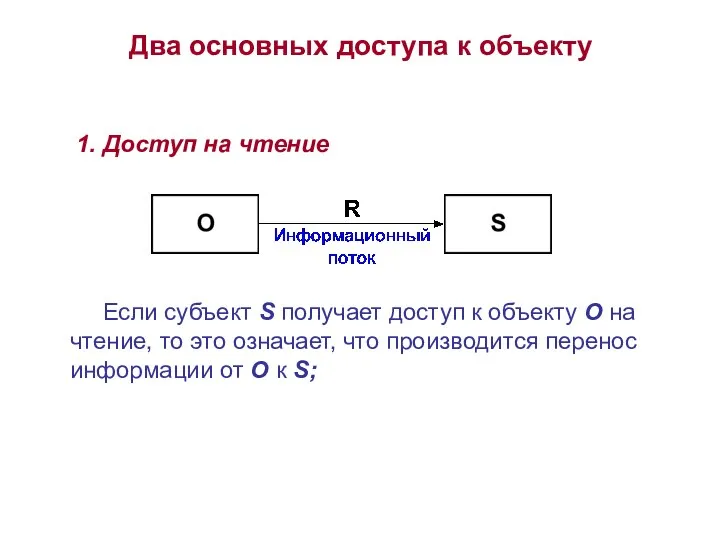

- 2. Два основных доступа к объекту 1. Доступ на чтение Если субъект S получает доступ к объекту

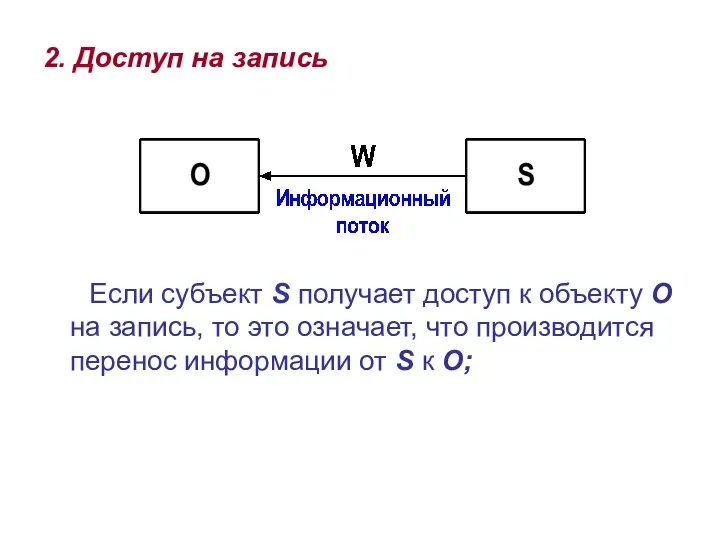

- 3. 2. Доступ на запись Если субъект S получает доступ к объекту O на запись, то это

- 4. 3. Также существует и модификация доступа в виде доступа на активизацию процесса в О Положение 2.

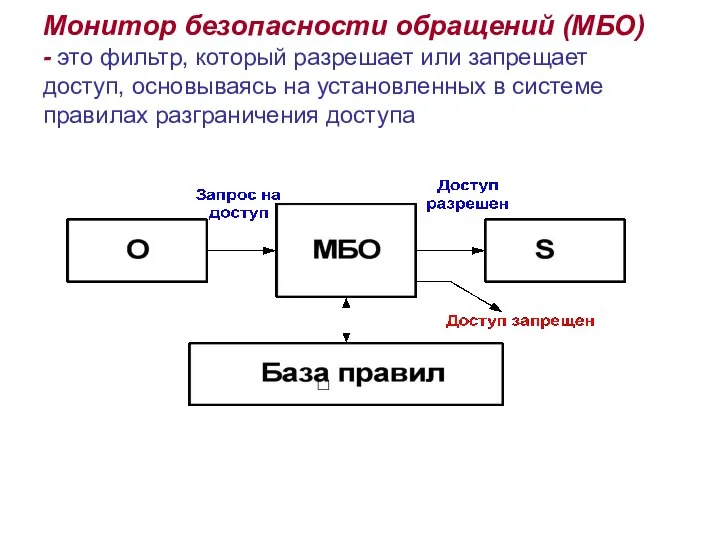

- 5. Монитор безопасности обращений (МБО) - это фильтр, который разрешает или запрещает доступ, основываясь на установленных в

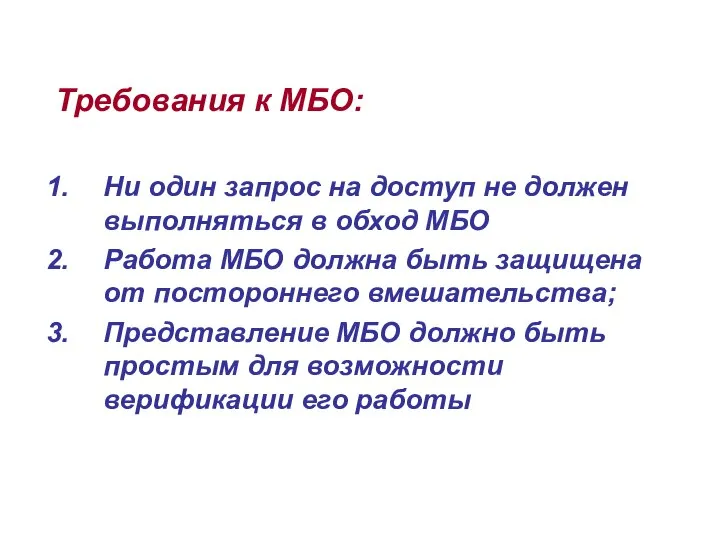

- 6. Требования к МБО: Ни один запрос на доступ не должен выполняться в обход МБО Работа МБО

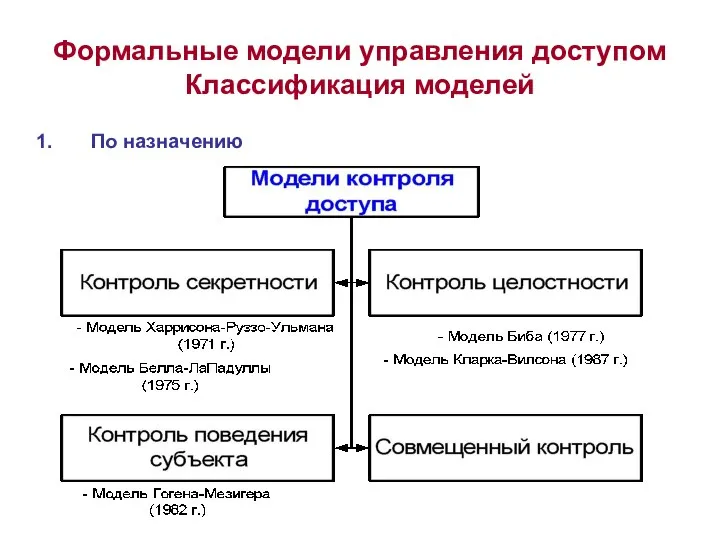

- 7. Формальные модели управления доступом Классификация моделей По назначению

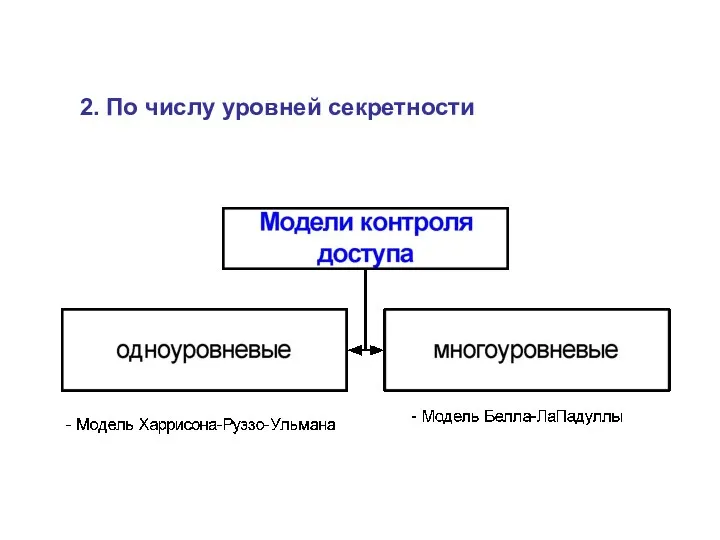

- 8. 2. По числу уровней секретности

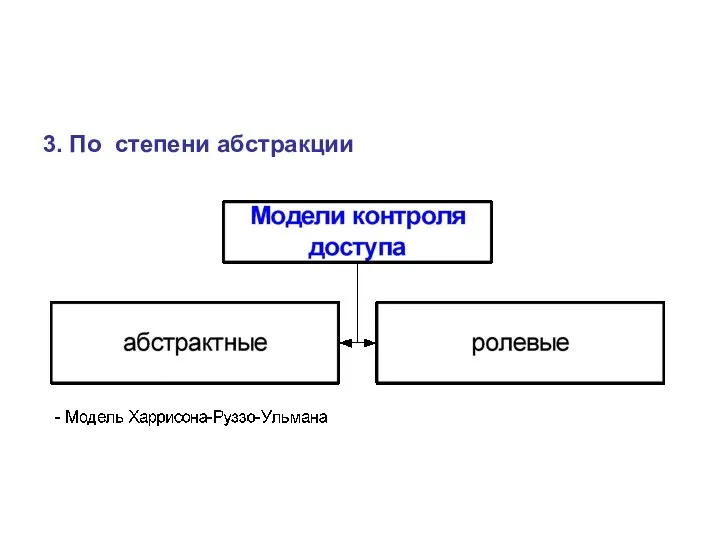

- 9. 3. По степени абстракции

- 10. Модель Харрисона-Руззо-Ульмана (1971 г.) Разработана в виде матрицы доступа и правил ее преобразования, описывающей права доступа

- 11. Матрица доступа

- 12. Переходы состояний матрицы выполняются по следующим 6 командам: 1. Добавление права субъекту 2. Лишение права субъекта

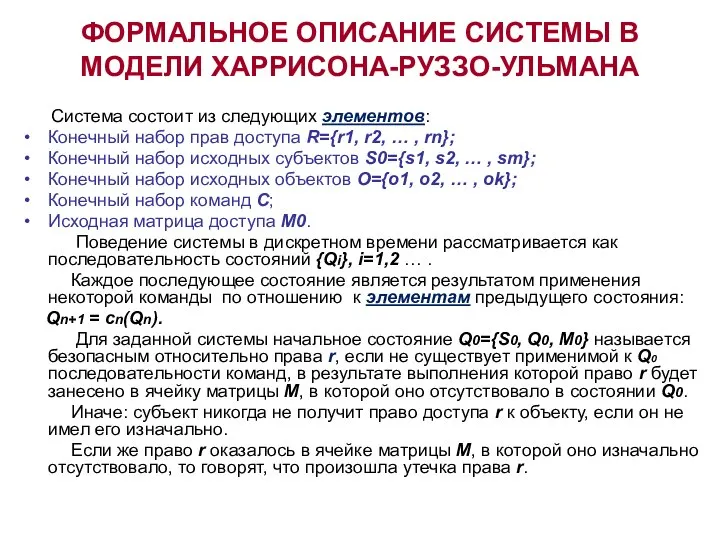

- 13. ФОРМАЛЬНОЕ ОПИСАНИЕ СИСТЕМЫ В МОДЕЛИ ХАРРИСОНА-РУЗЗО-УЛЬМАНА Система состоит из следующих элементов: Конечный набор прав доступа R={r1,

- 14. МОДЕЛЬ БЕЛЛА-ЛА ПАДУЛЛЫ Предложена в 1975 году для формализации механизмов мандатного управления доступом. В модели Белла-ЛаПадуллы

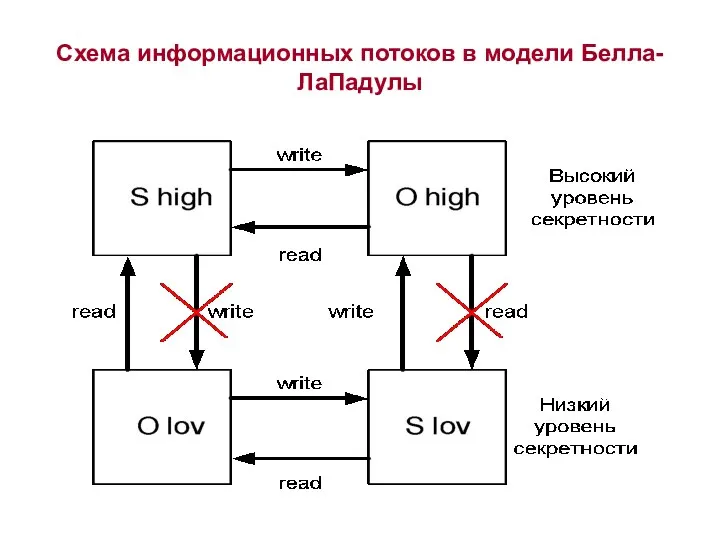

- 15. Схема информационных потоков в модели Белла-ЛаПадулы

- 16. МОДЕЛЬ БИБА Разработана в 1977 году как модификация модели Белла-ЛаПадулы, ориентированная на обеспечение целостности данных. Базовые

- 18. Скачать презентацию

Рекомендации_по_созданию_презентации

Рекомендации_по_созданию_презентации Введение в информационную безопасность. Основы защиты информации

Введение в информационную безопасность. Основы защиты информации Роль информационных технологий в сфере дополнительного образования и их воспитательное значение

Роль информационных технологий в сфере дополнительного образования и их воспитательное значение Программа CD Burner XP

Программа CD Burner XP Концепт непрерывного мира в игровой разработке

Концепт непрерывного мира в игровой разработке Microsoft Office. Краткая характеристика изученных программ

Microsoft Office. Краткая характеристика изученных программ Яндекс.Медицина

Яндекс.Медицина Лекция 5

Лекция 5 Безопасность в интернете

Безопасность в интернете Внедрение дополнительного кода в исполняемый файл

Внедрение дополнительного кода в исполняемый файл Решение задачи о ферзях. Проект С++

Решение задачи о ферзях. Проект С++ Программирование в Lazarus. Массивы

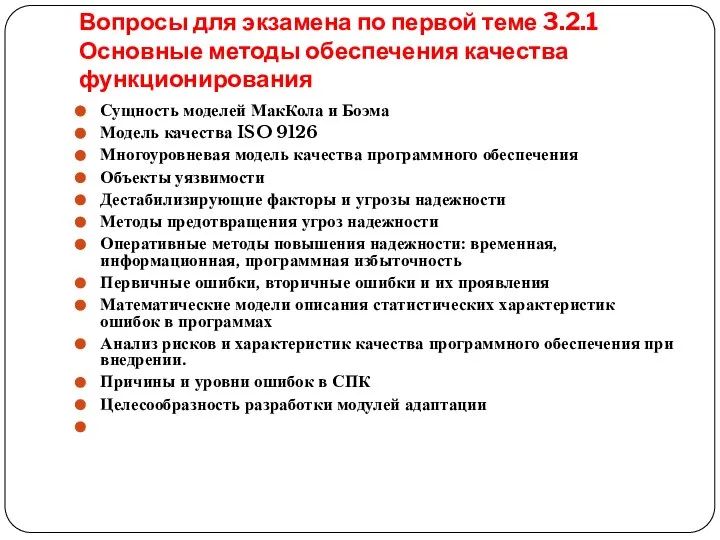

Программирование в Lazarus. Массивы Основные методы обеспечения качества функционирования

Основные методы обеспечения качества функционирования Компьютер для чайников

Компьютер для чайников Информационная система по учету и контролю технического состояния производственных объектов

Информационная система по учету и контролю технического состояния производственных объектов Системы счисления. Кодирование информации

Системы счисления. Кодирование информации Сообщение Блюпринтов. Лекция 8

Сообщение Блюпринтов. Лекция 8 Базы данных. Access 2007. Макросы

Базы данных. Access 2007. Макросы Что, где, когда, Игра по информатике

Что, где, когда, Игра по информатике Реляционная модель данных и основы языка SQL. Семинар 1

Реляционная модель данных и основы языка SQL. Семинар 1 10 способов увеличения быстродействия компьютера

10 способов увеличения быстродействия компьютера Обучение по продукту. Онлайн-кассы

Обучение по продукту. Онлайн-кассы Развитие сайта. Представление

Развитие сайта. Представление Интерфейс пользователя e-Навигации в среде смешанной реальности на судне

Интерфейс пользователя e-Навигации в среде смешанной реальности на судне Анализ интернет-сайтов

Анализ интернет-сайтов ФРИИ: cтартап за неделю

ФРИИ: cтартап за неделю Условия if/elif/else

Условия if/elif/else C de Dosya İşlemler

C de Dosya İşlemler