Отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования. (Лекция 2)

Содержание

- 2. Учебные вопросы: Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования ГОСТ Р

- 3. В рамках данной лекции будет проведен обзор существующей отечественной и зарубежной нормативной правовой базы в области

- 4. Нормативную правовую базу, в области информационной безопасности сетей и сетевого оборудования можно разделить на : –

- 5. – стандарты СССР (ГОСТ, ГОСТ В), не отменённые на настоящий момент; – рекомендации сектора стандартизации электросвязи

- 6. Следует отметить, что в Российской Федерации отсутствуют государственные стандарты, которые регламентировали бы напрямую вопросы информационной безопасности

- 7. Среди ведомственных нормативных требований к ТКО следует, прежде всего, выделить требования ФСБ России и ФСТЭК России.

- 8. Для большинства маршрутизаторов и коммутаторов Cisco, сертифицированных ФСТЭК России по требованиям к межсетевым экранам, имеющийся в

- 9. В связи с отсутствием в ФСТЭК России специализированных требований к ТКО, существует практика сертификации отдельных моделей

- 10. Кроме того, в ФСТЭК России существует практика сертификации ТКО на соответствие требованиям технических условий (например –

- 11. Также, необходимо выделить Руководящий документ Гостехкомиссии России Защита от несанкционированного доступа к информации Часть 1. Программное

- 12. Далее будет проведён анализ нормативных документов различных организаций и ведомств, регламентирующих вопросы информационной безопасности сетей связи.

- 13. Кроме того, проводился поиск мер, направленных на повышение уровня защищённости ТКО, включая требования к создаваемым образцам

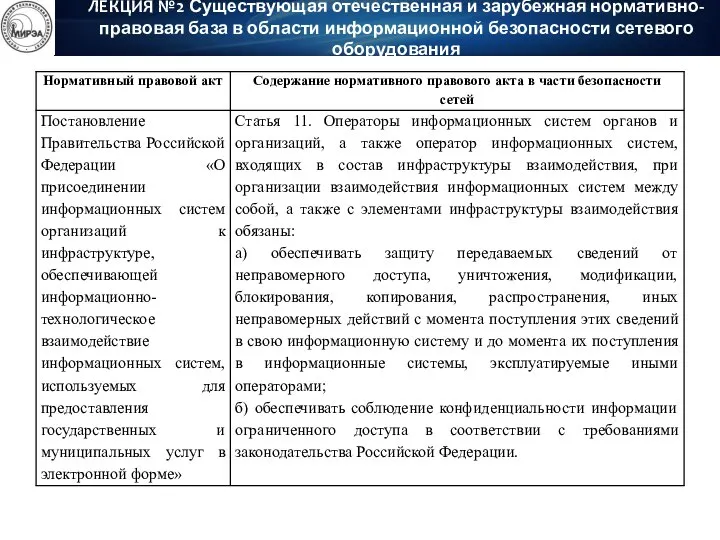

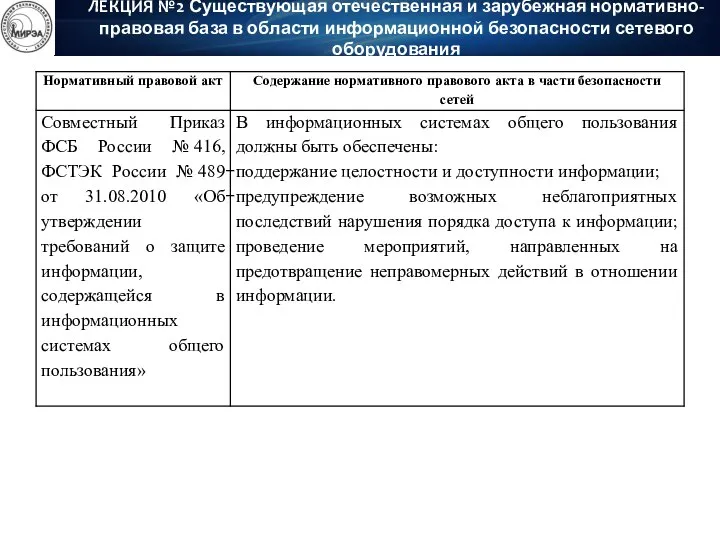

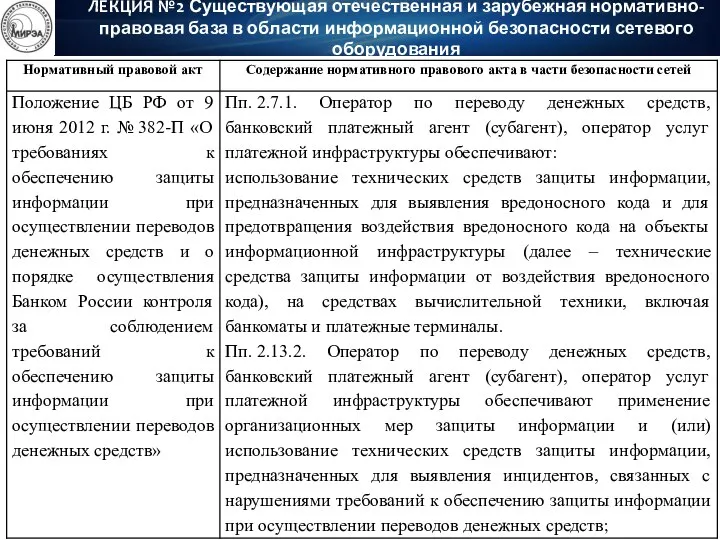

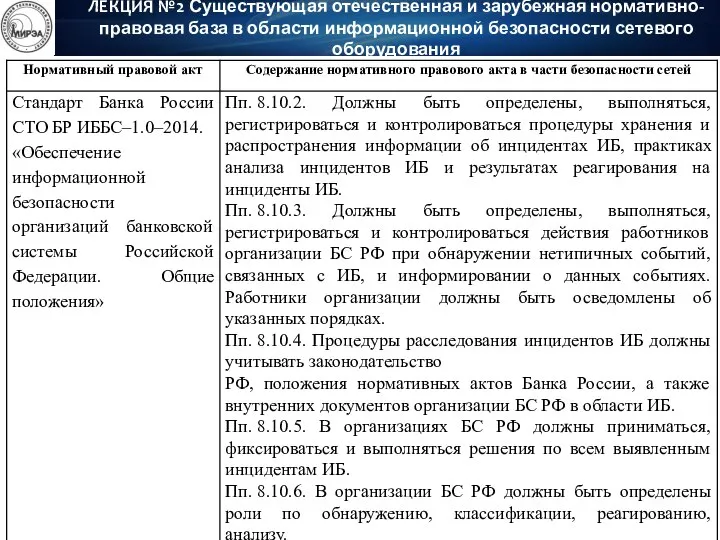

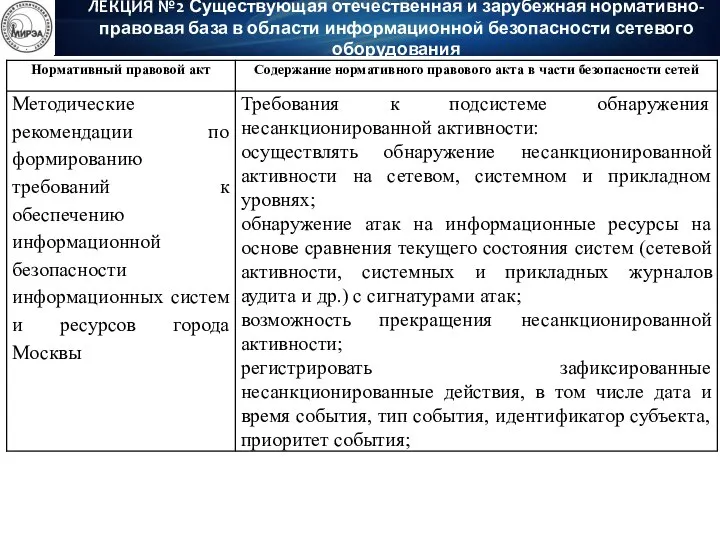

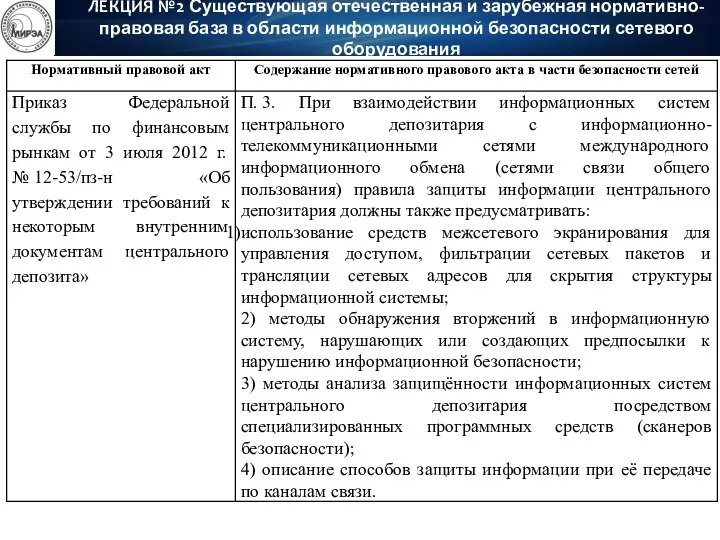

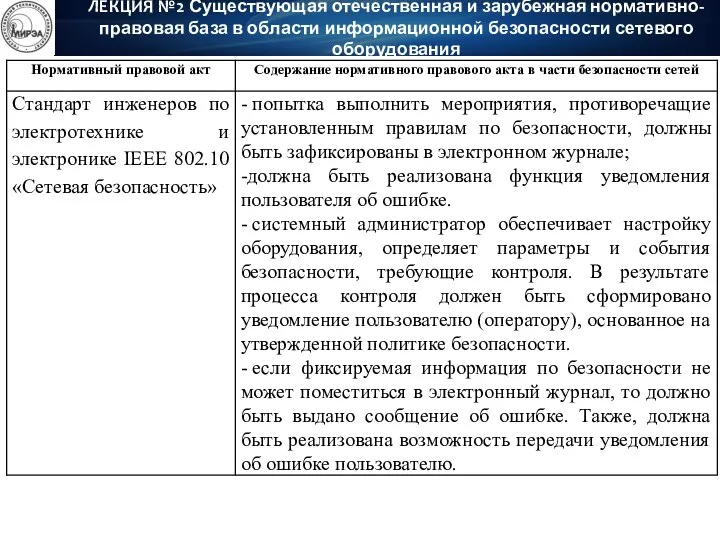

- 14. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

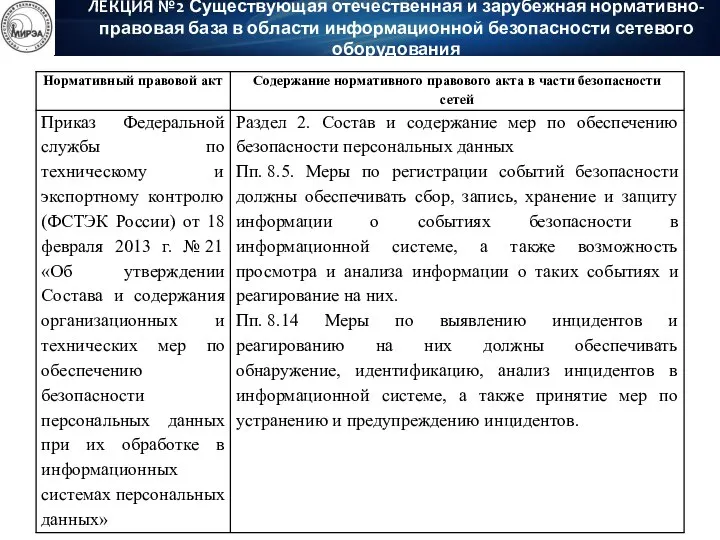

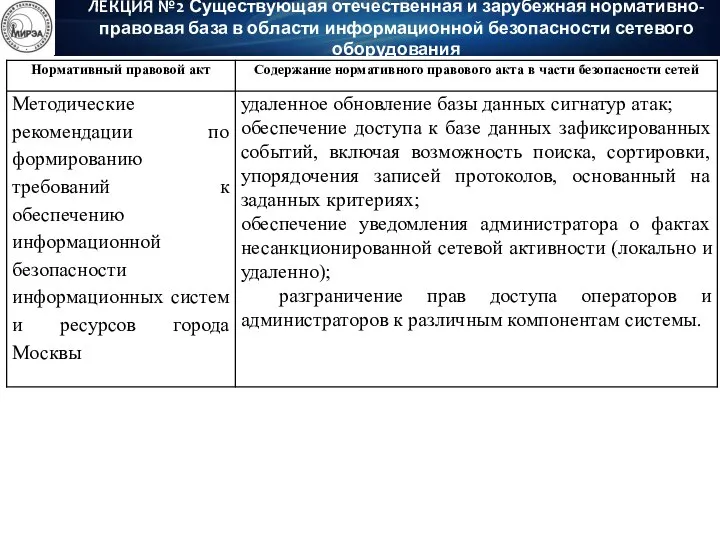

- 15. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

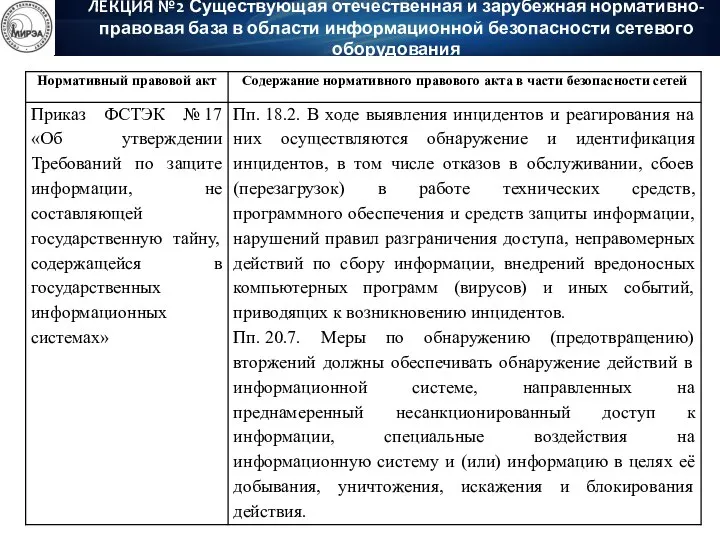

- 16. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

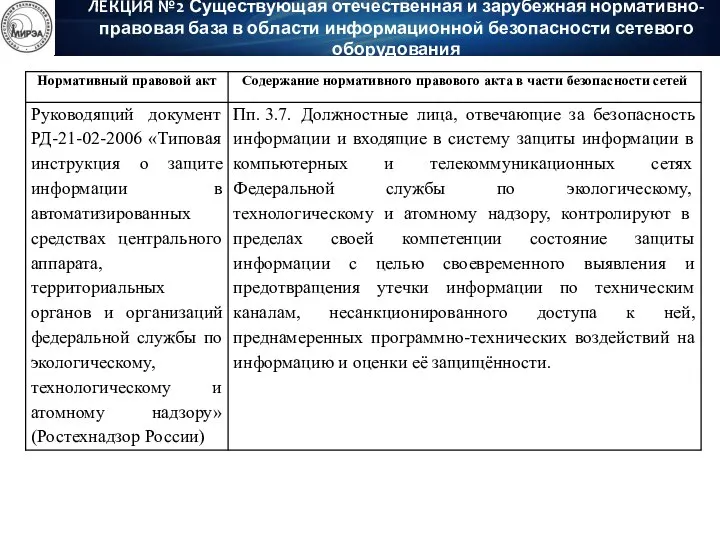

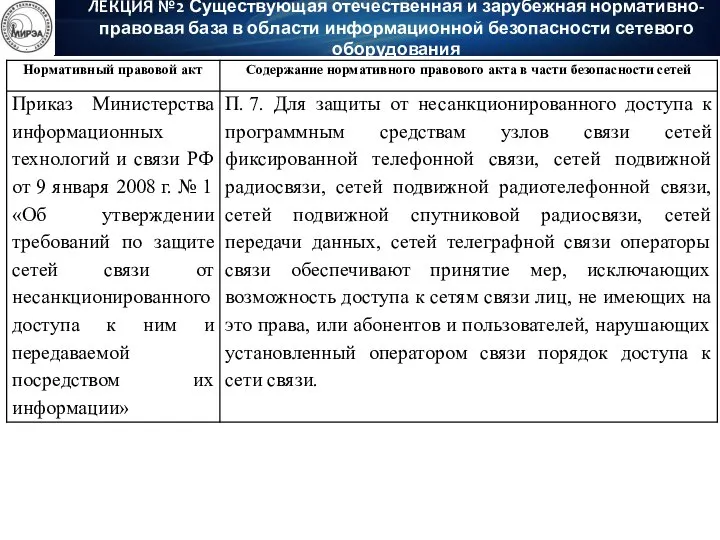

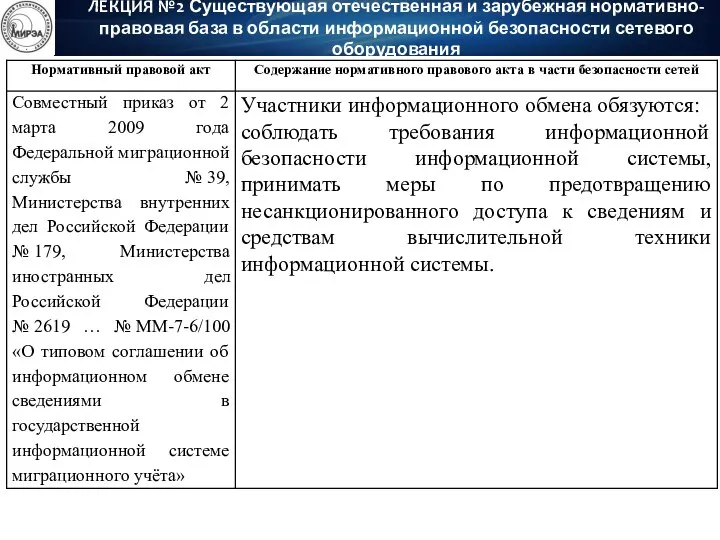

- 17. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

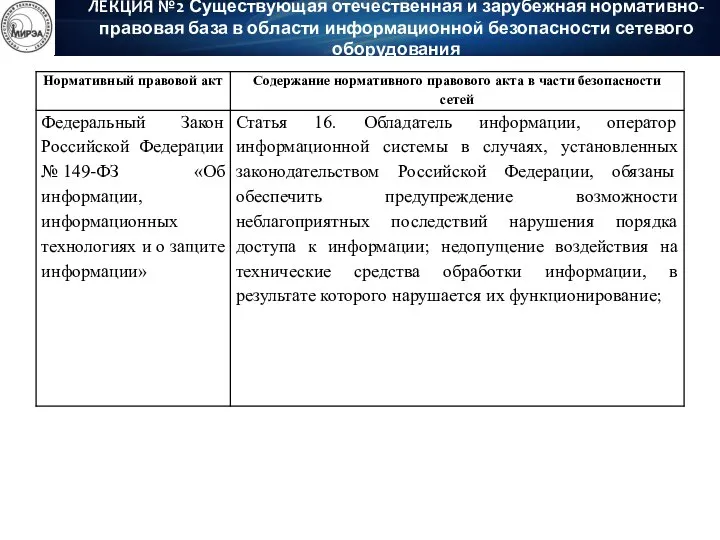

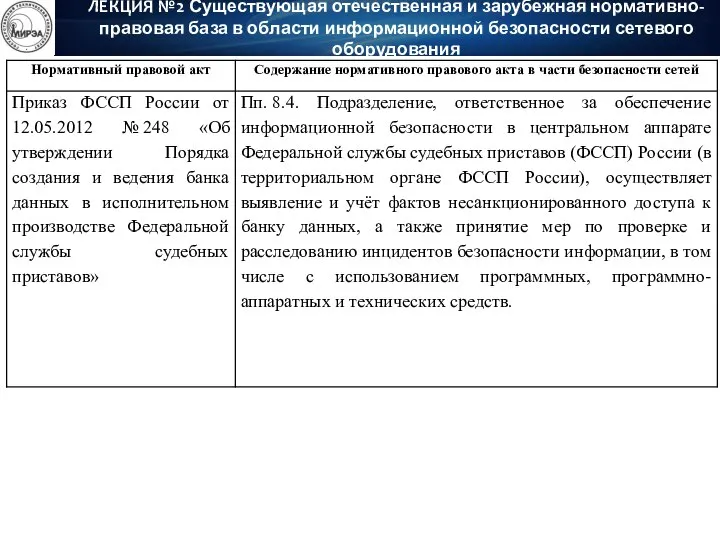

- 18. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

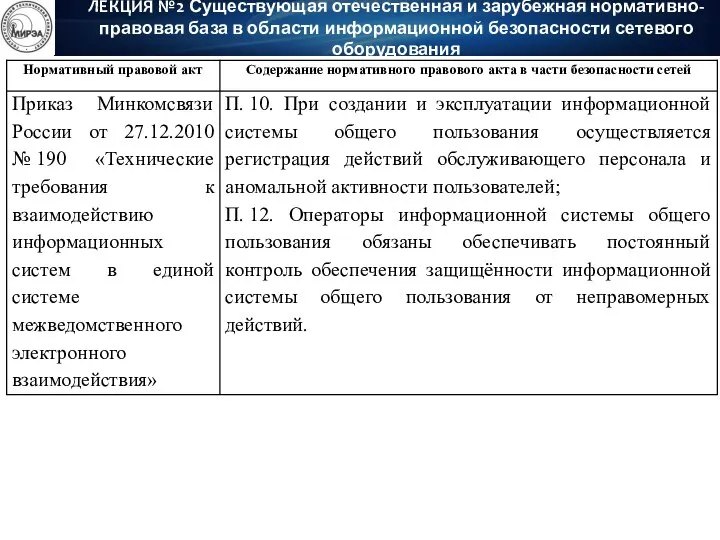

- 19. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 20. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

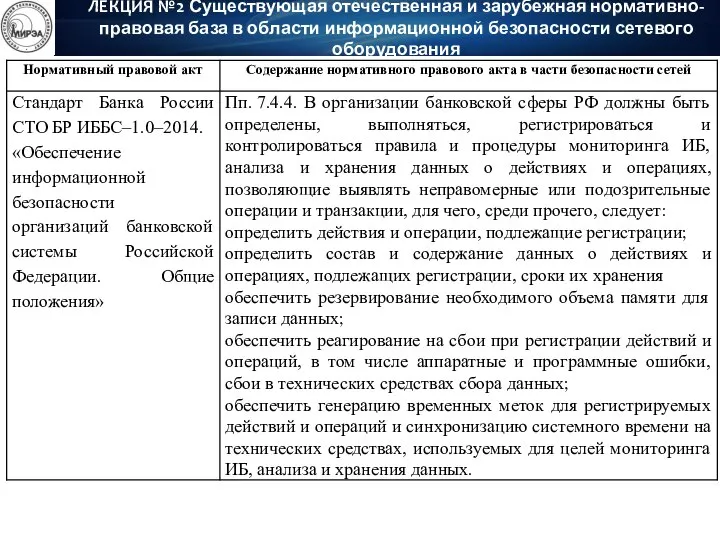

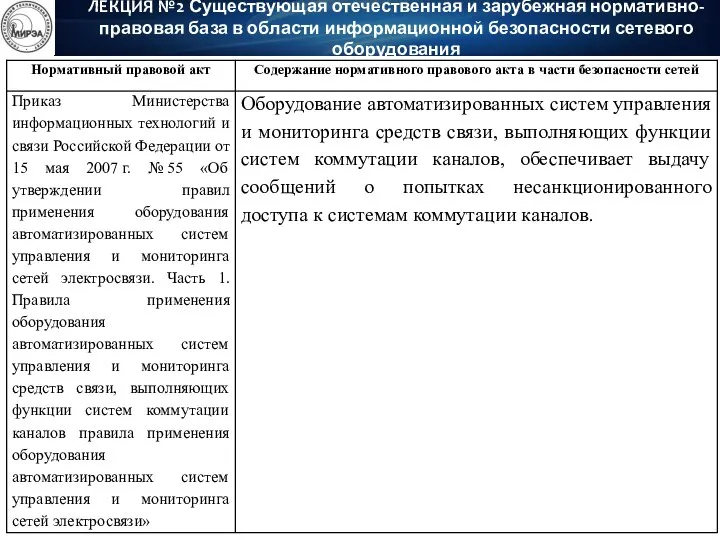

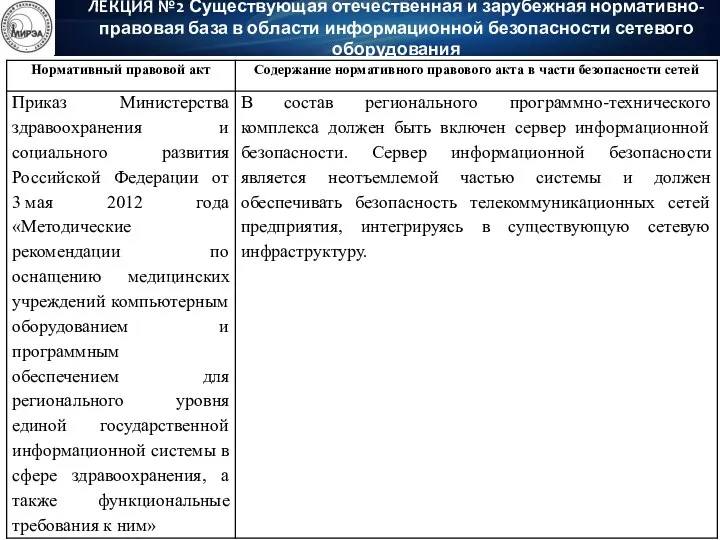

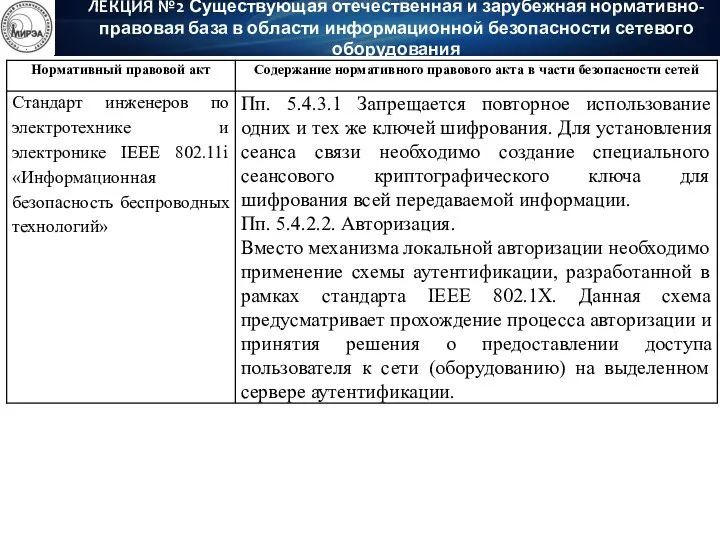

- 21. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

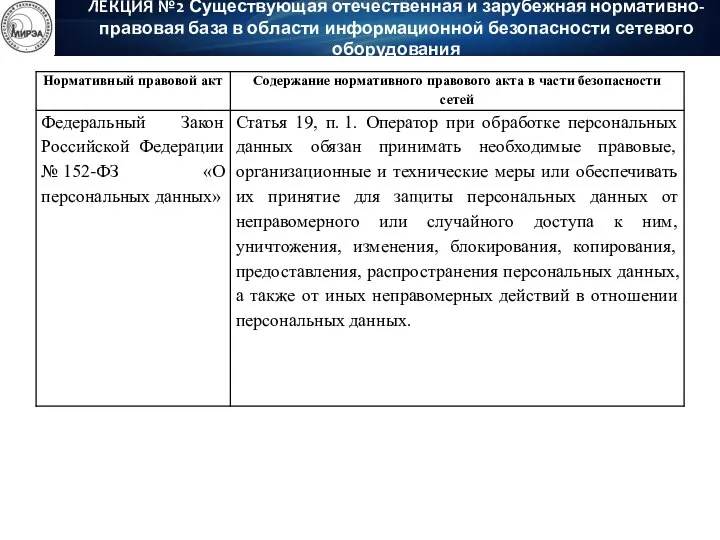

- 22. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 23. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 24. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 25. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

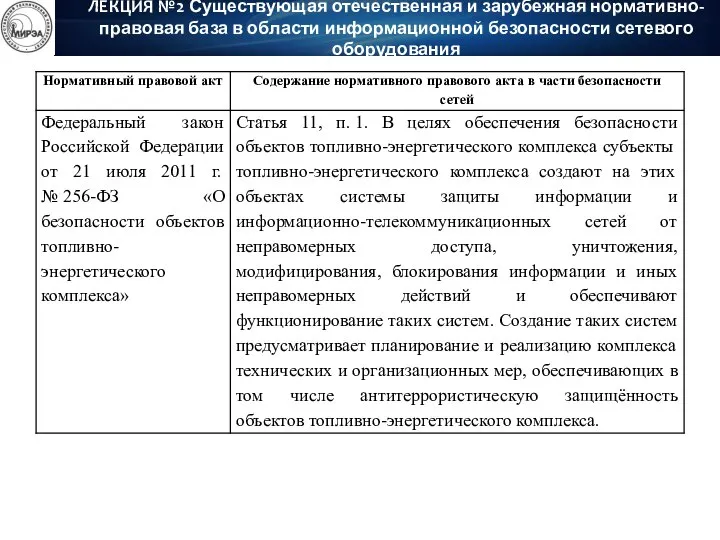

- 26. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 27. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

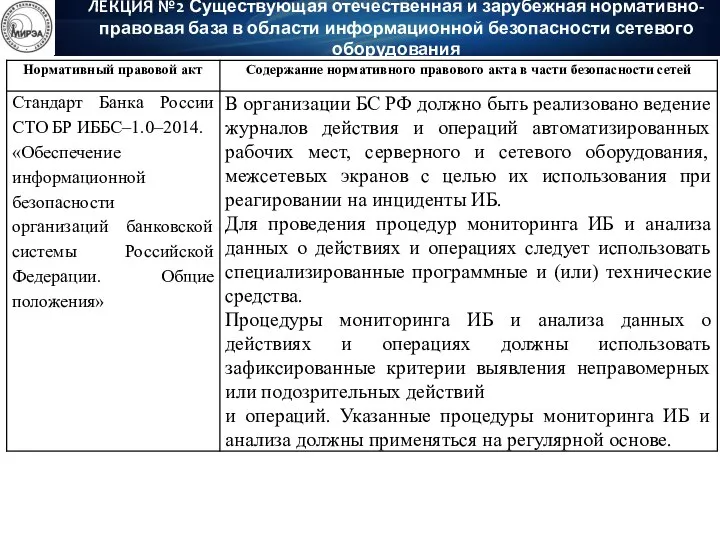

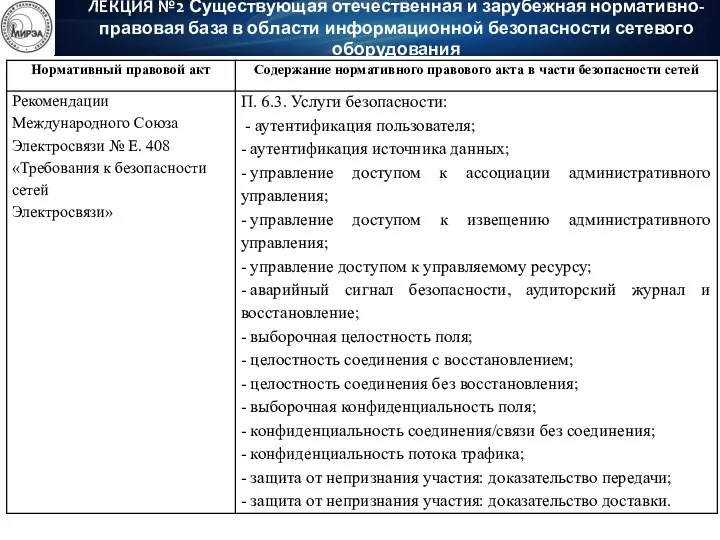

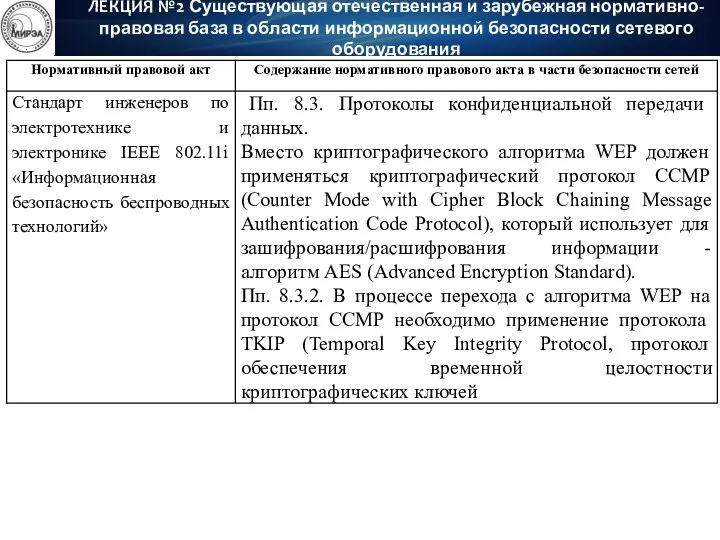

- 28. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 29. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 30. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 31. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 32. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 33. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 34. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

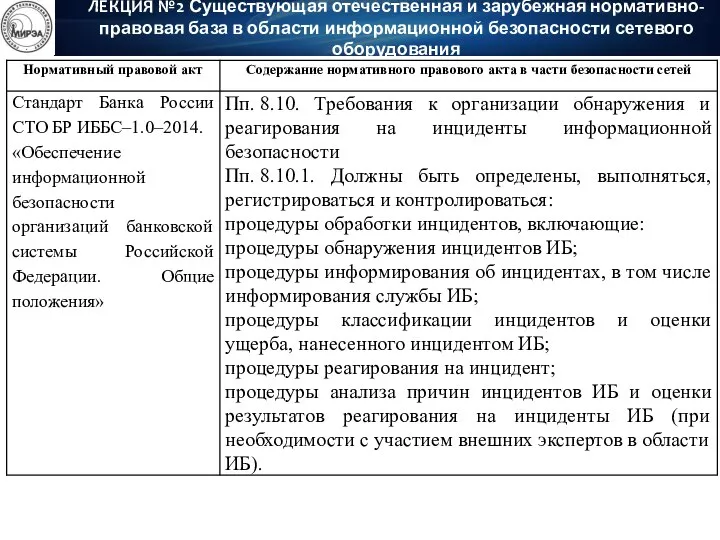

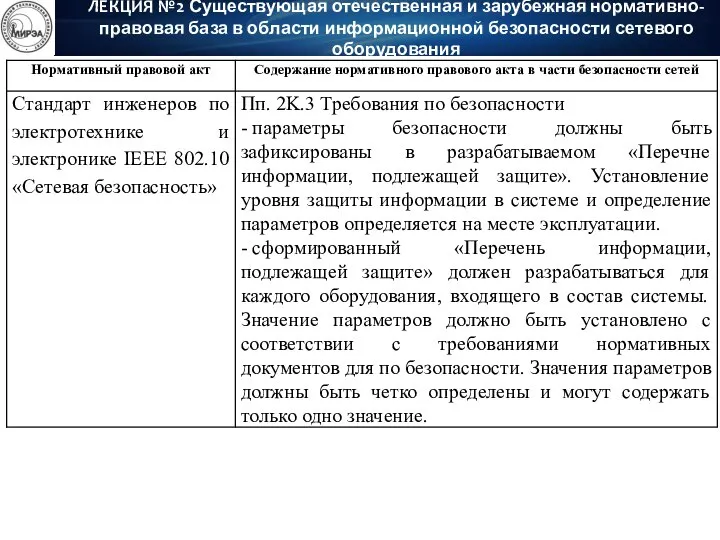

- 35. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 36. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 37. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 38. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 39. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 40. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 41. Следует подробнее остановиться на анализе упомянутого выше ГОСТ Р 50739-95 «Защита от несанкционированного доступа к информации.

- 42. В ГОСТ Р 50739-95 можно выделить следующие группы требований по защите информации, применимые для современных образцов

- 43. 1.1. Для реализации дискретизационного принципа контроля доступа (комплекс средств защиты) КСЗ должен контролировать доступ именованных субъектов

- 44. 1.3. Право изменять правила разграничения доступа (ПРД) должно быть предоставлено выделенным субъектам (например, администрации, службе безопасности).

- 45. 1.6. Cубъект осуществляет запись в объект, если классификационный уровень субъекта в иерархической классификации не больше, чем

- 46. Требования к системе учёта, предусматривающие поддержку регистрации событий, имеющих отношение к информационной безопасности; 2.1. КСЗ должен

- 47. Для каждого из этих событий должна быть зарегистрирована следующая информация: - дата и время; - субъект,

- 48. 3. Требования к гарантиям, определяющие наличие программных и аппаратных механизмов обеспечивающих выполнение требований к системам разграничения

- 49. 3.2. Процедуры восстановления после сбоев и отказов оборудования должны обеспечивать полное восстановление свойств КСЗ. 3.4. В

- 50. На основе указанных выше документов разрабатывается типовая инструкция по эксплуатации телекоммуникационного оборудования, в которую, обычно, входят

- 51. - общие требования к ТКО и системе управления ТКО (СУ ТКО) – определяющие состав программно-аппаратных средств,

- 52. - требования по размещению ТКО и СУ ТКО – определяющие основные условия и особенности монтажа и

- 53. - требования по защите каналов удаленного управления ТКО – определяющие необходимость использования для защиты канала управления

- 54. - организационно-технические требования – определяющие порядок допуска оборудования к эксплуатации, регламенты осуществления проверок целостности ПО, порядок

- 56. Скачать презентацию

Презентация на защиту проекта

Презентация на защиту проекта 6-1-1-objekty-okruzhajushhego-mira

6-1-1-objekty-okruzhajushhego-mira Referense news

Referense news История развития вычислительной техники

История развития вычислительной техники Справочно-правовые системы

Справочно-правовые системы Экстремальные задачи на графах

Экстремальные задачи на графах Локальньiе вьiчислительньiе сети. 2-курс, занятие 14

Локальньiе вьiчислительньiе сети. 2-курс, занятие 14 Размеры, размерные стили

Размеры, размерные стили Образование на основе онлайновых социальных сетей

Образование на основе онлайновых социальных сетей Новое поступление книг для факультета СПО в ЭБС

Новое поступление книг для факультета СПО в ЭБС IТ Образование для специалистов всех уровней!

IТ Образование для специалистов всех уровней! Языки программирования и структуры данных

Языки программирования и структуры данных Маски выделения. Photoshop

Маски выделения. Photoshop Электронная почта

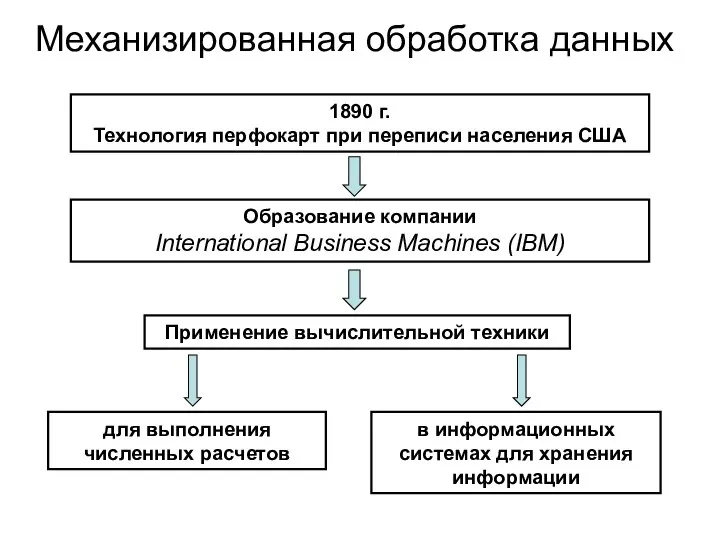

Электронная почта Механизированная обработка данных

Механизированная обработка данных Программа Tweakmaster

Программа Tweakmaster МО СО

МО СО Исследование эффектов анимации

Исследование эффектов анимации Основы современных операционных систем. Лекция 13

Основы современных операционных систем. Лекция 13 Исполнитель Робот

Исполнитель Робот Компьютерные программы

Компьютерные программы Графический редактор Paint. Рисуем нарцисс

Графический редактор Paint. Рисуем нарцисс Теоретические основы компьютерной безопасности. Лекция №9. Международный стандарт COBIT

Теоретические основы компьютерной безопасности. Лекция №9. Международный стандарт COBIT Prezentatsia_Excel

Prezentatsia_Excel Базы Данных Поляков

Базы Данных Поляков Презентация на тему Принципы работы вычислительной техники

Презентация на тему Принципы работы вычислительной техники  Компьютерные объекты. Файлы и папки

Компьютерные объекты. Файлы и папки 18_HTML5__

18_HTML5__