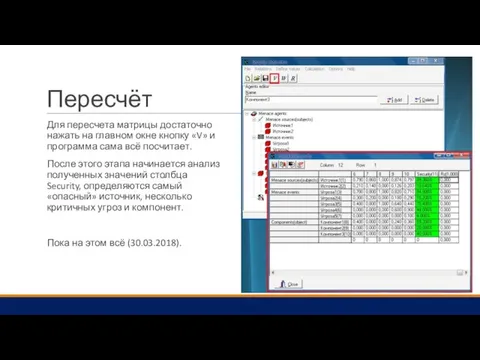

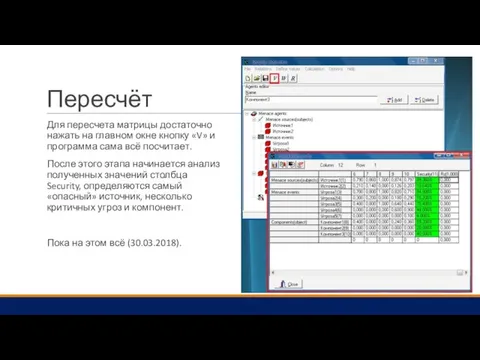

Слайд 2Пересчёт

Для пересчета матрицы достаточно нажать на главном окне кнопку «V» и программа

сама всё посчитает.

После этого этапа начинается анализ полученных значений столбца Security, определяются самый «опасный» источник, несколько критичных угроз и компонент.

Пока на этом всё (30.03.2018).

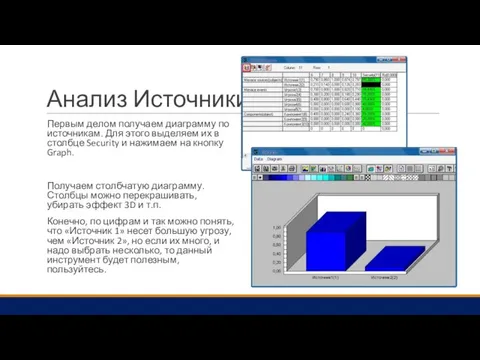

Слайд 3Анализ Источники

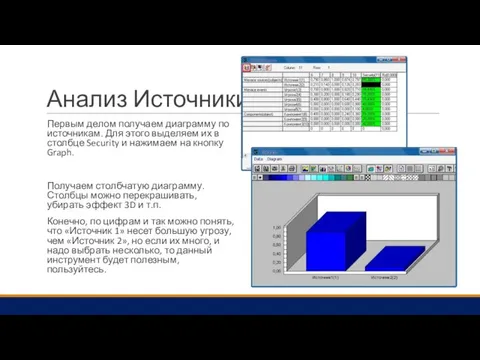

Первым делом получаем диаграмму по источникам. Для этого выделяем их в

столбце Security и нажимаем на кнопку Graph.

Получаем столбчатую диаграмму. Столбцы можно перекрашивать, убирать эффект 3D и т.п.

Конечно, по цифрам и так можно понять, что «Источник 1» несет большую угрозу, чем «Источник 2», но если их много, и надо выбрать несколько, то данный инструмент будет полезным, пользуйтесь.

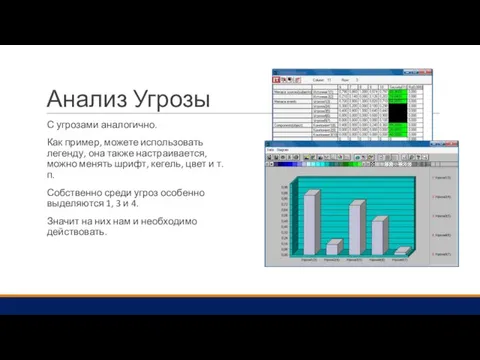

Слайд 4Анализ Угрозы

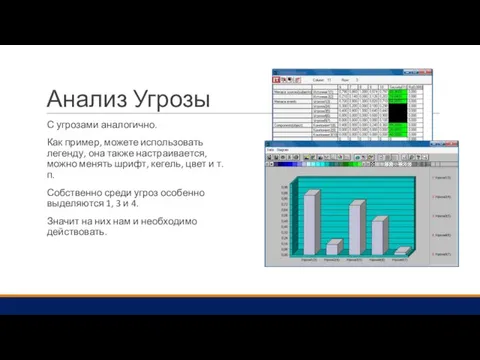

С угрозами аналогично.

Как пример, можете использовать легенду, она также настраивается, можно

менять шрифт, кегель, цвет и т.п.

Собственно среди угроз особенно выделяются 1, 3 и 4.

Значит на них нам и необходимо действовать.

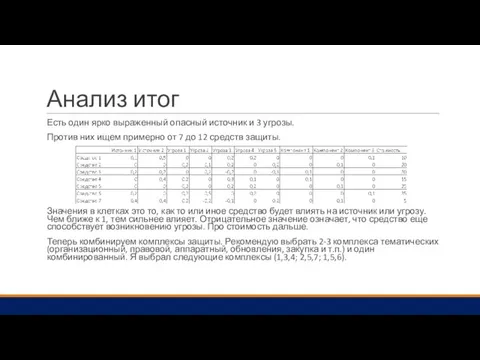

Слайд 5Анализ итог

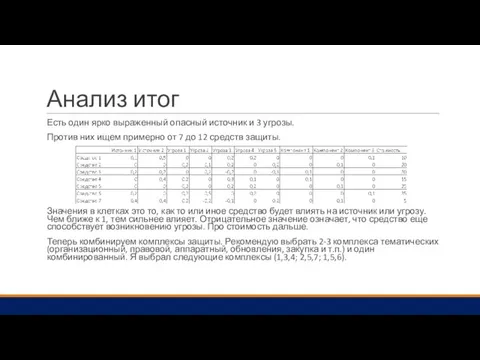

Есть один ярко выраженный опасный источник и 3 угрозы.

Против них ищем

примерно от 7 до 12 средств защиты.

Значения в клетках это то, как то или иное средство будет влиять на источник или угрозу. Чем ближе к 1, тем сильнее влияет. Отрицательное значение означает, что средство еще способствует возникновению угрозы. Про стоимость дальше.

Теперь комбинируем комплексы защиты. Рекомендую выбрать 2-3 комплекса тематических (организационный, правовой, аппаратный, обновления, закупка и т.п.) и один комбинированный. Я выбрал следующие комплексы (1,3,4; 2,5,7; 1,5,6).

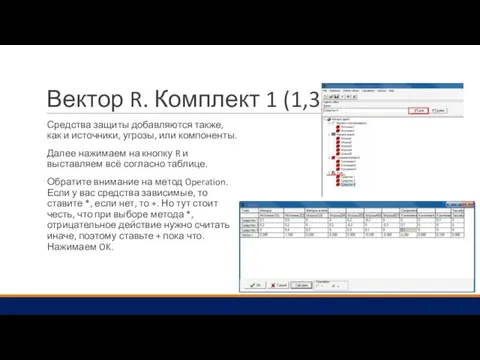

Слайд 6Вектор R. Комплект 1 (1,3,4)

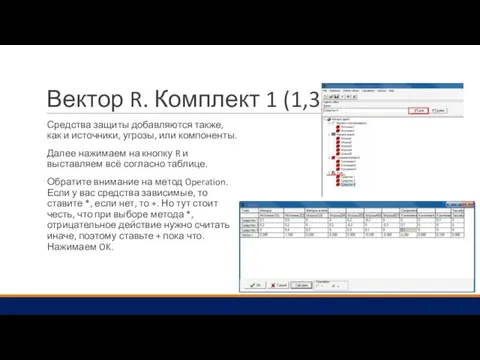

Средства защиты добавляются также, как и источники, угрозы,

или компоненты.

Далее нажимаем на кнопку R и выставляем всё согласно таблице.

Обратите внимание на метод Operation. Если у вас средства зависимые, то ставите *, если нет, то +. Но тут стоит честь, что при выборе метода *, отрицательное действие нужно считать иначе, поэтому ставьте + пока что. Нажимаем OK.

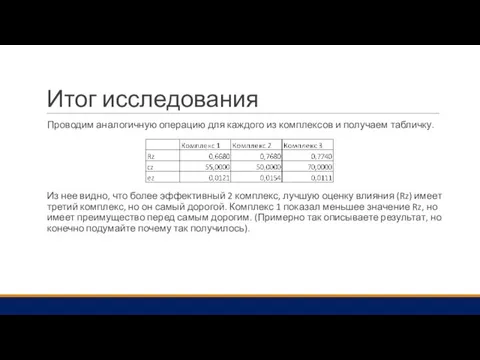

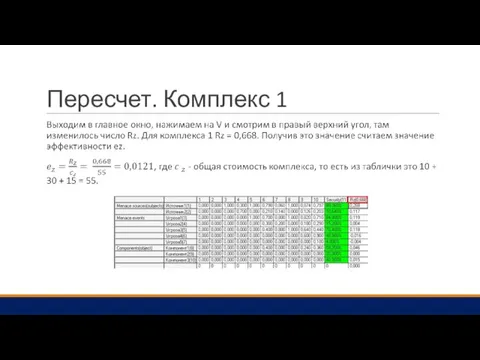

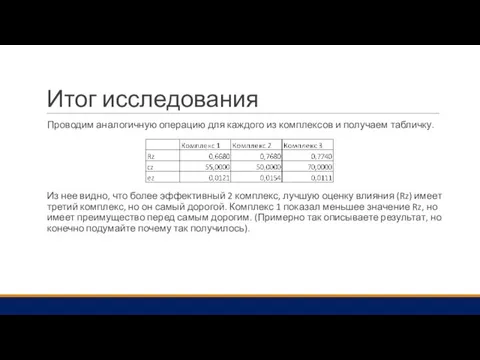

Слайд 8Итог исследования

Проводим аналогичную операцию для каждого из комплексов и получаем табличку.

Из нее

видно, что более эффективный 2 комплекс, лучшую оценку влияния (Rz) имеет третий комплекс, но он самый дорогой. Комплекс 1 показал меньшее значение Rz, но имеет преимущество перед самым дорогим. (Примерно так описываете результат, но конечно подумайте почему так получилось).

Слайд 9Отрицательное влияние средств защиты

Описываете то, что может произойти при внедрении каких-то средств

защиты. Например усложнили политику паролей – пользователи перестали их запоминать – начали писать на бумажке – эту бумажку подсмотрел сотрудник другого отдела и передал информацию Вывод: необходимо еще потратить время на обучение сотрудников.

Или перешли на биометрическую пропускную систему – начали собирать больше информации о сотрудниках – охранная организация расторгла контракт и охранник слил базу себе на флэшку. Вывод: надо еще потратить деньги и время, чтобы грамотно настроить доступ к БД системы контроля и управления доступом.

Как добавить Центр Avon на карту

Как добавить Центр Avon на карту Проблема развития виртуального предпринимательства в РФ

Проблема развития виртуального предпринимательства в РФ Ошибки по seo

Ошибки по seo Классы в C#

Классы в C# Задание к семинару по информатике

Задание к семинару по информатике Для чего мы делаем презентации?

Для чего мы делаем презентации? Игра Taxi-Money

Игра Taxi-Money Bakshaev

Bakshaev Виртуальный читальный зал РГБ и научный on-line ресурс ИВИС (сервис East View)

Виртуальный читальный зал РГБ и научный on-line ресурс ИВИС (сервис East View) Глава 2. Компьютер как универсальное устройство для работы с информацией. Тема 2.1. Основные компоненты компьютера и их функции

Глава 2. Компьютер как универсальное устройство для работы с информацией. Тема 2.1. Основные компоненты компьютера и их функции Страдания от кибермании

Страдания от кибермании Компьютерно-опосредованный дискурс

Компьютерно-опосредованный дискурс Компьютерные вирусы и антивирусные программы. Типы компьютерных вирусов

Компьютерные вирусы и антивирусные программы. Типы компьютерных вирусов Система дистанционного обучения Мoodle. Возможности администрирования

Система дистанционного обучения Мoodle. Возможности администрирования Информационные модели управления объектами

Информационные модели управления объектами Linux now and forever

Linux now and forever Основы логики (упражнения)

Основы логики (упражнения) Технология мультимедиа. Создание мультимедийной открытки к 9 Мая

Технология мультимедиа. Создание мультимедийной открытки к 9 Мая Шифры

Шифры Информация и её свойства. Информация и информационные процессы

Информация и её свойства. Информация и информационные процессы Розробка алгоритмів методом покрокової деталізації

Розробка алгоритмів методом покрокової деталізації Платформа 1С:Предприятие как средство разработки бизнес-приложений

Платформа 1С:Предприятие как средство разработки бизнес-приложений Структуры данных и их хранение. (Тема 9)

Структуры данных и их хранение. (Тема 9) Формализмы как средство представления знаний

Формализмы как средство представления знаний Графики, таблицы, диаграммы

Графики, таблицы, диаграммы Палитры цветов в системах цветопередачи RGB, CMYK и HSB

Палитры цветов в системах цветопередачи RGB, CMYK и HSB ADDитивные технологии

ADDитивные технологии Физминутка с роботами

Физминутка с роботами