Содержание

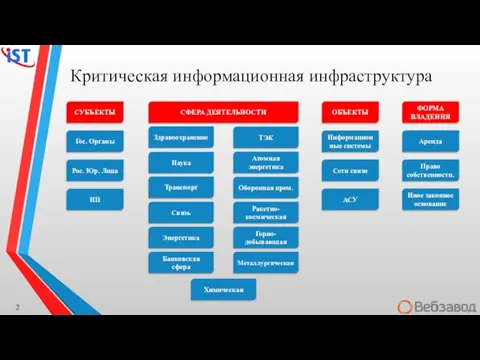

- 2. Критическая информационная инфраструктура СУБЪЕКТЫ ФОРМА ВЛАДЕНИЯ Гос. Органы Рос. Юр. Лица ИП Аренда Иное законное основание

- 3. Защита КИИ, 7 непростых шагов

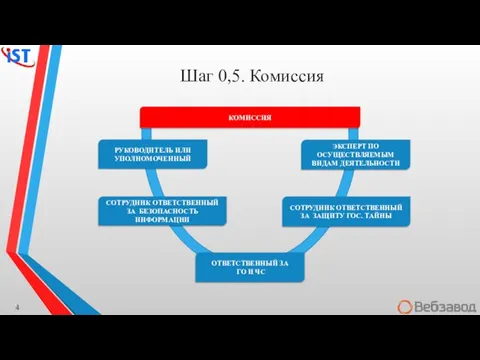

- 4. Шаг 0,5. Комиссия СОТРУДНИК ОТВЕТСТВЕННЫЙ ЗА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ КОМИССИЯ СОТРУДНИК ОТВЕТСТВЕННЫЙ ЗА ЗАЩИТУ ГОС. ТАЙНЫ РУКОВОДИТЕЛЬ

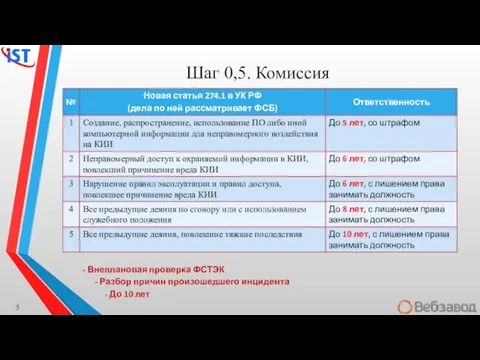

- 5. Шаг 0,5. Комиссия - Внеплановая проверка ФСТЭК - Разбор причин произошедшего инцидента - До 10 лет

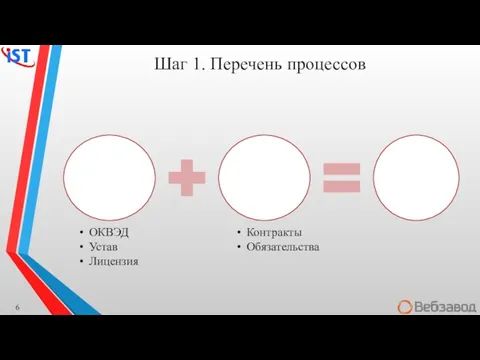

- 6. Шаг 1. Перечень процессов ОКВЭД Устав Лицензия Контракты Обязательства

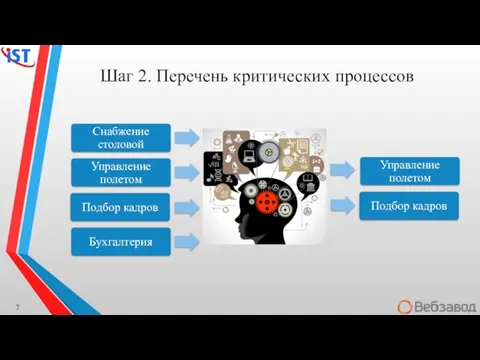

- 7. Шаг 2. Перечень критических процессов

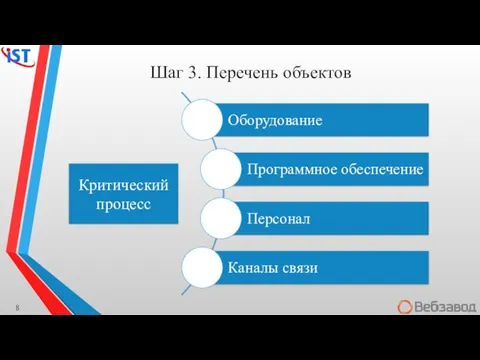

- 8. Шаг 3. Перечень объектов Критический процесс

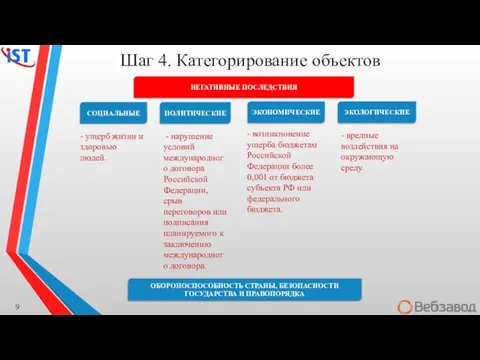

- 9. Шаг 4. Категорирование объектов НЕГАТИВНЫЕ ПОСЛЕДСТВИЯ СОЦИАЛЬНЫЕ ПОЛИТИЧЕСКИЕ ЭКОНОМИЧЕСКИЕ ЭКОЛОГИЧЕСКИЕ ОБОРОНОСПОСОБНОСТЬ СТРАНЫ, БЕЗОПАСНОСТИ ГОСУДАРСТВА И ПРАВОПОРЯДКА

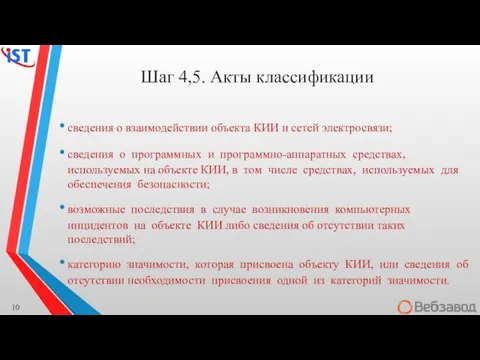

- 10. Шаг 4,5. Акты классификации сведения о взаимодействии объекта КИИ и сетей электросвязи; сведения о программных и

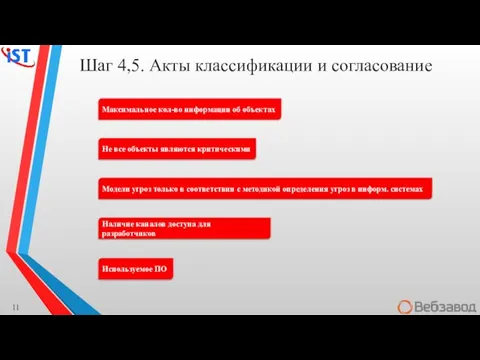

- 11. Шаг 4,5. Акты классификации и согласование Не все объекты являются критическими Модели угроз только в соответствии

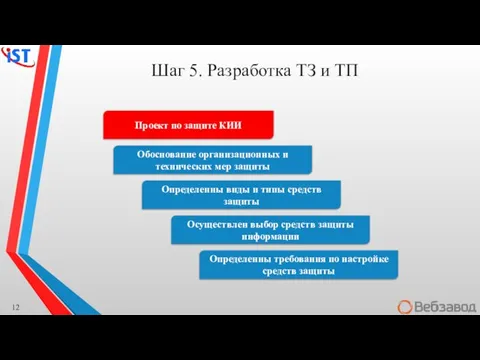

- 12. Шаг 5. Разработка ТЗ и ТП Проект по защите КИИ Обоснование организационных и технических мер защиты

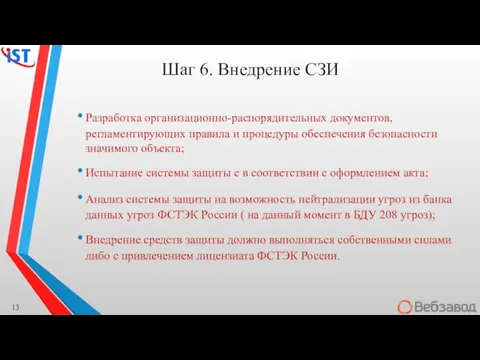

- 13. Шаг 6. Внедрение СЗИ Разработка организационно-распорядительных документов, регламентирующих правила и процедуры обеспечения безопасности значимого объекта; Испытание

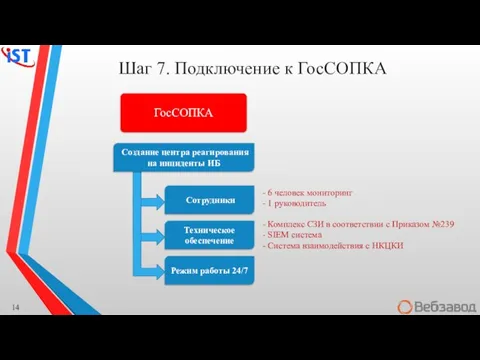

- 14. Шаг 7. Подключение к ГосСОПКА Сотрудники Техническое обеспечение Режим работы 24/7 Создание центра реагирования на инциденты

- 15. Шаг 7,5. Подключение к ГосСОПКА Аутсорсинг.

- 16. У меня нет значимых объектов КИИ, меня это не касается? Отсутствие категории значимости нужно доказать. Если

- 17. Если сидеть тихо – можно не выполнять требования? Для оценки безопасности КИИ регулятор имеет право установить

- 18. Подведомственным и дочерним ждать команду сверху? Ждать команду сверху не надо. Выполнять требования 187-ФЗ необходимо уже

- 19. У нас есть черная коробочка от ФСБ, мы уже все сделали? Нет, черная коробочка – это

- 21. Скачать презентацию

Задания

Задания Понятие информационной безопасности

Понятие информационной безопасности Машинный перевод

Машинный перевод Программирование циклов

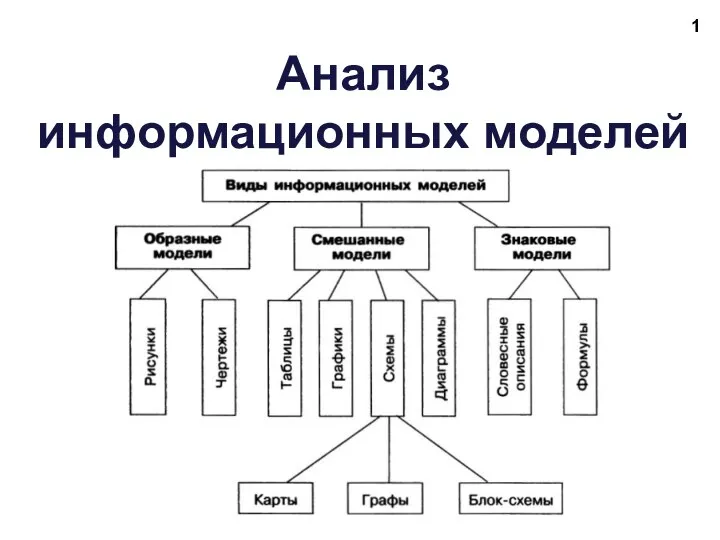

Программирование циклов Матрица смежности. Анализ информационных моделей

Матрица смежности. Анализ информационных моделей Секреты успешного видеоконтента

Секреты успешного видеоконтента Организация локальной сети в административном здании ООО декатлон г. Екатеринбурга

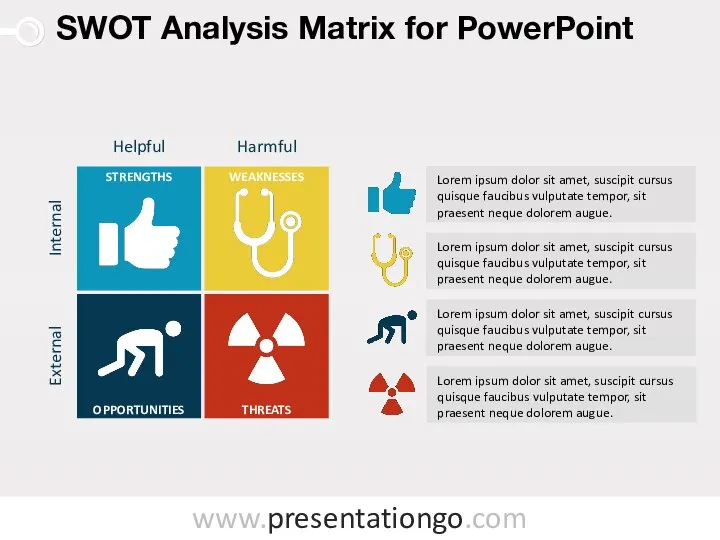

Организация локальной сети в административном здании ООО декатлон г. Екатеринбурга SWOT Analysis Matrix for PowerPoint

SWOT Analysis Matrix for PowerPoint Игра Лабиринт 4.4

Игра Лабиринт 4.4 Актуальные вопросы внедрения инновационных технологий при подготовке к написанию итогового сочинения

Актуальные вопросы внедрения инновационных технологий при подготовке к написанию итогового сочинения Анализ сайта Избирательной комиссии Ульяновской области

Анализ сайта Избирательной комиссии Ульяновской области Как защитить информацию

Как защитить информацию Геймдев студия Scientific Ways

Геймдев студия Scientific Ways ЯП. Приложения с базами данных

ЯП. Приложения с базами данных Защита персональных данных

Защита персональных данных Обучение по продукту. Онлайн-кассы

Обучение по продукту. Онлайн-кассы Массивы. Класс Array

Массивы. Класс Array Protei Service Builder

Protei Service Builder Инструмент для создания цветовых комбинаций на базе исходного изображения

Инструмент для создания цветовых комбинаций на базе исходного изображения Игра воображения

Игра воображения Проектирование и разработка web-приложений

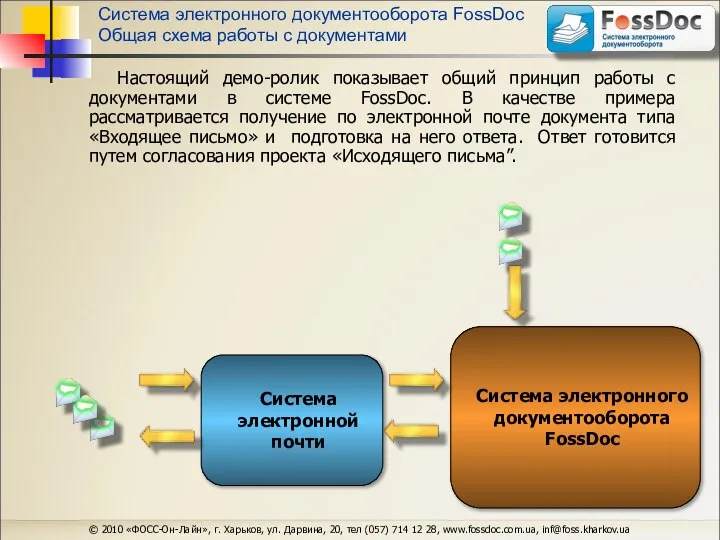

Проектирование и разработка web-приложений Система электронного документооборота FossDoc

Система электронного документооборота FossDoc Молодежь

Молодежь Хейтерство

Хейтерство Глобальная компьютерная сеть Интернета и её ресурсы

Глобальная компьютерная сеть Интернета и её ресурсы Программа Tinkercad и сервис Circuits. Практическая работа № 8

Программа Tinkercad и сервис Circuits. Практическая работа № 8 Виды информации

Виды информации Welcome to Hell - оffice

Welcome to Hell - оffice