Содержание

- 2. Методы обеспечения информации. Правовые методы законодательно устанавливают правила использования данных ограниченного доступа и устанавливают меру ответственности

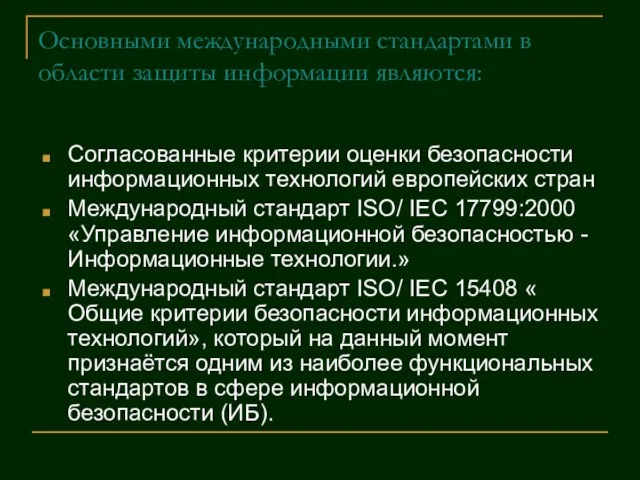

- 3. Основными международными стандартами в области защиты информации являются: Согласованные критерии оценки безопасности информационных технологий европейских стран

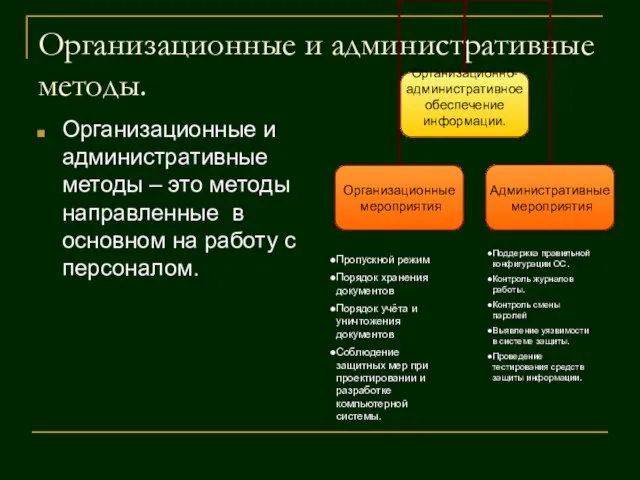

- 4. Организационные и административные методы. Организационные и административные методы – это методы направленные в основном на работу

- 5. Инженерно-технические мероприятия. Инженерно-технические мероприятия направлены на защиту информации от несанкционированного доступа к компьютерной системе, резервирование важных

- 6. Антивирусная защита Компьютерные вирусы – это вид вредоносного ПО, программы которого способны создавать и внедрять свои

- 7. Классификация вирусов По среде обитания: Файловые Загрузочные Файлово - загрузочные Сетевые По целостности: Монолитные распределённые

- 8. Разгрузочные вирусы Загрузочные вирусы - это разновидность вирусов, которые после запуска заражают, как дискеты, так и

- 9. Файловые вирусы Существуют вирусы, заражающие файлы, которые содержат исходные тексты программ, библиотечные или объектные модули. Возможна

- 10. Резидентные вирусы Под термином "резидентность" (DOS'овский ) понимается способность вирусов оставлять свои копии в системной памяти,

- 11. Паразитические вирусы Компью́терные ви́русы — разновидность самовоспроизводящихся компьютерных программ, которые распространяются, внедряя себя в исполняемый код

- 13. Скачать презентацию

Орион Система

Орион Система Информатика. Информация. Данные. Кодирование информации

Информатика. Информация. Данные. Кодирование информации Мультимедийные технологии на уроках: создаем идеальную презентацию в POWERPOINT

Мультимедийные технологии на уроках: создаем идеальную презентацию в POWERPOINT Виды систем и их свойства

Виды систем и их свойства Информационные объекты различных видов. Язык как способ представления информации. Лекция 8

Информационные объекты различных видов. Язык как способ представления информации. Лекция 8 Почему объектноориентированный подход победил процедурный?

Почему объектноориентированный подход победил процедурный? Представление текстовой,графической и звуковой информации

Представление текстовой,графической и звуковой информации В мире пикселей

В мире пикселей Changes and new features

Changes and new features Математическая логика. Логические элементы

Математическая логика. Логические элементы Продвижение библиотеки в социальных сетях

Продвижение библиотеки в социальных сетях Основы логики (упражнения)

Основы логики (упражнения) Зайчик. Анимация

Зайчик. Анимация Построение корпоративных компьютерных сетей на базе ос семейства windows

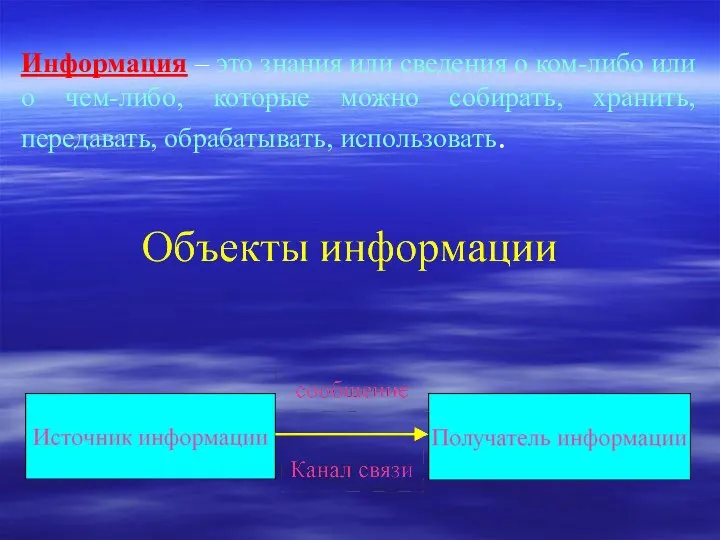

Построение корпоративных компьютерных сетей на базе ос семейства windows Информация. Объекты информации

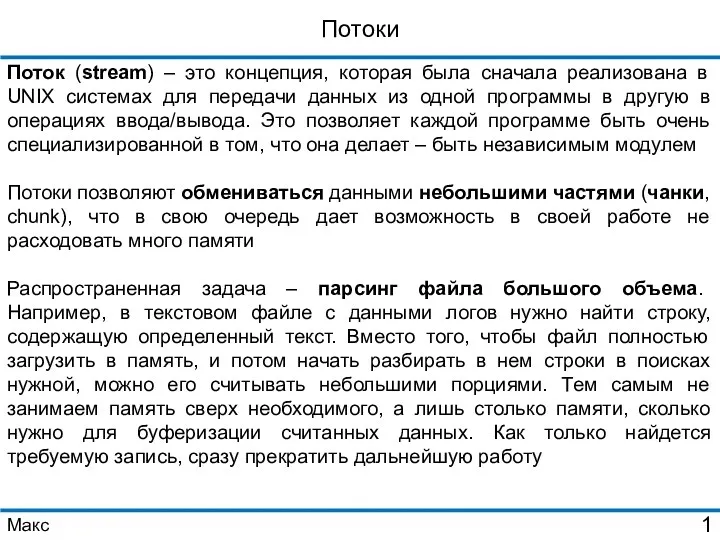

Информация. Объекты информации Потоки. Работа с потоками

Потоки. Работа с потоками Условный оператор

Условный оператор Архитектура компьютера. Самостоятельная работа

Архитектура компьютера. Самостоятельная работа Базы данных. СУБД

Базы данных. СУБД Локальная сеть

Локальная сеть Log in to your publisher personnal spaceved

Log in to your publisher personnal spaceved Демонстрация MDM CORE

Демонстрация MDM CORE Интересные факты из истории информатики

Интересные факты из истории информатики Разбор задач ЕГЭ. Перебор слов и системы счисления. В4

Разбор задач ЕГЭ. Перебор слов и системы счисления. В4 Основы логики

Основы логики Переменные, типы данных, операторы

Переменные, типы данных, операторы Циклы - продолжение

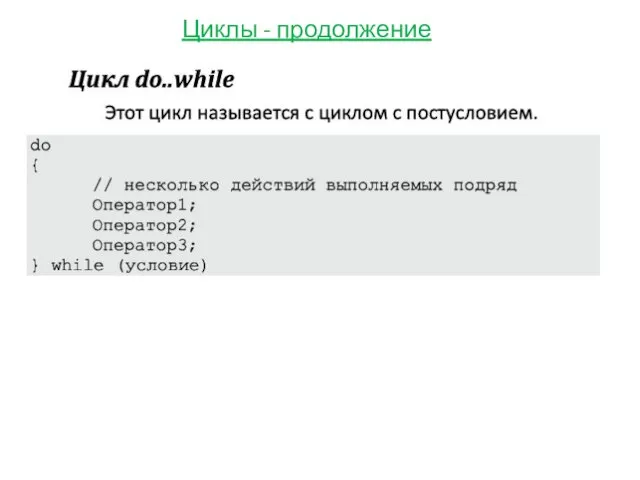

Циклы - продолжение Основы программирования на языке Python

Основы программирования на языке Python