Содержание

- 2. Деанонимизация. Pro et contra “How to ensure that the golden age of innovation does not become

- 3. Цель и задачи работы Цель работы - исследование существующих методов правового регулирования в сети Интернет для

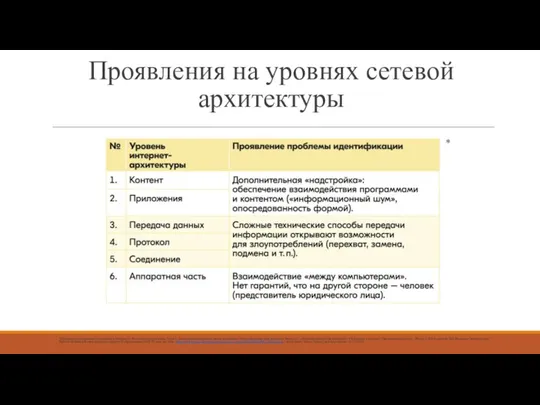

- 4. Проявления на уровнях сетевой архитектуры * *Правовое регулирование отношений в Интернете. Российская перспектива. Урок 1. Эпоха

- 5. Теоретические противоречия Из-за возможности реализации полного цикла правоотношений в сети Интернет без фактической идентификации субъектов, рождается

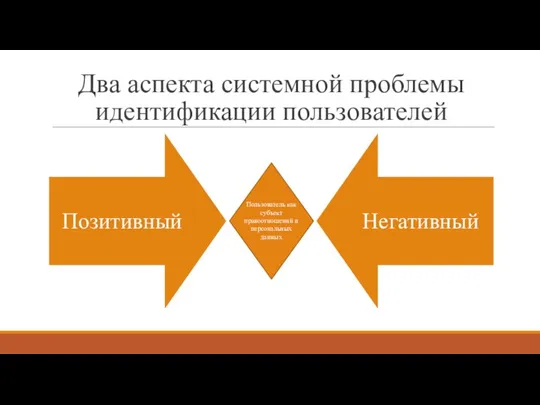

- 6. Два аспекта системной проблемы идентификации пользователей Пользователь как субъект правоотношений и персональных данных

- 7. Подходы к решению

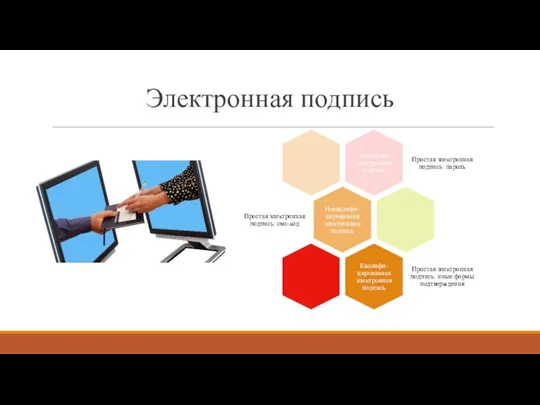

- 8. Электронная подпись

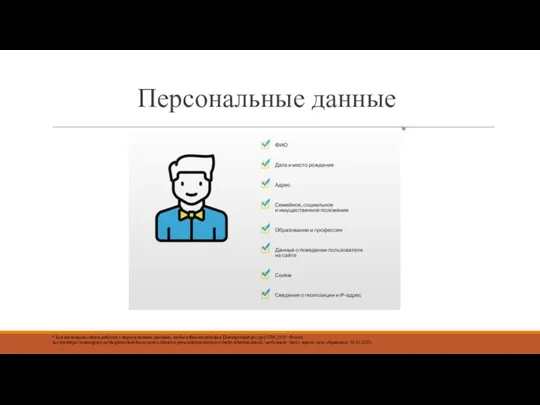

- 9. Персональные данные * Как владельцам сайтов работать с персональными данными, чтобы избежать штрафов [Электронный ресурс] СПб.,2020

- 10. Единая система идентификации и аутентификации * * Санкт-Петербург. Госуслуги[Электронный ресурс] СПб.,2020 ̶ Режим доступа: https://gu.spb.ru/esia/ ,

- 11. Вывод ** * * приложение социальный мониторинг, ** QR коды в развлекательных заведениях для выявления контактов

- 13. Скачать презентацию

![Единая система идентификации и аутентификации * * Санкт-Петербург. Госуслуги[Электронный ресурс] СПб.,2020 ̶](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1139387/slide-9.jpg)

Как работать с сайтом рдш.рф?

Как работать с сайтом рдш.рф? Школа Московской биржи. Иркутск, день 1

Школа Московской биржи. Иркутск, день 1 Системы счисления. Игра футбол

Системы счисления. Игра футбол Иконографический анализ. Образ студента на фотографиях в сети

Иконографический анализ. Образ студента на фотографиях в сети Методические аспекты эволюции информационных технологий. NBICS-конвергенция

Методические аспекты эволюции информационных технологий. NBICS-конвергенция UML Диаграмма классов

UML Диаграмма классов Системы компьютерной алгебры. Каталог СКА

Системы компьютерной алгебры. Каталог СКА Роль СМИ в современном обществе

Роль СМИ в современном обществе Лесенка if - else if

Лесенка if - else if Пэкмен. Аниматоры

Пэкмен. Аниматоры Электронные образовательные ресурсы как способ повышения качества образования

Электронные образовательные ресурсы как способ повышения качества образования Отличительные признаки и составные части предметов

Отличительные признаки и составные части предметов Разбор ошибок при проведении онлайн-мероприятий

Разбор ошибок при проведении онлайн-мероприятий Использование и создание медиатекста

Использование и создание медиатекста Экономика информационных систем. Информационные ресурсы. Основные понятия

Экономика информационных систем. Информационные ресурсы. Основные понятия Информационные процессы. 8 класс

Информационные процессы. 8 класс Презентация на тему Координаты в жизни человека

Презентация на тему Координаты в жизни человека  Интерфейс программы Компас-3D версия 17

Интерфейс программы Компас-3D версия 17 Имитация объема в photoshop

Имитация объема в photoshop Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты

Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты Создание технического обоснования и алгоритмов работы глобальных и территориальных сетей

Создание технического обоснования и алгоритмов работы глобальных и территориальных сетей Задания по работе с образовательными интернет-ресурсами

Задания по работе с образовательными интернет-ресурсами Антифрод-системы

Антифрод-системы Работа с локальной сетью. Практическая работа №9

Работа с локальной сетью. Практическая работа №9 Хранение_информации

Хранение_информации Пять дней без социальных сетей

Пять дней без социальных сетей Анти - вирусы и вирусы

Анти - вирусы и вирусы Электронные (динамические) таблицы

Электронные (динамические) таблицы