Слайд 2Структура работы

Введение

Типы ИСПДн

Перечень требований, предъявляемых к ИСПДн

Методы обеспечения катострофоустойчивости

Выводы

Заключение

Слайд 3Схема исходной информационной системы

Слайд 4Перечень требований, предъявляемых к ИСПДн:

Регулярный контроль за выполнением требований

Физ.безопасность и контроль доступа

Безопасность

носителей

Перечень допущенных лиц

Сертифицированные СЗИ

Назначение ответственного за безопасность ПДн

Контроль доступа к эл.журналу доступа

Автоматическая регистрация в эл.журнале доступа

Создание структурного подразделения

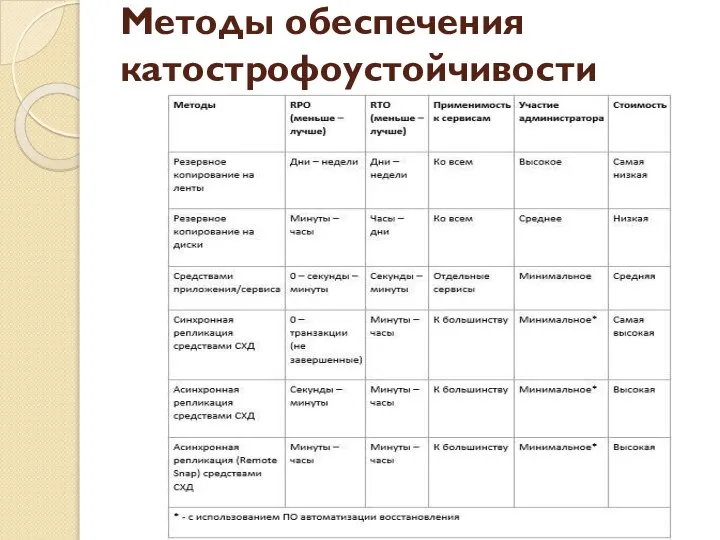

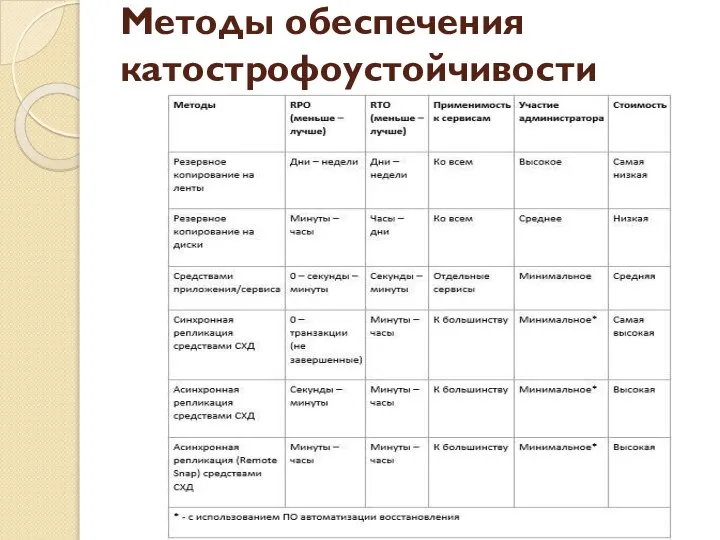

Слайд 5Методы обеспечения катострофоустойчивости

Слайд 7 В заключении

Информационные системы персональных данных (ИСПДн) используют в своей работе многие

предприятия и организации. Поэтому важно обеспечить защиту персональных данных от несанкционированного доступа, утери и прочих нештатных ситуаций.

Блок Экран. Занятие 3

Блок Экран. Занятие 3 Продвижение библиотеки в социальных сетях

Продвижение библиотеки в социальных сетях Stream выражения

Stream выражения Формирование коммуникативно-языковой компетентности через внеурочные занятия по программе Hello English

Формирование коммуникативно-языковой компетентности через внеурочные занятия по программе Hello English Сундучок Летты

Сундучок Летты Архитектура и стандартизация сетей

Архитектура и стандартизация сетей Правила стиля. Комбинаторика. Выполнение домашнего задания

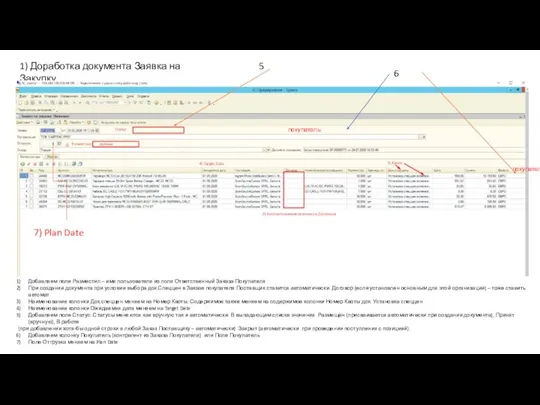

Правила стиля. Комбинаторика. Выполнение домашнего задания Доработка документа Заявка на Закупку

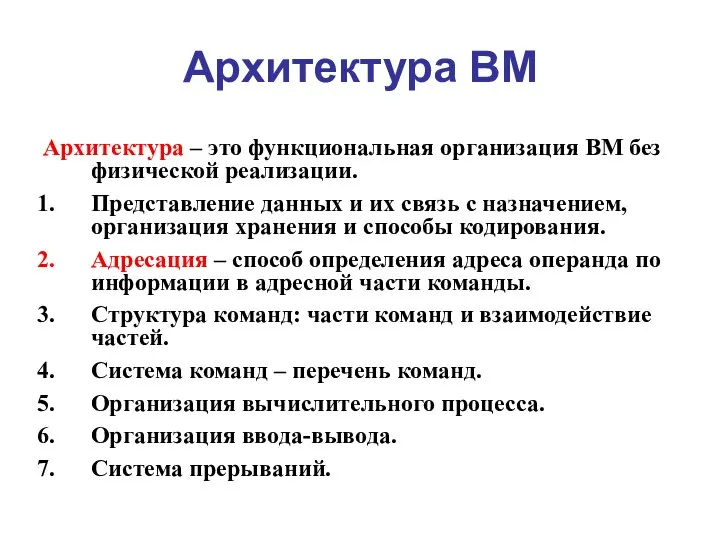

Доработка документа Заявка на Закупку Архитектура ВМ. Программирование на ЯВУ. Лекция 3

Архитектура ВМ. Программирование на ЯВУ. Лекция 3 Independent and parallel visual processing of ensemble statistics: Evidence from dual tasks

Independent and parallel visual processing of ensemble statistics: Evidence from dual tasks ПО (программное обеспечение) для создания 2D изображений

ПО (программное обеспечение) для создания 2D изображений Безопасность в интернете

Безопасность в интернете Кэльчик - Футбольчик. Турниры, конкурсы, розыгрыши

Кэльчик - Футбольчик. Турниры, конкурсы, розыгрыши Циклы с параметром

Циклы с параметром Всемирная паутина. Электронная почта

Всемирная паутина. Электронная почта Основные понятия HTML

Основные понятия HTML Компьютерное проектирование - 7

Компьютерное проектирование - 7 Приложение My Time

Приложение My Time Система мониторинга для организации

Система мониторинга для организации Алгоритм это выполнения команд последовательность

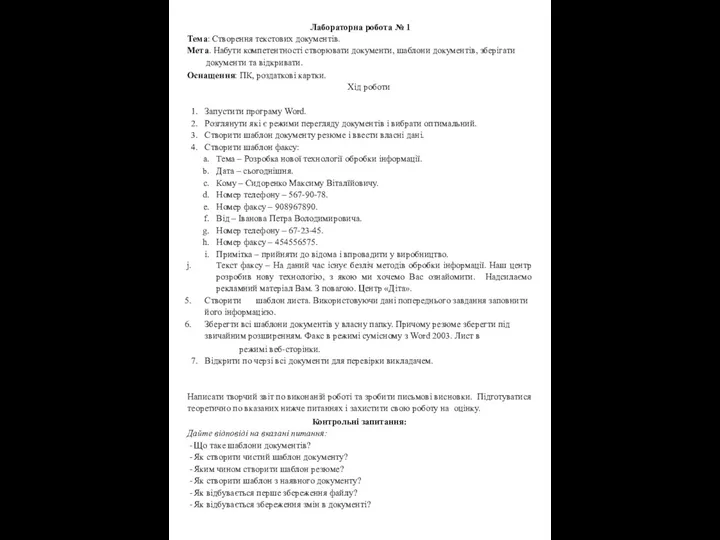

Алгоритм это выполнения команд последовательность Створення текстових документів

Створення текстових документів Электронный документооборот

Электронный документооборот Библиографическое описание документа

Библиографическое описание документа Решение систем линейных уравнений при помощи компьютерных технологий

Решение систем линейных уравнений при помощи компьютерных технологий SMM. Оформление социальных сетей

SMM. Оформление социальных сетей Персональный сайт Ф.М. Достоевского

Персональный сайт Ф.М. Достоевского Научная журналистика

Научная журналистика Школа::Кода Основы программирования на языке Python. 16 занятие

Школа::Кода Основы программирования на языке Python. 16 занятие