Основные принципы защиты от НСД. Основные способы НСД. Основные направления обеспечения защиты от НСД

Содержание

- 2. Основные принципы защиты от НСД (1 из 4) Пользователь должен иметь достаточную «форму допуска» для доступа

- 3. Основные принципы защиты от НСД (2 из 4) Средства защиты информации должны включать механизмы контроля доступа

- 4. Основные принципы защиты от НСД (3 из 4) Идентификация пользователей и процессов Аутентификация пользователей и процессов

- 5. Основные принципы защиты от НСД (4 из 4) Принцип целостности средств защиты Система защиты информации должна

- 6. Способы несанкционированного доступа Основными способами несанкционированного доступа являются: инициативное сотрудничество, подслушивание, наблюдение, хищение, копирование, подделка, уничтожение,

- 7. Инициативное сотрудничество

- 8. Подслушивание

- 9. Наблюдение

- 10. Хищение

- 11. Копирование

- 12. Подделка

- 13. Уничтожение

- 14. Незаконное подключение

- 15. Перехват

- 16. Методы защиты компьютеров от несанкционированного доступа делятся на программно-аппаратные и технические. Создавая систему защиты информации (СЗИ)

- 17. Идентификация и аутентификация пользователей Для выполнения этих процедур необходимы технические средства, с помощью которых производится двухступенчатое

- 18. Несмотря на повсеместную цифровизацию, традиционные бумажные документы по-прежнему используются в организациях. Они содержат массу информации –

- 19. Защита данных на ПК Для защиты информации, хранящейся на жестких дисках компьютеров, используются многоступенчатые средства шифрования

- 20. Компьютеры, подключенные к Интернету, постоянно подвергаются риску заражения вредоносным программным обеспечением. Для защиты системы от вредоносных

- 22. Скачать презентацию

Алгоритмы и алгостихи

Алгоритмы и алгостихи Разработка сайта для привлечения молодежи к культуре тюркоязычного коренного народа

Разработка сайта для привлечения молодежи к культуре тюркоязычного коренного народа Презентация на тему Что такое программирование 9 класс

Презентация на тему Что такое программирование 9 класс  Роль материаловедения в графическом дизайне

Роль материаловедения в графическом дизайне Использование интернет-платформ в период дистанционного обучения

Использование интернет-платформ в период дистанционного обучения Мастерская записи и обработки звука Прямой эфир

Мастерская записи и обработки звука Прямой эфир Авторитарный протокол в сетевых боевиках

Авторитарный протокол в сетевых боевиках Статистическая обработка данных

Статистическая обработка данных Моделирование как метод познания

Моделирование как метод познания GET и POST запросы в MVC5

GET и POST запросы в MVC5 Вселенная коллекционера

Вселенная коллекционера Нанотехнологии в информатике

Нанотехнологии в информатике Федеральный мобильный гид по экообъектам, услугам и мероприятиям

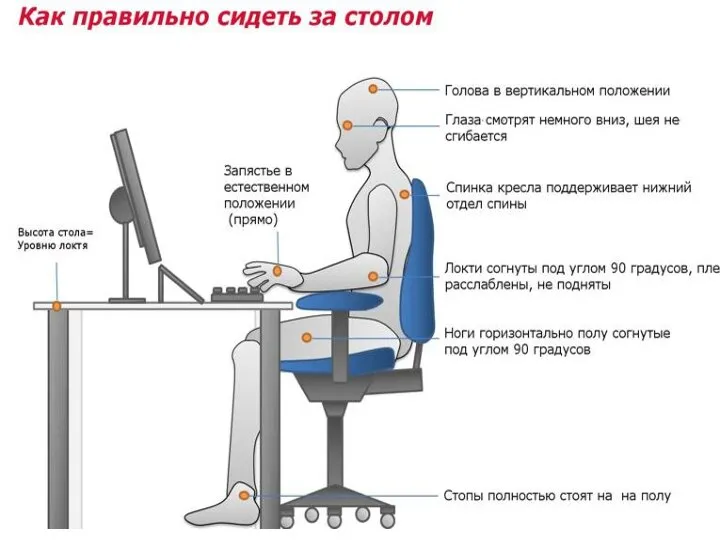

Федеральный мобильный гид по экообъектам, услугам и мероприятиям Как правильно сидеть за компьютером

Как правильно сидеть за компьютером Кооперация процессов и основные аспекты её логической организации

Кооперация процессов и основные аспекты её логической организации Привилегии баз данных

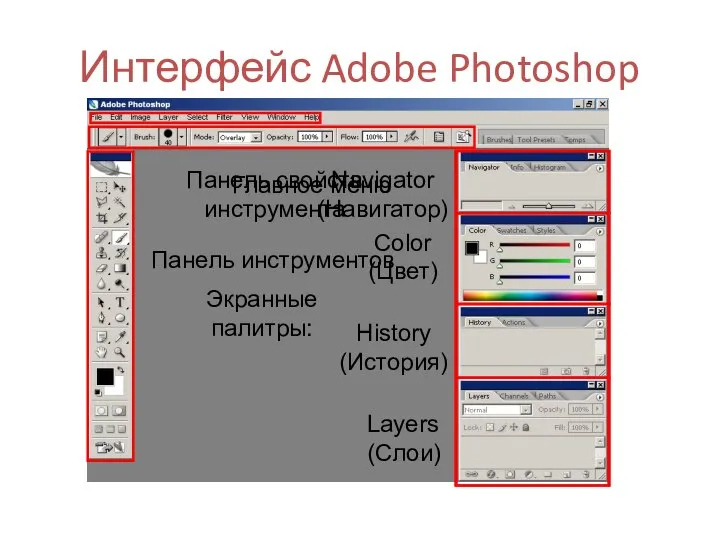

Привилегии баз данных Интерфейс Adobe Photoshop

Интерфейс Adobe Photoshop Классификации ПО. Общие сведения

Классификации ПО. Общие сведения Внешние и внутренние компоненты ПК. Тема 13

Внешние и внутренние компоненты ПК. Тема 13 Курс Базы данных

Курс Базы данных Методы массивов. Метод массива splice

Методы массивов. Метод массива splice Введение в язык С

Введение в язык С Мониторинг деятельности классного коллектива средствами школьного СМИ

Мониторинг деятельности классного коллектива средствами школьного СМИ Debian. Выпуски Debian

Debian. Выпуски Debian Базіка - сервіс чат ботів

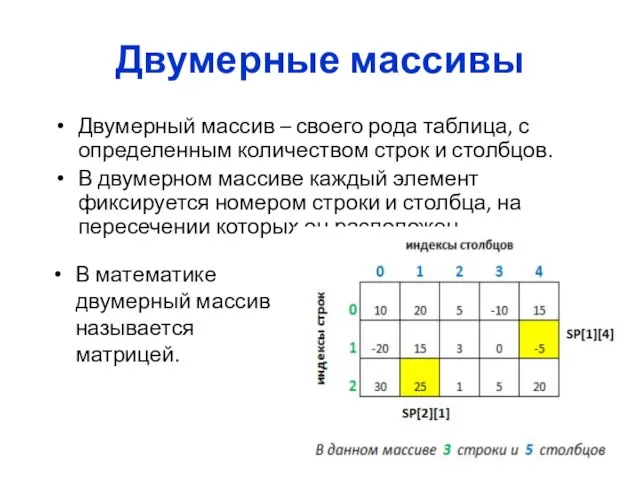

Базіка - сервіс чат ботів Двумерные массивы

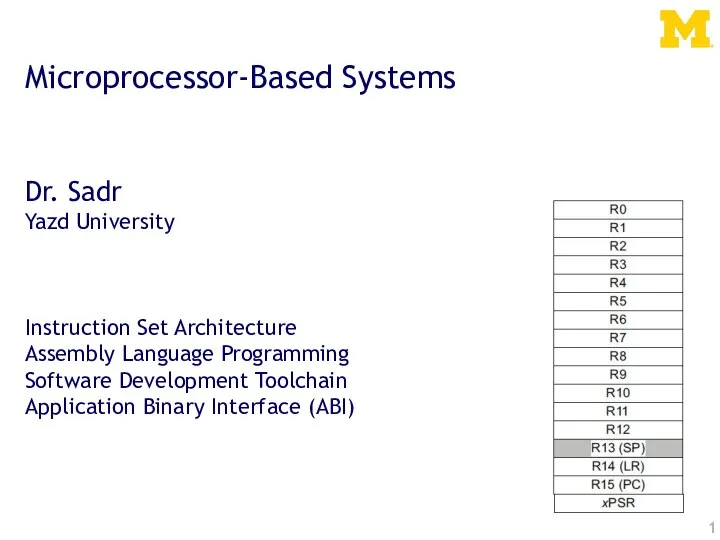

Двумерные массивы Microprocessor-Based Systems

Microprocessor-Based Systems Возможности текстового процессора WORD

Возможности текстового процессора WORD