Содержание

- 2. Болтун

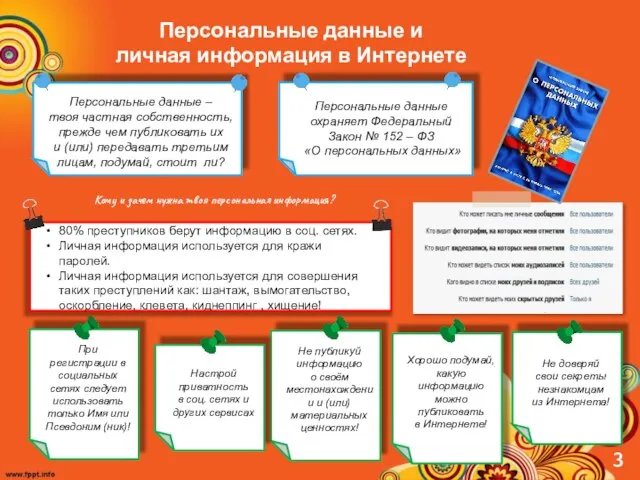

- 3. Персональные данные и личная информация в Интернете Персональные данные охраняет Федеральный Закон № 152 – ФЗ

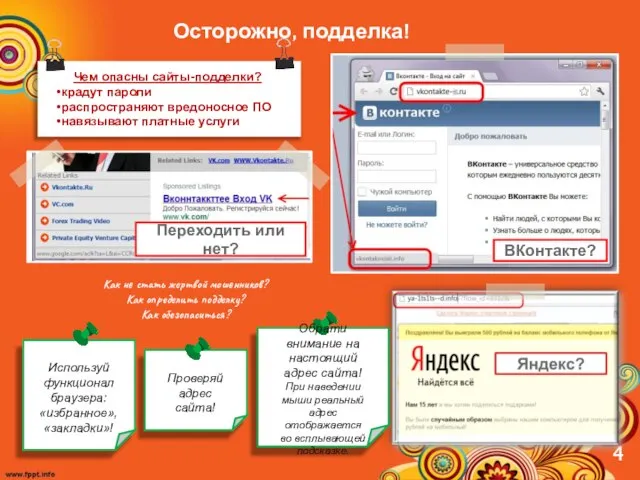

- 4. Осторожно, подделка! Чем опасны сайты-подделки? крадут пароли распространяют вредоносное ПО навязывают платные услуги Проверяй адрес сайта!

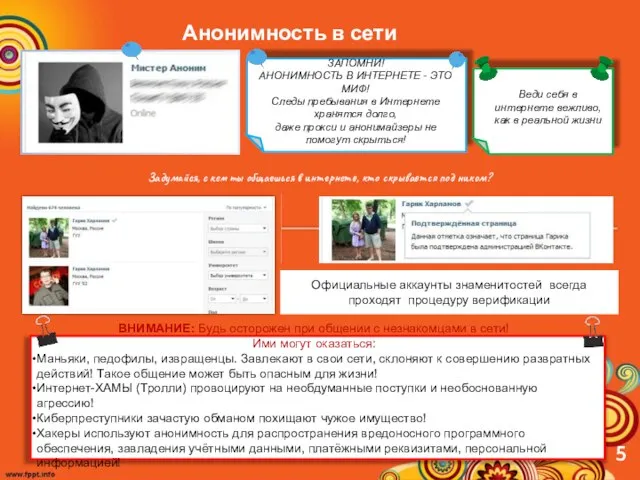

- 5. Анонимность в сети Официальные аккаунты знаменитостей всегда проходят процедуру верификации Задумайся, с кем ты общаешься в

- 6. Принципы сообщества YouTube

- 7. Дети России онлайн

- 8. Помощь рядом. Тест про буллинг

- 10. Скачать презентацию

Как найти свою первую работу программистом?

Как найти свою первую работу программистом? Определение машины Тьюринга

Определение машины Тьюринга Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах Телекоммуникационная компания интернет-провайдер ООО Аванта Телеком

Телекоммуникационная компания интернет-провайдер ООО Аванта Телеком Алгоритмы. Структуры управления

Алгоритмы. Структуры управления 7-1-5 (1)

7-1-5 (1) База данных как модель предметной области

База данных как модель предметной области Роутеры, маршрутизаторы, коммутаторы

Роутеры, маршрутизаторы, коммутаторы Лямбда-выражения

Лямбда-выражения Информационные системы в малом и среднем бизнесе

Информационные системы в малом и среднем бизнесе Онлайн касса РНКБ

Онлайн касса РНКБ Организация информационно-досугового и культурного пространства школы

Организация информационно-досугового и культурного пространства школы Разработка и реализация коммуникационной стратегии. Работа со СМИ в процессе стратегического планирования коммуникаций

Разработка и реализация коммуникационной стратегии. Работа со СМИ в процессе стратегического планирования коммуникаций Я люблю проектировать и рисовать

Я люблю проектировать и рисовать Программирование алгоритмов. Типы переменных. Операторы, процедуры и функции

Программирование алгоритмов. Типы переменных. Операторы, процедуры и функции MSF (Microsoft Solutions Framework)

MSF (Microsoft Solutions Framework) Спортивное программирование

Спортивное программирование Программное обеспечение для работы с графикой

Программное обеспечение для работы с графикой Правила расположения рук на клавиатуре

Правила расположения рук на клавиатуре Устройство компьютера

Устройство компьютера Программирование в среде Scratch

Программирование в среде Scratch Мои достижения за год

Мои достижения за год Участие в разработке информационных систем для Александровской больницы города Астрахани

Участие в разработке информационных систем для Александровской больницы города Астрахани Организация спортивных соревнований в условиях удаленного режима с использованием Интернет-ресурсов

Организация спортивных соревнований в условиях удаленного режима с использованием Интернет-ресурсов Информационные процессы

Информационные процессы Основные термины типографики

Основные термины типографики Курс по Python

Курс по Python Адресація та передача даних в Інтернет

Адресація та передача даних в Інтернет