Содержание

- 2. История проведения конкурса AES В 1997 году правительство США объявило на базе института стандартизации NIST (the

- 3. Требования, которые предъявлялись к новому стандарту: криптоалгоритм должен быть открыто опубликован; криптоалгоритм должен быть симметричным блочным

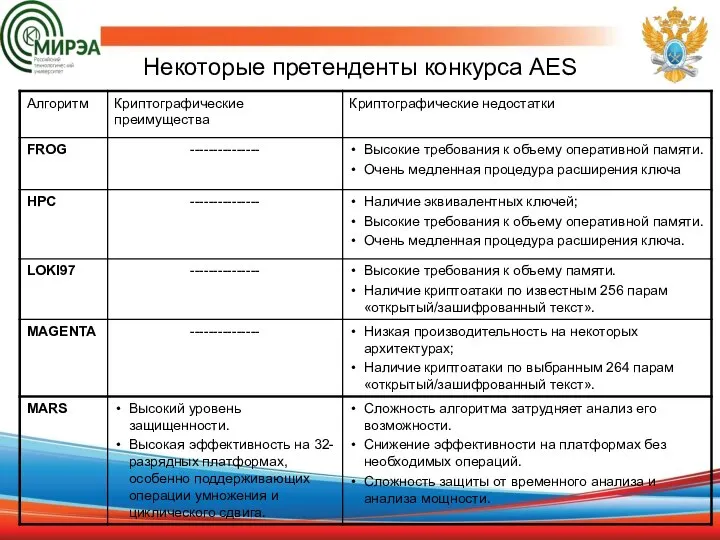

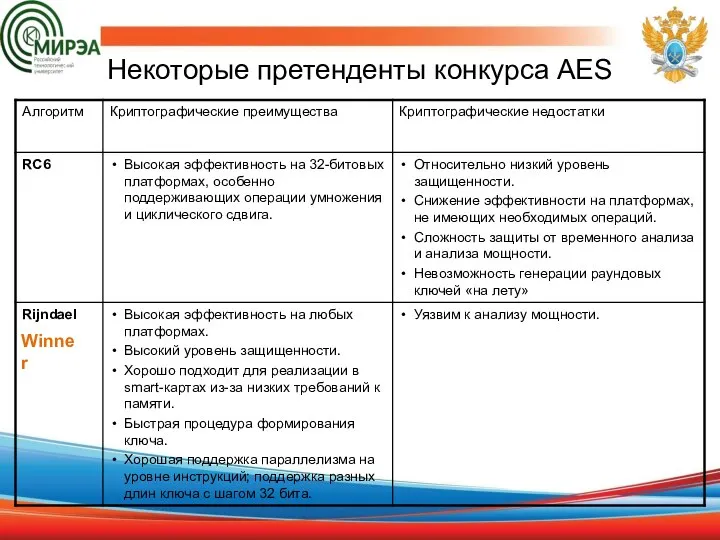

- 4. Некоторые претенденты конкурса AES

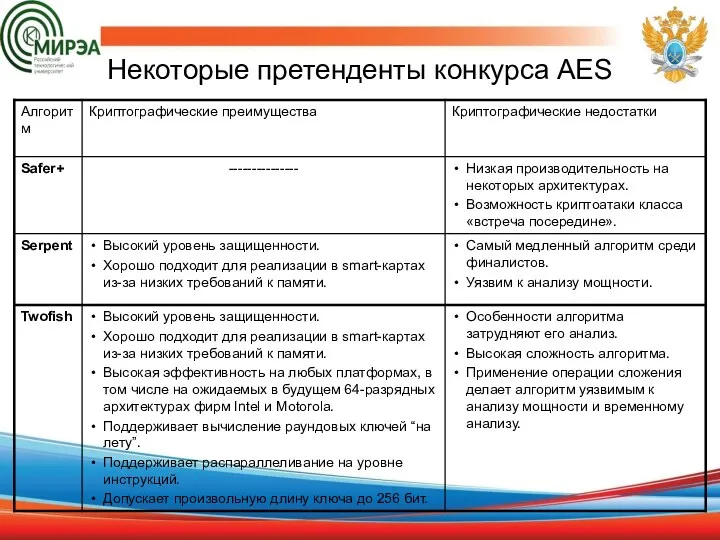

- 5. Некоторые претенденты конкурса AES

- 6. Некоторые претенденты конкурса AES Winner

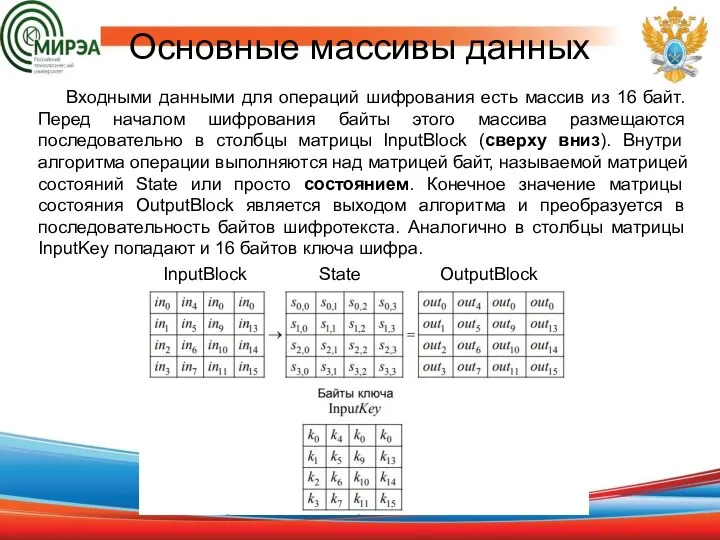

- 7. Основные массивы данных Входными данными для операций шифрования есть массив из 16 байт. Перед началом шифрования

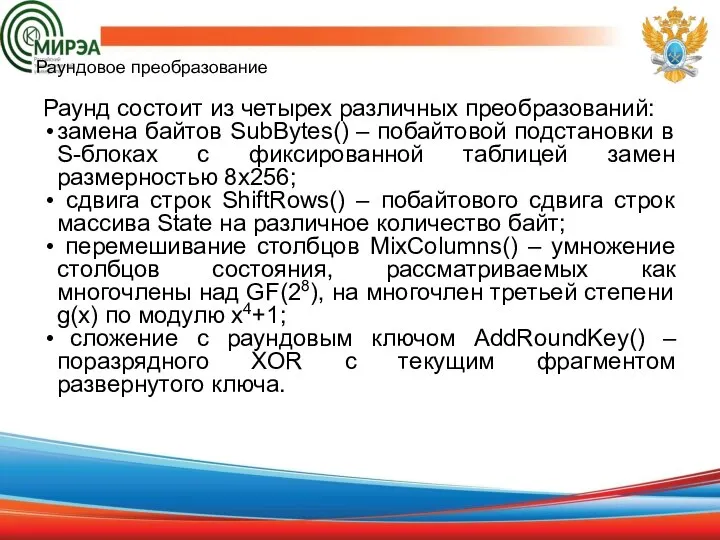

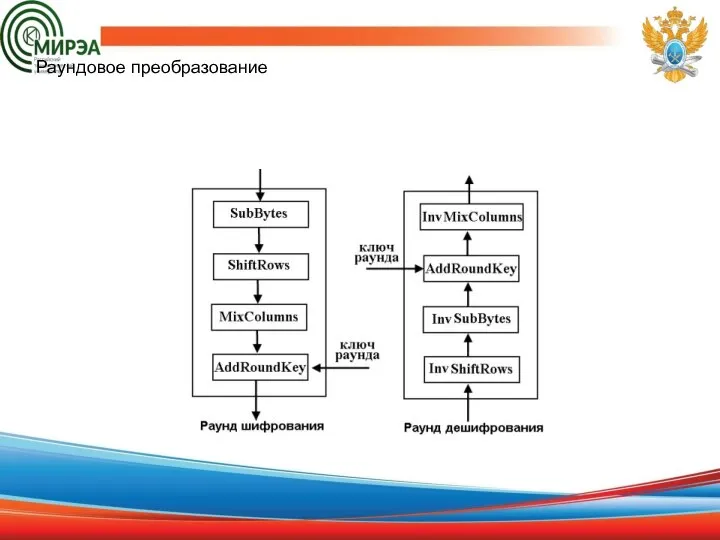

- 8. Раундовое преобразование Раунд состоит из четырех различных преобразований: замена байтов SubBytes() – побайтовой подстановки в S-блоках

- 9. Раундовое преобразование

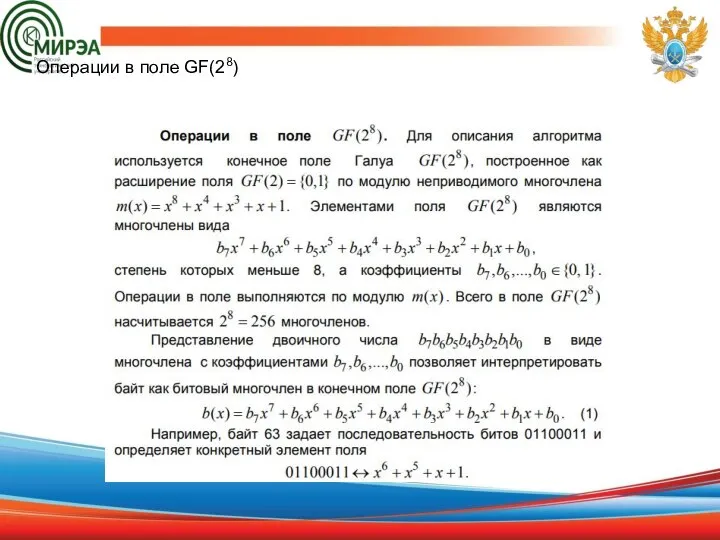

- 10. Операции в поле GF(28)

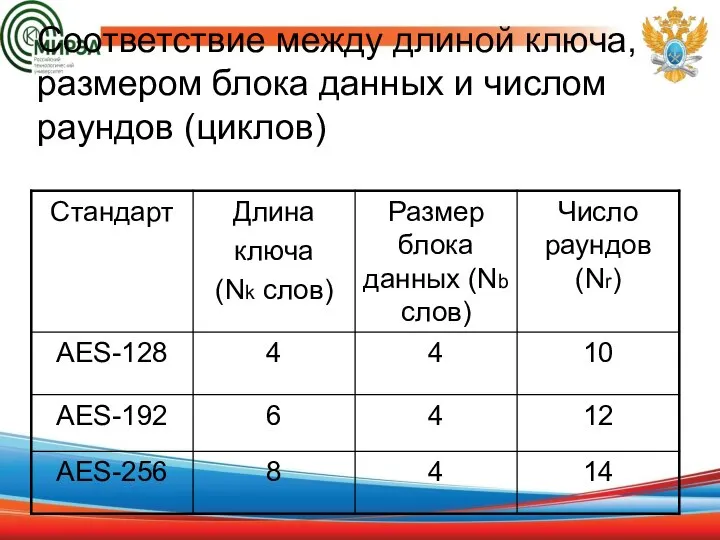

- 11. Соответствие между длиной ключа, размером блока данных и числом раундов (циклов)

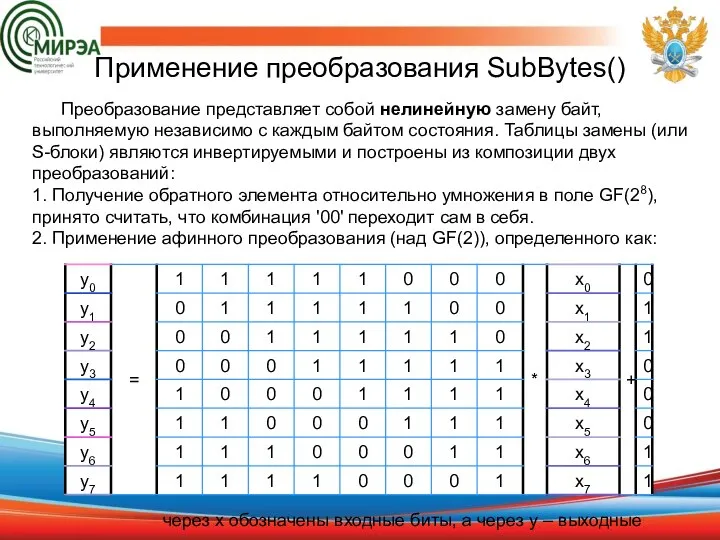

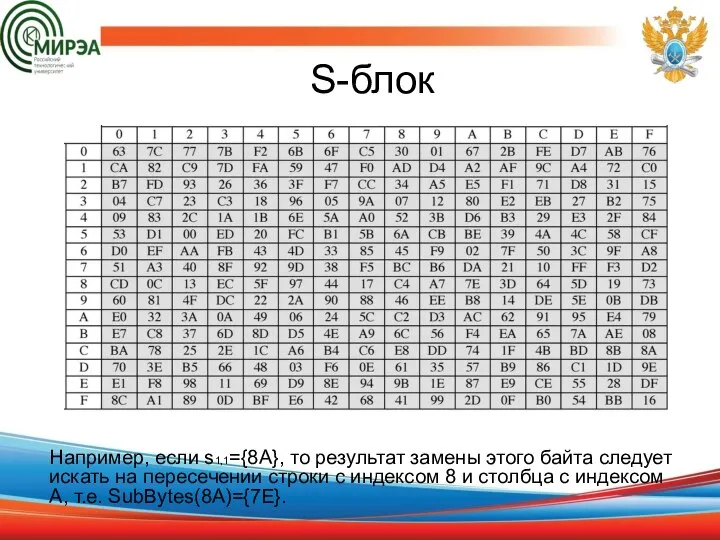

- 12. Применение преобразования SubBytes() Преобразование представляет собой нелинейную замену байт, выполняемую независимо с каждым байтом состояния. Таблицы

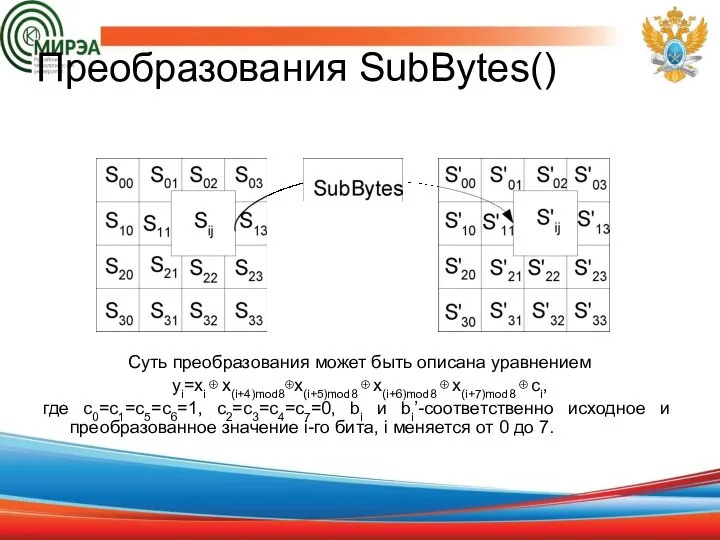

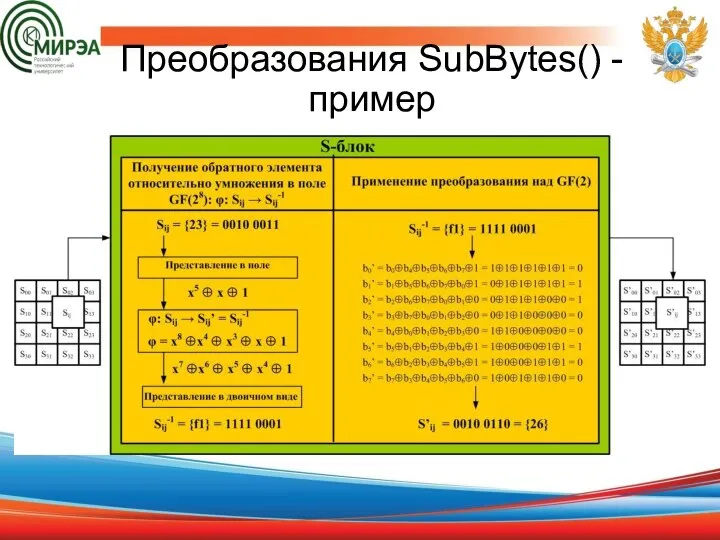

- 13. Преобразования SubBytes() Суть преобразования может быть описана уравнением yi=xi ⊕ x(i+4)mod8⊕x(i+5)mod8 ⊕ x(i+6)mod8 ⊕ x(i+7)mod8 ⊕

- 14. Преобразования SubBytes() - пример

- 15. Например, если s1,1={8A}, то результат замены этого байта следует искать на пересечении строки с индексом 8

- 16. Преобразование сдвига строк (ShiftRows) Операция применяется к строкам матрицы State – ее первая строка неподвижна, а

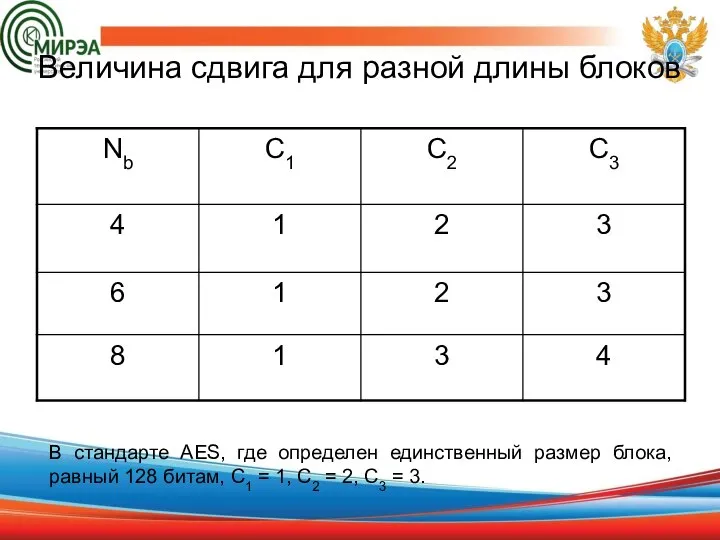

- 17. Величина сдвига для разной длины блоков В стандарте AES, где определен единственный размер блока, равный 128

- 18. Преобразование перемешивания столбцов (MixColumns)

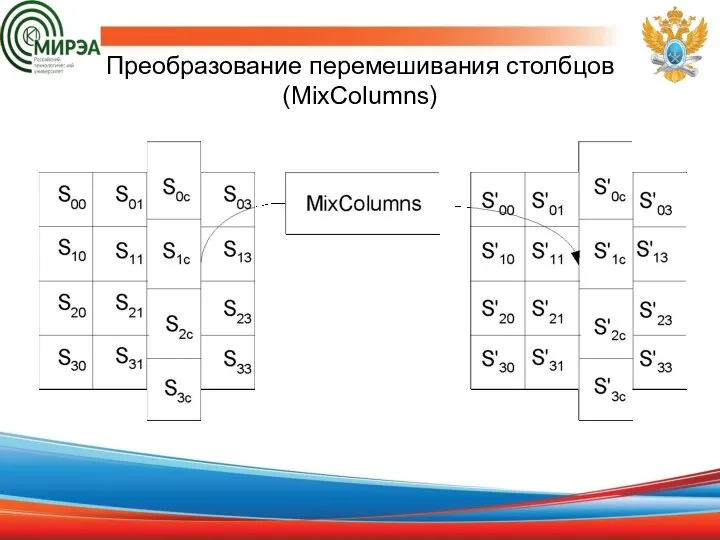

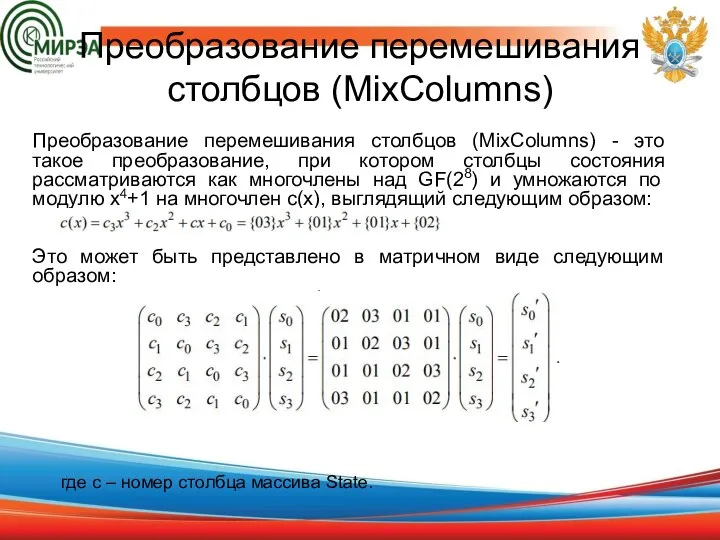

- 19. Преобразование перемешивания столбцов (MixColumns) - это такое преобразование, при котором столбцы состояния рассматриваются как многочлены над

- 20. В результате такого умножения байты столбца s0, s1, s2, s3 заменяются соответственно на байты: s’0=({02}*s0)⊕({03}*s1) ⊕s2⊕s3,

- 21. Добавление раундового ключа (AddRoundKey) AddRoundKey(State, RoundKey) побитово складывает элементы переменной RoundKey и элементы переменной State по

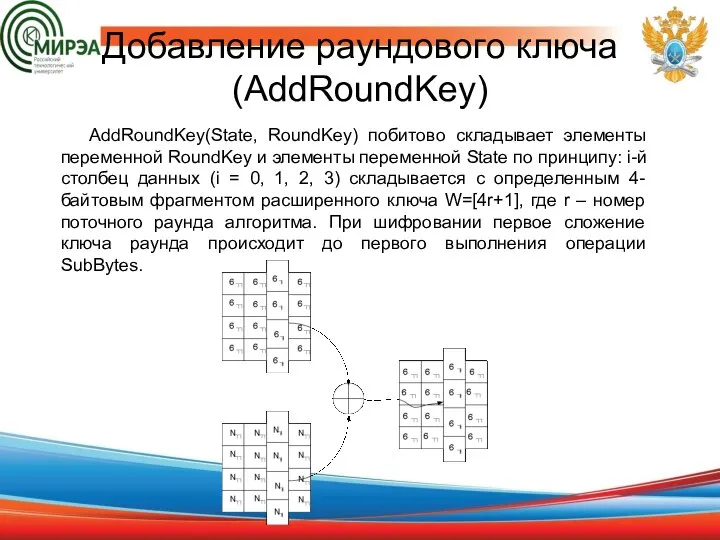

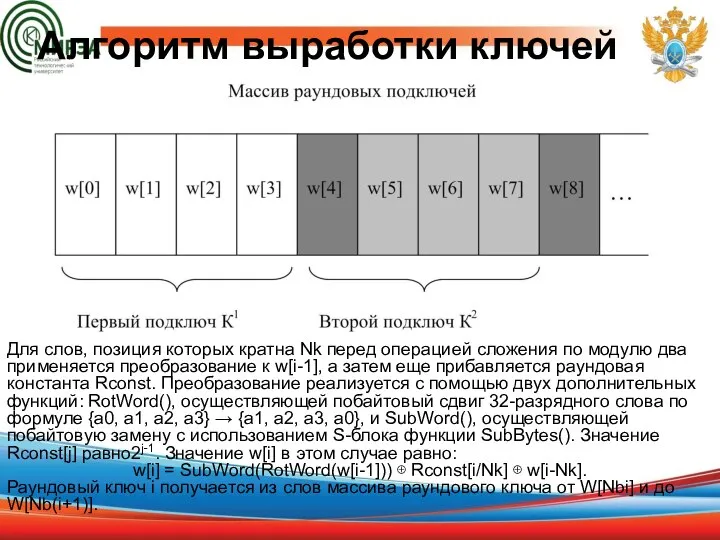

- 22. Алгоритм выработки ключей Раундовые ключи получаются из ключа шифрования посредством алгоритма выработки ключей. Он содержит два

- 23. Алгоритм выработки ключей Для слов, позиция которых кратна Nk перед операцией сложения по модулю два применяется

- 24. Функция обратного дешифрования Если вместо SubBytes(), ShiftRows(), MixColumns() и AddRoundKey() в обратной последовательности выполнить инверсные им

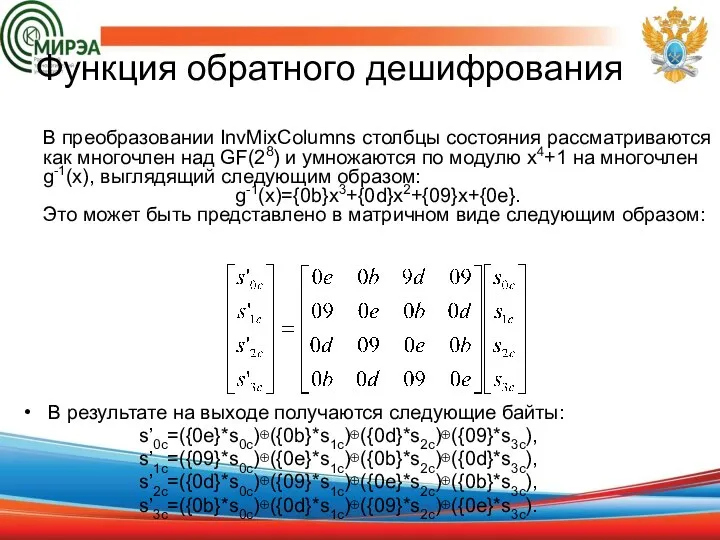

- 25. Функция обратного дешифрования В преобразовании InvMixColumns столбцы состояния рассматриваются как многочлен над GF(28) и умножаются по

- 26. Основные особенности Rijndael новая архитектура «Квадрат», обеспечивающая быстрое рассеивание и перемешивание информации, при этом за один

- 28. Скачать презентацию

Медиаполигон: Екатеринбург. Написание заметки

Медиаполигон: Екатеринбург. Написание заметки Кодирование информации

Кодирование информации Методы борьбы с дезинформацией

Методы борьбы с дезинформацией Компьютерное зрение

Компьютерное зрение Планерка. Семейство IG

Планерка. Семейство IG Знакомим родителей с программой ПиктоМир

Знакомим родителей с программой ПиктоМир Создание альтернативного сайта КЖРЭУП Железнодорожное

Создание альтернативного сайта КЖРЭУП Железнодорожное Диаграмма компонентов

Диаграмма компонентов Работа с lego mindstorms ev3. Задание № 4: создание собственных изображений и звуков

Работа с lego mindstorms ev3. Задание № 4: создание собственных изображений и звуков Научный поиск и принципы формирования научных работ

Научный поиск и принципы формирования научных работ Тип данных. Структура и коллекции. Visual Studio c#

Тип данных. Структура и коллекции. Visual Studio c# Презентация на тему омпьютерные вирусы и антивирусные программы

Презентация на тему омпьютерные вирусы и антивирусные программы  Циклы в С/С++

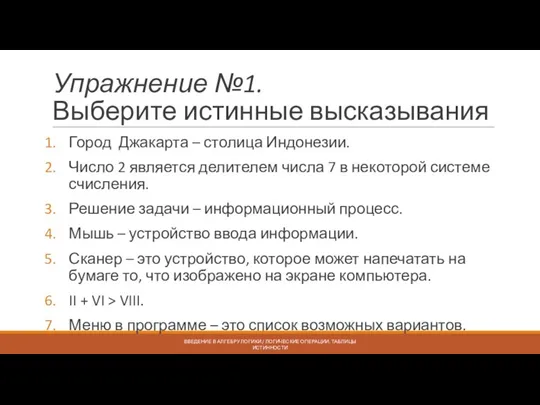

Циклы в С/С++ Введение в алгебру логики / логические операции. Таблицы истинности

Введение в алгебру логики / логические операции. Таблицы истинности Как защититься от кибермошенничества

Как защититься от кибермошенничества Просмотр каталогов и файлов без привилегий администратора

Просмотр каталогов и файлов без привилегий администратора Создание мультимедийного электронного ресурса Знаменитые люди Белгородского района

Создание мультимедийного электронного ресурса Знаменитые люди Белгородского района Презентация к лекции_4_10.05.05

Презентация к лекции_4_10.05.05 Программирование на Python. Изучение возможностей и синтаксиса Python: Классы и ООП. Часть 2. 15 занятие

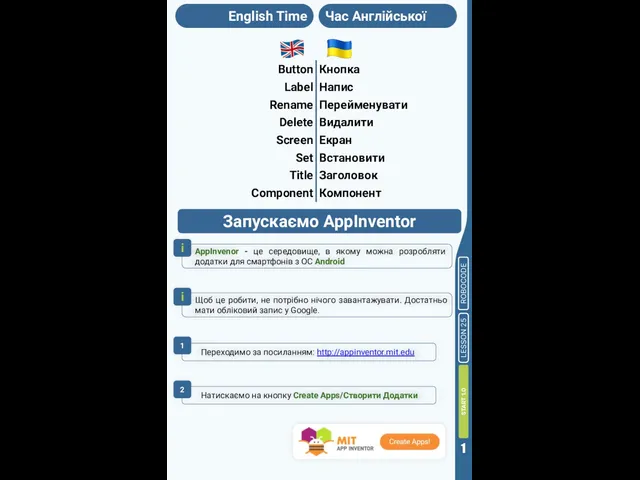

Программирование на Python. Изучение возможностей и синтаксиса Python: Классы и ООП. Часть 2. 15 занятие English Time. Час Англійської. Запускаємо Appinvenor. Lesson 25

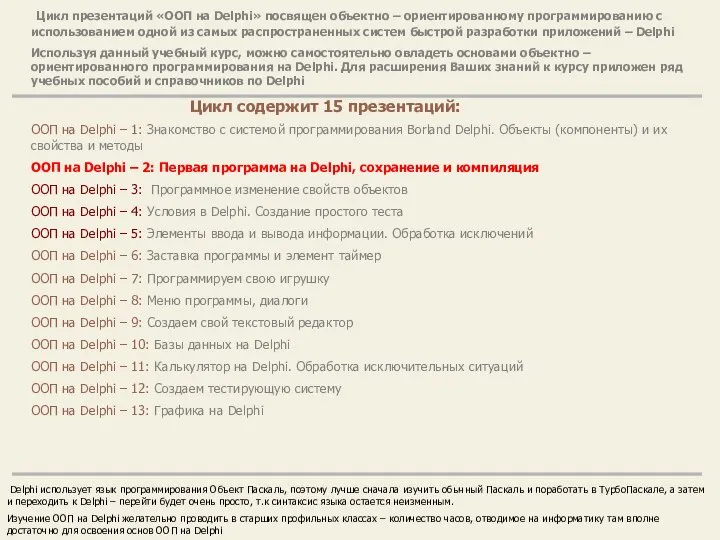

English Time. Час Англійської. Запускаємо Appinvenor. Lesson 25 ООП на Delphi

ООП на Delphi Создание программы NC Browser для начинающих пользователей

Создание программы NC Browser для начинающих пользователей Суперкомпьютер IBM Roadrunner

Суперкомпьютер IBM Roadrunner Правовое просвещение пожилых людей. Лекция-семинар: Осторожно - мошенники!

Правовое просвещение пожилых людей. Лекция-семинар: Осторожно - мошенники! Информационная безопасность: mr. Robot в реалиях российского университета

Информационная безопасность: mr. Robot в реалиях российского университета Обучение госслужащих в связи с переводом компьютерного оснащения учреждения на отечественную операционную систему

Обучение госслужащих в связи с переводом компьютерного оснащения учреждения на отечественную операционную систему Передача информации. Локальные компьютерные сети

Передача информации. Локальные компьютерные сети Научно-производственная фирма. Распределенная обработка информации

Научно-производственная фирма. Распределенная обработка информации