Содержание

- 2. Безопасность браузеров Ошибки браузеров; Подключаемые модули (plug-in); Элементы ActiveX; Средства подготовки сценариев (script); Приложения Java; Альтернативные

- 3. Безопасность CGI-приложений Переполнение буфера; Вызов внешних программ; Использование внешних переменных; Ограниченные/спрятанные поля; Сохранение в файлах; Ввод

- 5. Скачать презентацию

Определение понятия система

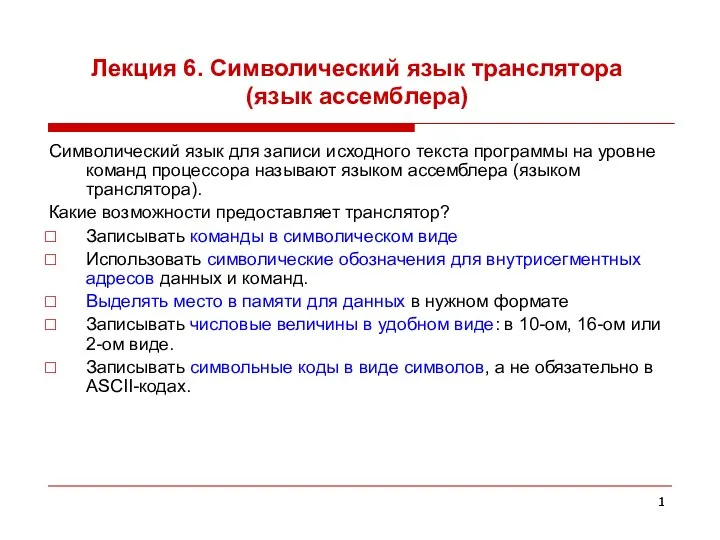

Определение понятия система Символический язык транслятора, язык ассемблера. (Лекция 6)

Символический язык транслятора, язык ассемблера. (Лекция 6) Курсы графического дизайна. (Занятие 10)

Курсы графического дизайна. (Занятие 10) Централизованный государственный учет музейных предметов и музейных коллекций. Госкаталог

Централизованный государственный учет музейных предметов и музейных коллекций. Госкаталог tekstovye-dokumenty-i-tehnologii-ih-sozdaniya

tekstovye-dokumenty-i-tehnologii-ih-sozdaniya Библиотека в медиапространстве: опыт привлечения читателей

Библиотека в медиапространстве: опыт привлечения читателей Мое изобретение

Мое изобретение Создание программы NC Browser для начинающих пользователей

Создание программы NC Browser для начинающих пользователей Алгоритм. Свойства алгоритмов

Алгоритм. Свойства алгоритмов Операционная система

Операционная система Программирование разветвляющихся алгоритмов

Программирование разветвляющихся алгоритмов Канал https://www.youtube.com/wat ch?v=FhMOcFGyQas&t=20s

Канал https://www.youtube.com/wat ch?v=FhMOcFGyQas&t=20s Списки. Срезы списков

Списки. Срезы списков Социология повседневности

Социология повседневности Массивы

Массивы Smart колонка

Smart колонка Безопасный интернет. 4 класс

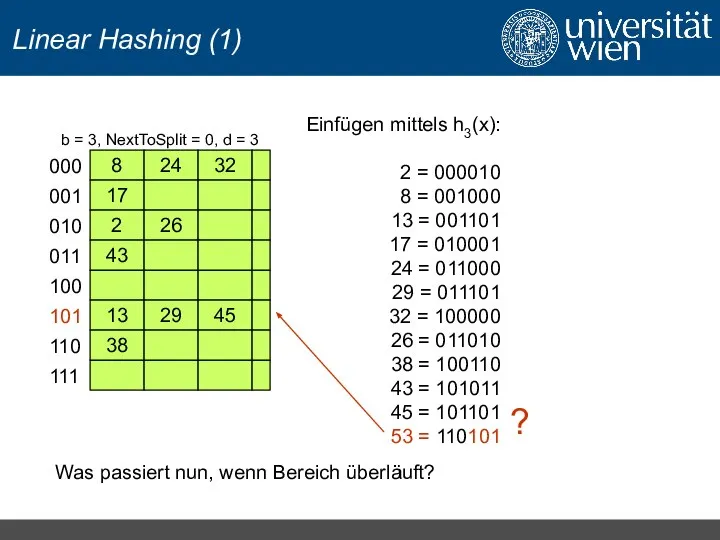

Безопасный интернет. 4 класс Linear hashing

Linear hashing Исполнитель Водолей

Исполнитель Водолей Сравнение сетевых ОС

Сравнение сетевых ОС Игромания. Компьютерная зависимость

Игромания. Компьютерная зависимость Понятие информации. Количество информации. Урок 1

Понятие информации. Количество информации. Урок 1 Scada-системы. Информация о Invensys Wonderware, Iconics, Siemens, Indusoft, AdAstra, Emerson, Rockwell Automation

Scada-системы. Информация о Invensys Wonderware, Iconics, Siemens, Indusoft, AdAstra, Emerson, Rockwell Automation Действия с фрагментами рисунка в графическом редакторе Paint

Действия с фрагментами рисунка в графическом редакторе Paint Основы Python. Составные типы данных. Функции. Область видимости переменных

Основы Python. Составные типы данных. Функции. Область видимости переменных Информация. Основные виды информации

Информация. Основные виды информации Подключение к е-Факторинг 3.0

Подключение к е-Факторинг 3.0 Знакомство с устройствами компьютера и их назначением

Знакомство с устройствами компьютера и их назначением